VPN을 사용하여 Azure에 Azure Stack Hub 연결

이 문서에서는 Azure Stack Hub의 가상 네트워크를 Azure의 가상 네트워크에 연결하는 사이트간 VPN을 만드는 방법을 설명합니다.

시작하기 전에

연결 구성을 완료하려면 시작하기 전에 다음 항목이 있는지 확인합니다.

- 인터넷에 직접 연결된 Azure Stack Hub 통합 시스템(다중 노드) 배포입니다. 외부 공용 IP 주소 범위는 공용 인터넷에서 직접 연결할 수 있어야 합니다.

- 유효한 Azure 구독. Azure 구독이 없는 경우 여기에서 무료 Azure 계정을 만들 수 있습니다.

VPN 연결 다이어그램

다음 그림에서는 완료 시 연결 구성이 어떻게 표시되는지 보여줍니다.

네트워크 구성 예제 값

네트워크 구성 예제 표에는 이 문서의 예제에 사용되는 값이 나와 있습니다. 이러한 값을 사용하거나 참조하여 이 문서의 예제를 더 잘 이해할 수 있습니다.

| 값 | Azure Stack Hub | Azure |

|---|---|---|

| 가상 네트워크 이름 | Azs-VNet | AzureVNet |

| 가상 네트워크 주소 공간 | 10.1.0.0/16 | 10.100.0.0/16 |

| 서브넷 이름 | FrontEnd | FrontEnd |

| 서브넷 주소 범위 | 10.1.0.0/24 | 10.100.0.0/24 |

| 게이트웨이 서브넷 | 10.1.1.0/24 | 10.100.1.0/24 |

Azure에서 네트워크 리소스 만들기

먼저 Azure에 대한 네트워크 리소스를 만듭니다. 다음 지침에서는 Azure Portal 사용하여 리소스를 만드는 방법을 보여 줍니다.

가상 네트워크 및 VM(가상 머신) 서브넷 만들기

- Azure 계정을 사용하여 Azure Portal에 로그인합니다.

- 사용자 포털에서 + 리소스 만들기를 선택합니다.

- Marketplace로 이동한 다음 네트워킹을 선택합니다.

- 가상 네트워크를 선택합니다.

- 네트워크 구성 테이블의 정보를 사용하여 Azure 이름, 주소 공간, 서브넷 이름 및 서브넷주소 범위에 대한 값을 식별합니다.

- 리소스 그룹의 경우 새 리소스 그룹을 만들거나 이미 있는 경우 기존 리소스 그룹 사용을 선택합니다.

- VNet의 위치를 선택합니다. 예제 값을 사용하는 경우 미국 동부 를 선택하거나 다른 위치를 사용합니다.

- 대시보드에 고정을 선택합니다.

- 만들기를 선택합니다.

게이트웨이 서브넷 만들기

dashboard 만든 가상 네트워크 리소스(AzureVNet)를 엽니다.

설정 섹션에서 서브넷을 선택합니다.

게이트웨이 서브넷을 선택하여 가상 네트워크에 게이트웨이 서브넷을 추가합니다.

서브넷의 이름은 GatewaySubnet이라고 기본으로 설정됩니다.

중요

게이트웨이 서브넷은 특별하며 제대로 작동하려면 특정 이름이 있어야 합니다.

주소 범위 필드에서 주소가 10.100.1.0/24인지 확인합니다.

확인을 선택하여 게이트웨이 서브넷을 만듭니다.

가상 네트워크 게이트웨이 만들기

- Azure Portal에서 + 리소스 생성를 선택합니다.

- Marketplace로 이동한 다음 네트워킹을 선택합니다.

- 네트워크 리소스 목록에서 가상 네트워크 게이트웨이를 선택합니다.

- 이름 필드에 Azure-GW를 입력합니다.

- 가상 네트워크를 선택하려면 가상 네트워크를 선택합니다. 그런 다음, 목록에서 AzureVnet 을 선택합니다.

- 공용 IP 주소를 선택합니다. 공용 IP 주소 선택 섹션이 열리면 새로 만들기를 선택합니다.

- 이름 필드에 Azure-GW-PiP를 입력한 다음 확인을 선택합니다.

- 구독 및 위치가 올바른지 확인합니다. 리소스를 dashboard 고정할 수 있습니다. 만들기를 선택합니다.

로컬 네트워크 게이트웨이 리소스 만들기

Azure Portal에서 + 리소스 생성를 선택합니다.

Marketplace로 이동한 다음 네트워킹을 선택합니다.

리소스 목록에서 로컬 네트워크 게이트웨이를 선택합니다.

이름 필드에 Azs-GW를 입력합니다.

IP 주소 필드에 이전에 네트워크 구성 테이블에 나열된 Azure Stack Hub Virtual Network Gateway의 공용 IP 주소를 입력합니다.

주소 공간 필드의 Azure Stack Hub에서 AzureVNet에 대한 10.1.0.0/24 및 10.1.1.0/24 주소 공간을 입력합니다.

구독, 리소스 그룹 및 위치가 올바른지 확인한 다음 만들기를 선택합니다.

연결 만들기

사용자 포털에서 + 리소스 만들기를 선택합니다.

Marketplace로 이동한 다음 네트워킹을 선택합니다.

리소스 목록에서 연결을 선택합니다.

기본 설정 섹션의 연결 유형에서 사이트-사이트(IPSec)를 선택합니다.

구독, 리소스 그룹 및 위치를선택한 다음 확인을 선택합니다.

설정 섹션에서 가상 네트워크 게이트웨이를 선택한 다음, Azure-GW를 선택합니다.

로컬 네트워크 게이트웨이를 선택한 다음, Azs-GW를 선택합니다.

연결 이름에 Azure-Azs를 입력합니다.

공유 키(PSK)에서 12345를 입력한 다음 확인을 선택합니다.

참고

공유 키에 다른 값을 사용하는 경우 연결의 다른 쪽 끝에 만든 공유 키의 값과 일치해야 합니다.

요약 섹션을 검토한 다음 확인을 선택합니다.

사용자 지정 IPSec 정책 만들기

Azure가 Azure Stack Hub와 일치하려면 사용자 지정 IPSec 정책이 필요합니다.

사용자 지정 정책을 만듭니다.

$IPSecPolicy = New-AzIpsecPolicy -IkeEncryption AES256 -IkeIntegrity SHA384 -DhGroup ECP384 ` -IpsecEncryption GCMAES256 -IpsecIntegrity GCMAES256 -PfsGroup ECP384 -SALifeTimeSeconds 27000 ` -SADataSizeKilobytes 102400000연결에 정책을 적용합니다.

$Connection = Get-AzVirtualNetworkGatewayConnection -Name myTunnel -ResourceGroupName myRG Set-AzVirtualNetworkGatewayConnection -IpsecPolicies $IPSecPolicy -VirtualNetworkGatewayConnection $Connection

VM 만들기

이제 Azure에서 VM을 만들고 가상 네트워크의 VM 서브넷에 배치합니다.

Azure Portal에서 + 리소스 생성를 선택합니다.

Marketplace로 이동한 다음 컴퓨팅을 선택합니다.

VM 이미지 목록에서 Windows Server 2016 Datacenter Eval 이미지를 선택합니다.

기본 사항 섹션의 이름에 AzureVM을 입력합니다.

유효한 사용자 이름 및 암호를 입력합니다. 이 계정을 사용하여 VM을 만든 후 로그인합니다.

구독, 리소스 그룹 및 위치를 제공한 다음 확인을 선택합니다.

크기 섹션에서 이 instance VM 크기를 선택한 다음 선택을 선택합니다.

설정 섹션에서 기본 설정을 사용할 수 있습니다. 확인을 선택하기 전에 다음을 확인합니다.

- AzureVnet 가상 네트워크가 선택됩니다.

- 서브넷은 10.100.0.0/24로 설정됩니다.

확인을 선택합니다.

요약 섹션에서 설정을 검토한 다음 확인을 선택합니다.

Azure Stack Hub에서 네트워크 리소스 만들기

다음으로, Azure Stack Hub에서 네트워크 리소스를 만듭니다.

사용자로 로그인

서비스 관리자는 사용자로 로그인하여 사용자가 사용할 수 있는 계획, 제안 및 구독을 테스트할 수 있습니다. 아직 없는 경우 로그인하기 전에 사용자 계정을 만듭니 다.

가상 네트워크 및 VM 서브넷 만들기

사용자 계정을 사용하여 사용자 포털에 로그인합니다.

사용자 포털에서 + 리소스 만들기를 선택합니다.

Marketplace로 이동한 다음 네트워킹을 선택합니다.

가상 네트워크를 선택합니다.

이름, 주소 공간, 서브넷 이름 및 서브넷 주소 범위의 경우 네트워크 구성 테이블의 값을 사용합니다.

구독에서 이전에 만든 구독이 나타납니다.

리소스 그룹의 경우 리소스 그룹을 만들거나 리소스 그룹이 이미 있는 경우 기존 그룹 사용을 선택합니다.

기본 위치를 확인합니다.

대시보드에 고정을 선택합니다.

만들기를 선택합니다.

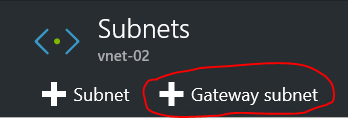

게이트웨이 서브넷 만들기

dashboard 만든 Azs-VNet 가상 네트워크 리소스를 엽니다.

설정 섹션에서 서브넷을 선택합니다.

가상 네트워크에 게이트웨이 서브넷을 추가하려면 게이트웨이 서브넷을 선택합니다.

기본적으로 서브넷 이름은 GatewaySubnet으로 설정됩니다. 게이트웨이 서브넷이 제대로 작동하려면 GatewaySubnet 이름을 사용해야 합니다.

주소 범위에서 주소가 10.1.1.0/24인지 확인합니다.

확인을 선택하여 게이트웨이 서브넷을 만듭니다.

가상 네트워크 게이트웨이 만들기

Azure Stack Hub 포털에서 + 리소스 만들기를 선택합니다.

Marketplace로 이동한 다음 네트워킹을 선택합니다.

네트워크 리소스 목록에서 가상 네트워크 게이트웨이를 선택합니다.

이름에 Azs-GW를 입력합니다.

가상 네트워크 항목을 선택하여 가상 네트워크를 선택합니다. 목록에서 Azs-VNet 을 선택합니다.

공용 IP 주소 메뉴 항목을 선택합니다. 공용 IP 주소 선택 섹션이 열리면 새로 만들기를 선택합니다.

이름에 Azs-GW-PiP를 입력한 다음 확인을 선택합니다.

기본적으로 경로 기반 은 VPN 유형에 대해 선택됩니다. 경로 기반 VPN 유형을 유지합니다.

구독 및 위치가 올바른지 확인합니다. 리소스를 dashboard 고정할 수 있습니다. 만들기를 선택합니다.

로컬 네트워크 게이트웨이 만들기

Azure Stack Hub의 로컬 네트워크 게이트웨이 개념은 Azure 배포와 다릅니다.

Azure 배포에서 로컬 네트워크 게이트웨이는 Azure의 가상 네트워크 게이트웨이에 연결하는 온-프레미스(사용자 위치) 물리적 디바이스를 나타냅니다. 그러나 Azure Stack Hub에서 연결의 양쪽 끝은 가상 네트워크 게이트웨이입니다.

더 일반적인 설명은 로컬 네트워크 게이트웨이 리소스가 항상 연결의 다른 쪽 끝에 있는 원격 게이트웨이를 나타냅니다.

로컬 네트워크 게이트웨이 리소스 만들기

Azure Stack Hub 포털에 로그인합니다.

사용자 포털에서 + 리소스 만들기를 선택합니다.

Marketplace로 이동한 다음 네트워킹을 선택합니다.

리소스 목록에서 로컬 네트워크 게이트웨이를 선택합니다.

이름 필드에 Azure-GW를 입력합니다.

IP 주소 필드에 Azure-GW-PiP의 가상 네트워크 게이트웨이에 대한 공용 IP 주소를 입력합니다. 이 주소는 네트워크 구성 테이블의 앞부분에 나타납니다.

주소 공간 필드에 만든 Azure VNET의 주소 공간에 대해 10.100.0.0/24 및 10.100.1.0/24를 입력합니다.

구독, 리소스 그룹 및 위치 값이 올바른지 확인한 다음 만들기를 선택합니다.

연결 만들기

사용자 포털에서 + 리소스 만들기를 선택합니다.

Marketplace로 이동한 다음 네트워킹을 선택합니다.

리소스 목록에서 연결을 선택합니다.

기본 설정 섹션의 연결 유형에서 사이트-사이트(IPSec)를 선택합니다.

구독, 리소스 그룹 및 위치를선택한 다음 확인을 선택합니다.

설정 섹션에서 가상 네트워크 게이트웨이를 선택한 다음, Azs-GW를 선택합니다.

로컬 네트워크 게이트웨이를 선택한 다음, Azure-GW를 선택합니다.

연결 이름에 Azs-Azure를 입력합니다.

공유 키(PSK)에서 12345를 입력한 다음 확인을 선택합니다.

요약 섹션에서 확인을 선택합니다.

VM 만들기

VPN 연결을 검사 두 개의 VM을 만듭니다. 하나는 Azure에, 다른 하나는 Azure Stack Hub에 만듭니다. 이러한 VM을 만든 후 VPN 터널을 통해 데이터를 보내고 받는 데 사용할 수 있습니다.

Azure Portal에서 + 리소스 생성를 선택합니다.

Marketplace로 이동한 다음 컴퓨팅을 선택합니다.

VM 이미지 목록에서 Windows Server 2016 Datacenter Eval 이미지를 선택합니다.

기본 사항 섹션의 이름에 Azs-VM을 입력합니다.

유효한 사용자 이름 및 암호를 입력합니다. 이 계정을 사용하여 VM을 만든 후 로그인합니다.

구독, 리소스 그룹 및 위치를 제공한 다음 확인을 선택합니다.

크기 섹션에서 이 instance VM 크기를 선택한 다음 선택을 선택합니다.

설정 섹션에서 기본값을 적용합니다. Azs-VNet 가상 네트워크가 선택되어 있는지 확인합니다. 서브넷이 10.1.0.0/24로 설정되어 있는지 확인합니다. 그런 다음, 확인을 선택합니다.

요약 섹션에서 설정을 검토한 다음 확인을 선택합니다.

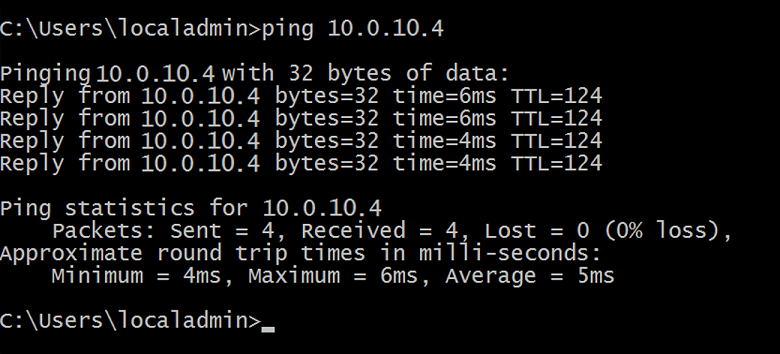

연결 테스트

사이트 및 사이트 간의 연결이 설정되면 양방향으로 데이터가 흐르는지 확인해야 합니다. 연결을 테스트하는 가장 쉬운 방법은 ping 테스트를 수행하는 것입니다.

- Azure Stack Hub에서 만든 VM에 로그인하고 Azure에서 VM을 ping합니다.

- Azure에서 만든 VM에 로그인하고 Azure Stack Hub에서 VM을 ping합니다.

참고

사이트 대 사이트 연결을 통해 트래픽을 보내고 있는지 확인하려면 VIP가 아닌 원격 서브넷에서 VM의 DIP(직접 IP) 주소를 ping합니다.

Azure Stack Hub에서 사용자 VM에 로그인

Azure Stack Hub 포털에 로그인합니다.

왼쪽 탐색 모음에서 Virtual Machines 선택합니다.

VM 목록에서 이전에 만든 Azs-VM 을 찾은 다음 선택합니다.

VM에 대한 섹션에서 연결을 선택한 다음, Azs-VM.rdp 파일을 엽니다.

VM을 만들 때 구성한 계정으로 로그인합니다.

관리자 권한 Windows PowerShell 프롬프트를 엽니다.

ipconfig /all을 입력합니다.

출력에서 IPv4 주소를 찾은 다음 나중에 사용할 수 있는 주소를 저장합니다. Azure에서 ping하는 주소입니다. 예제 환경에서 주소는 10.1.0.4이지만 사용자 환경에서는 다를 수 있습니다. 이전에 만든 10.1.0.0/24 서브넷에 속해야 합니다.

VM이 ping에 응답할 수 있도록 하는 방화벽 규칙을 만들려면 다음 PowerShell 명령을 실행합니다.

New-NetFirewallRule ` -DisplayName "Allow ICMPv4-In" ` -Protocol ICMPv4

Azure에서 테넌트 VM에 로그인

Azure Portal에 로그인합니다.

왼쪽 탐색 모음에서 Virtual Machines 선택합니다.

VM 목록에서 이전에 만든 Azure-VM 을 찾은 다음 선택합니다.

VM에 대한 섹션에서 연결을 선택합니다.

VM을 만들 때 구성한 계정으로 로그인합니다.

관리자 권한 Windows PowerShell 창을 엽니다.

ipconfig /all을 입력합니다.

10.100.0.0/24 내에 있는 IPv4 주소가 표시됩니다. 예제 환경에서 주소는 10.100.0.4이지만 주소가 다를 수 있습니다.

VM이 ping에 응답할 수 있도록 하는 방화벽 규칙을 만들려면 다음 PowerShell 명령을 실행합니다.

New-NetFirewallRule ` -DisplayName "Allow ICMPv4-In" ` -Protocol ICMPv4Azure의 VM에서 터널을 통해 Azure Stack Hub의 VM을 ping합니다. 이렇게 하려면 Azs-VM에서 기록한 DIP를 ping합니다. 예제 환경에서는 10.1.0.4이지만 랩에서 기록한 주소를 ping해야 합니다. 다음 화면 캡처와 같은 결과가 표시됩니다.

원격 VM의 회신은 성공적인 테스트를 나타냅니다. VM 창을 닫을 수 있습니다.

또한 보다 엄격한 데이터 전송 테스트를 수행해야 합니다(예: 양방향으로 서로 다른 크기의 파일 복사).

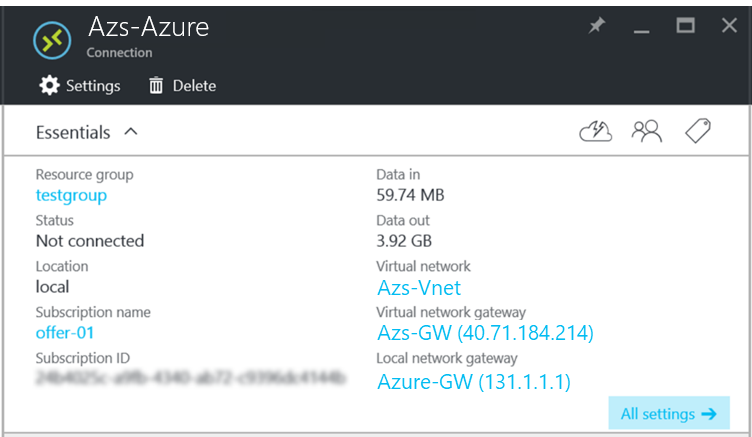

게이트웨이 연결을 통한 데이터 전송 통계 보기

사이트 및 사이트 간의 연결을 통해 전달되는 데이터의 양을 알고 싶다면 연결 섹션에서 이 정보를 확인할 수 있습니다. 이 테스트는 방금 보낸 ping이 실제로 VPN 연결을 통과했는지 확인하는 또 다른 방법입니다.

Azure Stack Hub에서 사용자 VM에 로그인하는 동안 사용자 계정을 사용하여 사용자 포털에 로그인합니다.

모든 리소스로 이동한 다음, Azs-Azure 연결을 선택합니다. 연결이 나타납니다.

연결 섹션에서 데이터 입력 및 데이터 출력에 대한 통계가 표시됩니다. 다음 화면 캡처에서 큰 숫자는 추가 파일 전송에 기인합니다. 0이 아닌 값이 표시됩니다.

다음 단계

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기