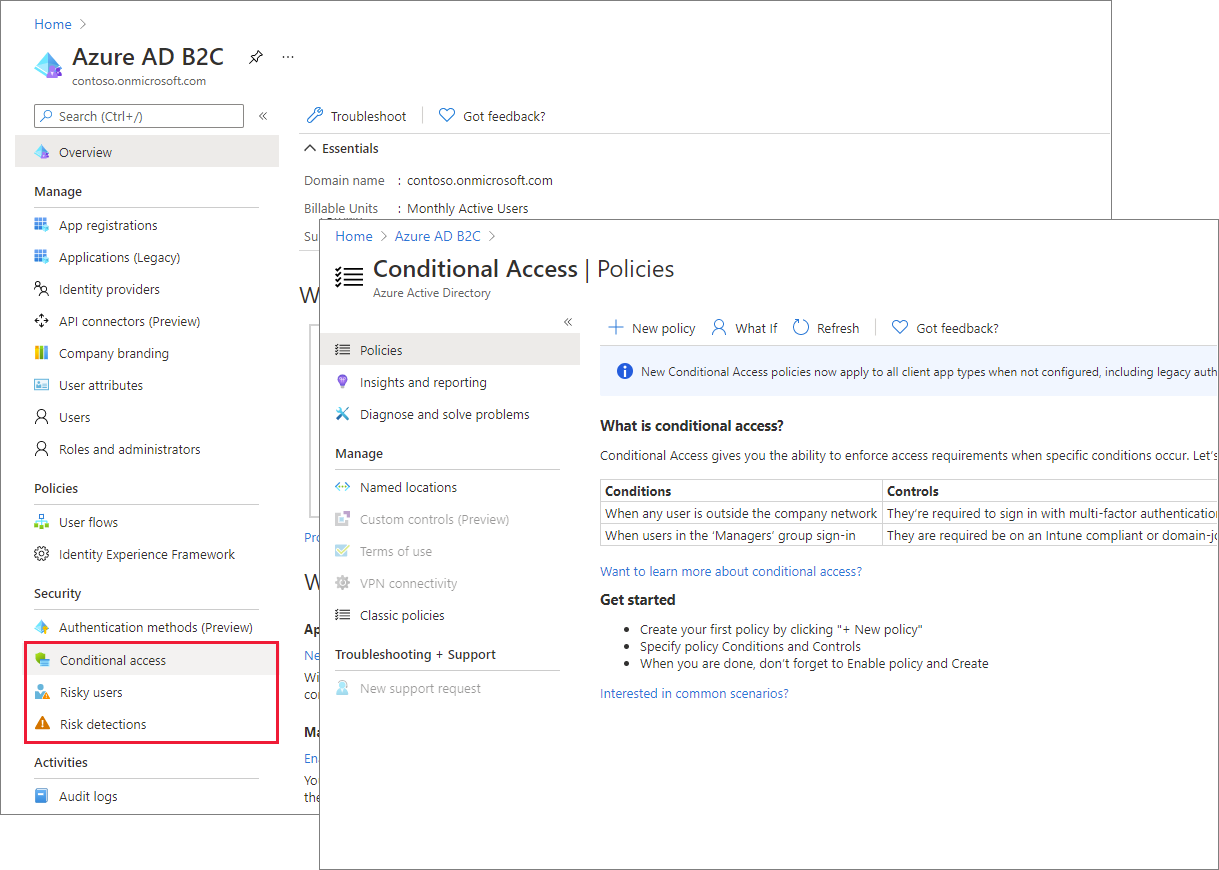

Azure AD B2C에 대한 ID 보호 및 조건부 액세스

Microsoft Entra ID 보호 및 조건부 액세스를 사용하여 Azure AD B2C(Azure Active Directory B2C)의 보안을 강화합니다. 위험한 사용자 및 위험한 로그인을 포함한 ID 보호 위험 검색 기능은 Azure AD B2C 테넌트에서 자동으로 검색되어 표시됩니다. 이러한 위험 검색을 사용하여 작업을 결정하고 조직 정책을 적용하는 조건부 액세스 정책을 만들 수 있습니다. 이러한 기능을 함께 사용하면 Azure AD B2C 애플리케이션 소유자가 위험한 인증 및 액세스 정책을 더 효율적으로 제어할 수 있습니다.

Microsoft Entra ID의 ID 보호 및 조건부 액세스에 이미 익숙한 경우 이 문서에서 설명하는 사소한 차이점을 포함하여 Azure AD B2C에서 이러한 기능을 사용하는 것이 익숙할 것입니다.

참고 항목

위험한 로그인 정책을 만들려면 Azure AD B2C Premium P2가 필요합니다. Premium P1 테넌트는 위치, 애플리케이션, 사용자 기반 또는 그룹 기반 정책을 기반으로 하는 정책을 만들 수 있습니다. 자세한 내용은 Azure AD B2C 가격 책정 계층 변경을 참조하세요.

Azure AD B2C에 대한 ID 보호 및 조건부 액세스의 이점

조건부 액세스 정책을 ID 보호 위험 검색과 쌍으로 연결하면 적절한 정책 작업을 통해 위험한 인증에 응답할 수 있습니다.

- 애플리케이션 및 고객 기반의 인증 위험에 대한 새로운 수준의 가시성을 얻습니다. Microsoft Entra ID 및 Microsoft 계정 전체에서 매월 수십억 개의 인증 신호를 받는 경우 이제 위험 검색 알고리즘에서 해당 지역 소비자 또는 시민 인증에 대한 인증을 낮음, 중간 또는 높음 위험 플래그로 지정합니다.

- 사용자 고유의 적응 인증을 구성하여 위험을 자동으로 해결합니다. 지정된 애플리케이션의 경우 MFA(다단계 인증)에서와 같이 두 번째 인증 단계를 제공하기 위해 특정 사용자 세트를 요구할 수 있습니다. 또는 검색된 위험 수준에 따라 액세스를 차단할 수 있습니다. 다른 Azure AD B2C 환경과 마찬가지로 조직의 음성, 스타일 및 브랜드를 사용하여 결과 최종 사용자 환경을 사용자 지정할 수 있습니다. 또한 사용자가 액세스 권한을 얻을 수 없는 경우 완화 대안을 표시할 수도 있습니다.

- 위치, 그룹 및 앱에 따라 액세스를 제어합니다. 조건부 액세스를 사용하여 위험 기반이 상황을 제어할 수도 있습니다. 예를 들어 특정 앱에 액세스하는 고객에게 MFA를 요구하거나 지정된 지리적 위치의 액세스를 차단할 수 있습니다.

- Azure AD B2C 사용자 흐름 및 Identity Experience Framework 사용자 지정 정책과 통합됩니다. 기존 사용자 지정 환경을 사용하고, 조건부 액세스와 상호 작용하는 데 필요한 제어를 추가합니다. 또한 지식 기반 액세스 또는 선호하는 사용자 고유의 MFA 공급자와 같은 액세스 권한을 부여하기 위한 고급 시나리오를 구현할 수도 있습니다.

기능의 차이점 및 제한 사항

Azure AD B2C의 ID 보호 및 조건부 액세스는 일반적으로 Microsoft Entra ID에서와 동일한 방식으로 작동하지만 다음과 같은 예외가 있습니다.

Microsoft Defender for Cloud는 Azure AD B2C에서 사용할 수 없습니다.

ID 보호 및 조건부 액세스는 Azure AD B2C 테넌트의 ROPC 서버 간 흐름에 지원되지 않습니다.

Azure AD B2C 테넌트에서 ID 보호 위험 검색은 Google 또는 Facebook과 같은 로컬 및 소셜 ID 모두에 사용할 수 있습니다. 소셜 ID의 경우 조건부 액세스를 활성화해야 합니다. 소셜 계정 자격 증명은 외부 ID 공급자에 의해 관리되므로 검색이 제한됩니다.

ID 보호 위험 검색의 하위 집합은 Azure AD B2C 테넌트에서 사용할 수 있습니다. ID 보호로 위험 조사 및 사용자 흐름에 조건부 액세스 추가를 참조하세요.

조건부 액세스 디바이스 규정 준수 기능은 Azure AD B2C 테넌트에서 사용할 수 없습니다.

조건부 액세스를 사용자 흐름 및 사용자 지정 정책과 통합

Azure AD B2C에서는 기본 제공 사용자 흐름에서 조건부 액세스 조건을 트리거할 수 있습니다. 또한 조건부 액세스를 사용자 지정 정책에 통합할 수 있습니다. B2C 사용자 흐름의 다른 측면과 마찬가지로 최종 사용자 환경 메시징은 조직의 음성, 브랜드 및 완화 대안에 따라 사용자 지정할 수 있습니다. 조건부 액세스를 사용자 흐름에 추가를 참조하세요.

Microsoft Graph API

Microsoft Graph API를 사용하여 Azure AD B2C에서 조건부 액세스 정책을 관리할 수도 있습니다. 자세한 내용은 조건부 액세스 설명서 및 Microsoft Graph 작업을 참조하세요.