Azure Active Directory B2C에서 토큰 구성

시작하기 전에 이 페이지의 맨 위에 있는 정책 유형 선택기를 사용하여 설정하려는 정책 유형을 선택합니다. Azure Active Directory B2C는 사용자가 애플리케이션과 상호 작용하는 방법을 정의하는 두 가지 방법, 즉 미리 정의된 사용자 흐름 또는 완전히 구성 가능한 사용자 지정 정책을 통해 제공합니다. 이 문서에서 필요한 단계는 각 방법마다 다릅니다.

이 문서에서는 Azure AD B2C(Azure Active Directory B2C)에서 토큰의 수명 및 호환성을 구성하는 방법에 대해 알아봅니다.

필수 조건

- 사용자가 애플리케이션에 가입하고 로그인할 수 있도록 사용자 흐름을 만듭니다.

- 웹 애플리케이션 등록.

- Active Directory B2C에서 사용자 지정 정책을 사용하여 시작하기에 있는 단계를 완료합니다.

- 웹 애플리케이션 등록.

토큰 수명 동작

다음을 포함하여 토큰 수명을 구성할 수 있습니다.

- 액세스 및 ID 토큰 수명(분) - OAuth 2.0 전달자 토큰 및 ID 토큰의 수명입니다. 기본값은 60분(1시간)입니다. 최솟값(포함)은 5분입니다. 최대값(포함)은 1,440분(24시간)입니다.

- 새로 고침 토큰 수명(일) - 애플리케이션에 범위가 부여된

offline_access경우 새로 고침 토큰을 사용하여 새 액세스 토큰을 획득할 수 있는 최대 기간입니다. 기본값은 14일입니다. 최솟값(포함)은 1일입니다. 최대(포함) 90일입니다. - 새로 고침 토큰 슬라이딩 윈도우 수명 - 새로 고침 토큰 슬라이딩 윈도우 유형입니다.

Bounded는 새로 고침 토큰을 수명 길이(일)에 지정된 대로 확장할 수 있음을 나타냅니다.No expiry는 새로 고침 토큰 슬라이딩 윈도우 수명이 만료되지 않음을 나타냅니다. - 수명 길이(일) - 이 기간이 경과한 후 애플리케이션에서 획득한 가장 최근 새로 고침 토큰의 유효 기간에 관계없이 사용자가 다시 인증해야 합니다. 값이 새로 고침 토큰 수명 값보다 크거나 같아야 합니다.

다음 다이어그램은 새로 고침 토큰 슬라이딩 윈도우 수명 동작을 보여줍니다.

참고 항목

PKCE에서 인증 코드 흐름을 사용하는 단일 페이지 애플리케이션에는 항상 24시간의 새로 고침 토큰 수명이 있지만 모바일 앱, 데스크톱 앱 및 웹앱에는 이 제한 사항이 없습니다. 브라우저에서 새로 고침 토큰의 보안 영향에 대해 자세히 알아봅니다.

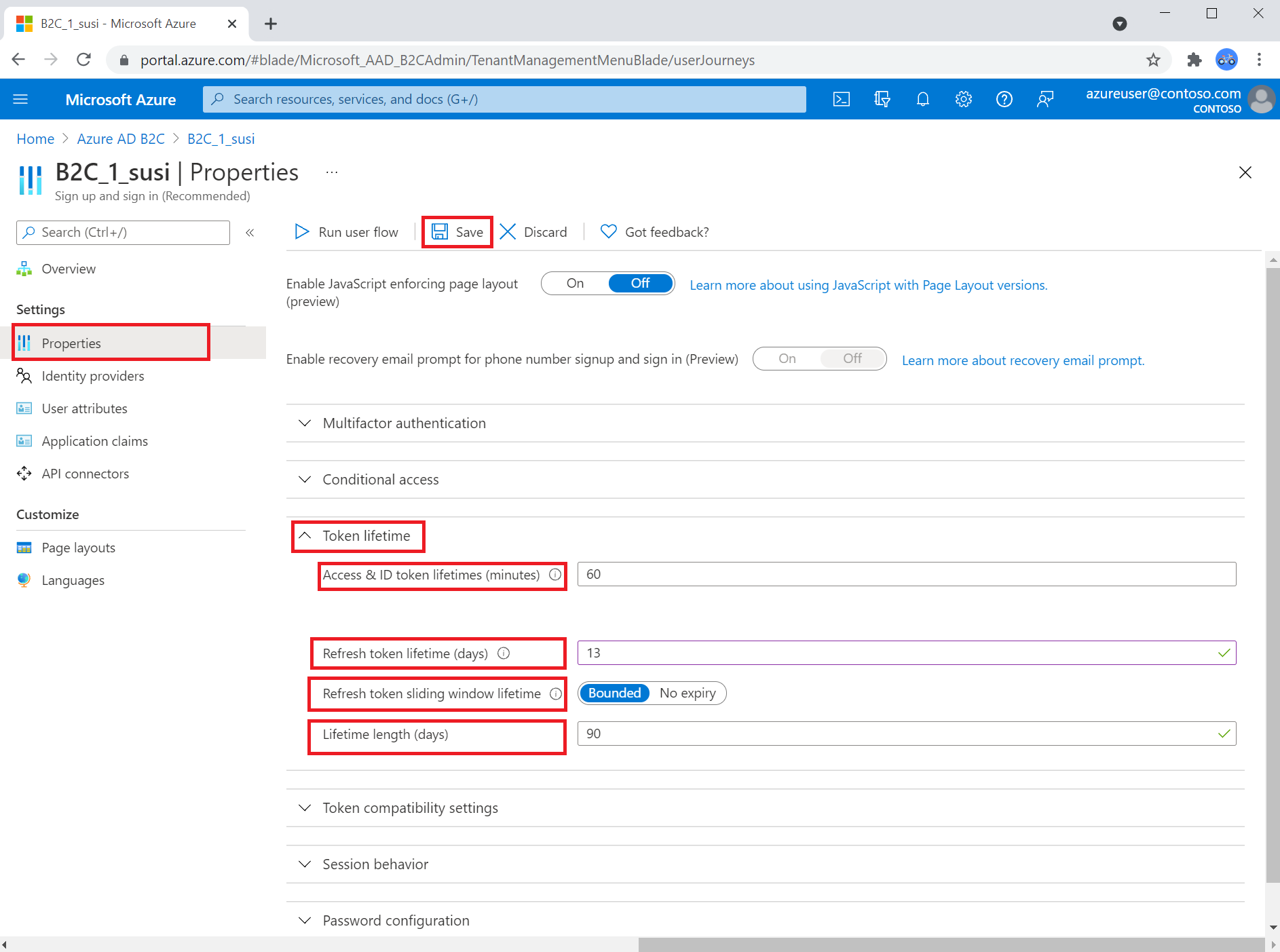

토큰 수명 구성

사용자 흐름 토큰 수명을 구성하려면 다음을 수행합니다.

- Azure Portal에 로그인합니다.

- 여러 테넌트에 액세스할 수 있는 경우 맨 위 메뉴에서 설정 아이콘을 선택하여 디렉터리 + 구독 메뉴에서 Azure AD B2C 테넌트로 전환합니다.

- Azure Portal의 왼쪽 상단 모서리에서 모든 서비스를 선택하고 Azure AD B2C를 검색하여 선택합니다.

- 사용자 흐름(정책)을 선택합니다.

- 이전에 만든 사용자 흐름을 엽니다.

- 속성을 선택합니다.

- 토큰 수명에서 애플리케이션의 요구에 맞게 속성을 조정합니다.

- 저장을 선택합니다.

토큰 호환성에 대한 설정을 변경하려면 확장에서 토큰 발급자 기술 프로필 메타데이터 또는 영향을 주려는 정책의 신뢰 당사자 파일을 설정합니다. 토큰 발급자 기술 프로필은 다음 예제와 같습니다.

<ClaimsProviders>

<ClaimsProvider>

<DisplayName>Token Issuer</DisplayName>

<TechnicalProfiles>

<TechnicalProfile Id="JwtIssuer">

<Metadata>

<Item Key="token_lifetime_secs">3600</Item>

<Item Key="id_token_lifetime_secs">3600</Item>

<Item Key="refresh_token_lifetime_secs">1209600</Item>

<Item Key="rolling_refresh_token_lifetime_secs">7776000</Item>

<!--<Item Key="allow_infinite_rolling_refresh_token">true</Item>-->

<Item Key="IssuanceClaimPattern">AuthorityAndTenantGuid</Item>

<Item Key="AuthenticationContextReferenceClaimPattern">None</Item>

</Metadata>

</TechnicalProfile>

</TechnicalProfiles>

</ClaimsProvider>

</ClaimsProviders>

다음 값은 이전 예제에서 설정됩니다.

- token_lifetime_secs - 액세스 토큰 수명(초)입니다. 기본값은 3,600(1시간)입니다. 최솟값은 300(5분)입니다. 최대값은 86,400(24시간)입니다.

- id_token_lifetime_secs - ID 토큰 수명(초)입니다. 기본값은 3,600(1시간)입니다. 최솟값은 300(5분)입니다. 최대값은 86,400(24시간)입니다.

- refresh_token_lifetime_secs - 새로 고침 토큰 수명(초)입니다. 기본값은 1,209,600(14일)입니다. 최솟값은 86,400(24시간)입니다. 최댓값은 7,776,000(90일)입니다.

- rolling_refresh_token_lifetime_secs - 토큰 슬라이딩 윈도우 수명(초)을 새로 고칩니다. 기본값은 7,776,000(90일)입니다. 최솟값은 86,400(24시간)입니다. 최댓값은 31,536,000(365일)입니다. 슬라이딩 윈도우 수명을 적용하지 않으려면 값을

allow_infinite_rolling_refresh_tokentrue.로 설정합니다. - allow_infinite_rolling_refresh_token - 새로 고침 토큰 슬라이딩 윈도우 수명이 만료되지 않습니다.

토큰 호환성 설정

다음을 포함하여 토큰 호환성을 구성할 수 있습니다.

- 발급자(iss) 클레임 - 액세스 및 ID 토큰 발급자 형식입니다.

- 주체(하위) 클레임 - 토큰이 애플리케이션 사용자와 같은 정보를 어설션하는 보안 주체입니다. 이 값은 변경할 수 없으며 재할당 또는 재사용할 수 없습니다. 예를 들어 리소스 액세스에 토큰을 사용할 때 이 값을 사용하면 안전하게 인증 검사를 수행할 수 있습니다. 기본적으로 주체 클레임은 디렉터리에 있는 사용자의 개체 ID로 채워집니다.

- 사용자 흐름을 나타내는 클레임 - 이 클레임은 실행된 사용자 흐름을 식별합니다. 가능한 값:

tfp(기본값) 또는acr.

사용자 흐름 호환성 설정을 구성하려면 다음을 수행합니다.

- 사용자 흐름(정책)을 선택합니다.

- 이전에 만든 사용자 흐름을 엽니다.

- 속성을 선택합니다.

- 토큰 호환성 설정에서 애플리케이션의 요구에 맞게 속성을 조정합니다.

- 저장을 선택합니다.

토큰 호환성에 대한 설정을 변경하려면 확장에서 토큰 발급자 기술 프로필 메타데이터 또는 업데이트하려는 정책의 신뢰 당사자 파일을 설정합니다. 토큰 발급자 기술 프로필은 다음 예제와 같습니다.

<ClaimsProviders>

<ClaimsProvider>

<DisplayName>Token Issuer</DisplayName>

<TechnicalProfiles>

<TechnicalProfile Id="JwtIssuer">

<Metadata>

...

<Item Key="IssuanceClaimPattern">AuthorityAndTenantGuid</Item>

<Item Key="AuthenticationContextReferenceClaimPattern">None</Item>

</Metadata>

</TechnicalProfile>

</TechnicalProfiles>

</ClaimsProvider>

</ClaimsProviders>

발급자(iss) 클레임 - 발급자(iss) 클레임이 IssuanceClaimPattern 메타데이터 항목으로 설정됩니다. 적용 가능한 값은 다음과 같습니다

AuthorityAndTenantGuidAuthorityWithTfp.정책 ID를 나타내는 클레임 설정 - 이 값을 설정하는 옵션은 (트러스트 프레임워크 정책) 및

ACR(인증 컨텍스트 참조)입니다TFP.TFP는 권장 값입니다. AuthenticationContextReferenceClaimPattern을 값None으로 설정합니다.ClaimsSchema 요소에서 다음 요소를 추가합니다.

<ClaimType Id="trustFrameworkPolicy"> <DisplayName>Trust framework policy name</DisplayName> <DataType>string</DataType> </ClaimType>신뢰 당사자 정책의 OutputClaims 요소 아래에 다음 출력 클레임을 추가합니다.

<OutputClaim ClaimTypeReferenceId="trustFrameworkPolicy" Required="true" DefaultValue="{policy}" PartnerClaimType="tfp" />ACR의 경우 AuthenticationContextReferenceClaimPattern 항목을 제거합니다.

제목(하위) 클레임 - 이 설정을 전환하려면 이 옵션을 기본적으로 ObjectID로

Not Supported설정하고 이 줄을 바꿉니다.<OutputClaim ClaimTypeReferenceId="objectId" PartnerClaimType="sub" />이 줄로 다음을 수행합니다.

<OutputClaim ClaimTypeReferenceId="sub" />

앱에 선택적인 클레임 제공

애플리케이션 클레임은 애플리케이션에 반환되는 값입니다. 원하는 클레임을 포함하도록 사용자 흐름을 업데이트합니다.

- 사용자 흐름(정책)을 선택합니다.

- 이전에 만든 사용자 흐름을 엽니다.

- 애플리케이션 클레임을 선택합니다.

- 애플리케이션에 다시 보낼 클레임 및 특성을 선택합니다.

- 저장을 선택합니다.

신뢰 당사자 정책 기술 프로필 출력 클레임은 애플리케이션에 반환되는 값입니다. 출력 클레임을 추가하면 성공적인 사용자 경험 후에 토큰에 클레임이 발급되고 애플리케이션으로 전송됩니다. 신뢰 당사자 섹션 내에서 기술 프로필 요소를 수정하여 원하는 클레임을 출력 클레임으로 추가합니다.

- 사용자 지정 정책 파일(예: SignUpOrSignin.xml)을 엽니다.

- OutputClaims 요소를 찾습니다. 토큰에 포함할 OutputClaim을 추가합니다.

- 출력 클레임 특성을 설정합니다.

다음 예제에서는 accountBalance 클레임을 추가합니다. accountBalance 클레임은 잔액으로 애플리케이션에 전송됩니다.

<RelyingParty>

<DefaultUserJourney ReferenceId="SignUpOrSignIn" />

<TechnicalProfile Id="PolicyProfile">

<DisplayName>PolicyProfile</DisplayName>

<Protocol Name="OpenIdConnect" />

<OutputClaims>

<OutputClaim ClaimTypeReferenceId="displayName" />

<OutputClaim ClaimTypeReferenceId="givenName" />

<OutputClaim ClaimTypeReferenceId="surname" />

<OutputClaim ClaimTypeReferenceId="email" />

<OutputClaim ClaimTypeReferenceId="objectId" PartnerClaimType="sub"/>

<OutputClaim ClaimTypeReferenceId="identityProvider" />

<OutputClaim ClaimTypeReferenceId="tenantId" AlwaysUseDefaultValue="true" DefaultValue="{Policy:TenantObjectId}" />

<!--Add the optional claims here-->

<OutputClaim ClaimTypeReferenceId="accountBalance" DefaultValue="" PartnerClaimType="balance" />

</OutputClaims>

<SubjectNamingInfo ClaimType="sub" />

</TechnicalProfile>

</RelyingParty>

OutputClaim 요소에는 다음 특성이 포함됩니다.

- ClaimTypeReferenceId - 정책 파일 또는 부모 정책 파일의 ClaimsSchema 섹션에 이미 정의된 클레임 형식의 식별자입니다.

- PartnerClaimType - 토큰에서 클레임의 이름을 변경할 수 있습니다.

- DefaultValue - 기본값입니다. 테넌트 ID와 같은 클레임 확인자로 기본값을 설정할 수도 있습니다.

- AlwaysUseDefaultValue - 기본값을 강제로 사용합니다.

권한 부여 코드 수명

OAuth 2.0 인증 코드 흐름을 사용하는 경우 앱은 인증 코드를 사용하여 대상 리소스에 대한 액세스 토큰을 요청할 수 있습니다. 인증 코드는 약 10분 후에 만료되는 수명이 짧은 코드입니다. 권한 부여 코드 수명은 구성할 수 없습니다. 애플리케이션이 10분 내에 인증 코드를 사용해야 합니다.

다음 단계

- 액세스 토큰을 요청하는 방법에 대해 자세히 알아봅니다.

- 개발자 모범 사례를 통해 복원력을 구축하는 방법을 알아봅니다.