자습서: 하이브리드 환경을 위해 Microsoft Entra Domain Services에서 암호 동기화 사용

하이브리드 환경의 경우 Microsoft Entra Connect를 사용하여 온-프레미스 AD DS(Active Directory Domain Services) 환경과 동기화하도록 Microsoft Entra 테넌트를 구성할 수 있습니다. 기본적으로 Microsoft Entra Connect는 Microsoft Entra Domain Services에 필요한 레거시 NTLM(NT LAN Manager) 및 Kerberos 암호 해시를 동기화하지 않습니다.

온-프레미스 AD DS 환경에서 동기화된 계정으로 Domain Services를 사용하려면 NTLM 및 Kerberos 인증에 필요한 암호 해시를 동기화하도록 Microsoft Entra Connect를 구성해야 합니다. Microsoft Entra Connect가 구성된 후 온-프레미스 계정 만들기 또는 암호 변경 이벤트도 레거시 암호 해시를 Microsoft Entra ID와 동기화합니다.

온-프레미스 AD DS 환경이 없는 클라우드 전용 계정을 사용하는 경우에는 이러한 단계를 수행할 필요가 없습니다.

이 자습서에서는 다음을 알아봅니다.

- 레거시 NTLM 및 Kerberos 암호 해시가 필요한 이유

- Microsoft Entra Connect에 대한 레거시 암호 해시 동기화를 구성하는 방법

Azure 구독이 없는 경우 시작하기 전에 계정을 만드세요.

필수 조건

이 자습서를 완료하려면 다음 리소스가 필요합니다.

- 활성화된 Azure 구독.

- Azure 구독이 없는 경우 계정을 만듭니다.

- Microsoft Entra Connect를 사용하여 온-프레미스 디렉터리와 동기화되는 구독과 연결된 Microsoft Entra 테넌트입니다.

- Microsoft Entra 테넌트에서 사용하도록 설정되고 구성된 Microsoft Entra Domain Services 관리되는 도메인입니다.

Microsoft Entra Connect를 사용한 암호 해시 동기화

Microsoft Entra Connect는 온-프레미스 AD DS 환경의 사용자 계정 및 그룹과 같은 개체를 Microsoft Entra 테넌트로 동기화하는 데 사용됩니다. 프로세스의 일부로 암호 해시 동기화를 통해 계정은 온-프레미스 AD DS 환경 및 Microsoft Entra ID에서 동일한 암호를 사용할 수 있습니다.

관리되는 도메인에서 사용자를 인증하려면 Domain Services에는 NTLM 및 Kerberos 인증에 적합한 형식의 암호 해시가 필요합니다. Microsoft Entra ID는 테넌트에 대해 Domain Services를 사용하도록 설정할 때까지 NTLM 또는 Kerberos 인증에 필요한 형식으로 암호 해시를 저장하지 않습니다. 보안상의 이유로 Microsoft Entra ID는 암호 자격 증명을 일반 텍스트 형식으로 저장하지 않습니다. 따라서 Microsoft Entra ID는 사용자의 기존 자격 증명을 기반으로 이러한 NTLM 또는 Kerberos 암호 해시를 자동으로 생성할 수 없습니다.

Domain Services에 필요한 NTLM 또는 Kerberos 암호 해시를 동기화하도록 Microsoft Entra Connect를 구성할 수 있습니다. 암호 해시 동기화를 위해 Microsoft Entra Connect를 사용하도록 설정하는 단계를 완료했는지 확인합니다. Microsoft Entra Connect의 레거시 인스턴스가 있는 경우 최신 버전을 다운로드하고 업데이트하여 NTLM 및 Kerberos에 대한 레거시 암호 해시를 동기화할 수 있는지 확인합니다. 이 기능은 Microsoft Entra Connect의 초기 릴리스나 레거시 DirSync 도구에서는 사용할 수 없습니다. Microsoft Entra Connect 버전 1.1.614.0 이상이 필요합니다.

Important

Microsoft Entra Connect는 온-프레미스 AD DS 환경과의 동기화를 위해서만 설치 및 구성되어야 합니다. 개체를 다시 Microsoft Entra ID로 동기화하기 위해 Domain Services 관리되는 도메인에 Microsoft Entra Connect를 설치하는 것은 지원되지 않습니다.

암호 해시 동기화 사용

Microsoft Entra Connect를 설치하고 Microsoft Entra ID와 동기화하도록 구성한 경우 이제 NTLM 및 Kerberos에 대한 레거시 암호 해시 동기화를 구성합니다. PowerShell 스크립트는 필요한 설정을 구성한 다음 Microsoft Entra ID에 대한 전체 암호 동기화를 시작하는 데 사용됩니다. Microsoft Entra Connect 암호 해시 동기화 프로세스가 완료되면 사용자는 레거시 NTLM 또는 Kerberos 암호 해시를 사용하는 Domain Services를 통해 애플리케이션에 로그인할 수 있습니다.

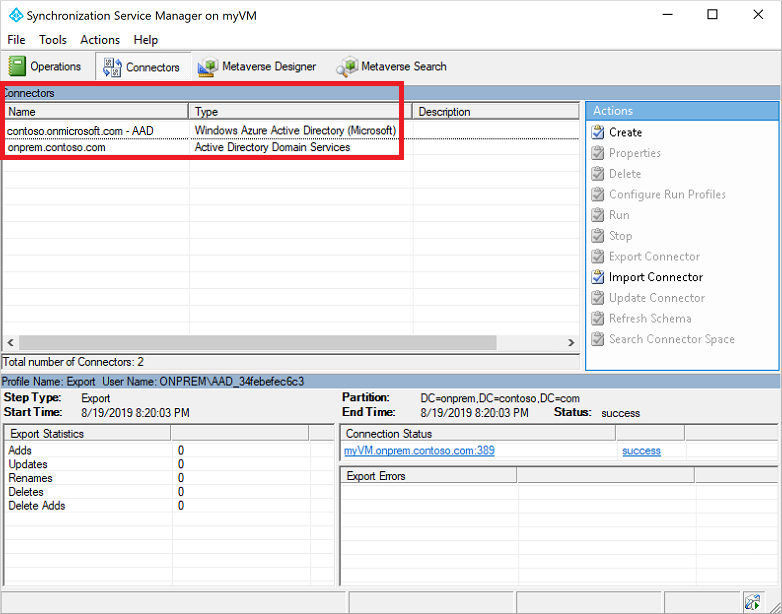

Microsoft Entra Connect가 설치된 컴퓨터의 시작 메뉴에서 Microsoft Entra Connect > 동기화 서비스를 엽니다.

커넥터 탭을 선택합니다. 온-프레미스 AD DS 환경과 Microsoft Entra ID 간의 동기화를 설정하는 데 사용되는 연결 정보가 나열됩니다.

형식은 Microsoft Entra 커넥터용 Windows Microsoft Entra ID(Microsoft)이거나 온-프레미스 AD DS 커넥터용 Active Directory Domain Services를 나타냅니다. 다음 단계에서 PowerShell 스크립트에서 사용할 커넥터 이름을 기록해 둡니다.

이 예제 스크린샷에서는 다음 커넥터가 사용됩니다.

- Microsoft Entra 커넥터의 이름은 contoso.onmicrosoft.com - Microsoft Entra ID입니다.

- 온-프레미스 AD DS 커넥터의 이름은 onprem.contoso.com

Microsoft Entra Connect가 설치된 컴퓨터에 다음 PowerShell 스크립트를 복사하여 붙여넣습니다. 스크립트는 레거시 암호 해시를 포함하는 전체 암호 동기화를 트리거합니다. 이전 단계의

$azureadConnector커넥터 이름으로 변수 및$adConnector변수를 업데이트합니다.각 AD 포리스트에서 이 스크립트를 실행하여 온-프레미스 계정 NTLM 및 Kerberos 암호 해시를 Microsoft Entra ID와 동기화합니다.

# Define the Azure AD Connect connector names and import the required PowerShell module $azureadConnector = "<CASE SENSITIVE AZURE AD CONNECTOR NAME>" $adConnector = "<CASE SENSITIVE AD DS CONNECTOR NAME>" Import-Module "C:\Program Files\Microsoft Azure AD Sync\Bin\ADSync\ADSync.psd1" Import-Module "C:\Program Files\Microsoft Azure Active Directory Connect\AdSyncConfig\AdSyncConfig.psm1" # Create a new ForceFullPasswordSync configuration parameter object then # update the existing connector with this new configuration $c = Get-ADSyncConnector -Name $adConnector $p = New-Object Microsoft.IdentityManagement.PowerShell.ObjectModel.ConfigurationParameter "Microsoft.Synchronize.ForceFullPasswordSync", String, ConnectorGlobal, $null, $null, $null $p.Value = 1 $c.GlobalParameters.Remove($p.Name) $c.GlobalParameters.Add($p) $c = Add-ADSyncConnector -Connector $c # Disable and re-enable Azure AD Connect to force a full password synchronization Set-ADSyncAADPasswordSyncConfiguration -SourceConnector $adConnector -TargetConnector $azureadConnector -Enable $false Set-ADSyncAADPasswordSyncConfiguration -SourceConnector $adConnector -TargetConnector $azureadConnector -Enable $true계정 및 그룹 수 측면에서 디렉터리 크기에 따라 레거시 암호 해시를 Microsoft Entra ID로 동기화하는 데 다소 시간이 걸릴 수 있습니다. 그런 다음 암호는 Microsoft Entra ID와 동기화된 후 관리되는 도메인에 동기화됩니다.

다음 단계

이 자습서에서는 다음 내용을 배웠습니다.

- 레거시 NTLM 및 Kerberos 암호 해시가 필요한 이유

- Microsoft Entra Connect에 대한 레거시 암호 해시 동기화를 구성하는 방법