Microsoft Entra B2B 협업 문제 해결

다음은 Microsoft Entra B2B 협업과 관련된 일반적인 문제에 대한 몇 가지 해결 방법입니다.

오류 코드 AADSTS50020과 함께 게스트 로그인 실패

IdP(ID 공급자)의 게스트 사용자가 Microsoft Entra ID의 리소스 테넌트에 로그인할 수 없고 AADSTS50020 오류 코드가 표시되는 경우 가능한 원인은 여러 가지가 있습니다. 오류 AADSTS50020에 대한 문제 해결 문서를 참조하세요.

B2B 직접 연결 사용자가 공유 채널에 액세스할 수 없습니다(오류 AADSTS90071).

B2B 직접 연결에서 다른 조직의 Teams 공유 채널에 액세스하려고 할 때 다음 오류 메시지가 표시되면 외부 조직에서 다단계 인증 신뢰 설정을 구성하지 않은 것입니다.

연결하려는 조직은 사용자가 로그인할 수 있도록 설정을 업데이트해야 합니다.

AADSTS90071: <조직>의 관리자는 인바운드 다단계 인증을 수락하도록 액세스 설정을 업데이트해야 합니다.

Teams 공유 채널을 호스팅하는 조직은 B2B 직접 연결 사용자에 대한 액세스를 허용하기 위해 다단계 인증에 대한 신뢰 설정을 사용하도록 설정해야 합니다. 신뢰 설정은 조직의 테넌트 간 액세스 설정에서 구성할 수 있습니다.

테넌트 간 액세스 설정을 구성하는 동안 "개체 제한으로 인해 정책을 업데이트하지 못했습니다"라는 오류가 표시됩니다.

테넌트 간 액세스 설정을 구성할 때 "개체 제한으로 인해 정책 업데이트 실패"라는 오류가 표시되면 정책 개체 제한인 25KB에 도달한 것입니다. 이 제한을 늘리기 위해 노력하고 있습니다. 현재 정책이 이 제한에 얼마나 근접한지 계산할 수 있어야 하는 경우 다음을 수행합니다.

Microsoft Graph Explorer를 시작하고, 다음을 실행합니다.

GET https://graph.microsoft.com/beta/policies/crosstenantaccesspolicy예를 들어

policyobject.txt와 같이 전체 JSON 응답을 복사하고 txt 파일로 저장합니다.PowerShell을 시작하고 다음 스크립트를 실행하여 첫 번째 줄의 파일 위치를 텍스트 파일로 대체합니다.

$policy = Get-Content “C:\policyobject.txt”

$maxSize = 1024*25

$size = [System.Text.Encoding]::UTF8.GetByteCount($policy)

write-host "Remaining Bytes available in policy object"

$maxSize - $size

write-host "Is current policy within limits?"

if ($size -le $maxSize) { return “valid” }; else { return “invalid” }

사용자는 더 이상 Microsoft OME(Rights Management 서비스)로 암호화된 이메일을 읽을 수 없습니다.

테넌트 간 액세스 설정을 구성할 때 기본값으로 모든 앱에 대한 액세스를 차단하는 경우 사용자는 Microsoft Rights Management 서비스(OME라고도 함)로 암호화된 이메일을 읽을 수 없습니다. 이 이슈를 방지하려면 사용자가 이 앱 ID인 00000012-0000-0000-c000-000000000000에 액세스할 수 있도록 아웃바운드 설정을 구성하는 것이 좋습니다. 이 앱이 허용하는 유일한 애플리케이션이면 다른 모든 앱에 대한 액세스가 기본적으로 차단됩니다.

외부 사용자를 추가했지만 [전체 주소 목록]이나 사용자 선택에서 볼 수 없습니다.

외부 사용자가 목록에 채워지지 않은 경우 개체를 복제하는 데 몇 분이 걸릴 수 있습니다.

B2B 게스트 사용자가 SharePoint Online/OneDrive 사용자 선택에 표시되지 않습니다.

SPO(SharePoint Online) 사용자 선택에서 기존 게스트 사용자를 검색하는 기능은 기존 동작과의 일치를 위해 기본적으로 꺼져 있습니다.

이 기능은 테넌트 및 사이트 모음 수준에서 설정 'ShowPeoplePickerSuggestionsForGuestUsers'를 통해 이 기능을 사용하도록 설정할 수 있습니다. 또한 멤버가 디렉터리에서 모든 기존 게스트 사용자를 검색할 수 있도록 허용하는 Set-SPOTenant 및 Set-SPOSite cmdlet을 사용하여 이 기능을 설정할 수 있습니다. 테넌트 범위의 변경 내용은 이미 프로비저닝된 SPO 사이트에 영향을 미치지 않습니다.

내 게스트 초대 설정 및 도메인 제한이 SharePoint Online/OneDrive에서 적용되지 않습니다.

기본적으로 SharePoint Online 및 OneDrive에는 자체 외부 사용자 옵션 집합이 있으며 Microsoft Entra ID의 설정을 사용하지 않습니다. 해당 애플리케이션 간에 옵션이 일관되도록 하려면 SharePoint 및 Microsoft Entra B2B와 OneDrive 통합을 사용하도록 설정해야 합니다.

디렉터리에 대한 초대가 사용하도록 설정되지 않았습니다.

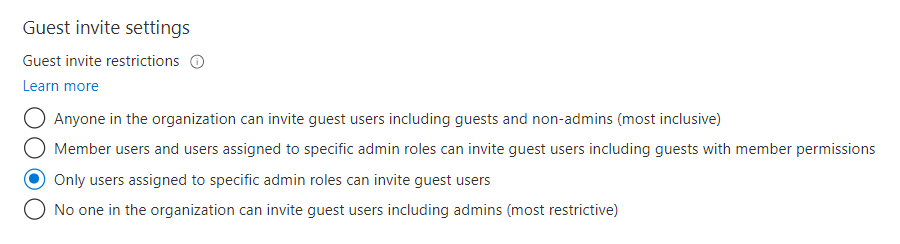

사용자를 초대할 수 있는 권한이 없다는 알림이 표시되면 사용자 계정에 Microsoft Entra ID > 사용자 사용자 설정 외부 사용자 외부 사용자 > 외부 공동 작업 설정 > 에 따라 외부 사용자를 > 초대할 권한이 있는지 확인합니다.

최근에 이러한 설정을 수정했거나 사용자에게 [게스트 초대자] 역할을 할당한 경우 변경 내용이 적용되는 데 15-60분 정도 걸릴 수 있습니다.

상환 절차 중에 내가 초대한 사용자에게 오류가 발생했습니다.

일반적인 오류는 다음과 같습니다.

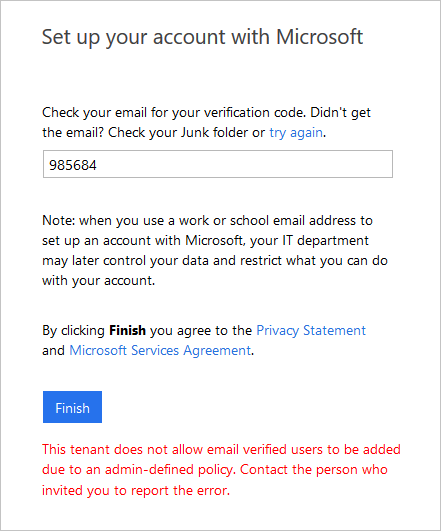

초대 대상자의 관리자가 테넌트에 EmailVerified 사용자를 만들지 못하도록 했습니다.

Microsoft Entra ID를 사용하는 조직의 사용자를 초대하지만 특정 사용자의 계정이 존재하지 않는 경우입니다(예: 해당 사용자가 Microsoft Entra contoso.com에 존재하지 않음). contoso.com의 관리자가 정책을 사용하여 사용자를 만들지 못하게 할 수 있습니다. 사용자는 외부 사용자가 허용된 경우인지 해당 관리자에게 확인해야 합니다. 외부 사용자의 관리자가 자체 도메인의 전자 메일 확인 사용자를 허용해야 할 수도 있습니다(전자 메일 확인 사용자 허용은 이 문서를 확인).

외부 사용자가 페더레이션된 도메인에 이미 존재하지 않습니다.

페더레이션 인증을 사용 중이고 사용자가 Microsoft Entra ID에 아직 존재하지 않는 경우 해당 사용자를 초대할 수 없습니다.

이 문제를 해결하려면 외부 사용자의 관리자가 사용자 계정을 Microsoft Entra ID와 동기화해야 합니다.

외부 사용자에게 기존 로컬 사용자의 proxyAddress와 충돌하는 proxyAddress가 있습니다.

사용자를 테넌트로 초대할 수 있는지 여부를 확인할 때 확인해야 하는 한 가지는 proxyAddress의 충돌입니다. 여기에는 홈 테넌트에서 사용자의 proxyAddresses 및 테넌트에서 로컬 사용자의 proxyAddress가 포함됩니다. 외부 사용자의 경우 기존 B2B 사용자의 proxyAddress에 메일을 추가합니다. 로컬 사용자의 경우 이미 있는 계정을 사용하여 로그인하도록 요청할 수 있습니다.

ProxyAddresses의 충돌 때문에 메일 주소를 초대할 수 없습니다.

이 충돌은 디렉터리의 다른 개체가 해당 proxyAddresses 중 하나와 동일한 초대 메일 주소를 가질 때 발생합니다. 이 충돌을 해결하려면 이 메일을 다시 초대하기 전에 user 개체에서 이메일을 제거하고 연결된 연락처 개체도 삭제합니다.

게스트 사용자 개체에 proxyAddress가 없습니다.

초대하는 외부 게스트 사용자가 기존 연락처 개체와 충돌하는 경우가 있습니다. 이 충돌이 발생하면 proxyAddress 없이 게스트 사용자가 만들어집니다. 즉, 사용자가 Just-In-Time 사용 또는 메일 일회용 암호 인증을 사용하여 이 계정을 사용할 수 없습니다. 또한 온-프레미스 AD에서 동기화하는 연락처 개체가 기존 게스트 사용자와 충돌하는 경우 충돌하는 proxyAddress가 기존 게스트 사용자에서 제거됩니다.

일반적으로 유효한 문자가 아닌 '#'은 Microsoft Entra ID와 어떻게 동기화되나요?

"초대된 계정 user@contoso.com이 user_contoso.com#EXT#@fabrikam.onmicrosoft.com이 되므로 #"은 Microsoft Entra B2B 협업 또는 외부 사용자에 대해 예약된 UPN 문자입니다. 따라서 온-프레미스에서 가져온 UPN의 #은 Microsoft Entra 관리 센터에 로그인할 때 허용되지 않습니다.

동기화된 그룹에 외부 사용자를 추가할 때 오류가 발생합니다.

외부 사용자는 "할당된" 그룹 또는 "보안" 그룹에만 추가할 수 있으며 온-프레미스에 마스터된 그룹에는 추가할 수 없습니다.

내 외부 사용자가 사용할 이메일을 받지 못했습니다.

초대 대상자는 ISP 또는 스팸 필터를 확인하여 Invites@microsoft.com 주소가 허용되는지 확인해야 합니다.

참고 항목

- 중국의 21Vianet에서 운영하는 Azure 서비스의 경우 발신자 주소는 Invites@oe.21vianet.com입니다.

- Microsoft Entra Government 클라우드의 경우 보낸 사람 주소는 invites@azuread.us입니다.

사용자 지정 메시지가 초대 메시지에 포함되지 않는다는 것을 확인했습니다.

개인 정보 보호 법률을 준수하기 위해 다음 경우에 API에는 전자 메일 초대의 사용자 지정 메시지가 포함되지 않습니다.

- 초대자에게 초대하는 테넌트의 전자 메일 주소가 없는 경우

- AppService 보안 주체가 초대를 보내는 경우

이 시나리오가 중요한 경우 API 초대 전자 메일을 표시하지 않으면서 선택한 전자 메일 메커니즘을 통해 전송할 수 있습니다. 조직의 법률 자문에게 문의하여 이러한 방식으로 전송하는 전자 메일이 개인 정보 보호 법률을 준수하는지도 확인하세요.

Azure 리소스에 로그인하려고 하면 "AADSTS65005" 오류가 표시됩니다.

게스트 계정이 있는 사용자는 로그인할 수 없으며 다음 오류 메시지가 표시됩니다.

AADSTS65005: Using application 'AppName' is currently not supported for your organization contoso.com because it is in an unmanaged state. An administrator needs to claim ownership of the company by DNS validation of contoso.com before the application AppName can be provisioned.

사용자에게는 Azure 사용자 계정이 있으며 중단되었거나 관리되지 않는 바이럴 테넌트가 있습니다. 또한 테넌트에 전역 관리자가 없습니다.

이 문제를 해결하려면 중단된 테넌트를 수행해야 합니다. Microsoft Entra ID에서 관리자로 관리되지 않는 디렉터리 인수를 참조하세요. 또한 네임스페이스를 제어하고 있다는 직접적인 증거를 제공하기 위해 해당 도메인 접미사에 대한 인터넷 연결 DNS에 액세스해야 합니다. 테넌트가 관리되는 상태로 돌아간 후 사용자를 남겨 두고 확인된 도메인 이름이 조직에 가장 적합한 옵션인지 여부를 고객과 논의합니다.

Just-in-Time 또는 "바이럴" 테넌트가 있는 게스트 사용자가 암호를 재설정할 수 없음

ID 테넌트가 JIT(Just-In-Time) 또는 "바이럴" 테넌트(별개의 관리되지 않는 Azure 테넌트를 의미)인 경우 게스트 사용자만 암호를 재설정할 수 있습니다. 직원이 회사 이메일 주소를 사용하여 서비스에 가입할 때 생성된 바이럴 테넌트 관리를 인계받는 조직도 있습니다. 조직이 바이럴 테넌트를 인계받고 나면 해당 조직의 관리자만이 사용자 암호를 재설정하거나 SSPR을 사용하도록 설정할 수 있습니다. 필요한 경우 초대 조직 관리자는 디렉터리에서 게스트 사용자 계정을 제거하고 초대를 다시 보낼 수 있습니다.

게스트 사용자는 Azure AD PowerShell V1 모듈을 사용할 수 없습니다.

참고 항목

Azure AD와 MSOnline PowerShell 모듈은 2024년 3월 30일부터 더 이상 사용되지 않습니다. 자세히 알아보려면 사용 중단 업데이트를 참조하세요. 이 날짜 이후에는 이러한 모듈에 대한 지원이 Microsoft Graph PowerShell SDK 및 보안 수정 사항에 대한 마이그레이션 지원으로 제한됩니다. 사용되지 않는 모듈은 2025년 3월 30일까지 계속 작동합니다.

Microsoft Graph PowerShell로 마이그레이션하여 Microsoft Entra ID(이전의 Azure AD)와 상호 작용하는 것이 좋습니다. 일반적인 마이그레이션 관련 질문은 마이그레이션 FAQ를 참조하세요. 참고: MSOnline 버전 1.0.x는 2024년 6월 30일 이후 중단될 수 있습니다.

2019년 11월 18일까지 디렉터리의 게스트 사용자(userType 속성이 Guest와 같은 사용자 계정으로 정의됨)는 Azure AD PowerShell V1 모듈을 사용하지 못하도록 차단됩니다. 앞으로 사용자는 멤버 사용자(여기서 userType은 Member와 같음)이거나 Azure AD PowerShell V2 모듈을 사용해야 합니다.

Azure 미국 정부 테넌트에서 B2B 공동 작업 게스트 사용자를 초대할 수 없습니다.

Azure 미국 정부 클라우드 내에서 B2B 협업은 둘 다 Azure 미국 정부 클라우드 내에 있고 B2B 협업을 지원하는 테넌트 간에 활성화됩니다. 아직 B2B 협업을 지원하지 않는 테넌트에 사용자를 초대하면 오류가 발생합니다. 자세한 내용 및 제한 사항은 Microsoft Entra ID P1 및 P2 변형을 참조하세요.

Azure US Gov 클라우드 외부에 있는 Microsoft Entra 조직과 협업해야 하는 경우 Microsoft 클라우드 설정을 사용하여 B2B 협업을 사용하도록 설정할 수 있습니다.

테넌트 간 액세스 정책으로 인해 초대가 차단됨

B2B 협업 사용자를 초대하려고 하면 다음 오류 메시지가 표시될 수 있습니다. “이 초대는 테넌트 간 액세스 설정에 의해 차단되었습니다. 조직과 초대된 사용자 조직의 관리자는 초대를 허용하도록 테넌트 간 액세스 설정을 구성해야 합니다." B2B 협업이 지원되지만 테넌트 간 액세스 설정에 의해 차단되는 경우 이 오류 메시지가 표시됩니다. 테넌트 간 액세스 설정을 확인하고 설정에서 사용자와 B2B 협업을 허용하는지 확인합니다. 별도의 Microsoft Azure 클라우드에서 다른 Microsoft Entra 조직과 협업을 시도하는 경우 Microsoft 클라우드 설정을 사용하여 Microsoft Entra B2B 협업을 사용하도록 설정할 수 있습니다.

비활성화된 Microsoft B2B Cross Cloud Worker 애플리케이션으로 인해 초대가 차단됨

드물게 다음 메시지가 표시될 수 있습니다. “초대된 사용자의 테넌트에서 Microsoft B2B Cross Cloud Worker 애플리케이션을 사용하지 않도록 설정했으므로 이 작업을 완료할 수 없습니다. 초대된 사용자의 관리자에게 다시 사용하도록 설정하도록 요청한 다음, 다시 시도하세요.” 이 오류는 B2B 협업 사용자의 홈 테넌트에서 Microsoft B2B Cross Cloud Worker 애플리케이션이 비활성화되었음을 의미합니다. 이 앱은 일반적으로 사용하도록 설정되어 있지만 PowerShell 또는 Microsoft Entra 관리 센터를 통해 사용자의 홈 테넌트의 관리자가 사용하지 않도록 설정했을 수 있습니다(사용자가 로그인하는 방법 사용 안 함 참조). 사용자 홈 테넌트의 관리자는 PowerShell 또는 Microsoft Entra 관리 센터를 통해 앱을 다시 사용하도록 설정할 수 있습니다. 관리 센터에서 "Microsoft B2B Cross Cloud Worker"를 검색하여 앱을 찾아 선택한 다음, 다시 사용하도록 선택합니다.

Microsoft Entra ID가 내 테넌트에서 aad-extensions-app을 찾을 수 없다는 오류가 나타납니다.

사용자 지정 사용자 특성 또는 사용자 흐름과 같은 셀프 서비스 등록 기능을 사용하는 경우 aad-extensions-app. Do not modify. Used by AAD for storing user data.이라는 앱이 자동으로 만들어집니다. 이는 Microsoft Entra 외부 ID에서 등록한 사용자 및 수집된 사용자 지정 특성에 대한 정보를 저장하는 데 사용됩니다.

실수로 aad-extensions-app을 삭제한 경우 30일 이내에 복구해야 합니다. Microsoft Graph PowerShell 모듈을 사용하여 앱을 복원할 수 있습니다.

- Microsoft Graph PowerShell 모듈을 시작하고 실행

Connect-MgGraph합니다. - 삭제된 앱을 복구하려는 Microsoft Entra 테넌트에 대한 Global 관리istrator로 로그인합니다.

- PowerShell 명령

Get-MgDirectoryDeletedItem -DirectoryObjectId {id}를 실행합니다. 예를 들어

Get-MgDirectoryDeletedItem -DirectoryObjectId '00aa00aa-bb11-cc22-dd33-44ee44ee44ee'

Id DeletedDateTime

-- ---------------

d4142c52-179b-4d31-b5b9-08940873507b 8/30/2021 7:37:37 AM

- PowerShell 명령

Restore-MgDirectoryDeletedItem -DirectoryObjectId {id}를 실행합니다. 명령의{id}부분을 이전 단계의DirectoryObjectId로 바꿉니다.

이제 Microsoft Entra 관리 센터에 복원된 앱이 표시됩니다.

게스트 사용자가 성공적으로 초대되었지만 이메일 특성이 채워지지 않음

이미 디렉터리에 있는 사용자 개체와 일치하는 메일 주소를 가진 게스트 사용자를 실수로 초대한다고 가정해 보겠습니다. 게스트 사용자 개체가 만들어지지만 메일 주소는 mail 또는 proxyAddresses 속성이 아니라 otherMail 속성에 추가됩니다. 이 문제를 방지하려면 다음 PowerShell 단계에서 Microsoft Entra 디렉터리에서 충돌하는 사용자 개체를 검색할 수 있습니다.

- Microsoft Graph PowerShell 모듈을 열고 실행

Connect-MgGraph합니다. - 중복 연락처 개체에 대해 검사 Microsoft Entra 테넌트에 대한 전역 관리istrator로 로그인합니다.

- PowerShell 명령

Get-MgContact -All | ? {$_.Mail -match 'user@domain.com'}를 실행합니다.

로그인 화면에서 정책 오류로 인해 차단된 외부 액세스

테넌트에서 로그인하려고 하면 다음과 같은 오류 메시지가 표시될 수 있습니다. "네트워크 관리자가 액세스할 수 있는 조직을 제한했습니다. 액세스 차단을 해제하려면 IT 부서에 문의하세요." 이 오류는 테넌트 제한 설정과 관련이 있습니다. 이 문제 해결을 위해서는 IT 팀에 이 문서의 지침을 따르도록 요청합니다.

존재하지 않는 테넌트 간 액세스 설정으로 인해 초대가 차단됨

다음과 같은 메시지를 볼 수 있습니다. "이 초대는 조직의 테넌트 간 액세스 설정에 의해 차단됩니다. 이 초대를 허용하려면 관리자가 테넌트 간 액세스 설정을 구성해야 합니다." 이 경우 관리자에게 테넌트 간 액세스 설정을 검사 요청합니다.