권한 관리에서 액세스 패키지에 대한 의무 분리 검사 구성

권한 관리에서 액세스 패키지를 통해 액세스해야 하는 각 사용자 커뮤니티에 대해 각기 다른 설정으로 여러 정책을 구성할 수 있습니다. 예를 들어 직원은 특정 앱에 액세스하기 위해 관리자 승인만 필요할 수 있지만 다른 조직에서 들어오는 게스트는 스폰서와 리소스 팀 부서 관리자가 모두 승인하도록 요구할 수 있습니다. 디렉터리의 기존 사용자에 대한 정책에서 액세스를 요청할 수 있는 특정 사용자 그룹을 지정할 수 있습니다. 그러나 사용자가 과도한 액세스를 얻지 않도록 요구 사항이 있을 수 있습니다. 이 요구 사항을 충족하기 위해 요청자가 이미 가지고 있는 액세스 권한에 따라 액세스를 요청할 수 있는 사용자를 추가로 제한하려고 합니다.

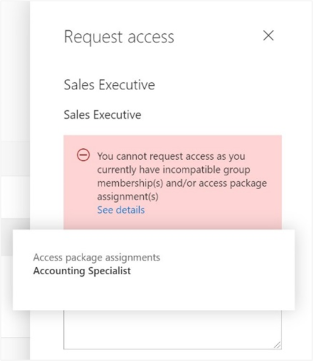

액세스 패키지에 대한 의무 분리 설정을 사용하면 그룹의 구성원이거나 한 액세스 패키지에 이미 할당된 사용자가 추가 액세스 패키지를 요청할 수 없도록 구성할 수 있습니다.

의무 분리 검사 시나리오

예를 들어 해당 조직과 다른 조직의 사용자가 캠페인이 진행되는 동안 조직의 마케팅 부서와 협력하기 위해 액세스를 요청할 수 있는 ‘마케팅 캠페인’ 액세스 패키지가 있습니다. 마케팅 부서의 직원은 이미 마케팅 캠페인 자료에 대한 액세스 권한이 있으므로 해당 액세스 패키지에 대한 액세스를 요청할 수 없도록 하려고 합니다. 또는 모든 마케팅 직원이 있는 동적 그룹인 마케팅 부서 직원이 이미 있을 수 있습니다. 액세스 패키지가 해당 동적 그룹의 멤버 자격과 호환되지 않는다고 지정할 수 있습니다. 그러면 마케팅 부서 직원이 요청할 액세스 패키지를 찾고 있는 경우 ‘마케팅 캠페인’ 액세스 패키지에 대한 액세스를 요청할 수 없습니다.

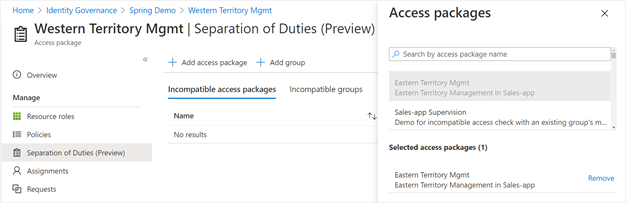

마찬가지로, 판매 지역을 나타내는 두 개의 앱 역할( Western Sales 및 East Sales )이 있는 애플리케이션을 가질 수 있으며 사용자가 한 번에 하나의 판매 지역만 가질 수 있도록 해야 합니다. 두 개의 액세스 패키지, 서부 판매 역할을 제공하는 액세스 패키지 웨스턴 테리토리 및 동부 판매 역할을 제공하는 다른 액세스 패키지 동부 지역이 있는 경우 다음을 구성할 수 있습니다.

- 서부 구역 액세스 패키지에서 동부 구역 패키지는 호환되지 않는 것으로 설정됨

- 동부 구역 액세스 패키지에서 서부 구역 패키지는 호환되지 않는 것으로 설정됨

온-프레미스 앱에 대한 액세스를 자동화하기 위해 Microsoft Identity Manager 또는 다른 온-프레미스 ID 관리 시스템을 사용하는 경우 해당 시스템을 권한 관리와 통합할 수 있습니다. 권한 관리를 통해 Microsoft Entra 통합 앱에 대한 액세스를 제어하고 사용자가 호환되지 않는 액세스를 방지하려는 경우 액세스 패키지가 그룹과 호환되지 않도록 구성할 수 있습니다. 온-프레미스 ID 관리 시스템이 Microsoft Entra Connect를 통해 Microsoft Entra ID로 보내는 그룹일 수 있습니다. 이 검사 액세스 패키지에서 사용자가 온-프레미스 앱에 있는 액세스와 호환되지 않는 액세스를 제공하는 경우 사용자가 액세스 패키지를 요청할 수 없도록 합니다.

필수 조건

권한 관리를 사용하고 패키지에 액세스할 사용자를 할당하려면 다음 라이선스 중 하나가 있어야 합니다.

- Microsoft Entra ID P2 또는 Microsoft Entra ID Governance

- EMS(Enterprise Mobility + Security) E5 라이선스

다른 액세스 패키지 또는 그룹 멤버 자격을 액세스 패키지에 대한 액세스를 요청할 수 없는 것으로 구성

팁

이 문서의 단계는 시작하는 포털에 따라 약간 다를 수 있습니다.

필수 역할: 전역 관리자, Identity Governance 관리자, 카탈로그 소유자 또는 액세스 패키지 관리자

기존 액세스 패키지와 호환되지 않는 그룹 또는 다른 액세스 패키지 목록을 변경하려면 다음 단계를 수행합니다.

최소한 ID 관리 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

ID 거버넌스>권한 관리>액세스 패키지로 이동합니다.

Access 패키지 페이지에서 사용자가 요청할 액세스 패키지를 엽니다.

왼쪽 메뉴에서 의무 분리를 선택합니다.

이미 다른 액세스 패키지 할당을 사용하는 사용자가 이 액세스 패키지를 요청할 수 없도록 방지하려면 액세스 패키지 추가를 선택하고 사용자에게 이미 할당된 액세스 패키지를 선택합니다.

기존 그룹 멤버 자격이 있는 사용자가 이 액세스 패키지를 요청할 수 없도록 방지하려면 그룹 추가를 선택하고 사용자가 이미 속해 있는 그룹을 선택합니다.

그래프를 통해 프로그래매틱 방식으로 호환되지 않는 액세스 패키지 구성

Microsoft Graph를 사용하여 액세스 패키지와 호환되지 않는 그룹 및 다른 액세스 패키지를 구성할 수 있습니다. 위임된 EntitlementManagement.ReadWrite.All 권한이 있는 애플리케이션 또는 애플리케이션 권한이 있는 애플리케이션 EntitlementManagement.ReadWrite.All 이 있는 적절한 역할의 사용자는 API를 호출하여 호환되지 않는 그룹 및 액세스 패키지의 액세스 패키지를 추가, 제거 및 나열할 수 있습니다.

Microsoft PowerShell을 통해 호환되지 않는 액세스 패키지 구성

ID 거버넌스용 Microsoft Graph PowerShell cmdlet 모듈 버전 1.16.0 이상의 액세스 패키지와 호환되지 않는 그룹 및 기타 액세스 패키지를 구성할 수도 있습니다.

아래 스크립트는 Graph의 v1.0 프로필을 사용하여 다른 액세스 패키지를 호환되지 않음으로 나타내는 관계를 만드는 방법을 보여 줍니다.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$apid = "5925c3f7-ed14-4157-99d9-64353604697a"

$otherapid = "cdd5f06b-752a-4c9f-97a6-82f4eda6c76d"

$params = @{

"@odata.id" = "https://graph.microsoft.com/v1.0/identityGovernance/entitlementManagement/accessPackages/" + $otherapid

}

New-MgEntitlementManagementAccessPackageIncompatibleAccessPackageByRef -AccessPackageId $apid -BodyParameter $params

이 패키지와 호환되지 않는 것으로 구성된 다른 액세스 패키지 보기

필수 역할: 전역 관리자, Identity Governance 관리자, 카탈로그 소유자 또는 액세스 패키지 관리자

기존 액세스 패키지와 호환되지 않는 것으로 지정된 다른 액세스 패키지 목록을 보려면 다음 단계를 수행합니다.

최소한 ID 관리 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

ID 거버넌스>권한 관리>액세스 패키지로 이동합니다.

액세스 패키지 페이지에서 액세스 패키지를 엽니다.

왼쪽 메뉴에서 의무 분리를 선택합니다.

호환되지 않음을 선택합니다.

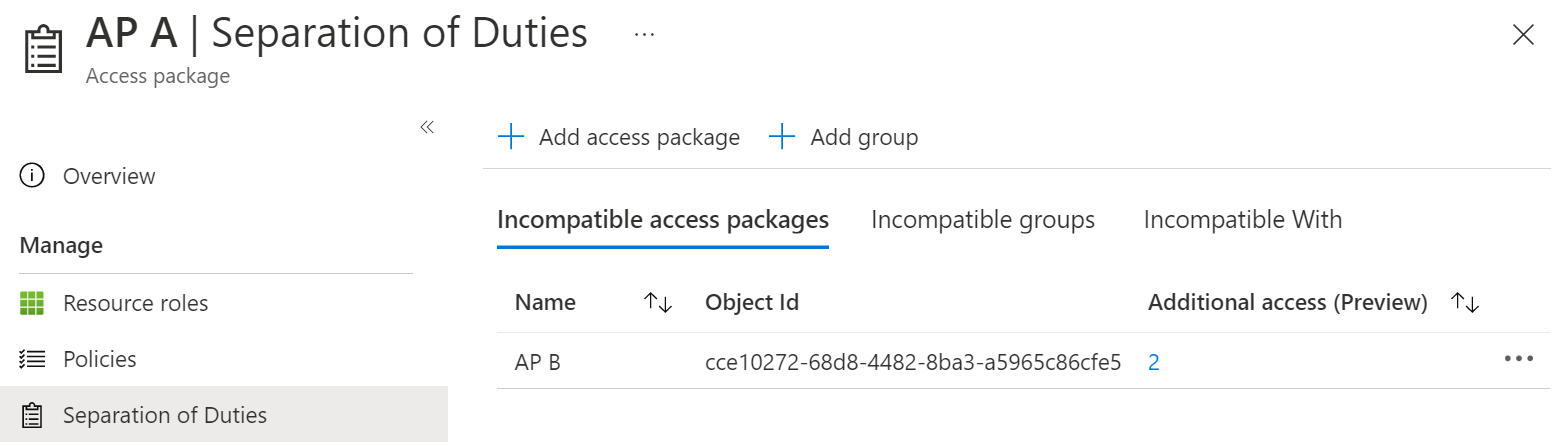

다른 액세스 패키지에 대한 호환되지 않는 액세스 권한이 이미 있는 사용자 식별(미리 보기)

사용자가 이미 할당되어 있는 액세스 패키지에서 호환되지 않는 액세스 설정을 구성한 경우 해당 추가 액세스 권한이 있는 사용자 목록을 다운로드할 수 있습니다. 호환되지 않는 액세스 패키지에도 할당된 사용자는 액세스를 다시 요청할 수 없습니다.

필수 역할: 전역 관리자, Identity Governance 관리자, 카탈로그 소유자 또는 액세스 패키지 관리자

두 액세스 패키지에 할당된 사용자 목록을 보려면 다음 단계를 수행합니다.

최소한 ID 관리 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

ID 거버넌스>권한 관리>액세스 패키지로 이동합니다.

액세스 패키지에서 또 다른 액세스 패키지와 호환되지 않는 것으로 구성한 액세스 페이지를 엽니다.

왼쪽 메뉴에서 의무 분리를 선택합니다.

표에서 두 번째 액세스 패키지에 대한 추가 액세스 열에 0이 아닌 값이 있는 경우 할당된 사용자가 하나 이상 있음을 나타냅니다.

호환되지 않는 할당 목록을 보려면 해당 개수를 선택합니다.

원하는 경우 다운로드 단추를 선택하여 해당 할당 목록을 CSV 파일로 저장할 수 있습니다.

또 다른 액세스 패키지에 대한 호환되지 않는 액세스 권한이 있는 사용자 식별

사용자가 이미 할당된 액세스 패키지에서 호환되지 않는 액세스 설정을 구성하는 경우 호환되지 않는 액세스 패키지 또는 그룹에 할당된 사용자는 액세스를 다시 요청할 수 없습니다.

필수 역할: 전역 관리자, Identity Governance 관리자, 카탈로그 소유자 또는 액세스 패키지 관리자

두 액세스 패키지에 할당된 사용자 목록을 보려면 다음 단계를 수행합니다.

최소한 ID 관리 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

ID 거버넌스>권한 관리>액세스 패키지로 이동합니다.

호환되지 않는 할당을 구성할 액세스 패키지를 엽니다.

왼쪽 메뉴에서 할당을 선택합니다.

상태 필드에서 전송됨 상태가 선택되어 있는지 확인합니다.

다운로드 단추를 선택하고, 결과 CSV 파일을 할당 목록이 있는 첫 번째 파일로 저장합니다.

탐색 모음에서 Identity Governance를 선택합니다.

왼쪽 메뉴에서 액세스 패키지를 선택한 다음, 호환되지 않는 것으로 표시하려는 액세스 패키지를 엽니다.

왼쪽 메뉴에서 할당을 선택합니다.

상태 필드에서 전송됨 상태가 선택되어 있는지 확인합니다.

다운로드 단추를 선택하고, 결과 CSV 파일을 할당 목록이 있는 두 번째 파일로 저장합니다.

스프레드시트 프로그램(예: Excel)을 사용하여 두 파일을 엽니다.

두 파일에 모두 나열된 사용자에게 호환되지 않는 기존 할당이 있습니다.

프로그래밍 방식으로 이미 호환되지 않는 액세스 권한이 있는 사용자 식별

Microsoft Graph를 사용하여 액세스 패키지에 대한 할당을 검색할 수 있습니다. 이는 다른 액세스 패키지에도 할당된 사용자로 범위가 한정됩니다. 위임된 EntitlementManagement.Read.All 또는 EntitlementManagement.ReadWrite.All 권한이 있는 애플리케이션의 관리자 역할 사용자는 API를 호출하여 추가 액세스를 나열할 수 있습니다.

PowerShell을 사용하여 이미 호환되지 않는 액세스 권한이 있는 사용자 식별

Identity Governance용 Microsoft Graph PowerShell cmdlet 모듈 버전 2.1.0 이상에서 Get-MgEntitlementManagementAssignment cmdlet을 사용하여 액세스 패키지에 할당된 사용자를 쿼리할 수도 있습니다.

예를 들어 ID가 29be137f-b006-426c-b46a-0df3d4e25ccd 및 cce10272-68d8-4482-8ba3-a5965c86cfe5인 두 개의 액세스 패키지가 있는 경우 첫 번째 액세스 패키지에 할당된 사용자를 검색한 다음, 두 번째 액세스 패키지에 할당된 사용자와 비교할 수 있습니다. 또한 다음과 비슷한 PowerShell 스크립트를 사용하여 할당이 둘 다에 전송된 사용자를 보고할 수 있습니다.

$c = Connect-MgGraph -Scopes "EntitlementManagement.Read.All"

$ap_w_id = "29be137f-b006-426c-b46a-0df3d4e25ccd"

$ap_e_id = "cce10272-68d8-4482-8ba3-a5965c86cfe5"

$apa_w_filter = "accessPackage/id eq '" + $ap_w_id + "' and state eq 'Delivered'"

$apa_e_filter = "accessPackage/id eq '" + $ap_e_id + "' and state eq 'Delivered'"

$apa_w = @(Get-MgEntitlementManagementAssignment -Filter $apa_w_filter -ExpandProperty target -All)

$apa_e = @(Get-MgEntitlementManagementAssignment -Filter $apa_e_filter -ExpandProperty target -All)

$htt = @{}; foreach ($e in $apa_e) { if ($null -ne $e.Target -and $null -ne $e.Target.Id) {$htt[$e.Target.Id] = $e} }

foreach ($w in $apa_w) { if ($null -ne $w.Target -and $null -ne $w.Target.Id -and $htt.ContainsKey($w.Target.Id)) { write-output $w.Target.Email } }

재정의 시나리오에 대한 여러 액세스 패키지 구성

액세스 패키지가 호환되지 않는 것으로 구성된 경우 호환되지 않는 액세스 패키지에 할당된 사용자는 액세스 패키지를 요청할 수 없으며 관리자가 호환되지 않는 새 할당을 만들 수도 없습니다.

예를 들어 프로덕션 환경 액세스 패키지에서 개발 환경 패키지를 호환되지 않는 것으로 표시하고 사용자가 개발 환경 액세스 패키지에 할당된 경우 프로덕션 환경의 액세스 패키지 관리자는 프로덕션 환경에 대한 해당 사용자의 할당을 만들 수 없습니다. 해당 할당을 계속하려면 먼저 개발 환경 액세스 패키지에 대한 사용자의 기존 할당을 제거해야 합니다.

의무 분리 규칙을 재정의해야 할 수 있는 예외 상황이 있는 경우 액세스 권한이 겹치는 사용자를 캡처하도록 추가 액세스 패키지를 구성하면 승인자, 검토자 및 감사자에게 해당 할당의 예외적 특성을 명확하게 확인할 수 있습니다.

예를 들어 일부 사용자가 프로덕션 및 배포 환경에 동시에 액세스해야 하는 시나리오가 있는 경우 새 프로덕션 및 개발 환경 액세스 패키지를 만들 수 있습니다. 해당 액세스 패키지는 프로덕션 환경 액세스 패키지의 일부 리소스 역할과 개발 환경 액세스 패키지의 일부 리소스 역할을 리소스 역할로 가질 수 있습니다.

호환되지 않는 액세스의 동기 부여가 특히 문제가 있는 한 리소스의 역할인 경우 해당 리소스는 결합된 액세스 패키지에서 생략될 수 있으며 리소스 역할에 대한 사용자의 명시적 관리자 할당이 필요합니다. 타사 애플리케이션 또는 사용자 고유의 애플리케이션인 경우 다음 섹션에서 설명하는 애플리케이션 역할 할당 작업 통합 문서를 사용하여 이러한 역할 할당을 모니터링함으로써 감독할 수 있습니다.

거버넌스 프로세스에 따라 결합된 액세스 패키지에는 다음 중 하나가 정책으로 있을 수 있습니다.

- 직접 할당 정책 - 이 경우 액세스 패키지 관리자만 액세스 패키지와 상호 작용할 수 있습니다. 또는

- 사용자가 액세스 정책을 요청할 수 있음 - 이 경우 잠재적으로 추가 승인 단계를 통해 사용자가 요청할 수 있습니다.

이 정책은 다른 액세스 패키지에 대한 정책보다 훨씬 짧은 만료 기간(일)의 수명 주기 설정을 사용하거나, 사용자가 필요한 것보다 더 오래 액세스를 유지하지 않도록 정기적인 감독을 통해 액세스를 더 자주 검토해야 할 수 있습니다.

액세스 할당 모니터링 및 보고

Azure Monitor 통합 문서를 사용하여 사용자가 액세스를 받은 방법에 대한 인사이트를 얻을 수 있습니다.

감사 이벤트를 Azure Monitor에 보내도록 Microsoft Entra ID를 구성합니다.

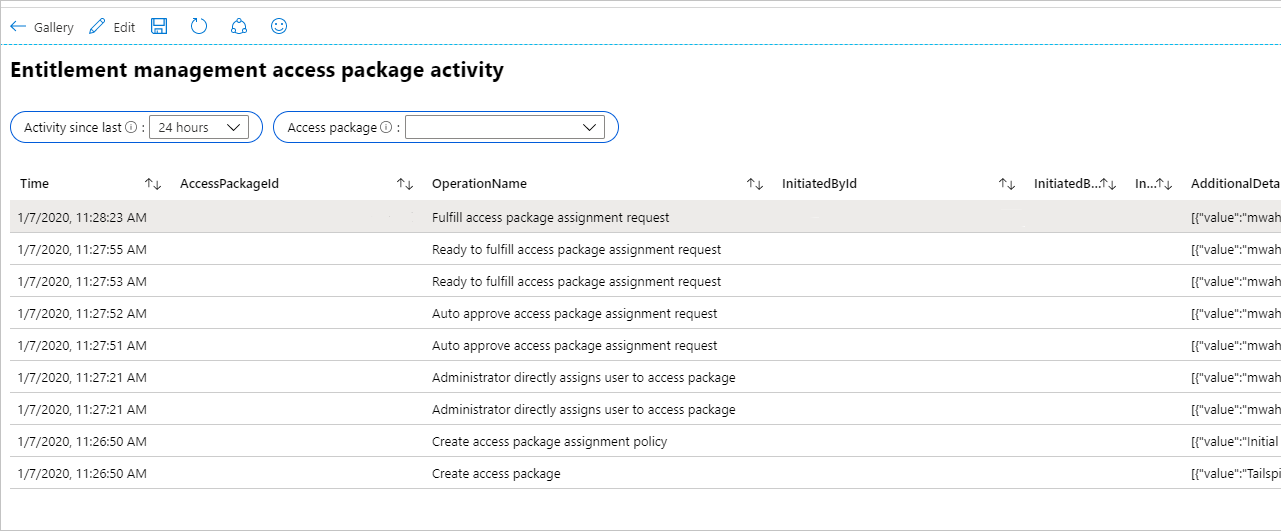

‘액세스 패키지 작업’이라는 통합 문서에는 특정 액세스 패키지와 관련된 각 이벤트가 표시됩니다.

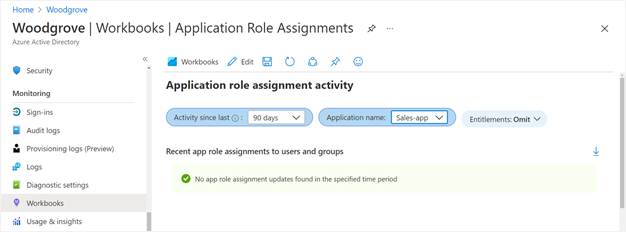

액세스 패키지 할당으로 인해 생성되지 않은 애플리케이션에 대한 애플리케이션 역할 할당이 변경되었는지 확인하려면 애플리케이션 역할 할당 작업이라는 통합 문서를 선택할 수 있습니다. 권한 부여 작업을 생략하도록 선택하면 권한 관리를 통해 수행되지 않은 애플리케이션 역할 변경 내용만 표시됩니다. 예를 들어 전역 관리자가 사용자를 애플리케이션 역할에 직접 할당한 경우 행이 표시됩니다.