애플리케이션 활동 보고서 검토

많은 조직에서 AD FS(Active Directory Federation Services)를 사용하여 클라우드 애플리케이션에 Single Sign-On을 제공합니다. 특히 비용 관리, 위험 관리, 생산성, 규정 준수 및 거버넌스 측면에서 인증을 위해 AD FS 애플리케이션을 Microsoft Entra ID로 이동하면 상당한 이점이 있습니다. 그러나 어떤 애플리케이션이 Microsoft Entra ID와 호환되는지 이해하고 특정 마이그레이션 단계를 식별하는 데는 시간이 많이 걸릴 수 있습니다.

Microsoft Entra 관리 센터의 AD FS 애플리케이션 활동 보고서를 사용하면 Microsoft Entra ID로 마이그레이션할 수 있는 애플리케이션을 빠르게 식별할 수 있습니다. 모든 AD FS 애플리케이션의 Microsoft Entra ID 호환성을 평가하고 문제가 있는지 확인하며 마이그레이션을 위한 개별 애플리케이션 준비에 대한 지침을 제공합니다. AD FS 애플리케이션 활동 보고서를 사용하여 다음을 수행할 수 있습니다.

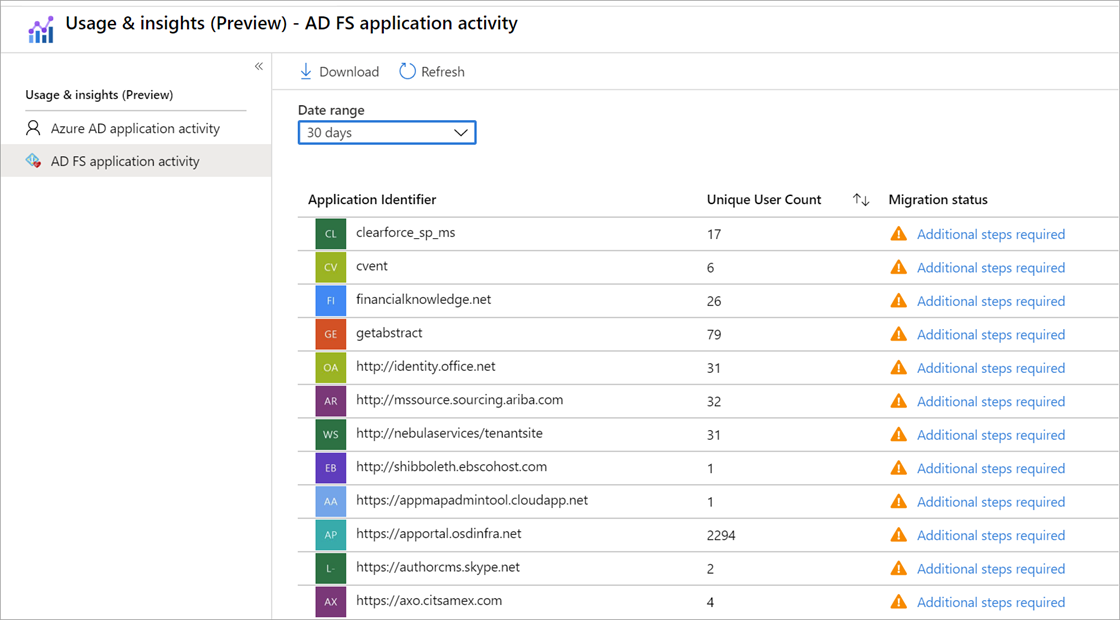

AD FS 애플리케이션을 검색하고 마이그레이션 범위를 확인합니다. AD FS 애플리케이션 활동 보고서에는 지난 30일 동안 활성 사용자 로그인이 있는 조직 내 모든 AD FS 애플리케이션이 나열됩니다. 보고서는 Microsoft Entra ID로 마이그레이션하기 위한 앱 준비 상태를 나타냅니다. 이 보고서에는 Office 365와 같은 AD FS의 Microsoft 관련 신뢰 당사자가 표시되지 않습니다. 이름이 'urn:federation: MicrosoftOnline'인 신뢰 당사자를 예로 들 수 있습니다.

애플리케이션의 마이그레이션 우선 순위를 지정합니다. 애플리케이션 마이그레이션의 중요도를 결정하는 데 도움이 되도록 지난 1, 7 또는 30일 동안 애플리케이션에 로그인한 고유 사용자 수를 가져옵니다.

마이그레이션 테스트를 실행하고 문제를 해결합니다. 보고 서비스는 테스트를 자동으로 실행하여 애플리케이션을 마이그레이션할 준비가 되었는지 여부를 확인합니다. 결과는 AD FS 애플리케이션 활동 보고서에 마이그레이션 상태로 표시됩니다. AD FS 구성이 Microsoft Entra 구성과 호환되지 않는 경우 Microsoft Entra ID에서 구성을 해결하는 방법에 대한 구체적인 지침을 가져올 수 있습니다.

전역 관리자, 보고서 읽기 권한자, 보안 읽기 권한자, 애플리케이션 관리자 또는 클라우드 애플리케이션 관리자와 같은 관리 역할이 할당된 사용자는 AD FS 애플리케이션 작업 데이터를 사용할 수 있습니다.

필수 조건

- 조직에서 애플리케이션에 액세스하려면 현재, AD FS를 사용해야 합니다.

- 다음 역할 중 하나: 전역 관리자, 클라우드 애플리케이션 관리자, 애플리케이션 관리자, 전역 읽기 권한자 또는 서비스 주체 소유자.

- Microsoft Entra 테넌트에서 Microsoft Entra Connect Health를 사용하도록 설정해야 합니다.

- AD FS 에이전트용 Microsoft Entra Connect Health를 설치해야 합니다.

- Microsoft Entra Connect Health에 대해 자세히 알아봅니다.

- Microsoft Entra Connect Health 설정을 시작하고 AD FS 에이전트를 설치합니다.

Important

Microsoft Entra Connect Health를 설치한 후 예상한 모든 애플리케이션이 표시되지 않는 데에는 몇 가지 이유가 있습니다. AD FS 애플리케이션 활동 보고서는 지난 30일 동안 사용자 로그인이 있는 AD FS 신뢰 당사자만 보여 줍니다. 이 보고서에는 Office 365와 같은 Microsoft 관련 신뢰 당사자가 표시되지 않습니다.

마이그레이션할 수 있는 AD FS 애플리케이션 검색

AD FS 애플리케이션 활동 보고서는 Microsoft Entra ID 사용 현황 및 인사이트 보고 아래의 Microsoft Entra 관리 센터에서 사용할 수 있습니다 . AD FS 애플리케이션 활동 보고서는 각 AD FS 애플리케이션을 분석하여 있는 그대로 마이그레이션할 수 있는지 아니면 추가 검토가 필요한지를 결정합니다.

최소한 클라우드 애플리케이션 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

ID>애플리케이션>엔터프라이즈 애플리케이션으로 이동합니다.

작업에서 사용량 및 인사이트를 선택하고 AD FS 애플리케이션 활동을 선택하여 조직의 모든 AD FS 애플리케이션 목록을 엽니다.

애플리케이션 AD FS 활동 목록의 각 애플리케이션에 대해 마이그레이션 상태를 확인합니다.

마이그레이션 준비 완료는 AD FS 애플리케이션 구성이 Microsoft Entra ID에서 완벽하게 지원되며 있는 그대로 마이그레이션할 수 있음을 의미합니다.

검토 필요는 애플리케이션 설정 중 일부를 Microsoft Entra ID로 마이그레이션할 수 있지만 있는 그대로 마이그레이션할 수 없는 설정을 검토해야 함을 의미합니다.

추가 단계 필요는 Microsoft Entra ID가 일부 애플리케이션 설정을 지원하지 않으므로 애플리케이션을 현재 상태로 마이그레이션할 수 없음을 의미합니다.

애플리케이션의 마이그레이션 준비 상태 평가

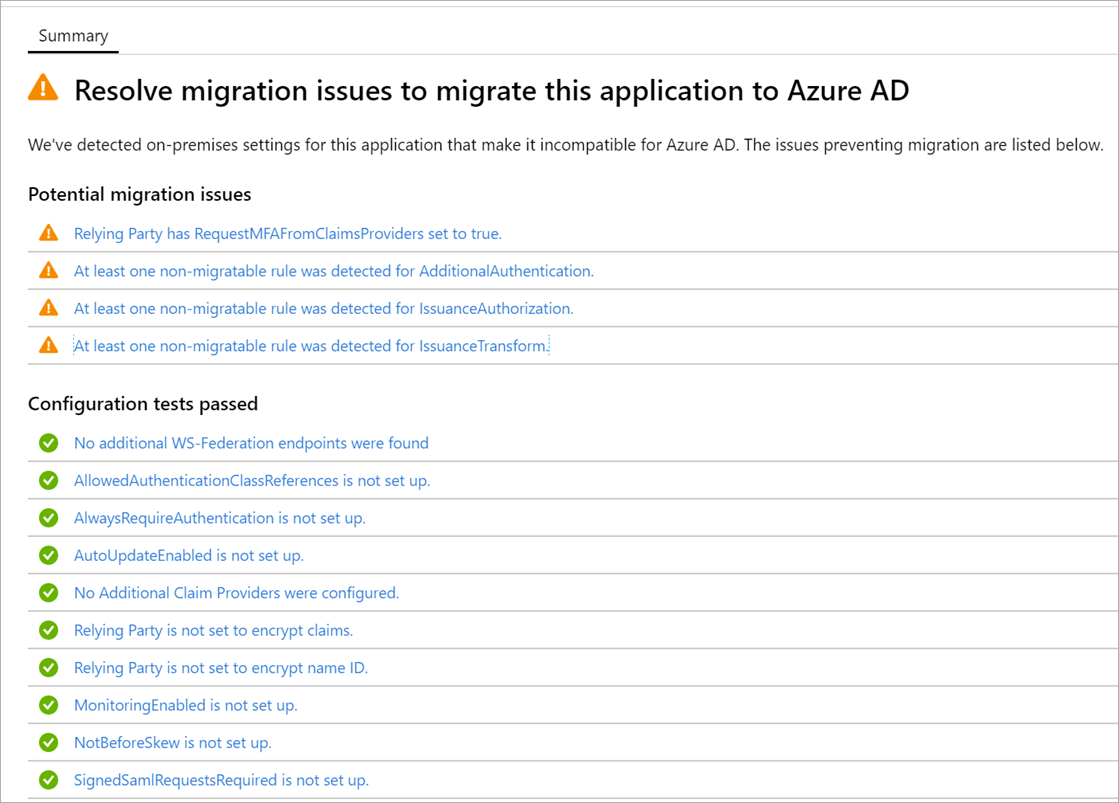

AD FS 애플리케이션 작업 목록에서 마이그레이션 상태 열의 상태를 선택하여 마이그레이션 세부 정보를 엽니다. 잠재적인 마이그레이션 문제와 함께 전달된 구성 테스트에 대한 요약이 표시됩니다.

추가 마이그레이션 규칙 세부 정보를 열려면 메시지를 선택합니다. 테스트된 속성의 전체 목록은 아래 AD FS 애플리케이션 구성 테스트 표를 참조하세요.

AD FS 애플리케이션 구성 테스트

다음 표에는 AD FS 애플리케이션에서 수행되는 모든 구성 테스트가 나열되어 있습니다.

| 결과 | 성공/경고/실패 | 설명 |

|---|---|---|

| Test-ADFSRPAdditionalAuthenticationRules AdditionalAuthentication에 대해 마이그레이션할 수 없는 하나 이상의 규칙이 검색되었습니다. |

성공/경고 | 신뢰 당사자에게는 다단계 인증을 요청하는 규칙이 있습니다. Microsoft Entra ID로 이동하려면 해당 규칙을 조건부 액세스 정책으로 변환합니다. 온-프레미스 MFA를 사용하는 경우 Microsoft Entra 다단계 인증으로 전환하는 것이 좋습니다. 조건부 액세스에 대해 자세히 알아보기 |

| Test-ADFSRPAdditionalWSFedEndpoint 신뢰 당사자가 AdditionalWSFedEndpoint를 true로 설정했습니다. |

성공/실패 | AD FS 신뢰 당사자는 여러 WS-Fed 어설션 엔드포인트를 허용합니다. 현재 Microsoft Entra에서는 하나만 지원합니다. 이 결과가 마이그레이션을 차단하는 시나리오가 발생하는 경우 저희에게 알려주세요. |

| Test-ADFSRPAllowedAuthenticationClassReferences 신뢰 당사자가 AllowedAuthenticationClassReferences를 설정했습니다. |

성공/실패 | AD FS에서 이 설정을 사용하면 애플리케이션이 특정 인증 유형만 허용하도록 구성되어 있는지 여부를 지정할 수 있습니다. 조건부 액세스를 사용하여 이 기능을 구현하는 것이 좋습니다. 이 결과가 마이그레이션을 차단하는 시나리오가 발생하는 경우 저희에게 알려주세요. 조건부 액세스에 대해 자세히 알아보기 |

| Test-ADFSRPAlwaysRequireAuthentication AlwaysRequireAuthenticationCheckResult |

성공/실패 | AD FS에서 이 설정을 사용하면 애플리케이션이 SSO 쿠키를 무시하도록 구성되었는지 여부를 지정하고 항상 인증 확인을 지정할 수 있습니다. Microsoft Entra ID에서는 조건부 액세스 정책을 사용하여 인증 세션을 관리하여 유사한 동작을 구현할 수 있습니다. 조건부 액세스를 사용하여 인증 세션 관리를 구성하는 방법을 자세히 알아봅니다. |

| Test-ADFSRPAutoUpdateEnabled 신뢰 당사자가 AutoUpdateEnabled를 true로 설정했습니다. |

성공/경고 | AD FS에서 이 설정을 사용하면 AD FS를 페더레이션 메타데이터 내의 변경 내용에 따라 애플리케이션을 자동으로 업데이트하도록 구성할지 여부를 지정할 수 있습니다. Microsoft Entra ID는 현재 이를 지원하지 않지만 Microsoft Entra ID로의 애플리케이션 마이그레이션을 차단해서는 안 됩니다. |

| Test-ADFSRPClaimsProviderName 신뢰 당사자가 여러 ClaimsProvider를 사용하도록 설정했습니다. |

성공/실패 | 이 AD FS의 이 설정은 신뢰 당사자가 클레임을 수락하는 ID 공급자를 호출합니다. Microsoft Entra ID에서는 Microsoft Entra B2B를 사용하여 외부 협업을 사용하도록 설정할 수 있습니다. Microsoft Entra B2B에 대해 자세히 알아봅니다. |

| Test-ADFSRPDelegationAuthorizationRules | 성공/실패 | 애플리케이션에 사용자 지정 위임 권한 부여 규칙이 정의되어 있습니다. 이는 OpenID Connect 및 OAuth 2.0과 같은 최신 인증 프로토콜을 사용하여 Microsoft Entra ID가 지원하는 WS-Trust 개념입니다. Microsoft ID 플랫폼에 대한 자세한 정보. |

| Test-ADFSRPImpersonationAuthorizationRules | 성공/경고 | 애플리케이션에 사용자 지정 가장 규칙이 정의되어 있습니다. 이는 OpenID Connect 및 OAuth 2.0과 같은 최신 인증 프로토콜을 사용하여 Microsoft Entra ID가 지원하는 WS-Trust 개념입니다. Microsoft ID 플랫폼에 대한 자세한 정보. |

| Test-ADFSRPIssuanceAuthorizationRules IssuanceAuthorization에 대해 마이그레이션할 수 없는 하나 이상의 규칙이 검색되었습니다. |

성공/경고 | 애플리케이션에 AD FS에 정의된 사용자 지정 발급 권한 부여 규칙이 있습니다. Microsoft Entra ID는 Microsoft Entra Conditional Access를 통해 이 기능을 지원합니다. 조건부 액세스에 대해 자세히 알아보기 애플리케이션에 할당된 사용자 또는 그룹을 기준으로 애플리케이션에 대한 액세스를 제한할 수도 있습니다. 애플리케이션에 액세스할 사용자 및 그룹을 할당하는 방법을 자세히 알아봅니다. |

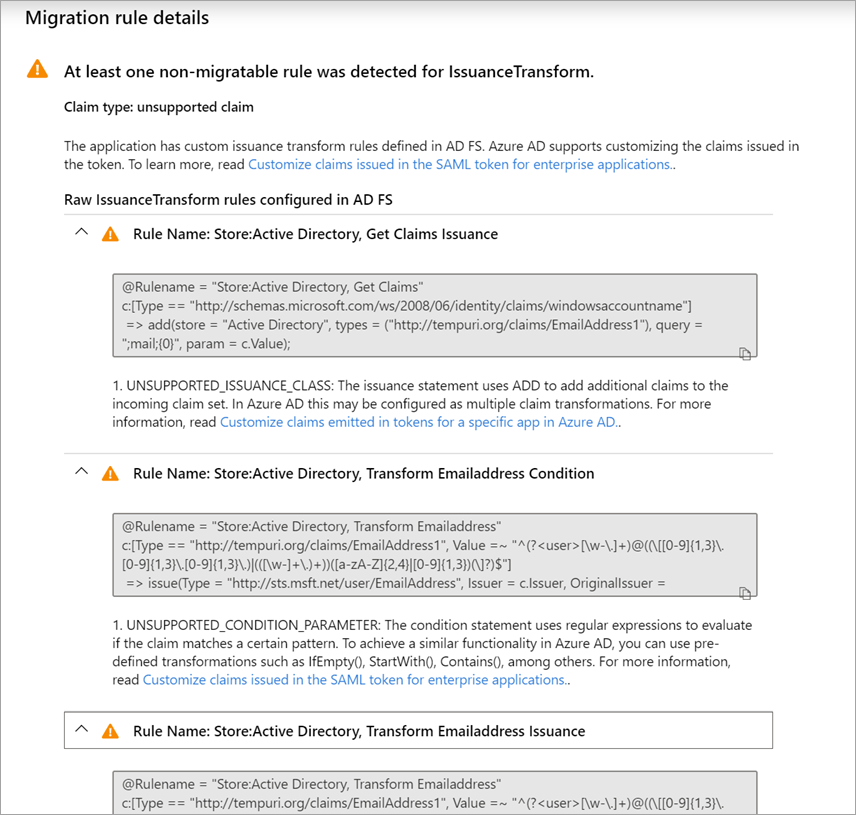

| Test-ADFSRPIssuanceTransformRules IssuanceTransform에 대해 마이그레이션할 수 없는 하나 이상의 규칙이 검색되었습니다. |

성공/경고 | 애플리케이션에 AD FS에 정의된 사용자 지정 발급 변환 규칙이 있습니다. Microsoft Entra ID는 토큰에서 발급된 클레임 사용자 지정을 지원합니다. 자세한 내용은 엔터프라이즈 애플리케이션에 대한 SAML 토큰에 발급된 클레임 사용자 지정을 참조하세요. |

| Test-ADFSRPMonitoringEnabled 신뢰 당사자가 MonitoringEnabled를 true로 설정했습니다. |

성공/경고 | AD FS에서 이 설정을 사용하면 AD FS를 페더레이션 메타데이터 내의 변경 내용에 따라 애플리케이션을 자동으로 업데이트하도록 구성할지 여부를 지정할 수 있습니다. Microsoft Entra는 현재 이를 지원하지 않지만 Microsoft Entra ID로의 애플리케이션 마이그레이션을 차단해서는 안 됩니다. |

| Test-ADFSRPNotBeforeSkew NotBeforeSkewCheckResult |

성공/경고 | AD FS는 SAML 토큰의 NotBefore 및 NotOnOrAfter 시간을 기준으로 시간차를 허용합니다. Microsoft Entra ID는 기본적으로 이를 자동으로 처리합니다. |

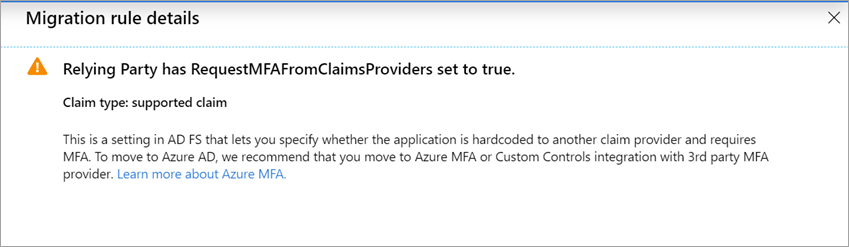

| Test-ADFSRPRequestMFAFromClaimsProviders 신뢰 당사자가 RequestMFAFromClaimsProviders를 true로 설정했습니다. |

성공/경고 | AD FS의 이 설정은 사용자가 다른 클레임 공급자에서 온 경우 MFA에 대한 동작을 결정합니다. Microsoft Entra ID에서는 Microsoft Entra B2B를 사용하여 외부 협업을 사용하도록 설정할 수 있습니다. 그런 다음, 조건부 액세스 정책을 적용하여 게스트 액세스를 보호할 수 있습니다. Microsoft Entra B2B 및 조건부 액세스에 대해 자세히 알아봅니다. |

| Test-ADFSRPSignedSamlRequestsRequired 신뢰 당사자가 SignedSamlRequestsRequired를 true로 설정했습니다. |

성공/실패 | 애플리케이션은 SAML 요청에서 서명을 확인하도록 AD FS에서 구성됩니다. Microsoft Entra ID는 서명된 SAML 요청을 수락합니다. 그러나 서명을 확인하지 않습니다. Microsoft Entra ID에는 악의적인 호출로부터 보호하기 위한 다양한 방법이 있습니다. 예를 들어, Microsoft Entra ID는 애플리케이션에 구성된 회신 URL을 사용하여 SAML 요청의 유효성을 검사합니다. Microsoft Entra ID는 애플리케이션에 대해 구성된 회신 URL에만 토큰을 보냅니다. 이 결과가 마이그레이션을 차단하는 시나리오가 발생하는 경우 저희에게 알려주세요. |

| Test-ADFSRPTokenLifetime TokenLifetimeCheckResult |

성공/경고 | 애플리케이션은 사용자 지정 토큰 수명에 대해 구성됩니다. AD FS 기본값은 1시간입니다. Microsoft Entra ID는 조건부 액세스를 사용하여 이 기능을 지원합니다. 자세히 알아보려면 조건부 액세스를 사용하여 인증 세션 관리 구성을 참조하세요. |

| 신뢰 당사자가 클레임을 암호화하도록 설정되어 있습니다. 이는 Microsoft Entra ID에서 지원됩니다. | 통과 | Microsoft Entra ID를 사용하면 애플리케이션으로 전송된 토큰을 암호화할 수 있습니다. 자세한 내용은 Microsoft Entra SAML 토큰 암호화 구성을 참조하세요. |

| EncryptedNameIdRequiredCheckResult | 성공/실패 | 애플리케이션은 SAML 토큰의 nameID 클레임을 암호화하도록 구성됩니다. Microsoft Entra ID를 사용하면 애플리케이션으로 전송되는 전체 토큰을 암호화할 수 있습니다. 특정 클레임의 암호화는 아직 지원되지 않습니다. 자세한 내용은 Microsoft Entra SAML 토큰 암호화 구성을 참조하세요. |

클레임 규칙 테스트의 결과 확인

AD FS에서 애플리케이션에 대한 클레임 규칙을 구성한 경우 이 환경은 모든 클레임 규칙에 대한 세부적인 분석을 제공합니다. Microsoft Entra ID로 이동할 수 있는 클레임 규칙과 추가 검토가 필요한 규칙을 확인할 수 있습니다.

AD FS 애플리케이션 작업 목록에서 마이그레이션 상태 열의 상태를 선택하여 마이그레이션 세부 정보를 엽니다. 잠재적인 마이그레이션 문제와 함께 전달된 구성 테스트에 대한 요약이 표시됩니다.

마이그레이션 규칙 세부 정보 페이지에서 결과를 확장하여 잠재적인 마이그레이션 문제에 대한 세부 정보를 표시하고 추가 지침을 가져옵니다. 테스트된 모든 클레임 규칙의 자세한 목록은 아래의 클레임 규칙 테스트 결과 확인 표를 참조하세요.

아래 예제에서는 IssuanceTransform 규칙에 대한 마이그레이션 규칙 정보를 보여 줍니다. 여기에는 애플리케이션을 Microsoft Entra ID로 마이그레이션하기 전에 검토하고 해결해야 하는 클레임의 특정 부분이 나열되어 있습니다.

클레임 규칙 테스트

다음 표에는 AD FS 애플리케이션에서 수행되는 모든 클레임 규칙 테스트가 나열되어 있습니다.

| 속성 | 설명 |

|---|---|

| UNSUPPORTED_CONDITION_PARAMETER | 조건문은 정규식을 사용하여 클레임이 특정 패턴과 일치하는지 여부를 평가합니다. Microsoft Entra ID에서 비슷한 기능을 구현하려면 IfEmpty(), StartWith(), Contains() 등 미리 정의된 변환을 사용할 수 있습니다. 자세한 내용은 엔터프라이즈 애플리케이션에 대한 SAML 토큰에서 발급된 클레임 사용자 지정을 참조하세요. |

| UNSUPPORTED_CONDITION_CLASS | 조건문에는 발급 문을 실행하기 전에 평가해야 하는 여러 조건이 있습니다. Microsoft Entra ID는 여러 클레임 값을 평가할 수 있는 클레임 변환 함수를 통해 이 기능을 지원할 수 있습니다. 자세한 내용은 엔터프라이즈 애플리케이션에 대한 SAML 토큰에서 발급된 클레임 사용자 지정을 참조하세요. |

| UNSUPPORTED_RULE_TYPE | 클레임 규칙을 인식할 수 없습니다. Microsoft Entra ID에서 클레임을 구성하는 방법에 대한 자세한 내용은 엔터프라이즈 애플리케이션용 SAML 토큰에서 발급된 클레임 사용자 지정을 참조하세요. |

| CONDITION_MATCHES_UNSUPPORTED_ISSUER | 조건문이 Microsoft Entra ID에서 지원되지 않는 발급자를 사용합니다. 현재 Microsoft Entra는 Active Directory 또는 Microsoft Entra ID와 다른 저장소의 클레임을 제공하지 않습니다. 이로 인해 애플리케이션을 Microsoft Entra ID로 마이그레이션할 수 없는 경우 알려 주세요. |

| UNSUPPORTED_CONDITION_FUNCTION | 조건문은 집계 함수를 사용하여 일치하는 항목 수에 관계 없이 단일 클레임을 발급하거나 추가합니다. Microsoft Entra ID에서는 사용자의 특성을 평가하여 IfEmpty(), StartWith(), Contains() 등의 함수를 사용하여 클레임에 사용할 값을 결정할 수 있습니다. 자세한 내용은 엔터프라이즈 애플리케이션에 대한 SAML 토큰에서 발급된 클레임 사용자 지정을 참조하세요. |

| RESTRICTED_CLAIM_ISSUED | 조건문은 Microsoft Entra ID에서 제한된 클레임을 사용합니다. 제한된 클레임을 발급할 수 있지만 원본을 수정하거나 변환을 적용할 수 없습니다. 자세한 내용은 Microsoft Entra ID의 특정 앱에 대한 토큰에서 내보낸 클레임 사용자 지정을 참조하세요. |

| EXTERNAL_ATTRIBUTE_STORE | 발급문에서 Active Directory와는 다른 특성 저장소를 사용합니다. 현재 Microsoft Entra는 Active Directory 또는 Microsoft Entra ID와 다른 저장소의 클레임을 제공하지 않습니다. 이로 인해 애플리케이션을 Microsoft Entra ID로 마이그레이션할 수 없는 경우 알려 주세요. |

| UNSUPPORTED_ISSUANCE_CLASS | 발급문은 ADD를 사용하여 들어오는 클레임 세트에 클레임을 추가합니다. Microsoft Entra ID에서는 이를 여러 클레임 변환으로 구성할 수 있습니다. 자세한 내용은 엔터프라이즈 애플리케이션에 대한 SAML 토큰에서 발급된 클레임 사용자 지정을 참조하세요. |

| UNSUPPORTED_ISSUANCE_TRANSFORMATION | 발급문은 정규식을 사용하여 내보낼 클레임 값을 변환합니다. Microsoft Entra ID에서 유사한 기능을 구현하려면 Extract(), Trim() 및 ToLower()와 같은 미리 정의된 변환을 사용할 수 있습니다. 자세한 내용은 엔터프라이즈 애플리케이션에 대한 SAML 토큰에서 발급된 클레임 사용자 지정을 참조하세요. |

문제 해결

보고서에서 내 AD FS 애플리케이션을 일부만 볼 수 있음

Microsoft Entra Connect Health를 설치했지만 이를 설치하라는 메시지가 계속 표시되거나, 보고서에 AD FS 애플리케이션이 일부만 표시되는 경우 활성 AD FS 애플리케이션이 없거나 AD FS 애플리케이션이 Microsoft 애플리케이션일 수 있습니다.

AD FS 애플리케이션 활동 보고서에는 지난 30일 동안 활성 사용자 로그인이 있는 조직 내 모든 AD FS 애플리케이션이 나열됩니다. 이 보고서에는 Office 365와 같은 AD FS의 Microsoft 관련 신뢰 당사자가 표시되지 않습니다. 예를 들어, 이름이 'urn:federation:MicrosoftOnline', 'microsoftonline', 'microsoft:winhello:cert:prov:server'인 신뢰 당사자가 목록에 표시되지 않습니다.