PIM에서 Microsoft Entra 역할 활성화

Microsoft Entra PIM(Privileged Identity Management)은 기업이 Microsoft Entra ID와 Microsoft 365 또는 Microsoft Intune 같은 Microsoft 온라인 서비스 리소스에 대한 권한 있는 액세스를 관리하는 방법을 단순화합니다.

관리 역할에 대해 적격이 되었다면 권한이 필요한 작업을 수행해야 하는 경우 역할 할당을 활성화해야 합니다. 예를 들어 경우에 따라 Microsoft 365 기능을 관리하는 경우 조직의 권한 있는 역할 관리자는 해당 역할이 다른 서비스에도 또한 영향을 주므로 사용자를 영구적인 전역 관리자로 만들지 못할 수 있습니다. 대신 Exchange Online 관리자와 같은 Microsoft Entra 역할에 대한 자격을 줍니다. 해당 권한이 필요할 때 해당 역할을 활성화하도록 요청한 다음, 미리 정해진 기간 동안 관리자 제어를 요청할 수 있습니다.

이 문서는 Privileged Identity Management에서 해당 Microsoft Entra 역할을 활성화해야 하는 관리자를 위해 작성되었습니다.

Important

역할이 활성화되면 Microsoft Entra PIM이 역할에 대한 활성 할당을 일시적으로 추가합니다. Microsoft Entra PIM은 몇 초 내에 활성 할당(역할에 사용자 할당)을 만듭니다. 비활성화(수동 또는 활성화 시간 만료를 통해)가 발생하면 Microsoft Entra PIM은 몇 초 내에 활성 할당도 제거합니다.

애플리케이션은 사용자의 역할에 따라 액세스를 제공할 수 있습니다. 경우에 따라 애플리케이션 액세스는 사용자에게 역할이 할당되거나 제거되었다는 사실을 즉시 반영하지 않을 수 있습니다. 애플리케이션이 사용자에게 역할이 없다는 사실을 이전에 캐시한 경우 – 사용자가 애플리케이션에 다시 액세스하려고 하면 액세스가 제공되지 않을 수 있습니다. 마찬가지로 애플리케이션이 이전에 사용자에게 역할이 있다는 사실을 캐시한 경우 역할이 비활성화될 때 사용자는 여전히 액세스 권한을 얻을 수 있습니다. 특정 상황은 애플리케이션의 아키텍처에 따라 다릅니다. 일부 애플리케이션의 경우 로그아웃했다가 다시 로그인하면 액세스 권한을 추가하거나 제거하는 데 도움이 될 수 있습니다.

역할 활성화

Microsoft Entra 역할을 가정해야 하는 경우 Privileged Identity Management에서 내 역할을 열어 활성화를 요청할 수 있습니다.

참고 항목

PIM은 이제 Azure 모바일 앱에서 사용할 수 있습니다(iOS | Android) - Microsoft Entra ID 및 Azure 리소스 역할용입니다. 적격 할당을 쉽게 활성화하거나, 만료되는 할당에 대한 갱신을 요청하거나, 보류 중인 요청의 상태 검사. 아래에서 자세히 알아보기

최소한 권한 있는 역할 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

ID 거버넌스>Privileged Identity Management>내 역할로 이동합니다. 대시보드에 Privileged Identity Management 타일을 추가하는 방법에 대한 내용은 Privileged Identity Management 사용 시작을 참조하세요.

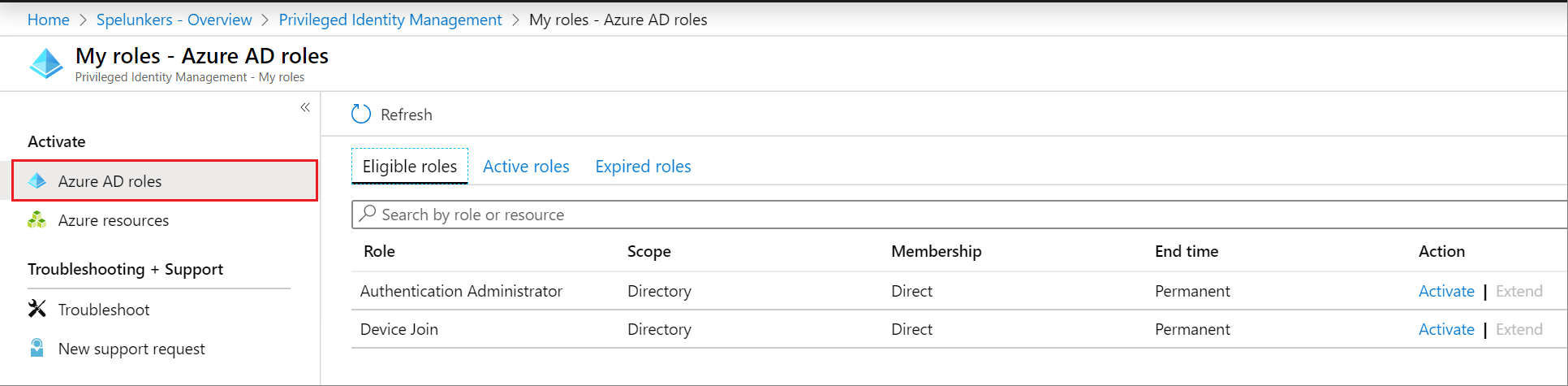

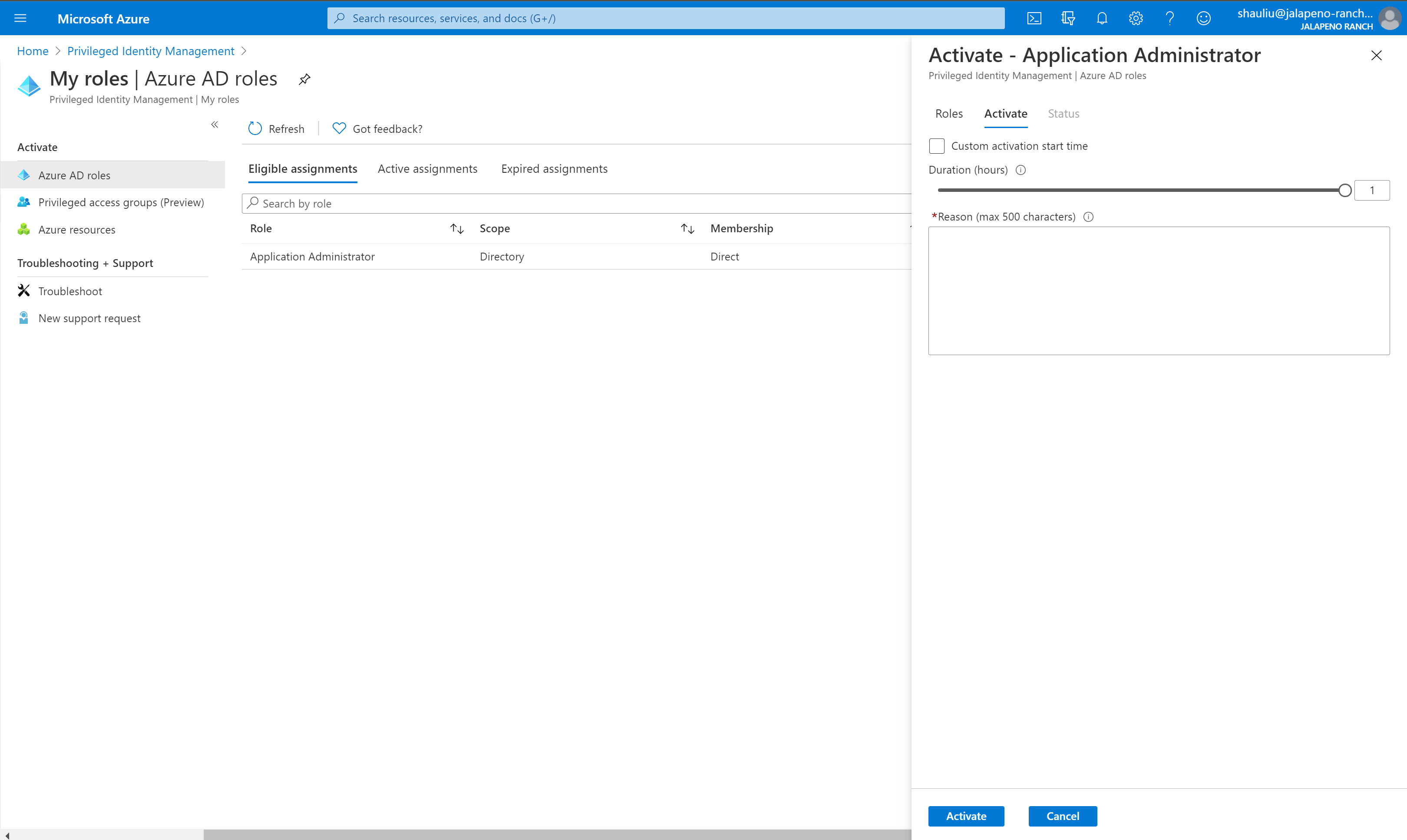

Microsoft Entra 역할을 선택하여 적격 Microsoft Entra 역할 목록을 확인합니다.

Microsoft Entra 역할 목록에서 활성화하려는 역할을 찾습니다.

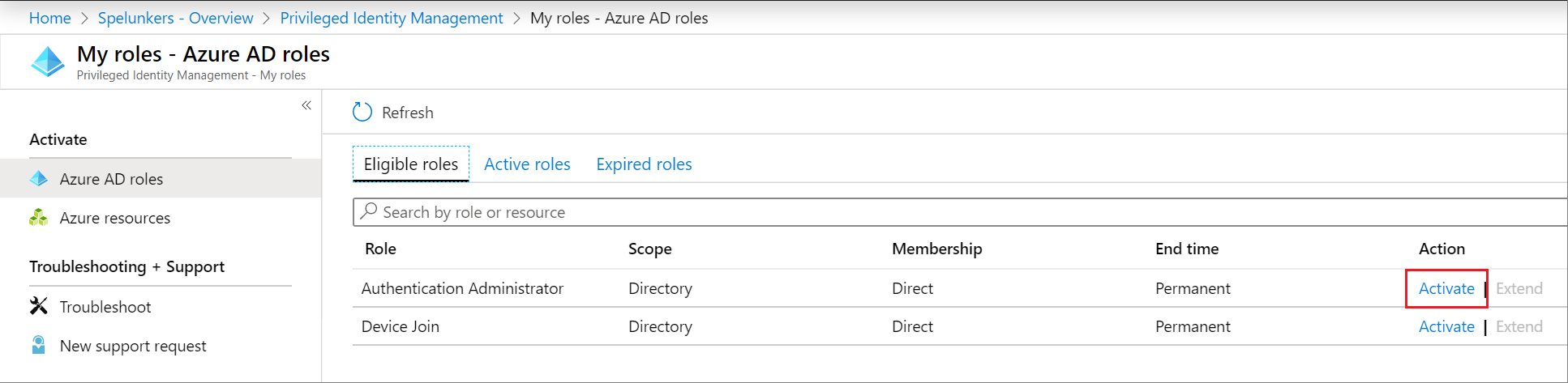

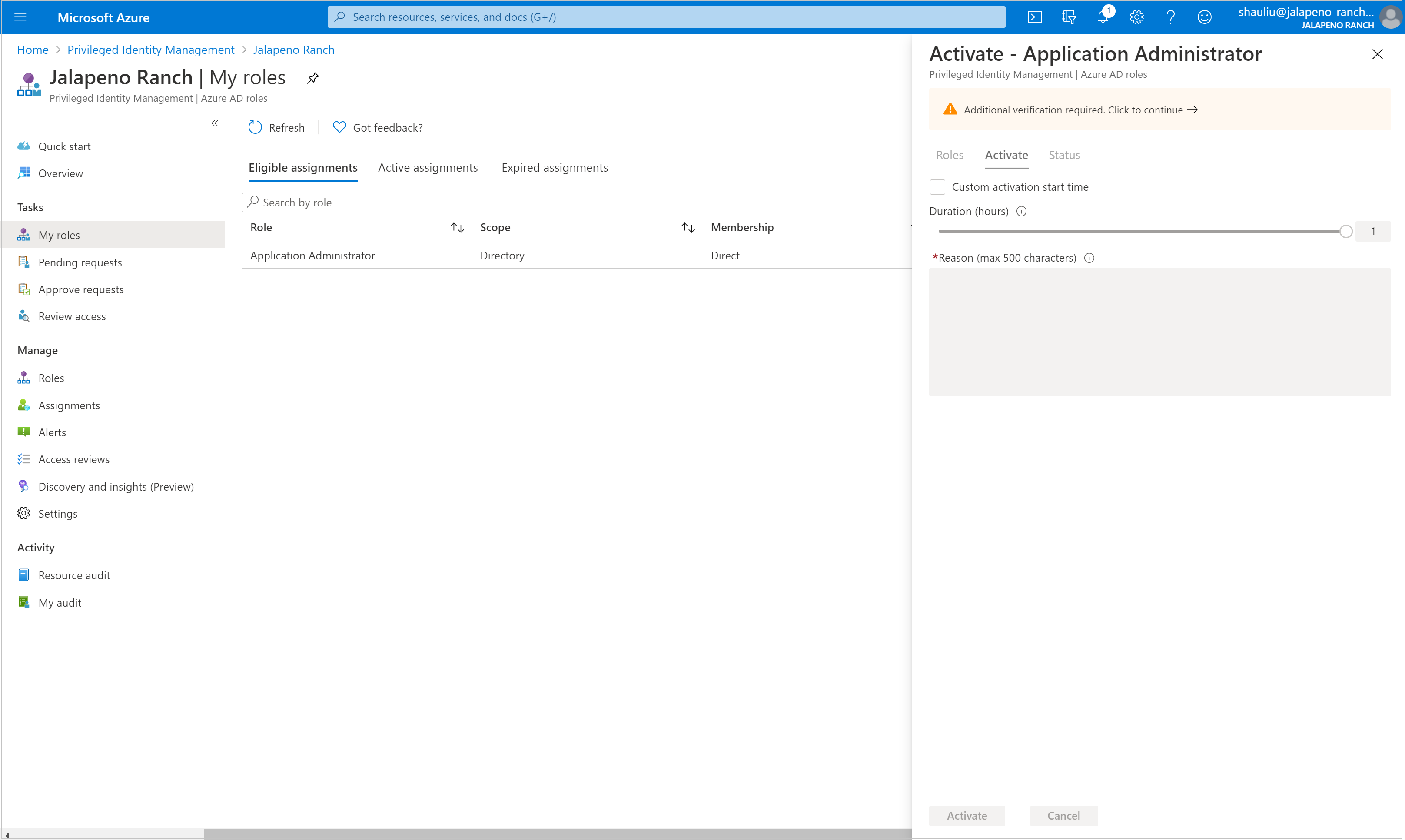

활성화를 선택하여 활성화 창을 엽니다.

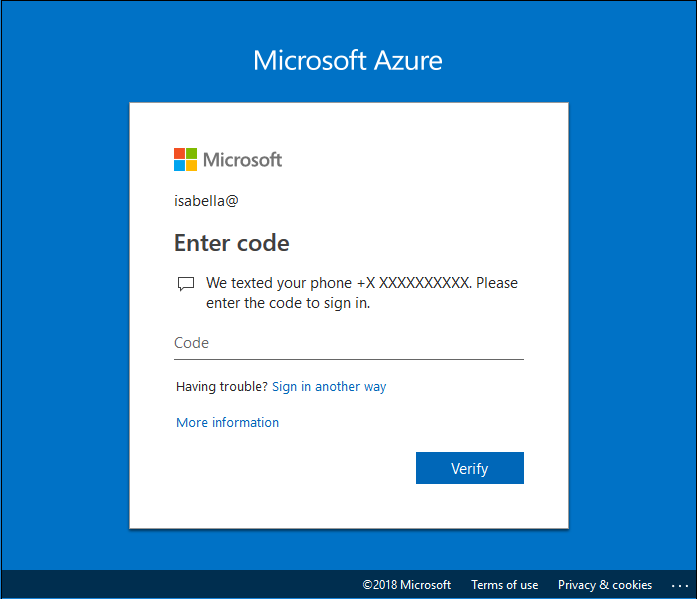

추가 확인 필요를 선택하고 지침에 따라 추가 보안 확인을 제공합니다. 세션당 한 번만 인증해야 합니다.

다단계 인증 후에 계속하기 전에 활성화를 선택합니다.

축소된 범위를 지정하려는 경우 범위를 선택하여 필터 창을 엽니다. 필터 창에서 액세스해야 하는 Microsoft Entra 리소스를 지정할 수 있습니다. 필요한 최소 리소스에 대해서만 액세스를 요청하는 것이 좋습니다.

필요한 경우 사용자 지정 활성화 시작 시간을 지정합니다. 선택한 시간 후에 Microsoft Entra 역할이 활성화됩니다.

이유 상자에 활성화 요청의 이유를 입력합니다.

활성화를 선택합니다.

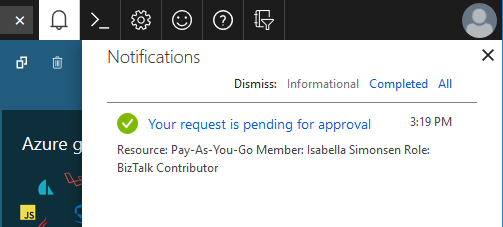

역할을 활성화하기 위해 승인이 필요한 경우 브라우저의 오른쪽 위 모서리에 요청이 승인 보류 중임을 알리는 알림이 표시됩니다.

Microsoft Graph API를 사용하여 역할 활성화

PIM용 Microsoft Graph API에 대한 자세한 내용은 PIM(Privileged Identity Management) API를 통한 역할 관리 개요를 참조하세요.

활성화할 수 있는 모든 적격 역할 얻기

사용자가 그룹 구성원 자격을 통해 역할 자격을 얻는 경우 이 Microsoft Graph 요청은 해당 자격을 반환하지 않습니다.

HTTP 요청

GET https://graph.microsoft.com/v1.0/roleManagement/directory/roleEligibilityScheduleRequests/filterByCurrentUser(on='principal')

HTTP 응답

여기서는 공간을 절약하기 위해 하나의 역할에 대한 응답만 표시하지만 실제로 활성화할 수 있는 모든 적격 역할 할당이 나열됩니다.

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#Collection(unifiedRoleEligibilityScheduleRequest)",

"value": [

{

"@odata.type": "#microsoft.graph.unifiedRoleEligibilityScheduleRequest",

"id": "50d34326-f243-4540-8bb5-2af6692aafd0",

"status": "Provisioned",

"createdDateTime": "2022-04-12T18:26:08.843Z",

"completedDateTime": "2022-04-12T18:26:08.89Z",

"approvalId": null,

"customData": null,

"action": "adminAssign",

"principalId": "3fbd929d-8c56-4462-851e-0eb9a7b3a2a5",

"roleDefinitionId": "8424c6f0-a189-499e-bbd0-26c1753c96d4",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": "50d34326-f243-4540-8bb5-2af6692aafd0",

"justification": "Assign Attribute Assignment Admin eligibility to myself",

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "3fbd929d-8c56-4462-851e-0eb9a7b3a2a5"

}

},

"scheduleInfo": {

"startDateTime": "2022-04-12T18:26:08.8911834Z",

"recurrence": null,

"expiration": {

"type": "afterDateTime",

"endDateTime": "2024-04-10T00:00:00Z",

"duration": null

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}

]

}

정당화를 통해 역할 자격 자체 활성화

HTTP 요청

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignmentScheduleRequests

{

"action": "selfActivate",

"principalId": "071cc716-8147-4397-a5ba-b2105951cc0b",

"roleDefinitionId": "8424c6f0-a189-499e-bbd0-26c1753c96d4",

"directoryScopeId": "/",

"justification": "I need access to the Attribute Administrator role to manage attributes to be assigned to restricted AUs",

"scheduleInfo": {

"startDateTime": "2022-04-14T00:00:00.000Z",

"expiration": {

"type": "AfterDuration",

"duration": "PT5H"

}

},

"ticketInfo": {

"ticketNumber": "CONTOSO:Normal-67890",

"ticketSystem": "MS Project"

}

}

HTTP 응답

HTTP/1.1 201 Created

Content-Type: application/json

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleAssignmentScheduleRequests/$entity",

"id": "911bab8a-6912-4de2-9dc0-2648ede7dd6d",

"status": "Granted",

"createdDateTime": "2022-04-13T08:52:32.6485851Z",

"completedDateTime": "2022-04-14T00:00:00Z",

"approvalId": null,

"customData": null,

"action": "selfActivate",

"principalId": "071cc716-8147-4397-a5ba-b2105951cc0b",

"roleDefinitionId": "8424c6f0-a189-499e-bbd0-26c1753c96d4",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": "911bab8a-6912-4de2-9dc0-2648ede7dd6d",

"justification": "I need access to the Attribute Administrator role to manage attributes to be assigned to restricted AUs",

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "071cc716-8147-4397-a5ba-b2105951cc0b"

}

},

"scheduleInfo": {

"startDateTime": "2022-04-14T00:00:00Z",

"recurrence": null,

"expiration": {

"type": "afterDuration",

"endDateTime": null,

"duration": "PT5H"

}

},

"ticketInfo": {

"ticketNumber": "CONTOSO:Normal-67890",

"ticketSystem": "MS Project"

}

}

활성화 요청의 상태 보기

보류 중인 요청의 상태를 보고 활성화할 수 있습니다.

최소한 권한 있는 역할 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

ID 거버넌스>Privileged Identity Management>내 요청으로 이동합니다.

내 요청을 선택하여 Microsoft Entra 역할 및 Azure 리소스 역할 요청 목록을 확인합니다.

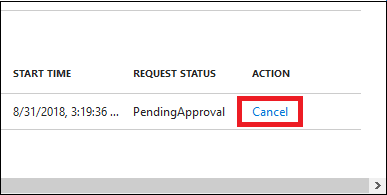

오른쪽으로 스크롤하여 요청 상태 열을 봅니다.

새 버전에 대한 보류 중인 요청 취소

승인이 필요한 역할을 활성화할 필요가 없으면 언제든지 보류 중인 요청을 취소할 수 있습니다.

최소한 권한 있는 역할 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

ID 거버넌스>Privileged Identity Management>내 요청으로 이동합니다.

취소하려는 역할에 대해 취소 링크를 선택합니다.

취소를 선택하면 해당 요청이 취소됩니다. 역할을 다시 활성화하려면 활성화 요청을 새로 제출해야 합니다.

역할 할당 비활성화

역할 할당이 활성화되면 PIM 포털에서 역할 할당에 대한 비활성화 옵션이 표시됩니다. 또한 활성화 후 5분 이내에 역할 할당을 비활성화할 수 없습니다.

Azure 모바일 앱을 사용하여 PIM 역할 활성화

PIM은 이제 iOS 및 Android 모두에서 Microsoft Entra ID 및 Azure 리소스 역할 모바일 앱에서 사용할 수 있습니다.

적격 Microsoft Entra 역할 할당을 활성화하려면 먼저 Azure 모바일 앱(iOS | Android)을 다운로드합니다. Privileged Identity Management > 내 역할 Microsoft Entra 역할 > 에서 '모바일에서 열기'를 선택하여 앱을 다운로드할 수도 있습니다.

Azure 모바일 앱을 열고 로그인합니다. Privileged Identity Management 카드 선택하고 내 Microsoft Entra 역할을 선택하여 적격 및 활성 역할 할당을 확인합니다.

- 역할 할당을 선택하고 역할 할당 세부 정보 아래에서 작업 > 활성화를 클릭합니다. 아래쪽에서 '활성화'를 클릭하기 전에 활성 상태의 단계를 완료하고 필요한 세부 정보를 입력합니다.

- 내 Microsoft Entra 역할에서 활성화 요청의 상태 및 역할 할당을 확인합니다.