Azure Arc 지원 서버를 Microsoft Sentinel에 연결

이 문서에서는 Azure Arc 지원 서버를 Microsoft Sentinel에 온보딩하는 방법에 대한 지침을 제공합니다. 이렇게 하면 보안 관련 이벤트 수집을 시작하고 다른 데이터 원본과의 상관 관계를 시작할 수 있습니다.

다음 절차는 Azure 구독에서 Microsoft Sentinel을 활성화하고 구성합니다. 이 프로세스에는 다음이 포함됩니다.

- 분석 및 상관 관계를 위해 로그 및 이벤트가 집계되는 Log Analytics 작업 영역 설정

- 작업 영역에서 Microsoft Sentinel 활성화

- 확장 관리 기능 및 Azure Policy를 사용하여 Azure Arc 지원 서버를 Microsoft Sentinel에 온보딩

Important

이 문서의 절차에서는 온-프레미스나 다른 클라우드에서 실행 중인 VM 또는 서버를 이미 배포하고 Azure Arc에 연결했다고 가정합니다. 그렇지 않은 경우 다음 정보가 이를 자동화하는 데 도움이 될 수 있습니다.

- GCP Ubuntu 인스턴스

- GCP Windows 인스턴스

- AWS Ubuntu EC2 인스턴스

- AWS Amazon Linux 2 EC2 인스턴스

- VMware vSphere Ubuntu VM

- VMware vSphere Windows Server VM

- Vagrant Ubuntu 상자

- Vagrant Windows 상자

필수 조건

Azure Arc Jumpstart 리포지토리를 복제합니다.

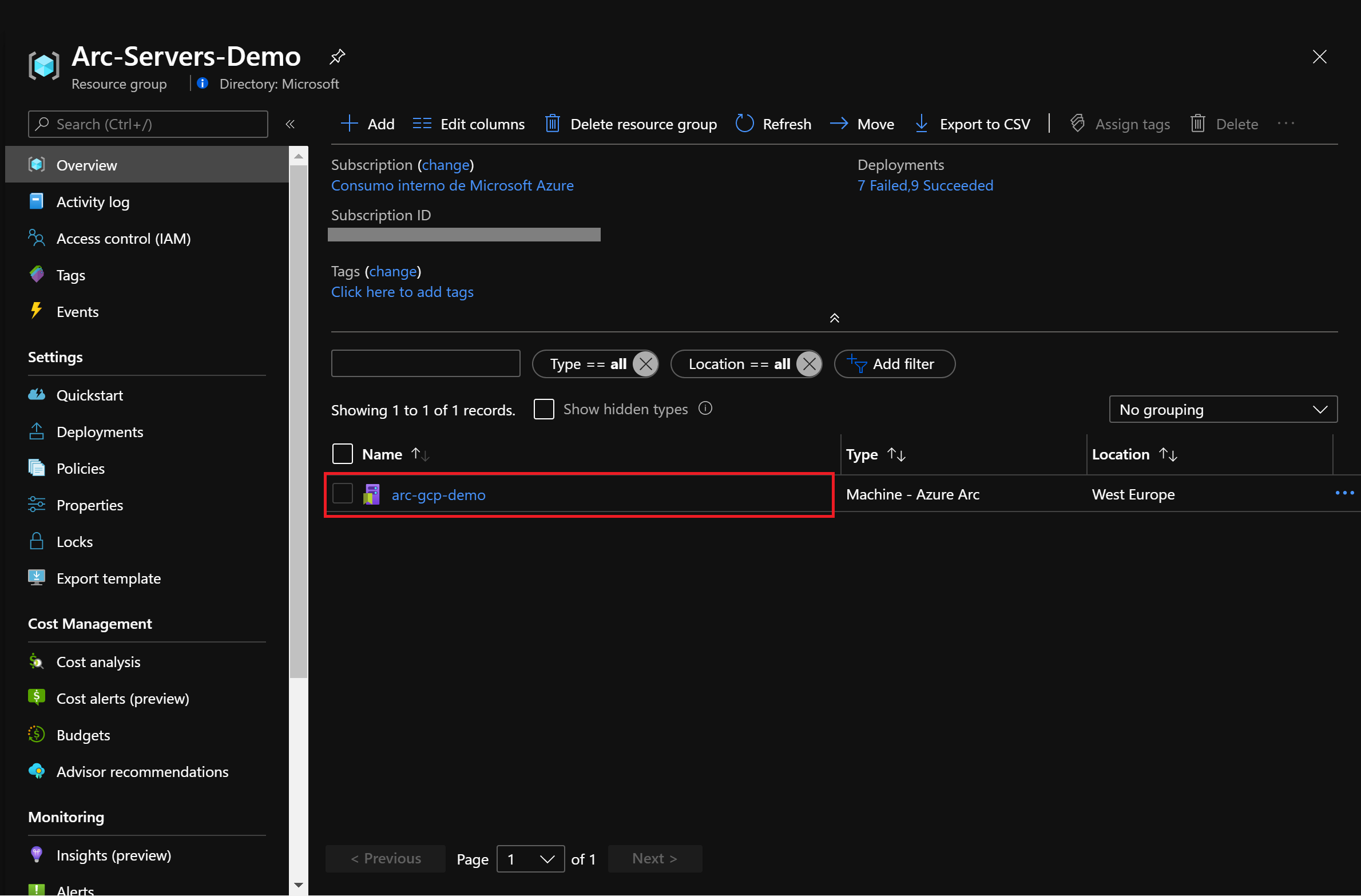

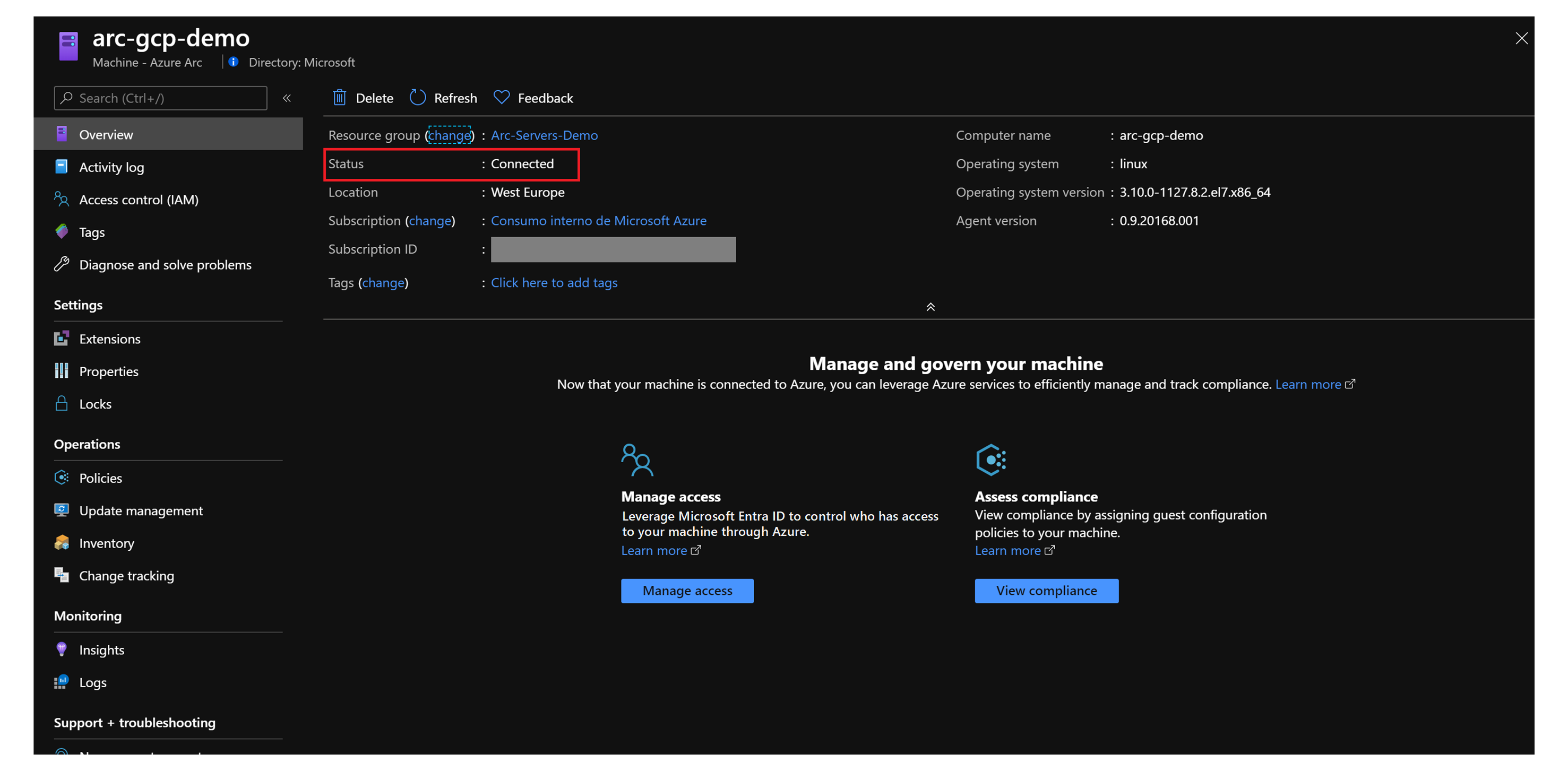

git clone https://github.com/microsoft/azure_arc앞의 설명처럼 이 가이드는 이미 VM이나 운영 체제 미설치 서버를 Azure Arc에 배포하고 연결한 지점에서 시작합니다. 이 시나리오에서는 Azure Arc에 이미 연결되어 있고 Azure에서 리소스로 표시되는 GCP(Google Cloud Platform) 인스턴스를 사용합니다. 다음 스크린샷과 같습니다.

Azure CLI 설치 또는 업데이트. Azure CLI는 버전 2.7 이상을 실행해야 합니다.

az --version을 사용하여 현재 설치된 버전을 확인합니다.Azure 서비스 주체를 만듭니다.

VM이나 운영 체제 미설치 서버를 Azure Arc에 연결하려면 기여자 역할이 할당된 Azure 서비스 주체가 필요합니다. 이를 만들려면 Azure 계정에 로그인하고 다음 명령을 실행합니다. 또는 Azure Cloud Shell에서 이 작업을 수행할 수도 있습니다.

az login az account set -s <Your Subscription ID> az ad sp create-for-rbac -n "<Unique SP Name>" --role contributor --scopes "/subscriptions/<Your Subscription ID>"예시:

az ad sp create-for-rbac -n "http://AzureArcServers" --role contributor --scopes "/subscriptions/00000000-0000-0000-0000-000000000000"출력은 다음과 같습니다.

{ "appId": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX", "displayName": "http://AzureArcServers", "password": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX", "tenant": "XXXXXXXXXXXXXXXXXXXXXXXXXXXX" }

참고 항목

서비스 주체의 범위를 특정 Azure 구독 및 리소스 그룹으로 지정하는 것이 좋습니다.

Microsoft Sentinel에 등록

Microsoft Sentinel은 Log Analytics 에이전트를 사용하여 Windows 및 Linux 서버에 대한 로그 파일을 수집하고 Microsoft Sentinel로 전달합니다. 수집된 데이터는 Log Analytics 작업 영역에 저장됩니다. 클라우드용 Microsoft Defender에서 만든 기본 작업 영역을 사용할 수 없으므로 사용자 지정 작업 영역이 필요합니다. Microsoft Sentinel과 동일한 사용자 지정 작업 영역 내에 클라우드용 Defender에 대한 원시 이벤트 및 경고가 있을 수 있습니다.

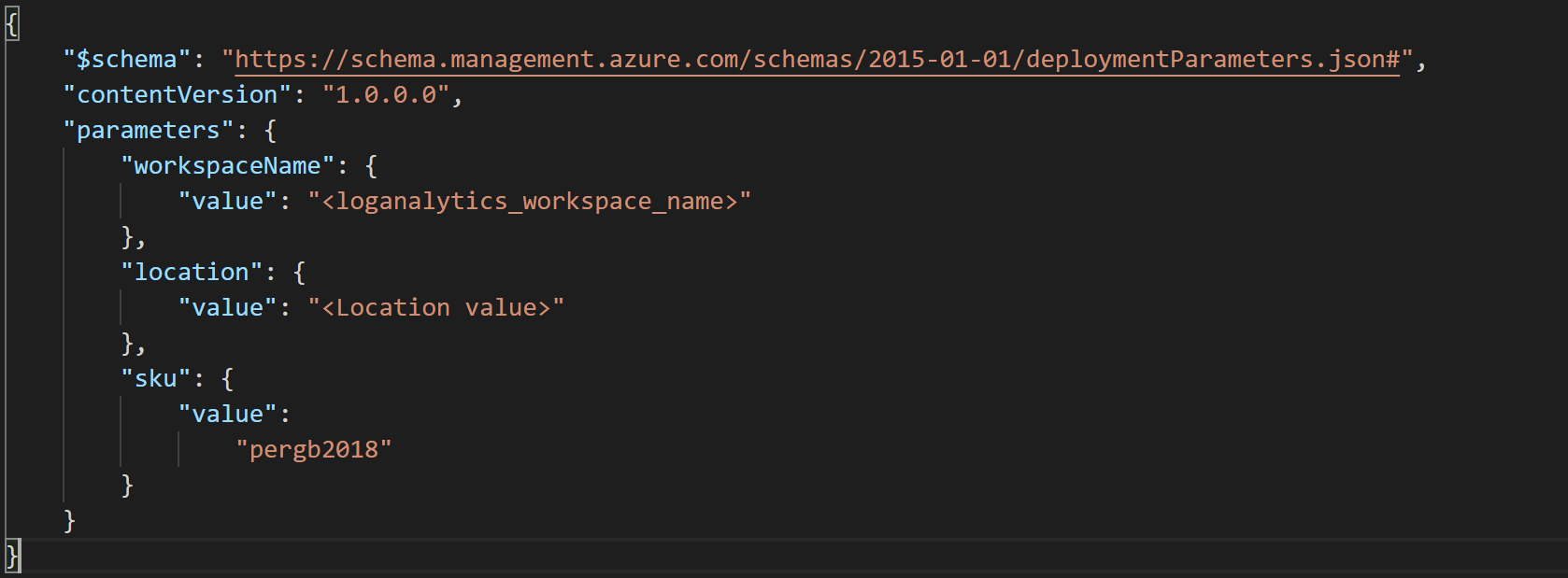

전용 Log Analytics 작업 영역을 만들고 맨 위에 Microsoft Sentinel 솔루션을 활성화합니다. 이 ARM 템플릿(Azure Resource Manager 템플릿)을 사용하여 새 Log Analytics 작업 영역을 만들고, Microsoft Sentinel 솔루션을 정의하고, 작업 영역에 대해 활성화합니다. 배포를 자동화하려면 ARM 템플릿 매개 변수 파일을 편집하고 작업 영역의 이름과 위치를 제공합니다.

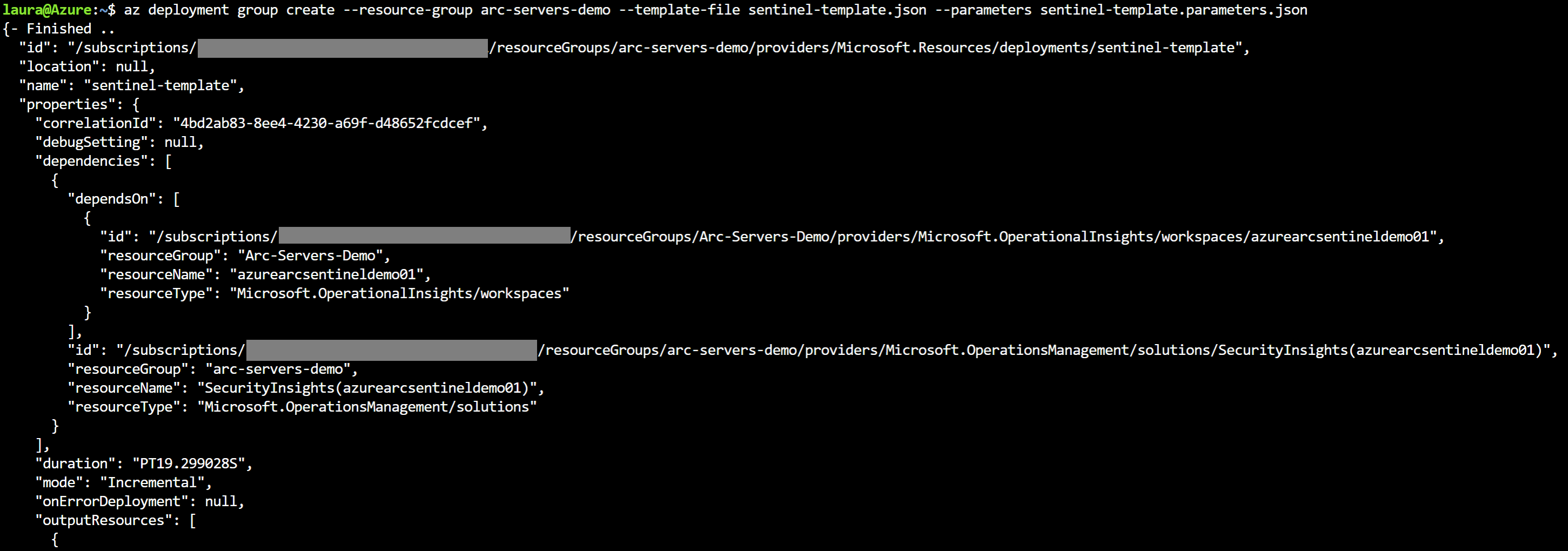

ARM 템플릿을 배포합니다. 배포 폴더로 이동하고 다음 명령을 실행합니다.

az deployment group create --resource-group <Name of the Azure resource group> \

--template-file <The `sentinel-template.json` template file location> \

--parameters <The `sentinel-template.parameters.json` template file location>

예시:

Azure Arc 지원 VM을 Microsoft Sentinel에 온보딩

Microsoft Sentinel을 Log Analytics 작업 영역에 배포한 후에는 데이터 원본을 연결해야 합니다.

Microsoft 서비스를 위한 커넥터와 보안 제품 에코시스템의 타사 솔루션이 있습니다. CEF(Common Event Format), syslog 또는 REST API를 사용하여 Microsoft Sentinel에 데이터 원본을 연결할 수도 있습니다.

서버 및 VM의 경우 로그를 수집하고 Microsoft Sentinel에 보내는 Log Analytics 에이전트(MMA) 에이전트 또는 Microsoft Sentinel 에이전트를 설치할 수 있습니다. Azure Arc를 사용하여 여러 가지 방법으로 에이전트를 배포할 수 있습니다.

확장 관리: Azure Arc 지원 서버의 이 기능을 사용하면 비 Azure Windows 또는 Linux VM에 MMA 에이전트 VM 확장을 배포할 수 있습니다. Azure Portal, Azure CLI, ARM 템플릿 및 PowerShell 스크립트를 사용하여 Azure Arc 지원 서버에 대한 확장 배포를 관리할 수 있습니다.

Azure Policy: Azure Arc 지원 서버에 MMA 에이전트가 설치된 경우 감사할 정책을 할당할 수 있습니다. 에이전트가 설치되지 않은 경우 확장 기능을 사용하여 Azure VM과 비교되는 등록 환경인 수정 작업을 사용하여 VM에 자동으로 배포할 수 있습니다.

환경 정리

환경을 정리하려면 다음 단계를 완료합니다.

다음 각 가이드의 해제 지침을 사용하여 각 환경에서 가상 머신을 제거합니다.

Azure CLI에서 다음 스크립트를 실행하여 Log Analytics 작업 영역을 제거합니다. Log Analytics 작업 영역을 만들 때 사용한 작업 영역 이름을 제공합니다.

az monitor log-analytics workspace delete --resource-group <Name of the Azure resource group> --workspace-name <Log Analytics Workspace Name> --yes

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기