네트워크 암호화 요구 사항 정의

이 섹션에서는 온-프레미스와 Azure 및 Azure 지역 간에 네트워크 암호화를 달성하기 위한 주요 권장 사항을 살펴봅니다.

디자인 고려 사항:

비용 및 사용 가능한 대역폭은 엔드포인트 간의 암호화 터널 길이에 반비례합니다.

VPN을 사용하여 Azure에 연결하는 경우 트래픽은 IPsec 터널과 인터넷을 통해 암호화됩니다.

개인 피어링과 함께 ExpressRoute를 사용하는 경우 트래픽은 현재 암호화되지 않습니다.

ExpressRoute 개인 피어링을 통해 사이트 간 VPN 연결을 구성할 수 있습니다.

네트워크 암호화를 달성하기 위해 ExpressRoute Direct에 MACsec(미디어 액세스 제어 보안) 암호화를 적용할 수 있습니다.

Azure 트래픽이 데이터 센터 간에 이동할 때(Microsoft 또는 Microsoft를 대신하여 제어하지 않는 물리적 경계 외부) MACsec 데이터 링크 계층 암호화가 기본 네트워크 하드웨어에서 사용됩니다. 이는 VNet 피어링 트래픽에 적용됩니다.

디자인 권장 사항:

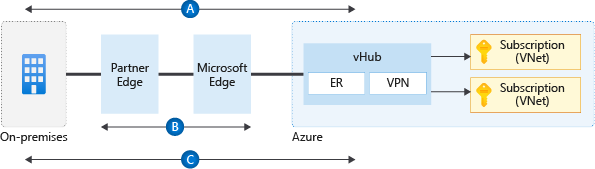

그림 1: 암호화 흐름.

VPN 게이트웨이를 사용하여 온-프레미스에서 Azure로 VPN 연결을 설정하는 경우 트래픽은 IPsec 터널을 통해 프로토콜 수준에서 암호화됩니다. 위의 다이어그램은 흐름

A에서 이 암호화를 보여줍니다.ExpressRoute Direct를 사용하는 경우 조직의 라우터와 MSEE 간의 계층 2에서 트래픽을 암호화하도록 MACsec를 구성합니다. 다이어그램은 흐름

B에서 이 암호화를 보여줍니다.MACsec이 옵션이 아닌 Virtual WAN 시나리오(예: ExpressRoute Direct를 사용하지 않음)의 경우 Virtual WAN VPN Gateway를 사용하여 ExpressRoute 개인 피어링을 통해 IPsec 터널을 설정합니다. 다이어그램은 흐름

C에서 이 암호화를 보여줍니다.Virtual WAN이 아닌 시나리오 및 MACsec이 옵션이 아닌 경우(예: ExpressRoute Direct를 사용하지 않음) 유일한 옵션은 다음과 같습니다.

- 파트너 NVA를 사용하여 ExpressRoute 개인 피어링을 통해 IPsec 터널을 설정합니다.

- Microsoft 피어링을 사용하여 ExpressRoute를 통해 VPN 터널을 설정합니다.

- ExpressRoute 개인 피어링을 통해 사이트 간 VPN 연결을 구성하는 기능을 평가합니다.

흐름

B및C다이어그램에 표시된 대로 네이티브 Azure 솔루션이 요구 사항을 충족하지 않는 경우 Azure의 파트너 NVA를 사용하여 ExpressRoute 개인 피어링을 통해 트래픽을 암호화합니다.