랜딩 존 네트워크 조각화 계획

이 섹션에서는 랜딩 존 내에서 매우 안전한 내부 네트워크 세분화를 제공하여 네트워크 제로 트러스트 구현을 추진하기 위한 주요 권장 사항을 살펴봅니다.

디자인 고려 사항:

제로 트러스트 모델은 위반 상태를 가정하고, 각 요청을 제어되지 않은 네트워크에서 시작한 것으로 확인합니다.

고급 제로 트러스트 네트워크 구현은 완전히 분산된 수신/송신 클라우드 마이크로 경계 및 심층적인 마이크로 세분화를 사용합니다.

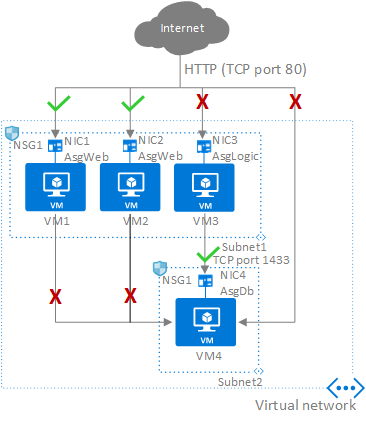

NSG(네트워크 보안 그룹)는 Azure 서비스 태그를 사용하여 Azure PaaS 서비스에 쉽게 연결할 수 있습니다.

ASG(애플리케이션 보안 그룹)는 가상 네트워크에 걸쳐 있거나 보호를 제공하지 않습니다.

NSG 흐름 로그는 이제 Azure Resource Manager 템플릿을 통해 지원됩니다.

디자인 권장 사항:

서브넷 만들기를 랜딩 존 소유자에게 위임합니다. 이렇게 하면 서브넷 간에 워크로드를 분할하는 방법을 정의할 수 있습니다(예: 단일 대형 서브넷, 다중 계층 애플리케이션 또는 네트워크 삽입 애플리케이션). 플랫폼 팀은 Azure Policy를 사용하여 특정 규칙(예: 인터넷에서 인바운드 SSH 또는 RDP 거부 또는 랜딩 존 간 트래픽 허용/차단)을 사용하는 NSG가 거부 전용 정책을 사용하는 서브넷과 연결되도록 할 수 있습니다.

NSG를 사용하여 서브넷 간 트래픽과 플랫폼 간 동/서 트래픽(랜딩 존 간 트래픽)을 보호할 수 있습니다.

애플리케이션 팀은 서브넷 수준 NSG에서 애플리케이션 보안 그룹을 사용하여 랜딩 존 내의 다계층 VM을 보호해야 합니다.

NSG 및 애플리케이션 보안 그룹을 사용하여 랜딩 존 내에서 트래픽을 마이크로 분할하고 중앙 NVA를 사용하여 트래픽 흐름을 필터링하지 마세요.

NSG 흐름 로그를 활성화하고 Traffic Analytics로 제공하여 내부 및 외부 트래픽 흐름에 대한 인사이트를 얻습니다. 감사 기능 및 보안 모범 사례로 구독의 모든 중요한 VNet/서브넷에서 흐름 로그를 사용하도록 설정해야 합니다.

NSG를 사용하여 랜딩 존 간의 연결을 선택적으로 허용합니다.

Virtual WAN 토폴로지의 경우 조직에서 랜딩 존 간에 흐르는 트래픽에 대한 필터링 및 로깅 기능이 필요한 경우 Azure Firewall을 통해 랜딩 존 간에 트래픽을 라우팅합니다.

조직에서 온-프레미스에 대한 강제 터널링(기본 경로 보급)을 구현하기로 결정한 경우 BGP 세션이 삭제되면 VNet에서 인터넷으로 직접 송신 트래픽을 거부하도록 다음 아웃바운드 NSG 규칙을 통합하는 것이 좋습니다.

참고

규칙 우선 순위는 기존 NSG 규칙 집합에 따라 조정되어야 합니다.

| 우선 순위 | Name | 원본 | 대상 | 서비스 | 작업 | 설명 |

|---|---|---|---|---|---|---|

| 100 | AllowLocal |

Any |

VirtualNetwork |

Any |

Allow |

정상 작업 중에 트래픽을 허용합니다. 강제 터널링을 사용하도록 설정하면 BGP가 ExpressRoute 또는 VPN Gateway에 보급하는 한 0.0.0.0/0는 VirtualNetwork 태그의 일부로 간주됩니다. |

| 110 | DenyInternet |

Any |

Internet |

Any |

Deny |

0.0.0.0/0 경로가 보급된 경로에서 철회되는 경우(예: 중단 또는 잘못된 구성으로 인해) 인터넷에 대한 직접 트래픽을 거부합니다. |

주의

가상 네트워크에 삽입할 수 있는 Azure PaaS 서비스는 강제 터널링과 호환되지 않을 수 있습니다. 제어 평면 작업을 수행 시 서비스가 올바르게 작동하려면 특정 공용 IP 주소에 직접 연결해야 할 수 있습니다. 네트워킹 요구 사항에 대한 특정 서비스 문서를 확인하고, 최종적으로는 서비스 서브넷을 기본 경로 전파에서 제외하는 것이 좋습니다. UDR의 서비스 태그는 특정 서비스 태그를 사용할 수 있는 경우에만 기본 경로를 우회하고 제어 평면 트래픽을 리디렉션하는 데 사용할 수 있습니다.