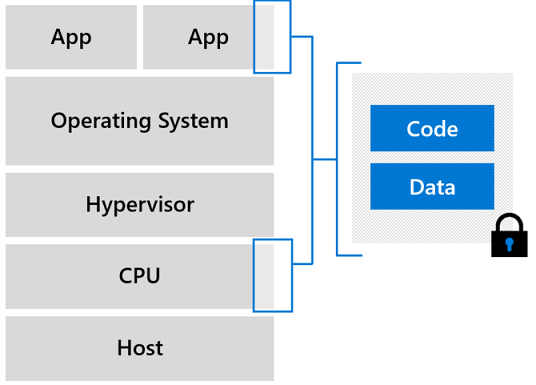

SGX Enclave

Intel SGX 기술을 사용하면 고객이 데이터를 보호하는 Enclave를 만들고 CPU가 데이터를 처리하는 동안 데이터를 암호화된 상태로 유지할 수 있습니다.

Enclave는 하드웨어의 프로세서 및 메모리에 대한 보안 부분입니다. 디버거를 사용하는 경우에도 enclave 내부의 데이터 또는 코드를 볼 수 없습니다. 신뢰할 수 없는 코드가 enclave 메모리의 콘텐츠를 변경하려고 하면 SGX는 환경을 비활성화하고 작업을 거부합니다. 이러한 고유한 기능을 사용하면 비밀이 명확한 방식으로 액세스할 수 있도록 보호할 수 있습니다.

Enclave를 보안 잠금 상자로 간주합니다. 암호화된 코드와 데이터를 Lockbox 안에 넣습니다. 외부에서는 아무것도 볼 수 없습니다. Enclave에 데이터의 암호를 해독하는 키를 제공합니다. Enclave는 데이터를 다시 보내기 전에 데이터를 처리하고 다시 암호화합니다.

Azure 기밀 컴퓨팅은 DCsv2 시리즈 및 DCsv3/DCdsv3 시리즈 VM(가상 머신)을 제공합니다. 이러한 VM은 Intel® SGX(Software Guard Extensions)를 지원합니다.

각 Enclave에는 설정된 크기의 EPC(암호화된 페이지 캐시)가 있습니다. EPC는 Enclave가 보유할 수 있는 메모리 양을 결정합니다. DCsv2 시리즈 VM은 최대 168MiB를 보유합니다. DCsv3/DCdsv3 시리즈 VM은 메모리 집약적 워크로드를 위해 최대 256GB를 보유합니다.

Enclave용 개발

Enclave에서 실행되는 애플리케이션을 개발하기 위해 다양한 소프트웨어 도구를 사용할 수 있습니다. 이러한 도구는 Enclave 내에서 코드 및 데이터의 일부를 보호하는 데 도움이 됩니다. 신뢰할 수 있는 환경 외부의 누구도 이러한 도구를 사용하여 데이터를 보거나 수정할 수 없는지 확인합니다.