자습서: Azure DDoS Protection 시뮬레이션 테스트

주기적으로 시뮬레이션을 수행하여 서비스가 공격에 대응하는 방법에 대한 가정을 테스트하는 것이 좋습니다. 테스트하는 동안 서비스 또는 애플리케이션이 계속해서 예상대로 작동하는지, 사용자 환경이 중단되지 않는지 검사해야 합니다. 기술과 프로세스 관점 간의 격차를 식별하여 DDoS 대응 전략에 통합해야 합니다. 프로덕션 환경에 미치는 영향을 최소화하기 위해 스테이징 환경에서 또는 피크 시간대 이외의 시간에 테스트를 수행하는 것이 좋습니다.

시뮬레이션을 통해 다음을 수행할 수 있습니다.

- Azure DDoS Protection을 통해 DDoS 공격으로부터 Azure 리소스를 보호하는 방법을 확인합니다.

- DDoS 공격을 받는 동안 인시던트 응답 프로세스를 최적화합니다.

- DDoS 규정 준수 문서화

- 네트워크 보안 팀을 교육합니다.

Azure DDoS 시뮬레이션 테스트 정책

승인된 테스트 파트너를 통해서만 공격을 시뮬레이션할 수 있습니다.

- BreakingPoint Cloud: 고객이 시뮬레이션을 위해 DDoS Protection이 활성화된 퍼블릭 엔드포인트에 대해 트래픽을 생성할 수 있는 셀프 서비스 트래픽 생성기입니다.

- MazeBolt: RADAR™ 플랫폼은 비즈니스 운영에 지장을 주지 않고 꾸준히 DDoS 취약성을 사전에 식별하고 제거합니다.

- Red Button: 전담 전문가 팀과 협력하여 제어된 환경에서 실제 DDoS 공격 시나리오를 시뮬레이션합니다.

- RedWolf: 실시간 제어를 사용하는 셀프 서비스 또는 안내 DDoS 테스트 공급자입니다.

테스트 파트너의 시뮬레이션 환경은 Azure 내에서 빌드됩니다. 테스트하기 전에 파트너가 유효성을 검사하는 자체 Azure 구독에 속하는 Azure 호스팅 공용 IP 주소에 대해서만 시뮬레이션할 수 있습니다. 또한 이러한 대상 공용 IP 주소는 Azure DDoS Protection에서 보호되어야 합니다. 시뮬레이션 테스트를 통해 현재 준비 상태를 평가하고, 인시던트 대응 절차의 차이를 식별하고, 적절한 DDoS 대응 전략을 개발할 수 있습니다.

참고 항목

BreakingPoint Cloud 및 Red Button은 퍼블릭 클라우드에서만 사용할 수 있습니다.

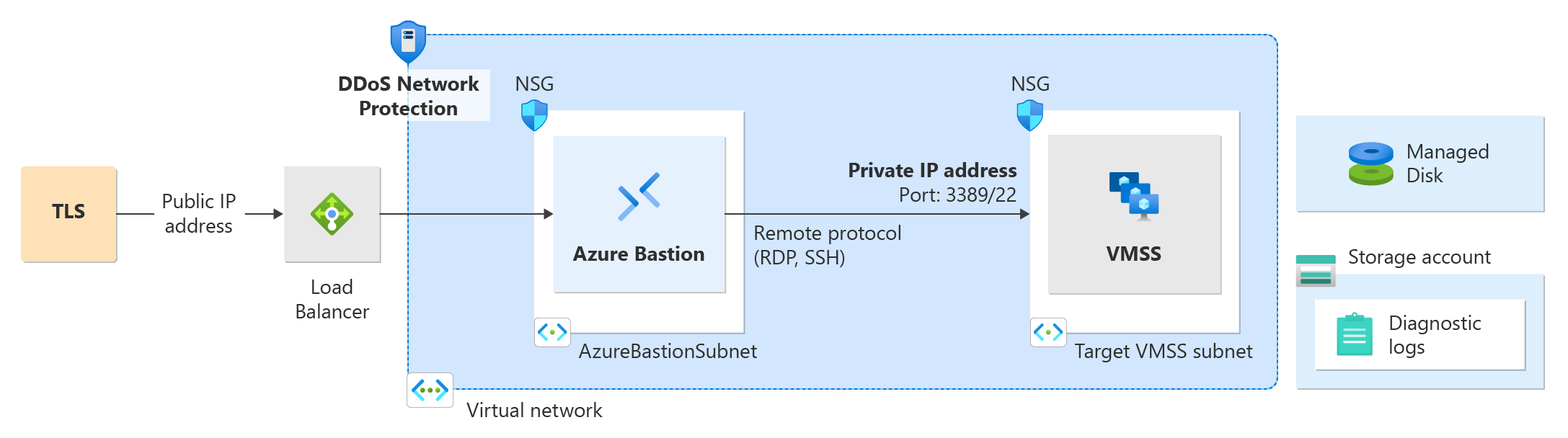

이 자습서에서는 다음을 포함하는 테스트 환경을 만듭니다.

- DDoS 보호 계획

- 가상 네트워크

- Azure Bastion 호스트

- 부하 분산 장치

- 두 대의 가상 컴퓨터

그런 다음 공격 및 트래픽 패턴을 모니터링하도록 진단 로그 및 경고를 구성합니다. 마지막으로 승인된 테스트 파트너 중 하나를 사용하여 DDoS 공격 시뮬레이션을 구성합니다.

필수 조건

- 활성 구독이 있는 Azure 계정.

- 진단 로깅을 사용하려면 먼저 진단 설정을 사용하도록 설정된 Log Analytics 작업 영역을 만들어야 합니다.

- 이 자습서에서는 Load Balancer, 공용 IP 주소, Bastion 및 두 개의 가상 머신을 배포해야 합니다. 자세한 내용은 DDoS Protection 기능을 갖춘 Load Balancer 배포를 참조하세요. DDoS Protection을 사용하여 Load Balancer 배포 자습서에서 NAT Gateway 단계를 건너뛸 수 있습니다.

DDoS Protection 메트릭 및 경고 구성

이 자습서에서는 공격 및 트래픽 패턴을 모니터링하기 위해 DDoS Protection 메트릭 및 경고를 구성합니다.

진단 로그 구성

Azure Portal에 로그인합니다.

포털 맨 위에 있는 검색 상자에 Monitor를 입력합니다. 검색 결과에서 Monitor를 선택합니다.

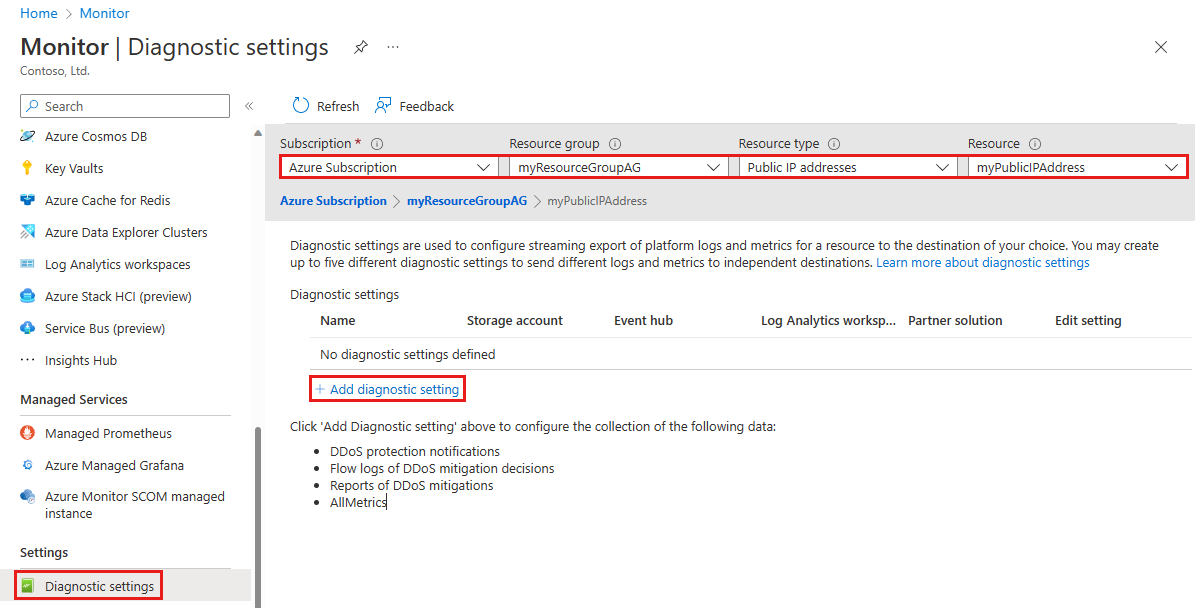

왼쪽 창의 설정에서 진단 설정을 선택한 다음, 진단 설정 페이지에서 다음 정보를 선택합니다. 다음으로 진단 설정 추가를 선택합니다.

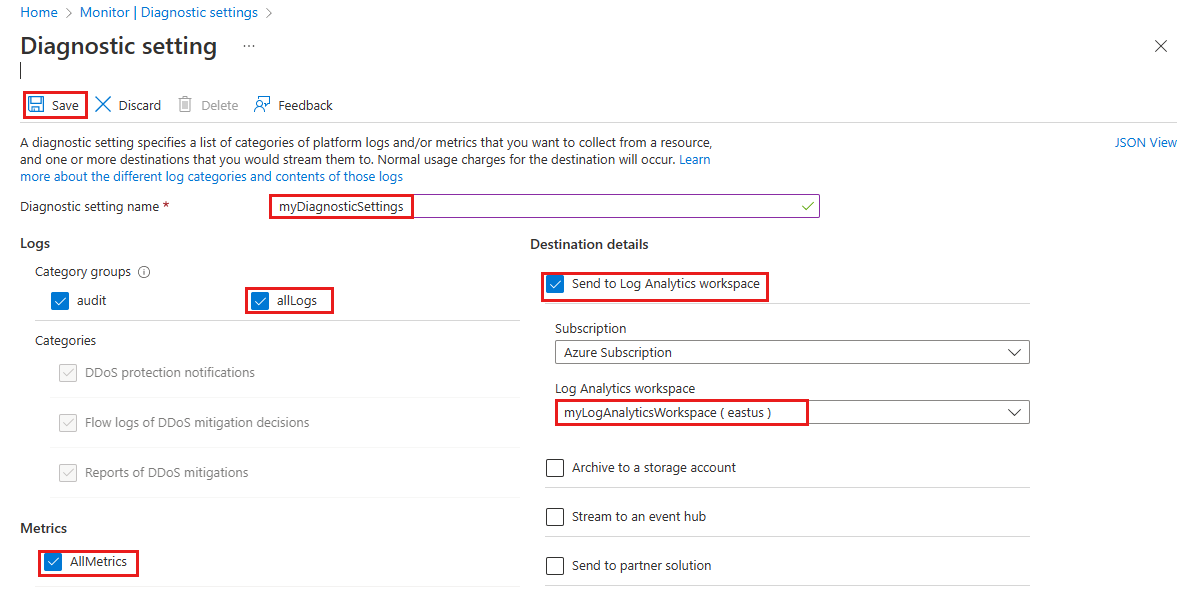

설정 값 구독 로그하려는 공용 IP 주소가 포함된 구독을 선택합니다. Resource group 로그하려는 공용 IP 주소가 포함된 리소스 그룹을 선택합니다. 리소스 종류 공용 IP 주소를 선택합니다. 리소스 메트릭을 로그하려는 특정 공용 IP 주소를 선택합니다. 진단 설정 페이지의 대상 세부 정보에서 Log Analytics 작업 영역으로 보내기를 선택한 다음, 다음 정보를 입력한 다음, 저장을 선택합니다.

설정 값 진단 설정 이름 myDiagnosticSettings를 입력합니다. 로그 allLogs를 선택합니다. 메트릭 AllMetrics를 선택합니다. 대상 세부 정보 Log Analytics 작업 영역에 보내기를 선택합니다. 구독 Azure 구독을 선택합니다. Log Analytics 작업 영역 myLogAnalyticsWorkspace를 선택합니다.

메트릭 경고 구성

Azure Portal에 로그인합니다.

포털 맨 위에 있는 검색 상자에 경고를 입력합니다. 검색 결과에서 경고를 선택합니다.

탐색 모음에서 + 만들기를 선택한 다음, 경고 규칙을 선택합니다.

경고 규칙 만들기 페이지에서 + 범위 선택을 선택한 다음, 리소스 선택 페이지에서 다음 정보를 선택합니다.

설정 값 구독별 필터링 로그하려는 공용 IP 주소가 포함된 구독을 선택합니다. 리소스 유형별 필터링 공용 IP 주소를 선택합니다. 리소스 메트릭을 로깅하려는 특정 공용 IP 주소를 선택합니다. 완료를 선택한 다음, 다음: 조건을 선택합니다.

조건 페이지에서 + 조건 추가를 선택한 다음, 신호 이름별 검색 검색 상자에서 DDoS 공격 진행 여부를 검색하고 선택합니다.

경고 규칙 만들기 페이지에서 다음 정보를 입력하거나 선택합니다.

설정 값 임계값 기본값으로 둡니다. 집계 유형 기본값으로 둡니다. 연산자 크거나 같음을 선택합니다. 단위 기본값으로 둡니다. 임계값 1을 입력합니다. DDoS 공격 진행 여부 메트릭의 경우, 0은 공격을 받고 있지 않다는 의미이고 1은 공격을 받고 있다는 의미입니다. 다음: 작업에서 + 작업 그룹 만들기를 선택합니다.

작업 그룹 만들기

작업 그룹 만들기 페이지에서 다음 정보를 입력하고 다음: 알림을 선택합니다.

설정 값 구독 로깅하려는 공용 IP 주소가 포함된 Azure 구독을 선택합니다. 리소스 그룹 리소스 그룹을 선택합니다. 지역 기본값으로 둡니다. 작업 그룹 myDDoSAlertsActionGroup을 입력합니다. 표시 이름 myDDoSAlerts를 입력합니다. 알림 탭의 알림 유형에서 Email/SMS 메시지/푸시/음성을 선택합니다. 이름 아래에 MyUnderAttackEmailAlert를 입력합니다.

메일/SMS 메시지/푸시/음성 페이지에서 메일 확인란을 선택한 다음, 필요한 메일을 입력합니다. 확인을 선택합니다.

검토 + 생성를 선택한 다음, 생성를 선택합니다.

포털을 통해 경고 구성 계속

다음: 세부 정보를 선택합니다.

세부 정보 탭의 경고 규칙 세부 정보에서 다음 정보를 입력합니다.

설정 값 심각도 2 - 경고를 선택합니다. 경고 규칙 이름 myDDoSAlert를 입력합니다. 검토 + 만들기를 선택하고 유효성 검사를 통과한 후 만들기를 선택합니다.

DDoS 공격 시뮬레이션 구성

BreakingPoint Cloud

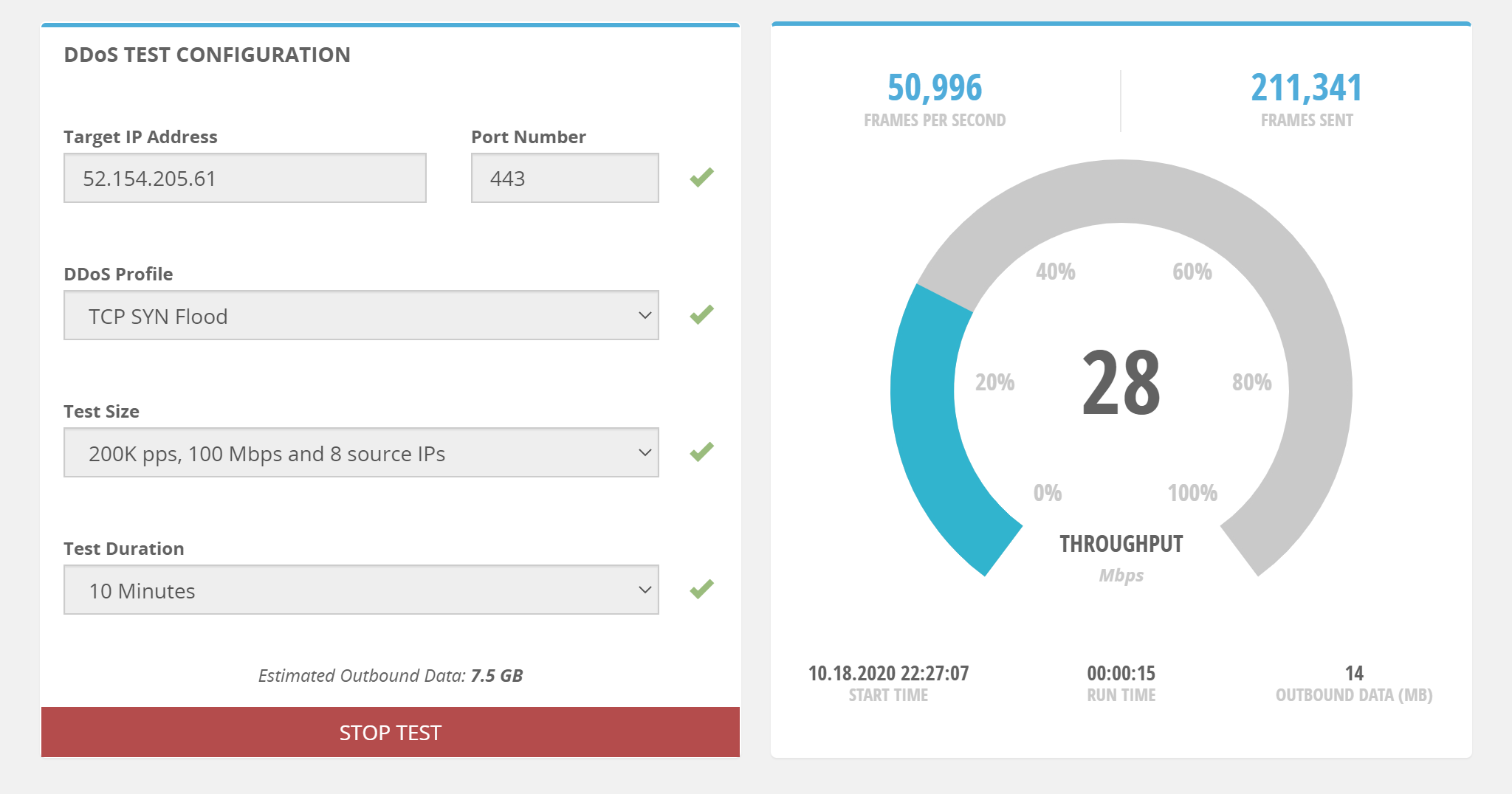

BreakingPoint Cloud는 시뮬레이션을 위해 DDoS Protection 지원 공용 엔드포인트에 대한 트래픽을 생성할 수 있는 셀프 서비스 트래픽 생성기입니다.

BreakingPoint Cloud는 다음을 제공합니다.

- 간소화된 사용자 인터페이스와 "기본 제공" 환경.

- 종량제 모델.

- 미리 정의된 DDoS 테스트 규모 및 테스트 기간 프로필을 통해 구성 오류 가능성을 제거하여 보다 안전한 유효성 검사가 가능합니다.

- 평가판 계정.

참고 항목

BreakingPoint Cloud를 사용하려면 먼저 BreakingPoint Cloud 계정을 만들어야 합니다.

공격 값 예:

| 설정 | 값 |

|---|---|

| 대상 IP 주소 | 테스트하려는 공용 IP 주소 중 하나를 입력합니다. |

| 포트 번호 | 443을 입력합니다. |

| DDoS 프로필 | 가능한 값으로는 DNS Flood, NTPv2 Flood, SSDP Flood, TCP SYN Flood, UDP 64B Flood, UDP 128B Flood, UDP 256B Flood, UDP 512B Flood, UDP 1024B Flood, UDP 1514B Flood, UDP Fragmentation, UDP Memcached 등이 있습니다. |

| 테스트 크기 | 가능한 값으로는 100K pps, 50 Mbps and 4 source IPs, 200K pps, 100 Mbps and 8 source IPs, 400K pps, 200Mbps and 16 source IPs, 800K pps, 400 Mbps and 32 source IPs 등이 있습니다. |

| 테스트 지속 시간 | 가능한 값으로는 10 Minutes, 15 Minutes, 20 Minutes, 25 Minutes, 30 Minutes 등이 있습니다. |

참고 항목

- Azure 환경에서 BreakingPoint Cloud를 사용하는 방법에 대한 자세한 내용은 이 BreakingPoint Cloud 블로그를 참조하세요.

- BreakingPoint Cloud 활용에 대한 동영상 데모를 보려면 DDoS 공격 시뮬레이션을 참조하세요.

Red Button

Red Button의 DDoS 테스트 서비스 제품군에는 다음 세 단계가 포함됩니다.

- 계획 세션: Red Button 전문가가 팀과 만나 네트워크 아키텍처를 이해하고, 기술 세부 정보를 조합하고, 명확한 목표 및 테스트 일정을 정의합니다. 여기에는 DDoS 테스트 범위 및 대상, 공격 벡터 및 공격 속도 계획이 포함됩니다. 공동 계획 작업은 테스트 계획 문서에 자세히 설명되어 있습니다.

- 제어된 DDoS 공격: 정의된 목표에 따라 Red Button 팀은 다중 벡터 DDoS 공격의 조합을 시작합니다. 테스트는 일반적으로 3~6시간 동안 지속됩니다. 공격은 전용 서버를 사용하여 안전하게 실행되며 Red Button의 관리 콘솔을 사용하여 제어 및 모니터링됩니다.

- 요약 및 권장 사항: Red Button 팀은 DDoS 완화의 효율성을 설명하는 서면 DDoS 테스트 보고서를 제공합니다. 보고서에는 테스트 결과에 대한 요약, 시뮬레이션의 전체 로그, 인프라 내의 취약성 목록 및 수정 방법에 대한 권장 사항이 포함되어 있습니다.

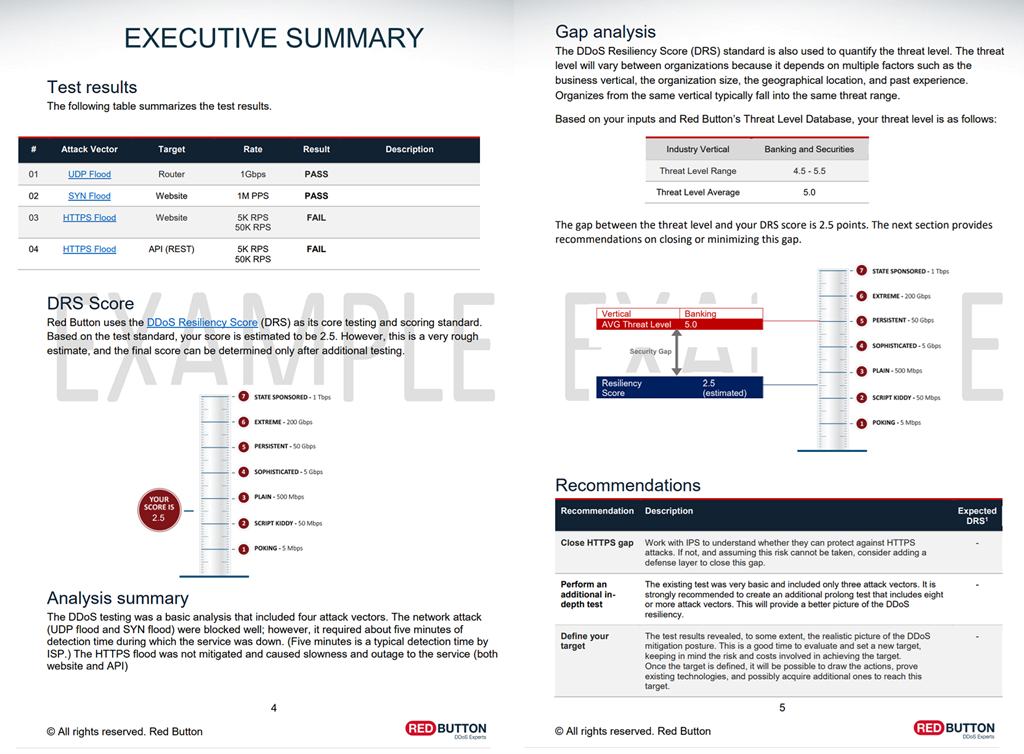

다음은 Red Button의 DDoS 테스트 보고서의 예입니다.

또한 Red Button은 DDoS 테스트 서비스 제품군을 보완할 수 있는 두 개의 다른 서비스 제품군인 DDoS 360 및 DDoS 인시던트 응답을 제공합니다.

RedWolf

RedWolf는 셀프 서비스 또는 RedWolf 전문가가 안내하는 사용하기 쉬운 테스트 시스템을 제공합니다. RedWolf 테스트 시스템을 사용하면 고객이 공격 벡터를 설정할 수 있습니다. 고객은 설정에 대한 실시간 제어를 통해 공격 크기를 지정하여 제어된 환경에서 실제 DDoS 공격 시나리오를 시뮬레이션할 수 있습니다.

RedWolf의 DDoS 테스트 서비스 제품군에는 다음이 포함됩니다.

- 공격 벡터: RedWolf에서 디자인한 고유한 클라우드 공격입니다. RedWolf 공격 벡터에 대한 자세한 내용은 기술 세부 정보를 참조하세요.

- 단계별 서비스: RedWolf 팀과 함께 테스트를 실행합니다. RedWolf의 단계별 서비스에 대한 자세한 내용은 단계별 서비스를 참조하세요.

- 셀프 서비스: RedWol을 활용하여 직접 테스트를 실행합니다. RedWolf의 셀프 서비스에 대한 자세한 내용은 셀프 서비스를 참조하세요.

MazeBolt

RADAR™ 플랫폼은 비즈니스 운영에 지장을 주지 않고 꾸준히 DDoS 취약성을 사전에 식별하고 제거합니다.

다음 단계

공격 후 공격 메트릭 및 경고를 보려면 다음 자습서를 계속 진행합니다.