감사 로그 액세스, 내보내기, 필터링

Azure DevOps Services

참고 항목

감사는 아직 공개 미리 보기로 제공됩니다.

조직 설정 감사 페이지에서 감사 로그에 액세스, 내보내기 및 필터링하여 Azure DevOps 조직 내에서 발생하는 많은 변경 내용을 추적할 수 있습니다. 이러한 로그를 사용하여 조직의 규정 준수 및 거버넌스 목표를 충족할 수 있습니다.

Important

감사는 Microsoft Entra ID에서 지원하는 조직에서만 사용할 수 있습니다. 자세한 내용은 Microsoft Entra ID에 조직 연결을 참조하세요.

감사 변경은 조직 내의 사용자 또는 서비스 ID가 아티팩트 상태를 편집할 때마다 발생합니다. 다음과 같은 항목에 대해 기록된 이벤트가 표시될 수 있습니다.

- 사용 권한 변경

- 삭제된 리소스

- 분기 정책 변경

- 로그 액세스 및 다운로드 감사

- 그리고 훨씬 더 ...

이벤트는 삭제된 후 90일 동안 저장됩니다. 그러나 감사 이벤트를 외부 위치에 백업하여 데이터를 90일 기간보다 더 오래 유지할 수 있습니다.

감사 이벤트는 조직 설정 감사 페이지의 두 가지 방법을 통해 액세스할 수 있습니다.

참고 항목

Azure DevOps Server의 온-프레미스 배포에는 감사를 사용할 수 없습니다. Azure DevOps Services 인스턴스에서 온-프레미스 또는 클라우드 기반 Splunk 인스턴스에 감사 스트림을 연결할 수 있지만 인바운드 연결에 IP 범위를 허용해야 합니다. 자세한 내용은 허용된 주소 목록 및 네트워크 연결, IP 주소 및 범위 제한을 참조 하세요.

필수 조건

감사는 모든 Azure DevOps Services 조직에 대해 기본적으로 꺼져 있으며 조직 소유자 및 프로젝트 컬렉션 관리 조직 설정 페이지의 시스트레이터에 의해 설정/해제될 수 있습니다. 기본적으로 Project Collection 관리istrators는 감사 기능에 대한 모든 권한이 있는 유일한 그룹입니다.

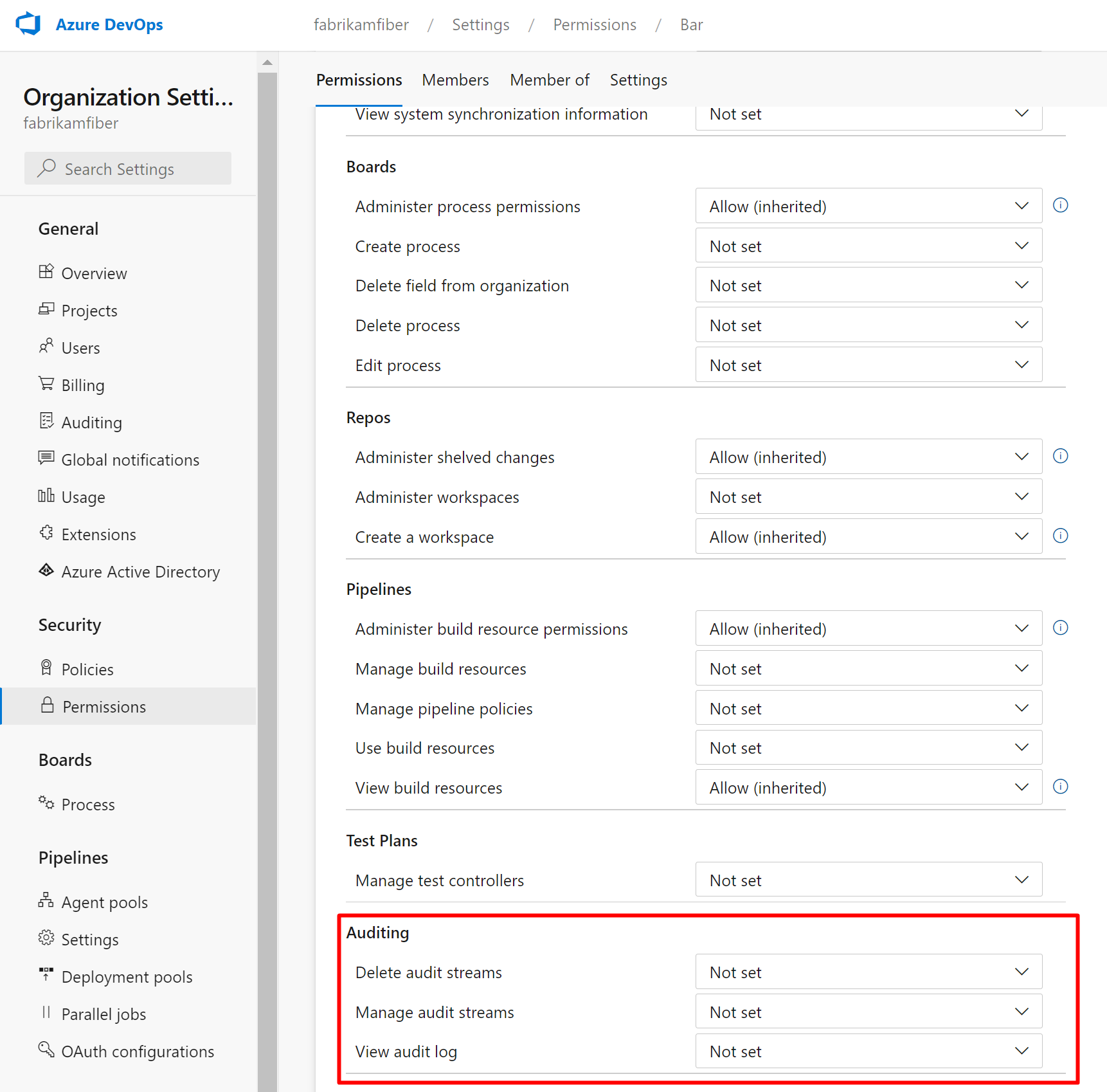

감사 권한

- 기본적으로 조직 소유자 및 프로젝트 컬렉션 관리주체 그룹의 구성원은 모든 감사 기능에 대한 모든 권한을 갖습니다.

- 조직 설정 보안 권한 페이지를 통해 모든 그룹에 특정 감사 권한을 부여할 수 있습니다.

참고 항목

조직에서 특정 프로젝트 미리 보기 기능에 대한 사용자 가시성 및 공동 작업 제한 기능을 사용하도록 설정한 경우 프로젝트 범위 사용자 그룹에 추가된 사용자는 감사를 볼 수 없으며 조직 설정 페이지에 대한 가시성이 제한됩니다. 자세한 내용과 중요한 보안 관련 멘션 내용은 조직 관리, 프로젝트에 대한 사용자 표시 제한 등을 참조하세요.

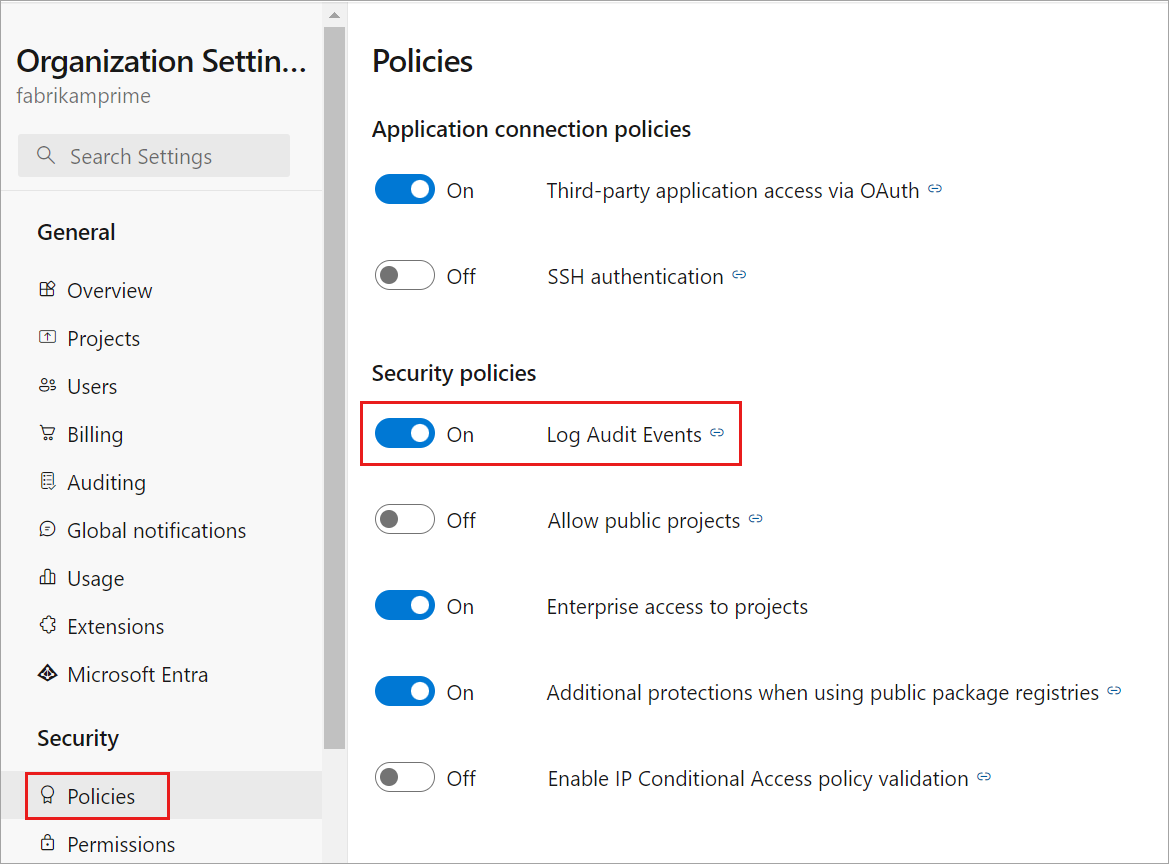

감사 사용 및 사용 안 함

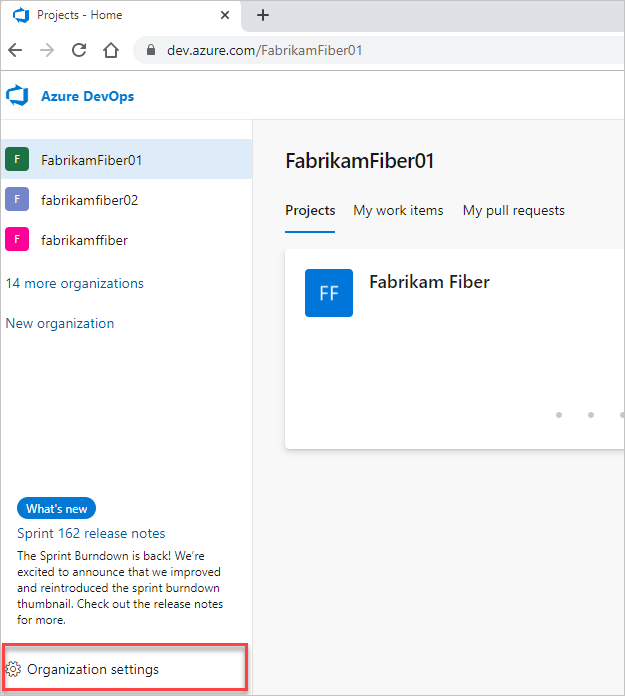

조직에 로그인합니다(

https://dev.azure.com/{yourorganization}). 조직 설정을 선택합니다.

조직 설정을 선택합니다.보안 헤더 아래에서 정책을 선택합니다.

로그 감사 이벤트 단추를 설정/해제합니다.

이제 조직에서 감사를 사용하도록 설정됩니다. 사이드바에 감사가 표시되는지 확인하려면 페이지를 새로 고쳐야 할 수 있습니다. 감사 이벤트는 감사 로그 및 구성된 감사 스트림을 통해 나타나기 시작합니다.

- 감사 이벤트를 더 이상 받지 않으려면 감사 사용 단추를 OFF로 전환합니다. 단추가 꺼지면 감사 페이지가 사이드바에 더 이상 표시되지 않고 감사 로그 페이지를 사용할 수 없게 됩니다. 모든 감사 스트림은 이벤트 수신을 중지합니다.

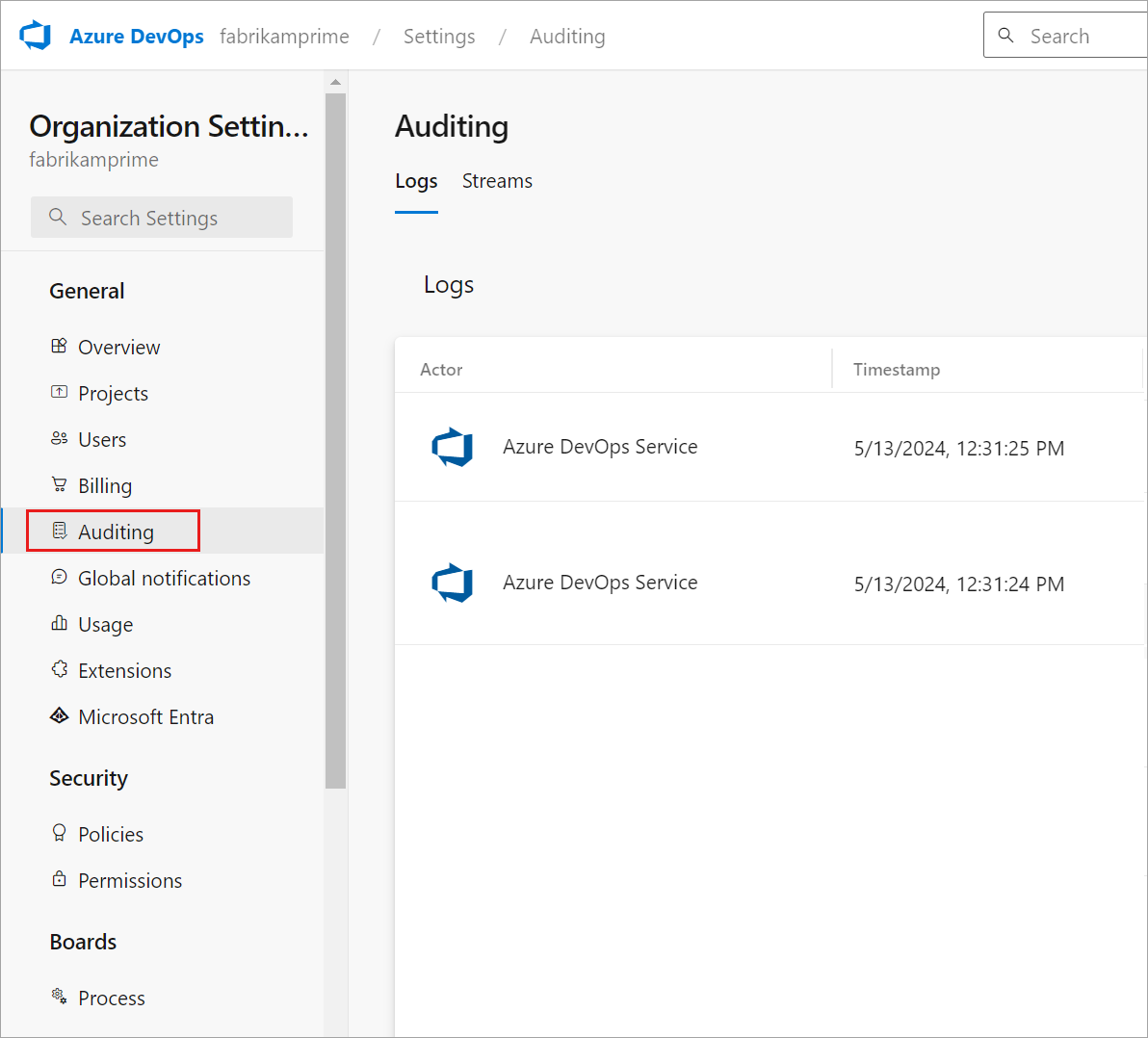

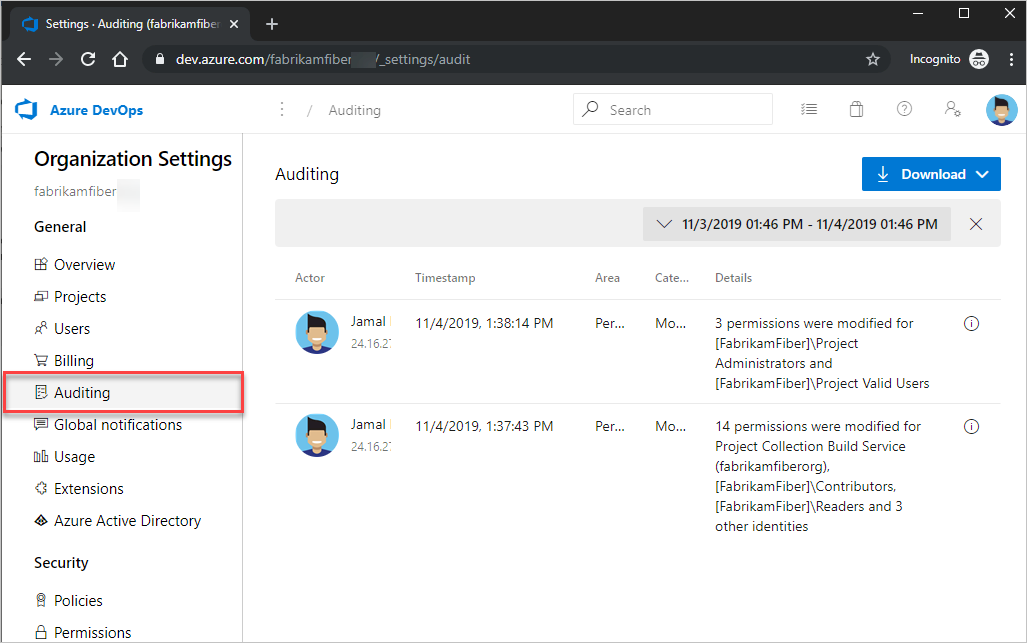

액세스 감사

조직에 로그인합니다(

https://dev.azure.com/{yourorganization}). 조직 설정을 선택합니다.

조직 설정을 선택합니다.

감사를 선택합니다.

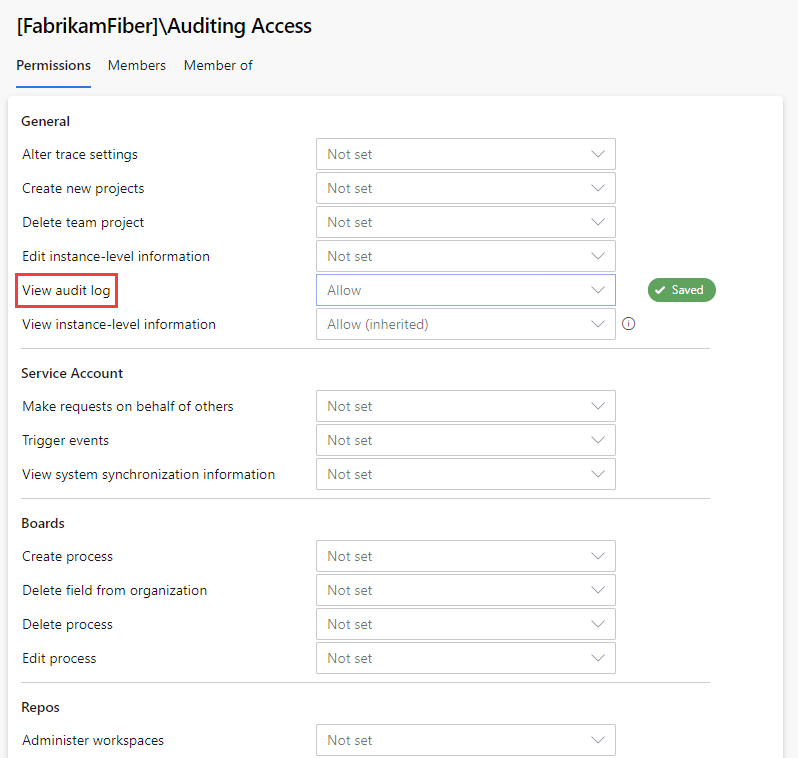

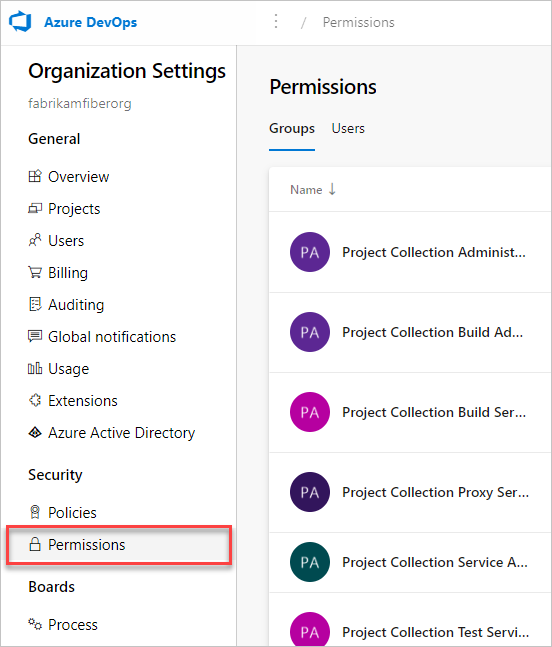

조직 설정에 감사가 표시되지 않으면 감사 이벤트를 볼 수 있는 액세스 권한이 없습니다. Project Collection 관리istrators 그룹은 감사 페이지를 볼 수 있도록 다른 사용자 및 그룹에 권한을 부여할 수 있습니다. 이렇게 하려면 사용 권한을 선택한 다음 감사 액세스를 제공할 그룹 또는 사용자를 찾습니다.

감사 로그 보기를 허용하도록 설정한 다음 변경 내용 저장을 선택합니다.

이제 사용자 또는 그룹 구성원이 조직의 감사 이벤트를 볼 수 있는 액세스 권한을 갖게 됩니다.

감사 로그 검토

감사 페이지에서는 조직에 대해 기록된 감사 이벤트에 대한 간단한 보기를 제공합니다. 감사 페이지에 표시되는 정보에 대한 다음 설명을 참조하세요.

이벤트 정보 및 세부 정보 감사

| 정보 | 세부 정보 |

|---|---|

| 행위자 | 감사 이벤트를 트리거한 개인의 표시 이름입니다. |

| IP | 감사 이벤트를 트리거한 개인의 IP 주소입니다. |

| 타임스탬프 | 트리거된 이벤트가 발생한 시간입니다. 시간은 사용자의 표준 시간대에 맞게 지역화됩니다. |

| 영역 | 이벤트가 발생한 Azure DevOps의 제품 영역입니다. |

| 범주 | 발생한 작업 유형에 대한 설명입니다(예: 수정, 이름 바꾸기, 만들기, 삭제, 제거, 실행 및 액세스 이벤트). |

| 세부 정보 | 이벤트 기간 동안 있었던 일에 대한 간략한 설명입니다. |

또한 각 감사 이벤트는 감사 페이지에서 볼 수 있는 항목에 대한 추가 정보를 기록합니다. 이 정보에는 인증 메커니즘, 유사한 이벤트를 함께 연결하는 상관 관계 ID, 사용자 에이전트 및 감사 이벤트 유형에 따라 더 많은 데이터가 포함됩니다. 이 정보는 CSV 또는 JSON을 통해 감사 이벤트를 내보내야만 볼 수 있습니다.

ID 및 상관 관계 ID

각 감사 이벤트에는 "ID" 및 "CorrelationID"라는 고유 식별자가 있습니다. 상관 관계 ID는 관련 감사 이벤트를 찾는 데 유용합니다. 예를 들어 만든 프로젝트는 수십 개의 감사 이벤트를 생성할 수 있습니다. 이러한 이벤트는 모두 동일한 상관 관계 ID를 가지므로 함께 연결할 수 있습니다.

감사 이벤트 ID가 상관 관계 ID와 일치하면 감사 이벤트가 부모 또는 원래 이벤트임을 나타냅니다. 원래 이벤트만 보려면 "ID"가 문제의 "상관 관계 ID"인 이벤트를 찾습니다. 그런 다음 이벤트 및 관련 이벤트를 조사하려는 경우 원래 이벤트의 ID와 일치하는 상관 관계 ID를 사용하여 모든 이벤트를 조회할 수 있습니다. 모든 이벤트에 관련 이벤트가 있는 것은 아닙니다.

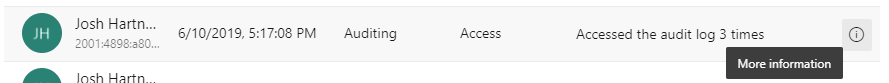

대량 이벤트

일부 감사 이벤트에는 한 번에 발생한 여러 작업("대량 감사 이벤트"라고도 함)이 포함될 수 있습니다. 이벤트의 맨 오른쪽에 "정보 아이콘"을 사용하여 이러한 이벤트를 다른 이벤트와 구분할 수 있습니다. 다운로드한 감사 데이터를 통해 대량 감사 이벤트에 포함된 작업에 대한 개별 세부 정보를 찾을 수 있습니다.

정보 아이콘을 선택하면 이 감사 이벤트에서 발생한 일에 대한 추가 정보가 표시됩니다.

감사 이벤트를 살펴보면 관심 있는 범주 및 영역 열을 찾을 수 있습니다. 이러한 열을 사용하여 관심 있는 이벤트 유형만 찾을 수 있습니다. 다음 표는 범주 및 영역 목록과 해당 설명입니다.

이벤트 목록

매월 새 감사 이벤트를 추가하기 위해 최선을 다하고 있습니다. 현재 추적되지 않는 이벤트를 확인하려면 개발자 커뮤니티에서 해당 이벤트를 Microsoft와 공유하는 것이 좋습니다.

감사 기능을 통해 현재 내보낼 수 있는 모든 이벤트의 전체 목록은 감사 이벤트 목록을 참조하세요.

참고 항목

조직에서 기록하는 이벤트 영역을 알아보고 싶으신가요? 감사 로그 쿼리 APIhttps://auditservice.dev.azure.com/{YOUR_ORGANIZATION}/_apis/audit/actions를 검사 . {YOUR_ORGANIZATION}을(를) 조직의 이름으로 바꿔야 합니다. 이 API는 조직에서 내보낸 모든 감사 이벤트(또는 작업) 목록을 반환합니다.

날짜 및 시간을 기준으로 감사 로그 필터링

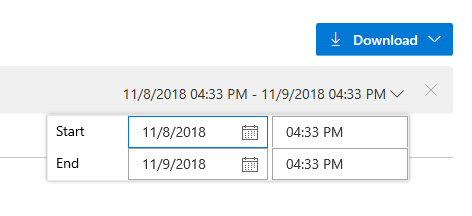

현재 감사 UI에서는 날짜 또는 시간 범위별로만 이벤트를 필터링할 수 있습니다. 보기 가능한 감사 이벤트의 범위를 날짜 범위로 지정하려면 페이지의 오른쪽 위에서 시간 필터를 선택합니다.

필터를 사용하여 지난 90일 동안의 시간 범위를 선택하고 범위 범위를 분으로 줄입니다. 시간 범위를 선택한 후 시간 범위 선택기에서 적용을 선택하여 검색을 시작합니다. 기본적으로 해당 시간 선택에 대해 상위 200개의 결과가 반환됩니다. 더 많은 결과가 있는 경우 아래로 스크롤하여 페이지에 로드할 수 있습니다.

감사 이벤트 내보내기

감사 데이터에 대한 보다 자세한 검색을 수행하거나 90일 이상의 데이터에 대한 데이터를 저장하려면 기존 감사 이벤트를 내보내야 합니다. 그런 다음 내보낸 데이터를 다른 위치 또는 서비스에 저장할 수 있습니다.

감사 페이지의 오른쪽 위에 있는 다운로드 단추를 선택하여 감사 이벤트를 내보냅니다. CSV 또는 JSON 파일로 다운로드하도록 선택할 수 있습니다.

두 옵션 중 하나를 선택하면 다운로드가 시작됩니다. 이벤트는 필터에서 선택한 시간 범위에 따라 다운로드됩니다. 1일을 선택한 경우 1일 분량의 데이터가 반환됩니다. 반대로 90일을 모두 원하는 경우 시간 범위 필터에서 90일을 선택한 다음 다운로드를 시작합니다.

참고 항목

감사 이벤트의 장기 스토리지 및 분석을 위해 감사 스트리밍 기능을 사용하여 SIEM(보안 정보 및 이벤트 관리) 도구로 이벤트를 다운스트림으로 보내는 것이 좋습니다. 커서 데이터 분석에 감사 로그를 내보내는 것이 좋습니다.

날짜/시간 범위를 초과하여 데이터를 필터링하려면 로그를 CSV 파일로 다운로드하고 Microsoft Excel 또는 기타 CSV 파서를 가져와 영역 및 범주 열을 검색하는 것이 좋습니다. 더 큰 데이터 세트에 대한 분석을 위해 감사 스트리밍 함수를 사용하여 내보낸 감사 이벤트를 SIEM(보안 인시던트 및 이벤트 관리) 도구에 업로드하는 것이 좋습니다. 이러한 도구를 사용하면 감사 이벤트를 기반으로 90일 이상의 이벤트, 검색, 생성된 보고서 및 구성된 경고를 유지할 수 있습니다.

제한 사항

감사할 수 있는 항목에는 다음과 같은 제한 사항이 있습니다.

- Microsoft Entra 그룹 멤버 자격 변경 - 감사 로그에는 Azure DevOps 그룹 및 그룹 멤버 자격에 대한 업데이트가 포함됩니다(이벤트 영역이 "그룹"인 경우). 그러나 Microsoft Entra 그룹을 통해 멤버 자격을 관리하는 경우 이러한 Microsoft Entra 그룹의 사용자 추가 및 제거는 이러한 로그에서 Azure DevOps에 의해 감사되지 않습니다. Microsoft Entra 감사 로그를 검토하여 사용자 또는 그룹이 Microsoft Entra 그룹에서 추가되거나 제거된 시기를 확인합니다.

- 로그인 이벤트 – Azure DevOps에 대한 로그인 이벤트를 추적하지 않습니다. Microsoft Entra 감사 로그를 보고 Microsoft Entra ID에 대한 로그인 이벤트를 검토합니다.

자주 묻는 질문

Q: DirectoryServiceAddMember 그룹이란 무엇이며 감사 로그에 표시되는 이유는 무엇인가요?

A: DirectoryServiceAddMember 그룹은 Azure DevOps 조직의 멤버 자격을 관리하는 데 사용되는 시스템 그룹입니다. 이 시스템 그룹의 멤버 자격은 많은 시스템, 사용자 및 관리 작업의 영향을 받을 수 있습니다. 이 그룹은 내부 프로세스에만 사용되는 시스템 그룹이므로 고객은 이 그룹의 멤버 자격 변경 내용을 캡처하는 감사 로그 항목을 무시할 수 있습니다.

관련된 문서

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기