Azure DevOps용 GitHub Advanced Security 구성

Azure DevOps용 GitHub Advanced Security는 Azure Repos에 GitHub Advanced Security의 보안 기능 제품군을 추가합니다.

Azure용 GitHub Advanced Security에는 다음이 포함됩니다.

- 비밀 검색 푸시 보호: 코드 푸시에 자격 증명과 같은 비밀을 노출하는 커밋이 포함된 경우 검사

- 비밀 검사 리포지토리 검사: 리포지토리를 스캔하고 실수로 커밋된 노출된 비밀을 찾습니다.

- 종속성 검사 – 오픈 소스 종속성에서 알려진 취약성 검색(직접 및 전이적)

- 코드 검색 – CodeQL 정적 분석 엔진을 사용하여 SQL 삽입 및 인증 바이패스와 같은 코드 수준 애플리케이션 취약성 식별

현재 Azure DevOps용 GitHub Advanced Security는 Azure DevOps Services에서만 사용할 수 있으며 이 제품을 Azure DevOps Server로 가져올 계획은 없습니다.

Azure DevOps용 GitHub Advanced Security는 Azure Repos에서 작동합니다. GitHub 리포지토리에서 GitHub Advanced Security를 사용하려면 GitHub Advanced Security를 참조하세요.

필수 조건

Project Collection 관리istrators 그룹의 구성원으로 할당된 권한이 있어야 합니다. 프로젝트 컬렉션 관리자 그룹에 구성원을 추가하거나 프로젝트 컬렉션 수준 권한을 변경하려면 프로젝트 컬렉션 수준 권한 변경을 참조하세요.

자체 호스팅 에이전트에 대한 추가 필수 구성 요소

조직에서 자체 호스팅 에이전트를 사용하는 경우 더 많은 요구 사항이 있습니다.

- 종속성 검사 태스크가 취약성 권고 데이터를 가져올 수 있도록 허용 목록에 이러한 URL을 추가합니다. 허용된 IP 주소 및 기본 URL에 대해 자세히 알아봅니다.

| DO기본 URL | 설명 |

|---|---|

https://governance.dev.azure.com/{organization_name} |

dev.azure.com 사용하는 조직의 경우 기본 DevOps 인스턴스에 액세스합니다. |

https://dev.azure.com/{organization_name} |

dev.azure.com 사용하는 조직의 경우 기본 DevOps 인스턴스에 액세스합니다. |

https://advsec.dev.azure.com/{organization_name} |

dev.azure.com 사용하는 조직의 경우 기본 DevOps 인스턴스에 액세스합니다. |

https://{organization_name}.governance.visualstudio.com/ |

{organization_name}.visualstudio.com 사용하는 조직의 경우 devOps 인스턴스에 액세스하려면 기본. |

https://{organization_name}.visualstudio.com |

{organization_name}.visualstudio.com 사용하는 조직의 경우 devOps 인스턴스에 액세스하려면 기본. |

https://{organization_name}.advsec.visualstudio.com/ |

{organization_name}.visualstudio.com 사용하는 조직의 경우 devOps 인스턴스에 액세스하려면 기본. |

호환되는 버전의 .NET 런타임(현재 .NET 6.0.x)을 실행합니다. 에이전트에 호환되는 버전이 없는 경우 종속성 검사 빌드 작업에서 .NET를 다운로드합니다.

GitHub에서 사용할 수 있는 아키텍처에 대한 설치 스크립트를 활용하여 CodeQL 번들을 에이전트 도구 캐시에 설치합니다. 이러한 스크립트를 사용하려면 환경 변수를 에이전트의 에이전트 도구 디렉터리 위치(예: )로 설정해야

$AGENT_TOOLSDIRECTORY합니다.C:/agent/_work/_tool또는 다음 단계를 수동으로 구현할 수 있습니다.- GitHub에서 최신 CodeQL 릴리스 번들을 선택합니다.

- 일반적으로 다음 아래에

_work/_tool./CodeQL/0.0.0-[codeql-release-bundle-tag]/x64/있는 에이전트 도구 디렉터리 내의 다음 디렉터리에 번들을 다운로드하고 압축을 풉니까. 현재 릴리스를v2.16.0사용하면 폴더 이름에 제목이 지정./CodeQL/0.0.0-codeql-bundle-v2.16.0/x64/됩니다. 에이전트 도구 디렉터리에 대해 자세히 알아봅니다. - 폴더 내에

./CodeQL/0.0.0-[codeql-release-bundle-tag]있는 빈 파일을 만듭니다x64.complete. 이전 예제를 사용하면 파일의 끝 파일 경로가x64.complete여야./CodeQL/0.0.0-codeql-bundle-v2.16.0/x64.complete합니다.

GitHub Advanced Security를 사용하도록 설정

조직, 프로젝트 또는 리포지토리 수준에서 고급 보안을 사용하도록 설정할 수 있습니다. 각 검사 도구 및 결과에 액세스하려면 먼저 고급 보안을 사용하도록 설정해야 합니다. Advanced Security를 사용하도록 설정하면 이 정책을 사용하도록 설정된 리포지토리에 대한 비밀이 포함된 이후 푸시가 차단되고 리포지토리 비밀 검색이 백그라운드에서 수행됩니다.

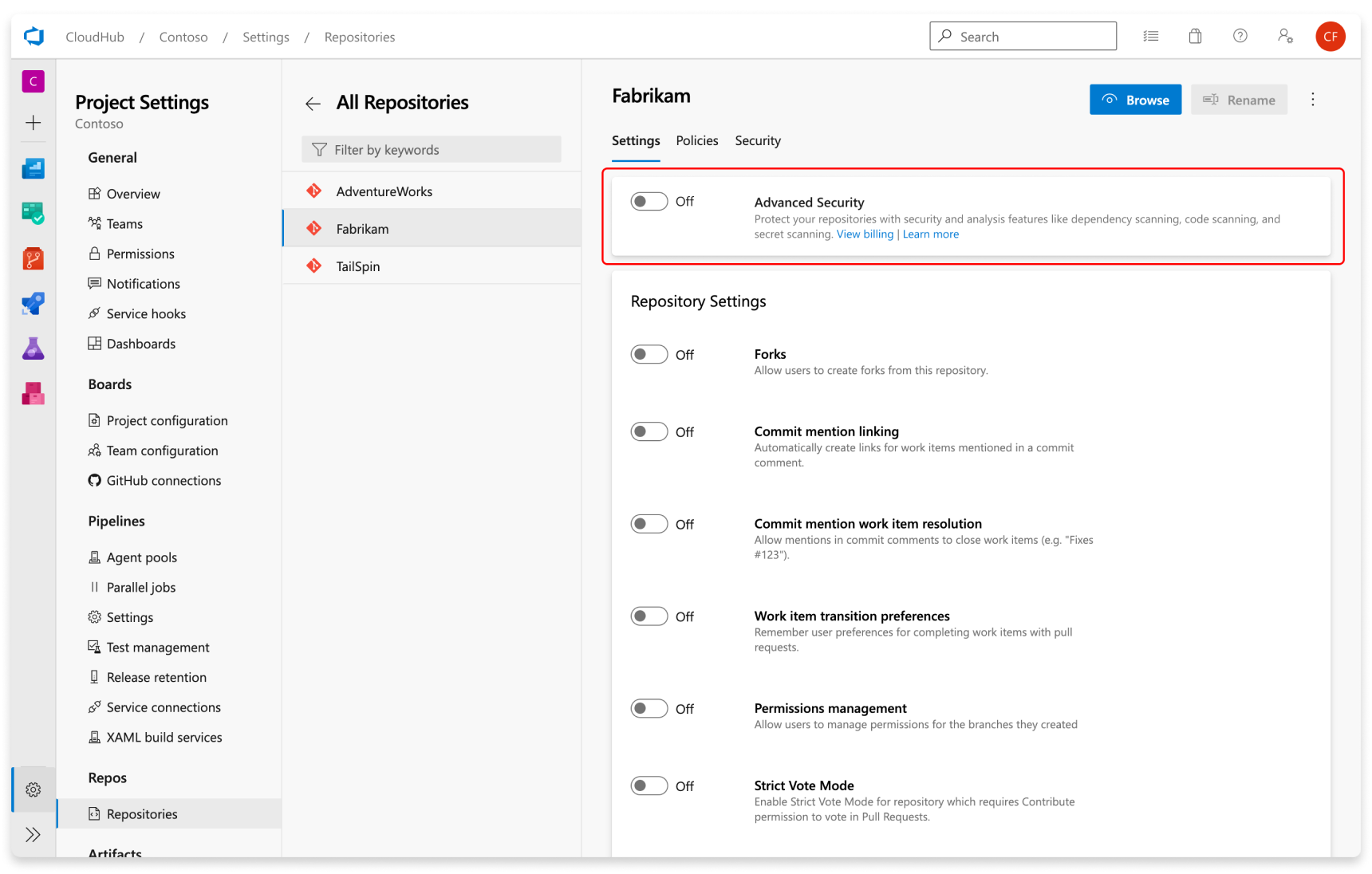

리포지토리 수준 온보딩

- Azure DevOps 프로젝트에 대한 프로젝트 설정으로 이동합니다.

- 리포지>토리를 선택합니다.

- 고급 보안을 사용하도록 설정할 리포지토리를 선택합니다.

- 고급 보안을 활성화하려면 청구 사용 및 시작을 선택합니다. 이제 고급 보안을 사용하도록 설정된 모든 리포지토리의 리포지토리 보기에 방패 아이콘이 표시됩니다.

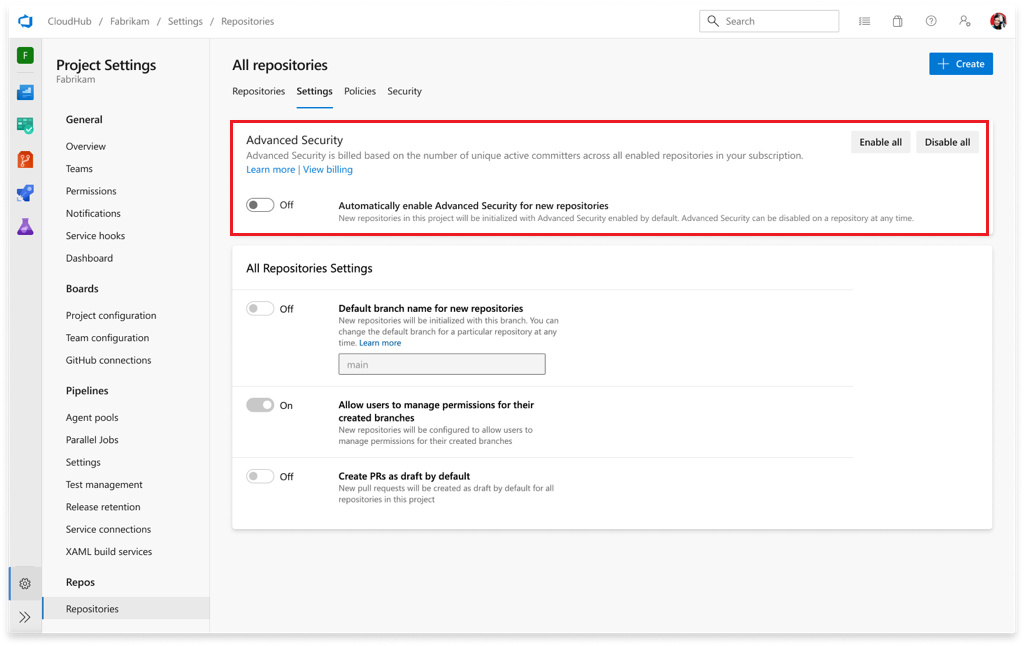

프로젝트 수준 온보딩

- Azure DevOps 프로젝트에 대한 프로젝트 설정으로 이동합니다.

- 리포지토리를 선택합니다.

- 설정 탭을 선택합니다.

- 모두 사용(Enable All)을 선택하면 프로젝트에 대한 활성 커밋자 수가 예상됩니다.

- 프로젝트의 모든 기존 리포지토리에 대해 고급 보안을 활성화하려면 청구 시작을 선택합니다.

- 필요에 따라 새로 만든 리포지토리가 생성 시 고급 보안을 사용하도록 설정되도록 새 리포 지토리에 대해 자동으로 고급 보안을 사용하도록 설정합니다.

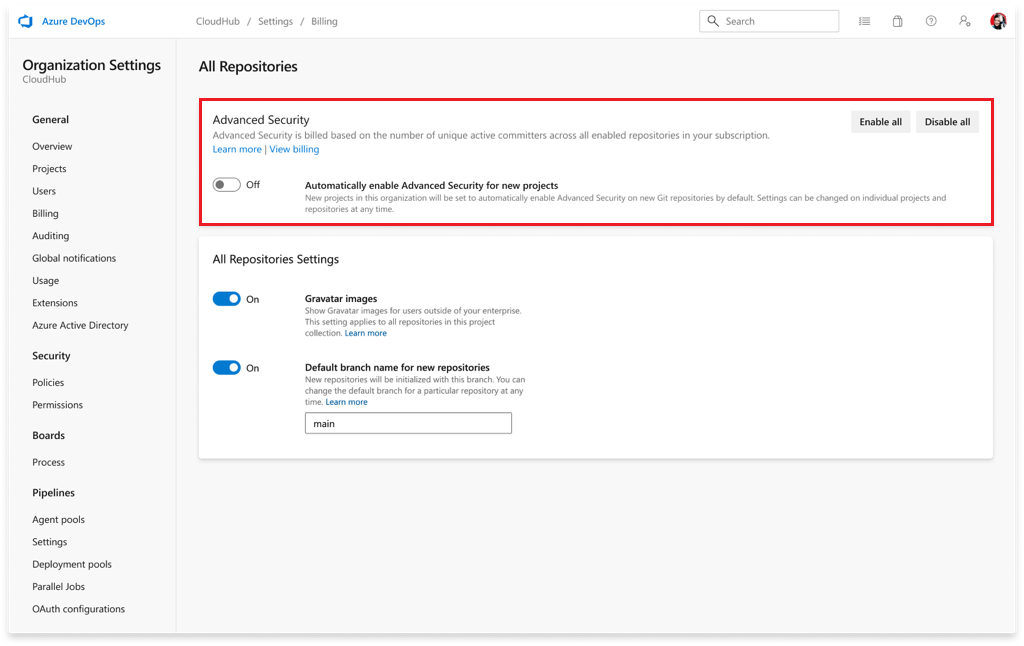

조직 수준 온보딩

- Azure DevOps 조직의 조직 설정으로 이동합니다.

- 리포지토리를 선택합니다.

- [모두 사용]을 선택하면 조직에 대한 활성 커밋자 수에 대한 예상 정보가 표시됩니다.

- 조직의 각 프로젝트에 있는 모든 기존 리포지토리에 대해 고급 보안을 활성화하려면 청구 시작을 선택합니다.

- 필요에 따라 새로 만든 모든 프로젝트가 생성 시 고급 보안을 사용하도록 설정되도록 새 리포지 토리에 대해 자동으로 고급 보안을 사용하도록 설정합니다.

비밀 검사 설정

고급 보안을 켜면 비밀 검색 푸시 보호 및 리포지토리 검색이 자동으로 활성화됩니다. 리포지토리 설정 페이지에서 비밀 푸시 보호를 사용하거나 사용하지 않도록 설정할 수 있습니다.

멘션 선택한 리포지토리에 대해 Advanced Security를 사용하도록 설정하면 비밀 검사 리포지토리 검색이 자동으로 시작됩니다.

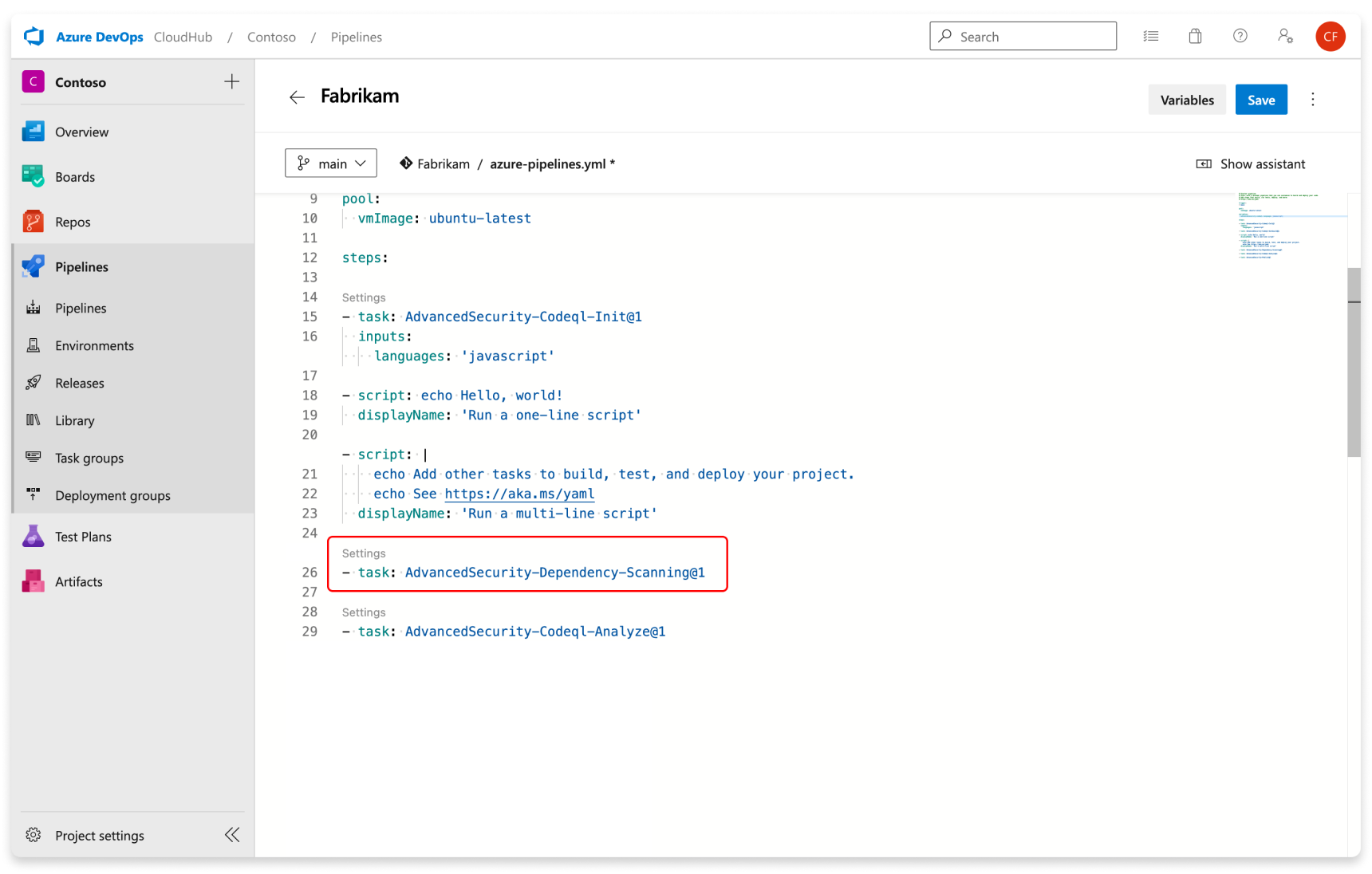

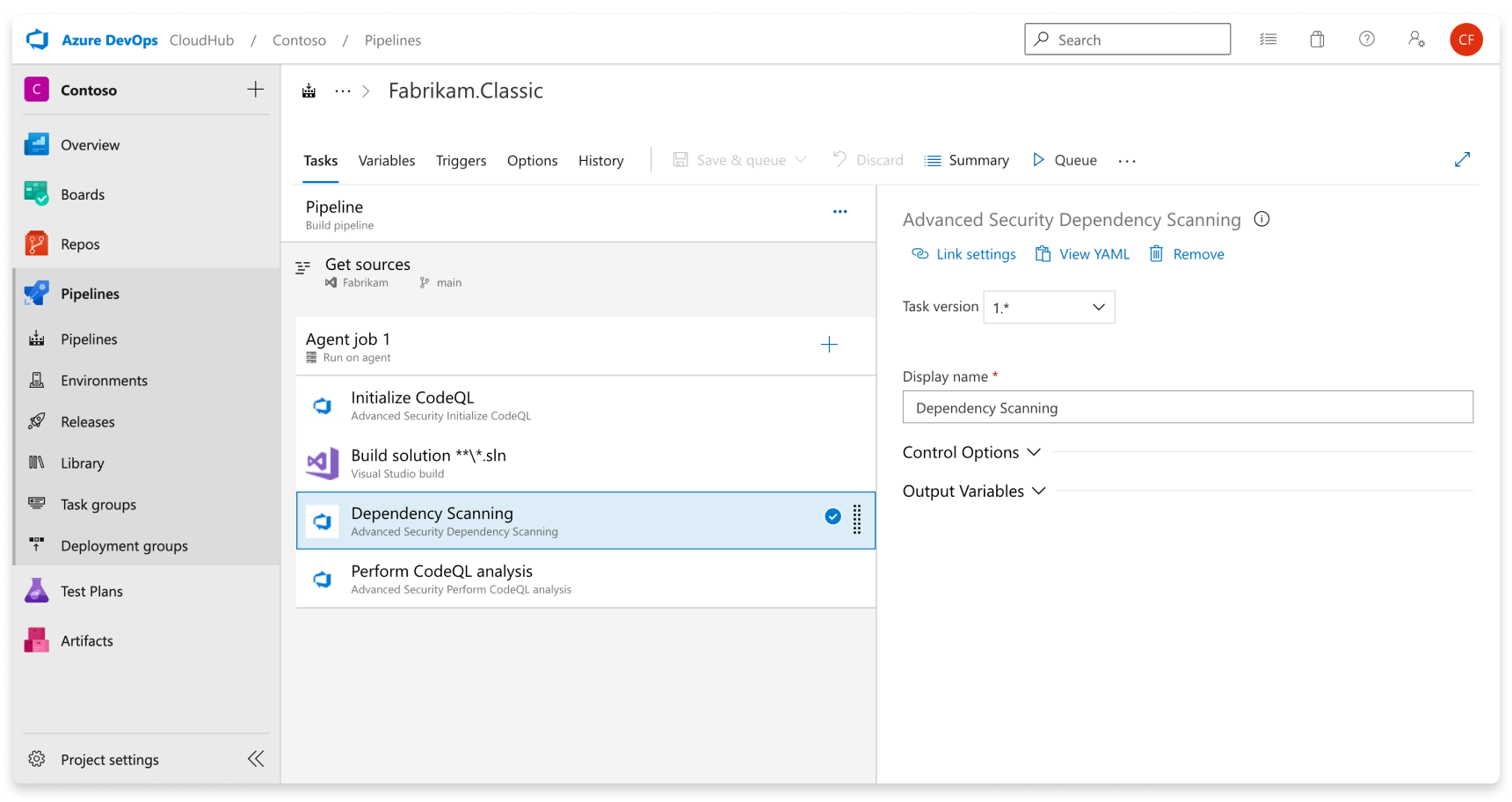

종속성 검사 설정

종속성 검사는 파이프라인 기반 검사 도구입니다. 결과는 리포지토리당 집계됩니다. 검사하려는 모든 파이프라인에 종속성 검사 작업을 추가하는 것이 좋습니다.

팁

가장 정확한 검색 결과를 얻으려면 검색하려는 코드를 빌드하는 파이프라인의 빌드 단계 및/또는 패키지 복원 단계에 따라 종속성 검사 작업을 추가해야 합니다.

고급 보안 종속성 검사 태스크(AdvancedSecurity-Dependency-Scanning@1)를 YAML 파이프라인 파일에 직접 추가하거나 작업 도우미 고급 보안 종속성 검사 작업을 선택합니다.

코드 검사 설정

코드 검색은 리포지토리당 결과가 집계되는 파이프라인 기반 검색 도구이기도 합니다.

팁

코드 검색 작업을 기본 프로덕션 파이프라인의 복제된 별도의 파이프라인에 추가하거나 새 파이프라인을 만드는 것이 좋습니다. 코드 검색은 시간이 더 많이 걸리는 빌드 작업이 될 수 있기 때문입니다.

다음 순서로 작업을 추가합니다.

- Advanced Security Initialize CodeQL(AdvancedSecurity-Codeql-Init@1)

- 사용자 지정 빌드 단계

- Advanced Security Perform CodeQL Analysis(AdvancedSecurity-Codeql-Analyze@1)

또한 CodeQL 초기화 작업에서 분석할 언어를 지정해야 합니다. 쉼표로 구분된 목록을 사용하여 여러 언어를 한 번에 분석할 수 있습니다. 지원되는 언어는 다음과 같습니다 csharp, cpp, go, java, javascript, python, ruby, swift.

다음은 시작 파이프라인 예제입니다.

trigger:

- main

pool:

# Additional hosted image options are available: https://learn.microsoft.com/en-us/azure/devops/pipelines/agents/hosted#software

vmImage: ubuntu-latest

steps:

- task: AdvancedSecurity-Codeql-Init@1

inputs:

languages: "java"

# Supported languages: csharp, cpp, go, java, javascript, python, ruby, swift

# You can customize the initialize task: https://learn.microsoft.com/en-us/azure/devops/pipelines/tasks/reference/advanced-security-codeql-init-v1?view=azure-pipelines

# Add your custom build steps here

# - Ensure that all code to be scanned is compiled (often using a `clean` command to ensure you are building from a clean state).

# - Disable the use of any build caching mechanisms as this can interfere with CodeQL's ability to capture all the necessary data during the build.

# - Disable the use of any distributed/multithreaded/incremental builds as CodeQL needs to monitor executions of the compiler to construct an accurate representation of the application.

# - For dependency scanning, ensure you have a package restore step for more accurate results.

# If you had a Maven app:

# - task: Maven@4

# inputs:

# mavenPomFile: 'pom.xml'

# goals: 'clean package'

# publishJUnitResults: true

# testResultsFiles: '**/TEST-*.xml'

# javaHomeOption: 'JDKVersion'

# jdkVersionOption: '1.17'

# mavenVersionOption: 'Default'

# Or a general script:

# - script: |

# echo "Run, Build Application using script"

# ./location_of_script_within_repo/buildscript.sh

- task: AdvancedSecurity-Dependency-Scanning@1 # More details on this task: https://learn.microsoft.com/en-us/azure/devops/pipelines/tasks/reference/advanced-security-dependency-scanning-v1?view=azure-pipelines

- task: AdvancedSecurity-Codeql-Analyze@1 # More details on this task: https://learn.microsoft.com/en-us/azure/devops/pipelines/tasks/reference/advanced-security-codeql-analyze-v1?view=azure-pipelines

팁

Kotlin/Swift에 대한 CodeQL 분석은 현재 베타 버전입니다. 베타 중에 이러한 언어의 분석은 다른 언어의 CodeQL 분석보다 덜 포괄적입니다.

Java, Kotlin 또는 둘 다로 작성된 코드를 분석하는 데 사용합니다 java .

JavaScript, TypeScript 또는 둘 다로 작성된 코드를 분석하는 데 사용합니다 javascript .

지정된 언어 또는 cpp, java, csharpswift 사용자 지정 또는 AutoBuild 빌드 단계가 필요한 경우 다른 언어의 경우 AutoBuild가 포함된 경우 아무 작업도 수행하지 않고 단계가 성공적으로 완료됩니다.

어떤 이유로든 고급 보안을 사용하지 않도록 설정해야 하는 경우 다음에 리포지토리에 고급 보안을 다시 사용하도록 설정할 때 경고 및 경고 상태가 유지됩니다.

다음 단계

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기