프라이빗 확인자 아키텍처

이 문서에서는 Azure DNS Private Resolver를 사용하여 Azure 네트워크에서 프라이빗 DNS 영역을 포함하여 DNS 이름을 확인하는 데 사용할 수 있는 두 가지 아키텍처 디자인 옵션에 대해 설명합니다. 예제 구성은 허브 및 스포크 VNet 토폴로지에서 중앙 집중식 및 분산 DNS 확인에 대한 디자인 권장 사항과 함께 제공됩니다.

- Azure DNS Private Resolver에 대한 개요는 Azure DNS Private Resolver란?을 참조하세요.

- 프라이빗 확인자의 구성 요소에 대한 자세한 내용은 Azure DNS Private Resolver 엔드포인트 및 규칙 집합을 참조하세요.

분산 DNS 아키텍처

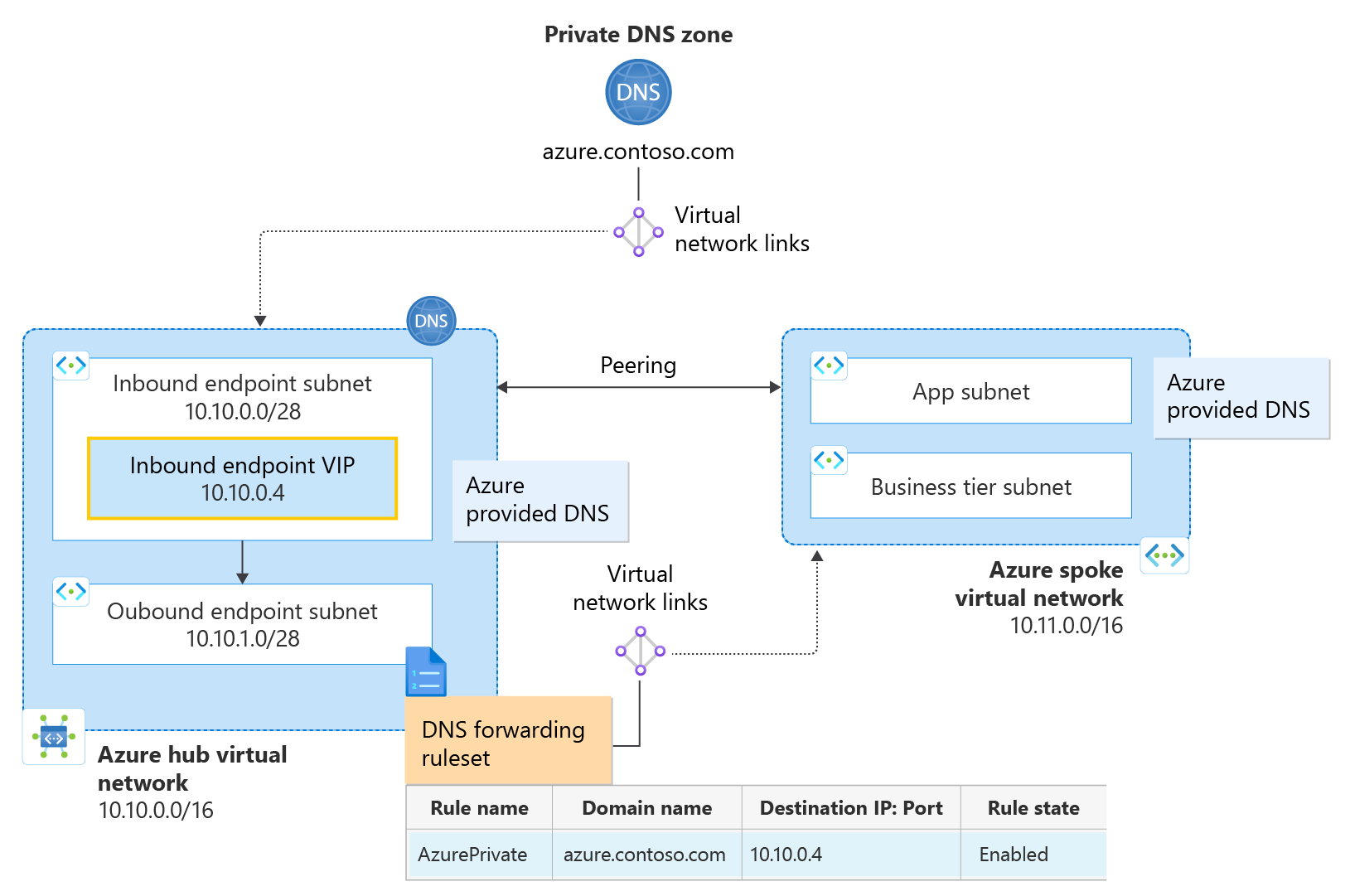

허브에 있는 프라이빗 확인자와 스포크 VNet에 대한 규칙 집합 링크가 있는 Azure의 다음 허브 및 스포크 VNet 토폴로지를 고려합니다. 허브와 스포크 모두 VNet 설정에서 Azure 제공 DNS를 사용합니다.

그림 1: 규칙 집합 링크를 사용하는 분산 DNS 아키텍처

- 허브 VNet은 10.10.0.0/16 주소 공간으로 구성됩니다.

- 스포크 VNet은 10.11.0.0/16 주소 공간으로 구성됩니다.

- azure.contoso.com 프라이빗 DNS 영역은 허브 VNet에 연결됩니다.

- 프라이빗 확인자는 허브 VNet에서 프로비전됩니다.

- 프라이빗 확인자에는 IP 주소가 10.10.0.4인 하나의 인바운드 엔드포인트가 있습니다.

- 프라이빗 확인자에는 하나의 아웃바운드 엔드포인트와 연결된 DNS 전달 규칙 집합이 있습니다.

- DNS 전달 규칙 집합은 스포크 VNet에 연결됩니다.

- 프라이빗 영역에 대한 쿼리를 인바운드 엔드포인트로 전달하도록 규칙 집합 규칙이 구성됩니다.

허브 VNet의 DNS 확인: 프라이빗 영역에서 허브 VNet으로의 가상 네트워크 링크를 사용하면 허브 VNet 내의 리소스에서 Azure 제공 DNS(168.63.129.16)를 사용하여 azure.contoso.com의 DNS 레코드를 자동으로 확인할 수 있습니다. 다른 모든 네임스페이스도 Azure 제공 DNS를 사용하여 확인됩니다. 허브 VNet은 규칙 집합에 연결되지 않으므로 규칙 집합 규칙을 사용하여 DNS 이름을 확인하지 않습니다. 허브 VNet에서 전달 규칙을 사용하려면 다른 규칙 집합을 만들어 허브 VNet에 연결합니다.

스포크 VNet의 DNS 확인: 규칙 집합에서 스포크 VNet으로의 가상 네트워크 링크를 사용하면 스포크 VNet에서 구성된 전달 규칙을 사용하여 azure.contoso.com을 확인할 수 있습니다. 여기서는 프라이빗 영역에서 스포크 VNet으로의 링크가 필요하지 않습니다. 연결된 규칙 세트에 이 도메인 이름과 일치하는 규칙이 있기 때문에 스포크 VNet은 azure.contoso.com에 대한 쿼리를 Azure 제공 DNS를 통해 허브의 인바운드 엔드포인트로 보냅니다. 다른 네임스페이스에 대한 쿼리는 추가 규칙을 구성하여 전달할 수도 있습니다. 규칙 집합 규칙과 일치하지 않는 DNS 쿼리는 전달되지 않으며 Azure 제공 DNS를 사용하여 확인됩니다.

Important

이 예제 구성에서 허브 VNet은 프라이빗 영역에 연결해야 하지만, 인바운드 엔드포인트 전달 규칙이 있는 전달 규칙 집합에는 연결하지 않아야 합니다. 인바운드 엔드포인트가 있는 규칙이 대상으로 포함된 전달 규칙 집합을 인바운드 엔드포인트가 프로비전된 동일한 VNet에 연결하면 DNS 확인 루프가 발생할 수 있습니다.

중앙 집중식 DNS 아키텍처

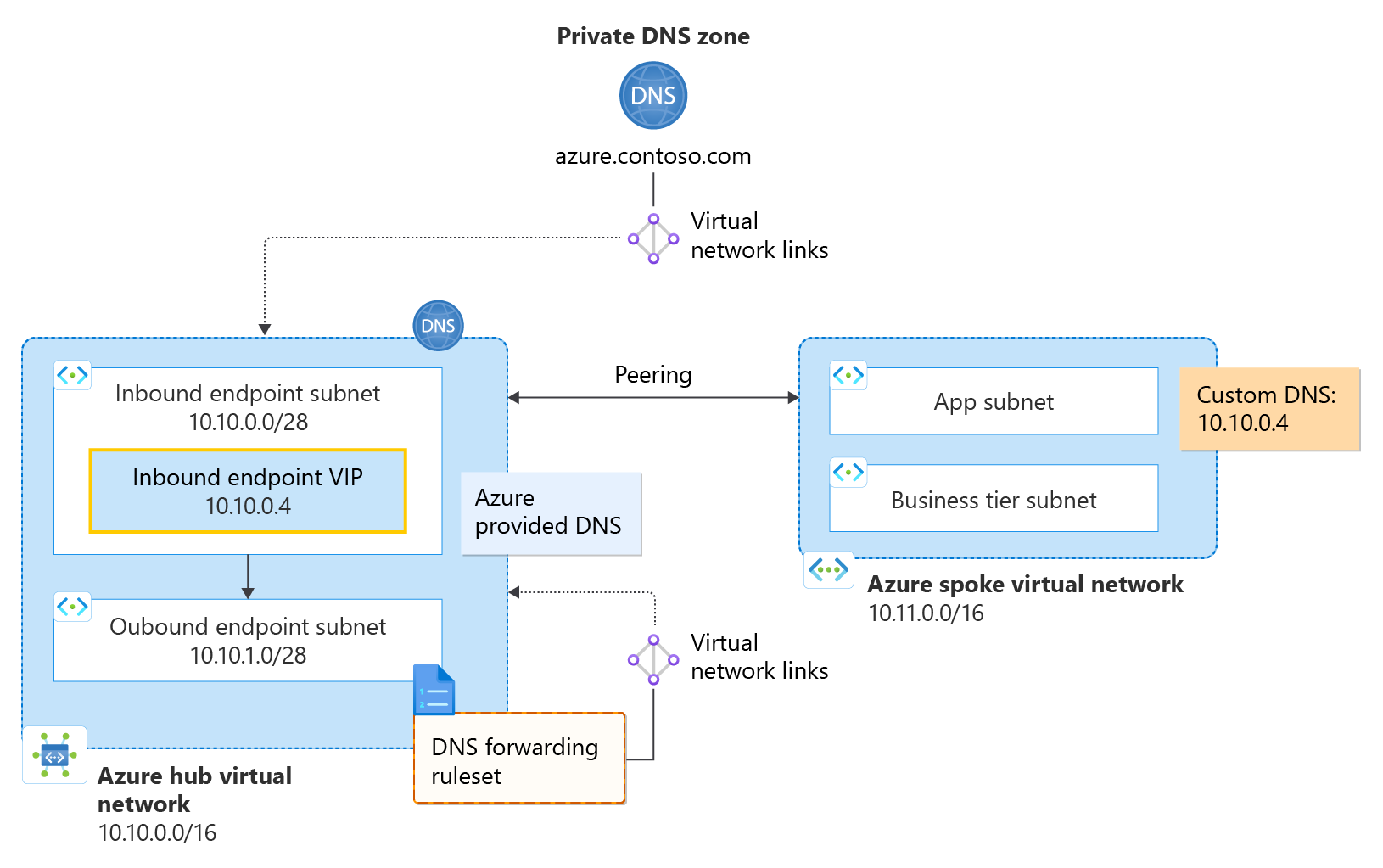

스포크 VNet에서 사용자 지정 DNS로 프로비전된 인바운드 엔드포인트가 있는 다음 허브 및 스포크 VNet 토폴로지를 고려합니다. 스포크 VNet은 허브의 프라이빗 확인자 인바운드 엔드포인트에 해당하는 10.10.0.4의 사용자 지정 DNS 설정을 사용합니다.

그림 2: 사용자 지정 DNS를 사용하는 중앙 집중식 DNS 아키텍처

- 허브 VNet은 10.10.0.0/16 주소 공간으로 구성됩니다.

- 스포크 VNet은 10.11.0.0/16 주소 공간으로 구성됩니다.

- azure.contoso.com 프라이빗 DNS 영역은 허브 VNet에 연결됩니다.

- 프라이빗 확인자는 허브 VNet에 있습니다.

- 프라이빗 확인자에는 IP 주소가 10.10.0.4인 하나의 인바운드 엔드포인트가 있습니다.

- 프라이빗 확인자에는 하나의 아웃바운드 엔드포인트(선택 사항)와 연결된 DNS 전달 규칙 집합이 있습니다.

- DNS 전달 규칙 집합은 허브 VNet에 연결됩니다.

- 프라이빗 영역에 대한 쿼리를 인바운드 엔드포인트로 전달하도록 규칙 집합 규칙이 구성되지 않습니다.

허브 VNet의 DNS 확인: 프라이빗 영역에서 허브 VNet으로의 가상 네트워크 링크를 사용하면 허브 VNet 내의 리소스에서 Azure 제공 DNS(168.63.129.16)를 사용하여 azure.contoso.com의 DNS 레코드를 자동으로 확인할 수 있습니다. 구성된 경우 규칙 집합 규칙은 DNS 이름을 전달하고 확인하는 방법을 결정합니다. 규칙 집합 규칙과 일치하지 않는 네임스페이스는 Azure 제공 DNS를 사용하여 전달하지 않고 확인됩니다.

스포크 VNet의 DNS 확인: 이 예에서 스포크 VNet은 모든 DNS 트래픽을 허브 VNet의 인바운드 엔드포인트에 보냅니다. azure.contoso.com에는 허브 VNet에 대한 가상 네트워크 링크가 있으므로 허브의 모든 리소스에서 인바운드 엔드포인트(10.10.0.4)를 포함하여 azure.contoso.com을 확인할 수 있습니다. 따라서 스포크는 허브 인바운드 엔드포인트를 사용하여 프라이빗 영역을 확인합니다. 다른 DNS 이름은 전달 규칙 집합에 프로비전된 규칙에 따라 스포크 VNet에 대해 확인됩니다(있는 경우).

참고 항목

중앙 집중식 DNS 아키텍처 시나리오에서 허브와 스포크 VNet은 모두 DNS 이름을 확인할 때 선택적 허브 연결 규칙 집합을 사용할 수 있습니다. 이는 VNet의 사용자 지정 DNS 설정으로 인해 스포크 VNet의 모든 DNS 트래픽을 허브에 보내기 때문입니다. 여기서 허브 VNet에는 아웃바운드 엔드포인트 또는 규칙 집합이 필요하지 않지만, 하나가 프로비전되고 허브에 연결되는 경우(그림 2 참조) 허브 및 스포크 VNet 모두에서 전달 규칙을 사용합니다. 앞에서 설명한 대로 이 구성으로 인해 DNS 확인 루프가 발생할 수 있으므로 규칙 집합에는 프라이빗 영역에 대한 전달 규칙이 없어야 합니다.

다음 단계

- Azure DNS Private Resolver의 구성 요소, 이점 및 요구 사항을 검토합니다.

- Azure PowerShell 또는 Azure Portal을 사용하여 Azure DNS Private Resolver를 만드는 방법을 알아봅니다.

- Azure DNS Private Resolver를 사용하여 Azure 및 온-프레미스 도메인을 확인하는 방법을 이해합니다.

- Azure DNS Private Resolver 엔드포인트 및 규칙 집합에 대해 알아봅니다.

- 프라이빗 해결 프로그램을 사용하여 DNS 장애 조치(failover) 설정 방법 알아보기

- Azure의 몇 가지 다른 주요 네트워킹 기능을 알아봅니다.

- 학습 모듈: Azure DNS 소개