라우팅 아키텍처 개요

Azure Front Door 트래픽 라우팅은 여러 단계에 걸쳐 이루어집니다. 먼저 트래픽이 클라이언트에서 Front Door로 라우팅됩니다. 그런 다음 Front Door는 구성을 사용하여 트래픽을 보낼 원본을 결정합니다. Front Door 웹 애플리케이션 방화벽, 라우팅 규칙, 규칙 엔진 및 캐싱 구성은 모두 라우팅 프로세스에 영향을 줄 수 있습니다.

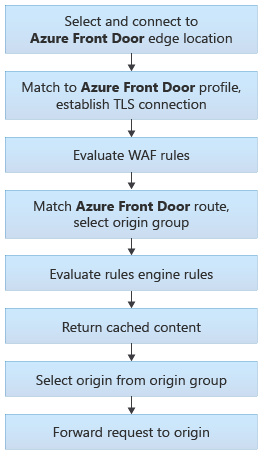

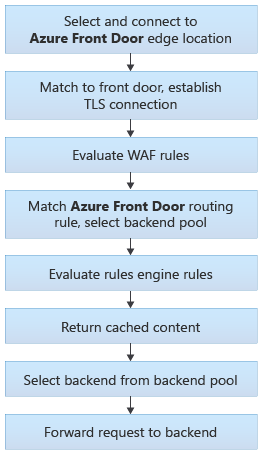

다음 다이어그램은 라우팅 아키텍처를 보여 줍니다.

Important

Azure Front Door(클래식)는 2027년 3월 31일에 사용이 중지됩니다. 서비스가 중단되지 않도록 하려면 2027년 3월까지 Azure Front Door 표준 또는 프리미엄 계층으로 Azure Front Door(클래식) 프로필을 마이그레이션하는 것이 중요합니다. 자세한 내용은 Azure Front Door(클래식) 사용 중지를 참조하세요.

이 문서의 나머지 부분에서는 이러한 단계에 대해 자세히 설명합니다.

Front Door 에지 위치 선택 및 연결

사용자 또는 클라이언트 애플리케이션이 Front Door에 대한 연결을 시작합니다. 연결은 최종 사용자에게 가장 가까운 에지 로케이션에서 종료됩니다. Front Door의 에지 위치는 요청을 처리합니다.

Front Door에 요청하는 방법에 대한 자세한 내용은 Front Door 트래픽 가속을 참조하세요.

Front Door 프로필에 일치 요청

Front Door는 HTTP 요청을 수신하면 요청의 Host 헤더를 사용하여 요청을 올바른 고객의 Front Door 프로필과 일치시킵니다. 요청이 사용자 지정 도메인 이름을 사용하는 경우 요청이 프로필과 일치하도록 하려면 도메인 이름을 Front Door에 등록해야 합니다.

Front Door에 일치 요청

Front Door는 HTTP 요청을 수신하면 요청의 Host 헤더를 사용하여 요청을 올바른 고객의 Front Door 인스턴스와 일치시킵니다. 요청이 사용자 지정 도메인 이름을 사용하는 경우 Front Door에 요청을 일치시키려면 도메인 이름을 Front Door에 등록해야 합니다.

클라이언트와 서버는 사용자 지정 도메인 이름에 대해 구성한 TLS 인증서를 사용하거나 Host 헤더가 *.azurefd.net으로 끝나는 경우 Front Door 인증서를 사용하여 TLS 핸드셰이크를 수행합니다.

WAF 규칙 평가

도메인에서 Web Application Firewall을 사용하도록 설정한 경우 WAF 규칙이 평가됩니다.

프런트 엔드에서 Web Application Firewall을 사용하도록 설정한 경우 WAF 규칙이 평가됩니다.

규칙을 위반한 경우 Front Door는 클라이언트에 오류를 반환하고 요청 처리를 중지합니다.

규칙 집합 평가

경로에 대해 규칙 집합을 정의한 경우 구성된 순서대로 실행됩니다. 규칙 집합은 경로에 지정된 원본 그룹을 재정의할 수 있습니다. 규칙 집합은 요청을 원본으로 전달하는 대신 요청에 대한 리디렉션 응답을 트리거할 수도 있습니다.

규칙 엔진 평가

경로에 대해 규칙 엔진을 정의한 경우 구성된 순서대로 실행됩니다. 규칙 엔진은 라우팅 규칙에 지정된 백 엔드 풀을 재정의할 수 있습니다. 규칙 엔진은 요청을 백 엔드로 전달하는 대신 요청에 대한 리디렉션 응답을 트리거할 수도 있습니다.

캐시된 응답 반환

Front Door 라우팅 규칙에 캐싱이 사용하도록 설정되어 있고 Front Door 에지 위치의 캐시에 요청에 대한 유효한 응답이 포함되어 있으면 Front Door는 캐시된 응답을 반환합니다.

캐싱이 사용하지 않도록 설정되거나 사용 가능한 응답이 없으면 요청이 원본으로 전달됩니다.

Front Door 라우팅 규칙에 캐싱이 사용하도록 설정되어 있고 Front Door 에지 위치의 캐시에 요청에 대한 유효한 응답이 포함되어 있으면 Front Door는 캐시된 응답을 반환합니다.

캐싱이 사용하지 않도록 설정되거나 사용 가능한 응답이 없으면 요청이 백 엔드로 전달됩니다.

원본 선택

Front Door는 원본 그룹 내에서 사용할 원본을 선택합니다. 원본 선택은 다음을 포함한 여러 요소를 기반으로 합니다.

요청을 원본으로 전달

마지막으로 요청이 원본으로 전달됩니다.

백 엔드 선택

Front Door는 백 엔드 풀 내에서 사용할 백 엔드를 선택합니다. 백 엔드 선택은 다음을 포함한 여러 요소를 기반으로 합니다.

백 엔드로 요청 전달

마지막으로 요청이 백 엔드로 전달됩니다.

다음 단계

- Front Door 프로필 만들기 방법에 대해 알아봅니다.

- Front Door 프로필 만들기 방법에 대해 알아봅니다.