Azure Information Protection에 대한 분석 및 중앙 보고

참고 항목

Microsoft Information Protection을 찾고 있나요? Azure Information Protection 통합 레이블 지정 클라이언트가 현재 유지 관리 모드에 있습니다. Office 365 애플리케이션에 Microsoft Information Protection의 기본 제공 레이블 지정을 사용하도록 설정하는 것이 좋습니다. 자세히 알아보기.

이 문서에서는 Microsoft Purview의 감사 솔루션을 사용하여 Azure Information Protection 통합 레이블 지정 클라이언트에서 생성된 감사 이벤트를 보는 방법을 설명합니다. 중앙 보고를 위해 Microsoft 365 통합 감사 로그에 내보낸 감사 이벤트는 활동 탐색기에서 볼 수 있으므로 조직의 데이터를 분류하고 보호하는 레이블 채택을 추적하는 데 도움이 됩니다.

감사를 사용하면 다음 단계를 수행할 수 있습니다.

- Azure Information Protection 클라이언트, Azure Information Protection 스캐너 및 클라우드용 Microsoft Defender Apps의 데이터를 집계합니다.

- 조직의 Microsoft 365 통합 감사 로그 및 Office 365 활동 로그에서 감사 이벤트를 봅니다.

- 준수 포털의 그래픽 인터페이스를 사용하여 활동 탐색기에서 감사 이벤트를 쿼리, 보기 및 검색합니다.

Microsoft 365 통합 감사 로그의 이벤트 감사

AIP 통합 레이블 지정 클라이언트에는 Office용 추가 기능, 스캐너, Windows용 뷰어, 클라이언트 PowerShell 및 Windows용 분류 및 보호 셸 확장이 포함됩니다. 이러한 모든 구성 요소는 Office 365 활동 로그에 표시되고 Office 365 관리 활동 API를 사용하여 쿼리할 수 있는 감사 이벤트를 생성합니다.

감사 이벤트를 사용하면 관리자가 다음을 수행할 수 있습니다.

- 조직 전체에서 레이블이 지정되고 보호된 문서 및 전자 메일을 모니터링합니다.

- 레이블이 지정된 문서 및 전자 메일에 대한 사용자 액세스를 모니터링하고 문서 분류 변경 내용을 추적합니다.

Microsoft 365 통합 감사 로그 이벤트 스키마

아래에 나열된 AIP와 관련된 5개의 이벤트("AuditLogRecordType"이라고도 함)는 API 참조 내에서 각 이벤트에 대한 자세한 내용을 확인할 수 있습니다.

| 값 | 멤버 이름 | 설명 |

|---|---|---|

| 93 | AipDiscover | AIP(Azure Information Protection) 스캐너 이벤트입니다. |

| 94 | AipSensitivityLabelAction | AIP 민감도 레이블 이벤트입니다. |

| 95 | AipProtectionAction | AIP 보호 이벤트입니다. |

| 96 | AipFileDeleted | AIP 파일 삭제 이벤트입니다. |

| 97 | AipHeartBeat | AIP 하트비트 이벤트입니다. |

이 정보는 조직의 Microsoft 365 통합 감사 로그에서 액세스할 수 있으며 활동 탐색기에서 볼 수 있습니다.

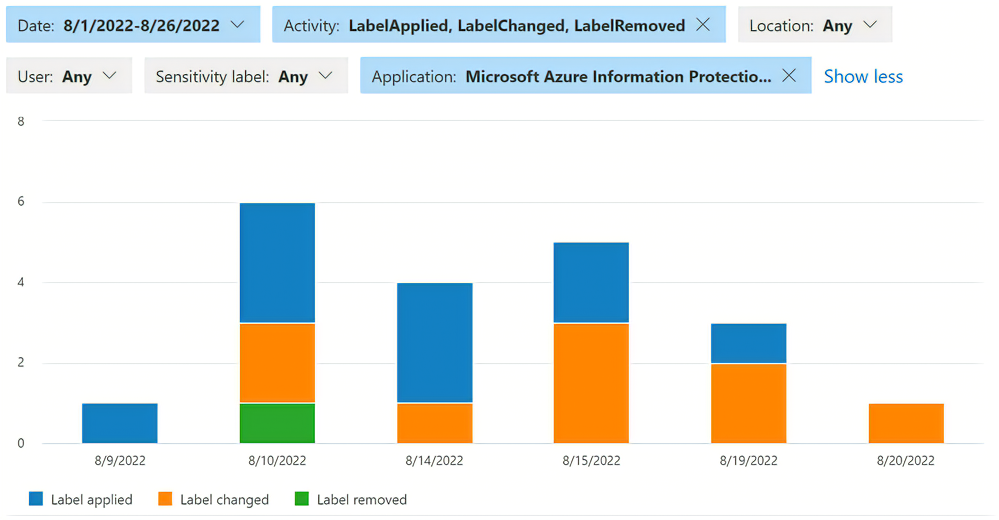

활동 탐색기에서 감사 이벤트 쿼리

Microsoft Purview 규정 준수 포털 활동 탐색기는 Microsoft 365 통합 감사 로그에 내보낸 감사 이벤트를 보는 그래픽 인터페이스입니다. 테넌트 관리자는 기본 제공 쿼리를 사용하여 조직에서 구현한 정책 및 컨트롤이 효과적인지 여부를 확인할 수 있습니다. 최대 30일의 데이터를 사용할 수 있으므로 관리자는 필터를 설정하고 조직 내에서 중요한 데이터가 처리되는 시기와 방법을 명확하게 확인할 수 있습니다.

AIP 관련 활동을 보려면 관리자가 다음 필터로 시작할 수 있습니다.

- 활동 유형:

- 레이블 적용됨

- 레이블 변경됨

- 제거된 레이블

- 레이블 파일 읽기

- 응용 프로그램:

- Microsoft Azure Information Protection Word 추가 기능

- Microsoft Azure Information Protection Excel 추가 기능

- Microsoft Azure Information Protection PowerPoint 추가 기능

- Microsoft Azure Information Protection Outlook 추가 기능

관리자는 필터에 모든 옵션이 표시되지 않거나 더 많이 표시될 수 있습니다. 필터 값은 테넌트에 대해 캡처되는 활동에 따라 달라집니다. 활동 탐색기에 대한 자세한 내용은 다음을 참조하세요.

AIP 통합 레이블 지정 클라이언트에서 수집 및 Microsoft Purview로 전송되는 정보

이러한 보고서를 생성하기 위해 엔드포인트는 다음 유형의 정보를 Microsoft 365 통합 감사 로그에 보냅니다.

레이블 동작입니다. 예를 들어 레이블을 설정하고, 레이블을 변경하고, 보호, 자동 및 권장 레이블을 추가하거나 제거합니다.

레이블 동작 전후의 레이블 이름입니다.

조직의 테넌트 ID입니다.

사용자 ID(전자 메일 주소 또는 UPN)입니다.

사용자 디바이스의 이름입니다.

클라이언트 디바이스의 IP 주소입니다.

outlook 또는 msip.app 등의 관련 프로세스 이름입니다.

Outlook 또는 파일 탐색기 등 레이블 지정을 수행한 애플리케이션의 이름입니다.

문서의 경우: 레이블이 지정된 문서의 파일 경로 및 파일 이름입니다.

이메일의 경우: 레이블이 지정된 이메일의 이메일 제목 및 이메일 보낸 사람입니다.

콘텐츠에서 검색된 중요한 정보 유형(미리 정의 되고 사용자 지정)입니다.

Azure Information Protection 클라이언트 버전입니다.

클라이언트 운영 체제 버전입니다.

AIP 클라이언트가 감사 데이터를 보내지 못하도록 방지

Azure Information Protection 통합 레이블 지정 클라이언트가 감사 데이터를 보내지 않도록 하려면 레이블 정책 고급 설정을 구성합니다.

심층 분석을 위한 콘텐츠 일치

Azure Information Protection을 사용하면 중요한 정보 유형(미리 정의되거나 사용자 지정된)으로 식별된 실제 데이터를 수집하고 저장할 수 있습니다. 예를 들어 발견된 신용 카드 번호뿐만 아니라 사회 보장 번호, 여권 번호 및 은행 계좌 번호도 포함될 수 있습니다. 활동 로그에서 항목을 선택하고 활동 세부 정보를 보면 일치하는 콘텐츠가 표시됩니다.

기본적으로 Azure Information Protection 클라이언트는 일치하는 콘텐츠를 보내지 않습니다. 콘텐츠 일치가 전송되도록 이 동작을 변경하려면 레이블 정책에서 고급 설정을 구성합니다.

필수 조건

감사 이벤트는 조직에 대해 기본적으로 사용하도록 설정됩니다. Microsoft Purview에서 감사 이벤트를 보려면 기본 및 감사(프리미엄) 솔루션에 대한 라이선스 요구 사항을 검토합니다.

다음 단계

보고서의 정보를 검토한 후 조직에 대해 Microsoft Purview의 감사 솔루션을 구성하는 방법에 대해 자세히 알아볼 수 있습니다.

- GitHub에서 AIP 감사 내보내기를 사용하여 Microsoft 365 통합 감사 로그에서 Azure Log Analytics 작업 영역으로 감사 이벤트를 내보내는 방법을 알아봅니다.

- Microsoft Purview의 감사 솔루션에 대해 자세히 알아보려면 AIP 통합 레이블 지정 클라이언트에 대한 감사 및 보고에 대한 관리 가이드를 참조하세요.

- Rights Management Service에서 생성된 파일 액세스 및 거부된 이벤트에 대한 보호 사용 로그 설명서를 검토합니다. 이러한 이벤트는 Azure Information Protection 통합 레이블 지정 클라이언트에서 생성된 이벤트와 별도로 처리됩니다.

- 준수 포털에서 레이블 정책을 변경하는 방법을 알아보려면 민감도 레이블에 대한 Microsoft 365 설명서를 참조하세요.

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기