관리자 가이드: Azure Information Protection 통합 클라이언트와 함께 PowerShell 사용

참고 항목

이전 명칭 MIP(Microsoft Information Protection)인 Microsoft Purview Information Protection을 찾고 계신가요?

Azure Information Protection 추가 기능은 사용 중지되고 Microsoft 365 앱 및 서비스에 기본 제공되는 레이블 로 대체됩니다. 다른 Azure Information Protection 구성 요소의 지원 상태 대해 자세히 알아봅니다.

새 Microsoft Purview Information Protection 클라이언트 (추가 기능 제외)는 현재 미리 보기로 제공되며 일반 공급으로 예약되어 있습니다.

Azure Information Protection 통합 레이블 지정 클라이언트를 설치하면 PowerShell 명령은 레이블 지정을 위한 cmdlet을 사용하여 AzureInformationProtection 모듈의 일부로 자동으로 설치됩니다.

AzureInformationProtection 모듈을 사용하면 자동화 스크립트에 대한 명령을 실행하여 클라이언트를 관리할 수 있습니다.

예시:

- Get-AIPFileStatus: 지정된 파일에 대한 Azure Information Protection 레이블 및 보호 정보를 가져옵니다.

- Set-AIPFileClassification: 파일을 스캔하여 정책에 구성된 조건에 따라 파일에 대한 Azure Information Protection 레이블을 자동으로 설정합니다.

- Set-AIPFileLabel: 파일에 대한 Azure Information Protection 레이블을 설정하거나 제거하고 레이블 구성 또는 사용자 설정 권한에 따라 보호를 설정 또는 제거합니다.

- Set-AIPAuthentication: Azure Information Protection 클라이언트에 대한 인증 자격 증명을 설정합니다.

AzureInformationProtection 모듈은 \ProgramFiles (x86)\Microsoft Azure Information Protection 폴더에 설치된 후, 이 폴더를 PSModulePath 시스템 변수에 추가합니다. 이 모듈의 .dll 이름이 AIP.dll.

Important

AzureInformationProtection 모듈은 레이블 또는 레이블 정책에 대한 고급 설정 구성을 지원하지 않습니다.

이러한 설정의 경우 보안 및 규정 준수 센터 PowerShell이 필요합니다. 자세한 내용은 Azure Information Protection 통합 레이블 지정 클라이언트에 대한 사용자 설정 구성을 참고하세요.

팁

경로 길이가 260자를 초과하는 cmdlet을 사용하려면 Windows 10 버전 1607부터 사용할 수 있는 다음 그룹 정책 설정을 사용합니다.

로컬 컴퓨터 정책>컴퓨터 구성>관리 템플릿>모든 설정>Win32 긴 경로 사용

Windows Server 2016의 경우 Windows 10용 최신 관리istrative Templates(.admx)를 설치할 때 동일한 그룹 정책 설정을 사용할 수 있습니다.

자세한 내용은 Windows 10 개발자 설명서의 최대 경로 길이 제한 섹션을 참조하세요.

AzureInformationProtection 모듈을 사용하기 위한 필수 구성 요소

AzureInformationProtection 모듈을 설치하기 위한 필수 구성 요소 외에도 Azure Information Protection 레이블 지정 cmdlet을 사용하는 경우 다음과 같은 추가 필수 구성 요소가 있습니다.

Azure Rights Management 서비스를 활성화해야 합니다..

Azure Information Protection 테넌트가 활성화되지 않은 경우 Azure Information Protection 보호 서비스를 활성화하기 위한 지침을 참조하세요.

해당 고유 계정을 사용하는 다른 사용자의 파일 보호를 제거하려면 다음을 수행합니다.

- 조직에 대해 슈퍼 사용자 기능을 활성화해야 합니다.

- 해당 계정이 Azure Rights Management의 슈퍼 사용자로 구성되어야 합니다.

예를 들어 데이터 검색 또는 복구를 위해 다른 사용자에 대한 보호를 제거할 수 있습니다. 레이블을 사용하여 보호를 적용하는 경우 보호를 적용하지 않는 새 레이블을 설정하여 해당 보호를 제거하거나 레이블을 제거할 수 있습니다.

보호를 제거하려면 RemoveProtection 매개 변수와 함께 Set-AIPFileLabel cmdlet을 사용합니다. 경우에 따라 보호 제거 기능을 기본적으로 사용하지 않도록 설정할 수 있으며, 먼저 Set-LabelPolicy cmdlet을 통해 사용하도록 설정해야 합니다.

RMS - 통합 레이블 지정 cmdlet 매핑으로

Azure RMS에서 마이그레이션한 경우 RMS 관련 cmdlet은 통합 레이블 지정에 더 이상 사용되지 않습니다.

일부 레거시 cmdlet은 통합 레이블 지정을 위해 새 cmdlet으로 대체되었습니다. 예를 들어 RMS 보호와 함께 New-RMSProtectionLicense를 사용하고 통합 레이블 지정으로 마이그레이션한 경우 대신 New-AIPCustomPermissions를 사용합니다.

다음 표에서는 RMS 관련 cmdlet을 통합 레이블 지정에 사용되는 업데이트된 cmdlet과 매핑합니다.

Azure Information Protection에 대해 비대화형으로 파일에 레이블을 지정하는 방법

기본적으로 레이블 지정을 위해 cmdlet을 실행할 때 명령은 대화형 PowerShell 세션에서 사용자 고유의 사용자 컨텍스트에서 실행됩니다.

자세한 내용은 다음을 참조하세요.

- AIP 레이블 지정 cmdlet을 무인으로 실행하기 위한 필수 구성 요소

- Set-AIPAuthentication에 대한 Microsoft Entra 애플리케이션 만들기 및 구성

- Set-AIPAuthentication cmdlet 실행

참고 항목

컴퓨터에 인터넷에 액세스할 수 없는 경우 Microsoft Entra ID에서 앱을 만들고 Set-AIPAuthentication cmdlet을 실행할 필요가 없습니다. 대신 연결이 해제된 컴퓨터에 대한 지침을 따릅니다.

AIP 레이블 지정 cmdlet을 무인으로 실행하기 위한 필수 구성 요소

Azure Information Protection 레이블 지정 cmdlet을 무인으로 실행하려면 다음 액세스 세부 정보를 사용합니다.

대화형으로 로그인할 수 있는 Windows 계정

위임된 액세스를 위한 Microsoft Entra 계정입니다. 관리 편의를 위해 Active Directory에서 Microsoft Entra ID로 동기화되는 단일 계정을 사용합니다.

위임된 사용자 계정의 경우:

요구 사항 세부 정보 레이블 정책 이 계정에 레이블 정책이 할당되어 있고 정책에 사용하려는 게시된 레이블이 포함되어 있는지 확인합니다.

다른 사용자에 대해 레이블 정책을 사용하는 경우 모든 레이블을 게시하는 새 레이블 정책을 만들고 이 위임된 사용자 계정에만 정책을 게시해야 할 수 있습니다.콘텐츠 암호 해독 예를 들어 파일을 다시 보호하고 다른 사용자가 보호한 파일을 검사하기 위해 이 계정이 콘텐츠의 암호를 해독해야 하는 경우 Azure Information Protection 슈퍼 사용자로 만들고 슈퍼 사용자 기능을 사용하도록 설정해야 합니다. 온보딩 컨트롤 단계적 배포를 위해 온보딩 컨트롤을 구현한 경우 구성한 온보딩 컨트롤에 이 계정이 포함되어 있는지 확인합니다. 위임된 사용자가 Azure Information Protection에 인증할 자격 증명을 설정하고 저장하는 Microsoft Entra 액세스 토큰입니다. Microsoft Entra ID의 토큰이 만료되면 cmdlet을 다시 실행하여 새 토큰을 획득해야 합니다.

Set-AIPAuthentication에 대한 매개 변수는 Microsoft Entra ID의 앱 등록 프로세스에서 값을 사용합니다. 자세한 내용은 Set-AIPAuthentication에 대한 Microsoft Entra 애플리케이션 만들기 및 구성을 참조하세요.

먼저 Set-AIPAuthentication cmdlet을 실행하여 비대화형으로 레이블 지정 cmdlet을 실행합니다.

AIPAuthentication cmdlet을 실행하는 컴퓨터는 Microsoft Purview 규정 준수 포털 위임된 사용자 계정에 할당된 레이블 지정 정책을 다운로드합니다.

Set-AIPAuthentication에 대한 Microsoft Entra 애플리케이션 만들기 및 구성

Set-AIPAuthentication cmdlet에는 AppId 및 AppSecret 매개 변수에 대한 앱 등록이 필요합니다.

통합 레이블 지정 클라이언트 Set-AIPAuthentication cmdlet에 대한 새 앱 등록을 만들려면 다음을 수행합니다.

새 브라우저 창에서 Azure Portal에서 Azure Information Protection과 함께 사용하는 Microsoft Entra 테넌트에 로그인합니다.

Microsoft Entra ID>관리>앱 등록로 이동하고 새 등록을 선택합니다.

애플리케이션 등록 창에서 다음 값을 지정하고 등록을 클릭합니다.

옵션 값 이름 AIP-DelegatedUser

필요에 따라 다른 이름을 지정합니다. 이름은 테넌트별로 고유해야 합니다.지원되는 계정 유형 이 조직 디렉터리의 계정만을 선택합니다. 리디렉션 URI(선택 사항) 웹을 선택한 후 https://localhost를 입력합니다.AIP-DelegatedUser 창에서 애플리케이션(클라이언트) ID의 값을 복사합니다.

값은

77c3c1c3-abf9-404e-8b2b-4652836c8c66예제와 비슷한 형식입니다.이 값은 Set-AIPAuthentication cmdlet을 실행할 때 AppId 매개변수에 사용됩니다. 나중에 참조할 수 있도록 값을 붙여넣고 저장합니다.

사이드바에서 인증서 및 비밀 관리를>선택합니다.

그런 다음, AIP-DelegatedUser - 인증서 및 비밀 창의 클라이언트 비밀 섹션에서 새 클라이언트 비밀을 선택합니다.

클라이언트 암호 추가의 경우 다음을 지정한 후 추가를 선택합니다.

필드 Value 설명 Azure Information Protection unified labeling client만료 기간 선택을 지정합니다(1년, 2년 또는 만료되지 않음). AIP-DelegatedUser - 인증서 및 비밀 창으로 돌아가서 클라이언트 비밀 섹션에서 VALUE에 대한 문자열을 복사합니다.

이 문자열은

OAkk+rnuYc/u+]ah2kNxVbtrDGbS47L4예제와 비슷한 형식입니다.모든 문자를 복사하려면 클립보드에 복사할 아이콘을 선택합니다.

Important

이 문자열은 다시 표시되지 않고 검색할 수 없으므로 저장해야 합니다. 사용하는 모든 중요한 정보와 마찬가지로 저장된 값을 안전하게 저장하고 액세스를 제한합니다.

사이드바에서 관리>API 권한을 선택합니다.

AIP-DelegatedUser - API 권한 창에서 권한 추가를 선택합니다.

요청 API 권한 창에서 Microsoft API 탭에 있는지 확인하고 Azure Rights Management 서비스를 선택합니다.

애플리케이션에 필요한 권한 유형을 묻는 메시지가 표시되면 애플리케이션 권한을 선택합니다.

권한 선택의 경우 콘텐츠를 확장하고 다음을 선택한 후, 권한 추가를 선택합니다.

- Content.DelegatedReader

- Content.DelegatedWriter

AIP-DelegatedUser - API 권한 창으로 돌아가 권한 추가를 다시 선택합니다.

AIP 권한 요청 창에서 조직에서 사용하는 API를 선택하고 Microsoft Information Protection 동기화 서비스를 검색합니다.

필수 API 권한 창에서 애플리케이션 사용 권한을 선택합니다.

권한 선택의 경우 UnifiedPolicy를 확장하고 UnifiedPolicy.Tenant.Read를 선택한 후 권한 추가를 선택합니다.

AIP-DelegatedUser - API 권한 창으로 돌아가서 <테넌트 이름에 대한 관리자 동의 부여>를 선택하고 확인 프롬프트에 예를 선택합니다.

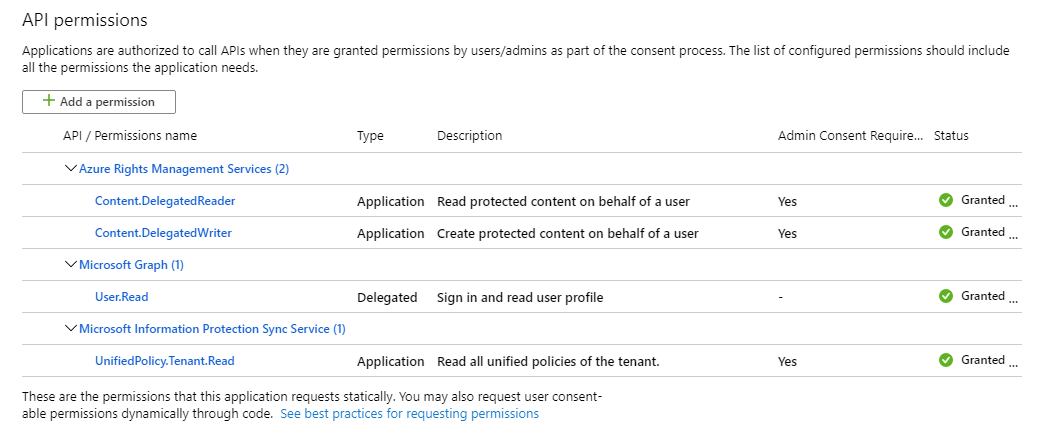

API 권한은 다음과 같은 이미지여야 합니다.

이제 암호로 이 앱 등록을 완료했으므로 AppId 및 AppSecret 매개 변수를 사용하여 Set-AIPAuthentication을 실행할 준비가 되었습니다. 또한 테넌트 ID가 필요합니다.

팁

Azure Portal: Microsoft Entra ID Manage>Properties>Directory ID를 사용하여 테넌트 ID>를 빠르게 복사할 수 있습니다.

Set-AIPAuthentication cmdlet 실행

관리자 권한으로 실행 옵션을 사용하여 Windows PowerShell을 엽니다.

PowerShell 세션에서 비대화형으로 실행되는 Windows 사용자 계정의 자격 증명을 저장하는 변수를 만듭니다. 예를 들어 스캐너에 대한 서비스 계정을 만든 경우:

$pscreds = Get-Credential "CONTOSO\srv-scanner"이 계정의 암호를 입력하라는 메시지가 표시됩니다.

OnBeHalfOf 매개 변수를 사용하여 Set-AIPAuthentication cmdlet을 실행하여, 만든 변수의 값으로 지정합니다.

또한 Microsoft Entra ID에서 앱 등록 값, 테넌트 ID 및 위임된 사용자 계정의 이름을 지정합니다. 예시:

Set-AIPAuthentication -AppId "77c3c1c3-abf9-404e-8b2b-4652836c8c66" -AppSecret "OAkk+rnuYc/u+]ah2kNxVbtrDGbS47L4" -TenantId "9c11c87a-ac8b-46a3-8d5c-f4d0b72ee29a" -DelegatedUser scanner@contoso.com -OnBehalfOf $pscreds

PowerShell cmdlet에 대한 일반 매개 변수

일반 매개 변수에 대한 자세한 내용은 일반 매개 변수 정보를 참고하세요.

다음 단계

PowerShell 세션에 있을 때 cmdlet 도움말을 보려면 Get-Help <cmdlet name> -online을 입력합니다. 예시:

Get-Help Set-AIPFileLabel -online

자세한 내용은 다음을 참조하세요.

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기