모든 키 자격 증명 모음에 대해 사용하도록 설정되는 일시 삭제

Warning

호환성이 손상되는 변경: 키 자격 증명 모음에서 일시 삭제를 사용하도록 즉시 설정해야 합니다. 자세한 내용은 다음을 참조하세요.

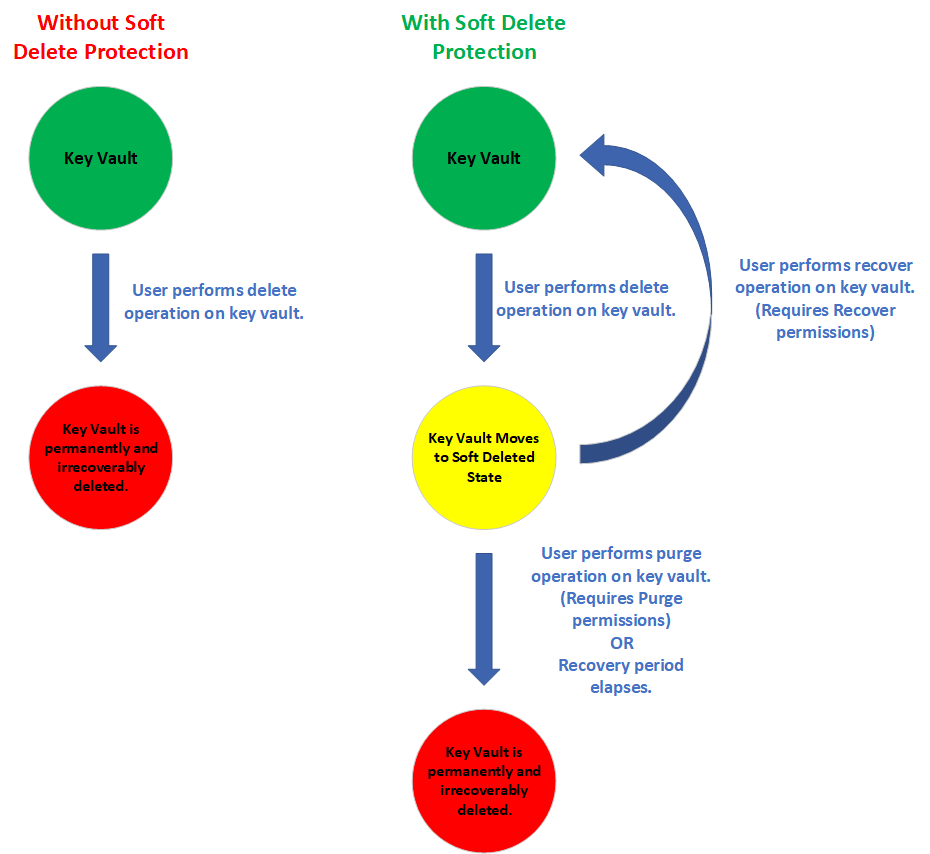

비밀이 삭제되고 키 자격 증명 모음에 일시 삭제 보호 기능이 없으면 영구적으로 삭제됩니다. 사용자는 현재 키 자격 증명 모음을 만드는 동안 일시 삭제를 옵트아웃할 수 있지만 이 기능은 사용되지 않습니다. 2025년 2월에 Microsoft는 모든 키 자격 증명 모음에서 일시 삭제 보호를 사용하도록 설정하고 사용자는 더 이상 일시 삭제를 옵트아웃하거나 해제할 수 없습니다. 이렇게 하면 사용자가 실수로 또는 악의적인 삭제로부터 비밀을 보호할 수 있습니다.

일시 삭제 기능에 대한 자세한 내용은 Azure Key Vault 일시 삭제 개요를 참조하세요.

일시 삭제를 사용하도록 설정한 상태에서 애플리케이션이 작동할 수 있나요?

키 자격 증명 모음 이름은 전역적으로 고유합니다. 키 자격 증명 모음에 저장된 비밀의 이름도 고유합니다. 일시 삭제된 상태의 키 자격 증명 모음 또는 키 자격 증명 모음 개체의 이름은 다시 사용할 수 없습니다.

예를 들어, 애플리케이션이 "Vault A"라는 키 자격 증명 모음을 프로그래밍 방식으로 만들고 나중에 "Vault A"를 삭제하는 경우 키 자격 증명 모음은 일시 삭제 상태로 이동됩니다. 애플리케이션은 키 자격 증명 모음이 일시 삭제된 상태에서 해제될 때까지 "Vault A"라는 이름의 다른 키 자격 증명 모음을 다시 만들 수 없습니다.

또한 애플리케이션이 "Vault A"에 test key라는 키를 만들고 나중에 이 키를 삭제하면, test key 개체가 일시 삭제된 상태에서 제거될 때까지 애플리케이션은 "Vault A"에서 test key라는 새 키를 만들 수 없습니다.

키 자격 증명 모음 개체를 삭제하고 먼저 일시 삭제된 상태에서 제거하지 않고 동일한 이름으로 다시 만들려고 하면 충돌 오류가 발생할 수 있습니다. 이러한 오류로 인해 애플리케이션 또는 자동화가 실패할 수 있습니다. 다음의 필수 애플리케이션 및 관리를 변경하기 전에 개발 팀에 문의하세요.

애플리케이션 변경

애플리케이션에서 일시 삭제를 사용하도록 설정하지 않는다고 가정하고 삭제된 비밀 또는 키 자격 증명 모음 이름을 즉시 다시 사용할 수 있다고 예상하는 경우 다음 변경 내용을 애플리케이션 논리에 적용해야 합니다.

- 원래 키 자격 증명 모음 또는 비밀을 삭제합니다.

- 일시 삭제된 상태의 키 자격 증명 모음 또는 비밀을 제거합니다.

- 제거가 완료될 때까지 기다립니다. 바로 다시 만들면 충돌이 발생할 수 있습니다.

- 키 자격 증명 모음을 동일한 이름으로 다시 만듭니다.

- 만들기 작업에서 계속 이름 충돌 오류가 발생하면 키 자격 증명 모음을 다시 만들어보세요. Azure DNS 레코드는 최악의 시나리오에서 업데이트하는 데 최대 10분이 소요될 수 있습니다.

관리 변경

비밀을 영구적으로 삭제할 수 있는 액세스 권한이 필요한 보안 주체는 이러한 비밀과 키 자격 증명 모음을 제거하기 위해 더 많은 액세스 정책 권한을 부여받아야 합니다.

일시 삭제를 해제하도록 하는 키 자격 증명 모음에서 Azure Policy 할당을 사용하지 않도록 설정합니다. 사용자 환경에 적용된 Azure Policy 할당을 관리하는 관리자에게 이 문제를 에스컬레이션해야 할 수 있습니다. 이 정책 할당이 비활성화되어 있지 않으면 적용된 정책 할당의 범위에서 새 키 자격 증명 모음을 만들 수 없게 됩니다.

조직에서 법적 규정 준수 요구 사항을 따르고 있고 삭제된 키 자격 증명 모음과 비밀을 연장 기간 동안 복구 가능한 상태로 유지하도록 허용할 수 없는 경우 일시 삭제 보존 기간을 조직의 표준에 맞게 조정해야 합니다. 보존 기간은 7일에서 90일까지 지속되도록 구성할 수 있습니다.

수립

키 자격 증명 모음을 감사하여 일시 삭제를 사용하도록 설정되었는지 확인

- Azure Portal에 로그인합니다.

- Azure Policy를 검색합니다.

- 정의를 선택합니다.

- 범주의 필터에서 Key Vault를 선택합니다.

- 키 자격 증명 모음에서 일시 삭제를 사용하도록 설정해야 함 정책을 선택합니다.

- 할당을 선택합니다.

- 범위를 구독으로 설정합니다.

- 정책의 효과가 감사로 설정되어 있는지 확인합니다.

- 검토 + 생성를 선택합니다. 전체 환경 검색을 완료하는 데 최대 24시간이 걸릴 수 있습니다.

- Azure Policy 창에서 규정 준수를 클릭합니다.

- 적용한 정책을 선택합니다.

이제 일시 삭제를 사용하도록 설정된 키 자격 증명 모음(준수 리소스) 및 일시 삭제를 사용하도록 설정하지 않은 키 자격 증명 모음(비준수 리소스)을 필터링하여 확인할 수 있습니다.

기존 키 자격 증명 모음에 대해 일시 삭제 설정

- Azure Portal에 로그인합니다.

- 키 자격 증명 모음을 검색합니다.

- 설정에서 속성을 선택합니다.

- 일시 삭제 아래에서 이 자격 증명 모음 및 해당 개체 복구 사용 옵션을 선택합니다.

- 일시 삭제 보존 기간을 설정합니다.

- 저장을 선택합니다.

보안 주체에 제거 액세스 정책 권한 부여

- Azure Portal에 로그인합니다.

- 키 자격 증명 모음을 검색합니다.

- 설정에서 액세스 정책을 선택합니다.

- 액세스 권한을 부여하려는 서비스 주체를 선택합니다.

- 권한 있는 작업이 표시될 때까지 키, 비밀, 인증서 권한 아래의 각 드롭다운 메뉴를 이동합니다. 제거 권한을 선택합니다.

자주 묻는 질문

이 변경이 내게 영향을 주나요?

일시 삭제를 이미 설정했거나 키 자격 증명 모음 개체를 삭제하고 동일한 이름으로 다시 만들지 않으면 키 자격 증명 모음의 동작이 변경되지 않을 수 있습니다.

동일한 명명 규칙을 사용하여 키 자격 증명 모음 개체를 자주 삭제하고 다시 만드는 애플리케이션이 있는 경우 필요한 동작을 유지하려면 애플리케이션 논리를 변경해야 합니다. 이 문서의 애플리케이션 변경 섹션을 참조하세요.

이 변경으로 인해 얻을 수 있는 이점은 무엇인가요?

일시 삭제 보호는 실수로 또는 악의적으로 삭제되지 않도록 방지하는 또 다른 보호 계층을 조직에 제공합니다. 키 자격 증명 모음 관리자는 복구 권한 및 제거 권한 모두에 대한 액세스를 제한할 수 있습니다.

사용자가 실수로 키 자격 증명 모음 또는 비밀을 삭제하는 경우 비밀 또는 키 자격 증명 모음을 영구적으로 삭제하는 위험 없이 비밀 자체를 복구할 수 있는 액세스 권한을 부여할 수 있습니다. 이 셀프 서비스 프로세스는 환경의 가동 중지 시간을 최소화하고 비밀의 가용성을 보장합니다.

작업을 수행해야 하는지 여부를 확인하려면 어떻게 해야 하나요?

이 문서의 일시 삭제를 사용하는지 확인하기 위해 키 자격 증명 모음 감사 단계를 따릅니다. 이 변경 내용은 일시 삭제가 설정되지 않은 키 자격 증명 모음에 영향을 줍니다.

수행해야 하는 작업은 무엇인가요?

애플리케이션 로직을 변경할 필요가 없음을 확인한 후 모든 키 자격 증명 모음에서 일시 삭제를 설정합니다.

언제 작업을 수행해야 하나요?

애플리케이션에서 영향을 받지 않도록 하려면 최대한 빨리 키 자격 증명 모음에 대해 일시 삭제를 설정합니다.

다음 단계

- 이 변경과 관련된 질문이 있는 경우 akvsoftdelete@microsoft.com으로 문의하세요.

- 일시 삭제 개요를 참조하세요.