빠른 시작: ARM 템플릿을 사용하여 Azure Key Vault에서 비밀 설정 및 검색

Azure Key Vault는 키, 암호, 인증서 및 기타 비밀 등, 비밀에 안전한 자격 증명을 제공하는 클라우드 서비스입니다. 이 빠른 시작에서는 키 자격 증명 및 비밀을 만들기 위해 ARM 플랫폼(Azure Resource Manager 템플릿)을 배포하는 과정을 다루고 있습니다.

Azure Resource Manager 템플릿은 프로젝트의 인프라 및 구성을 정의하는 JSON(JavaScript Object Notation) 파일입니다. 이 템플릿은 선언적 구문을 사용합니다. 배포를 만들기 위한 프로그래밍 명령 시퀀스를 작성하지 않고 의도한 배포를 설명합니다.

환경이 필수 구성 요소를 충족하고 ARM 템플릿 사용에 익숙한 경우 Azure에 배포 단추를 선택합니다. 그러면 Azure Portal에서 템플릿이 열립니다.

필수 조건

이 문서를 완료하려면 다음이 필요합니다.

Azure 구독이 없는 경우 시작하기 전에 체험 계정을 만듭니다.

권한을 구성하려면 템플릿에 Microsoft Entra 사용자 개체 ID가 필요합니다. 다음 절차는 개체 ID(GUID)를 가져옵니다.

사용해 보세요를 선택하여 다음 Azure PowerShell 또는 Azure CLI 명령을 수행한 다음, 스크립트를 셸 창에 붙여넣습니다. 스크립트를 붙여넣으려면 셸을 마우스 오른쪽 단추로 클릭하고 붙여넣기를 선택합니다.

echo "Enter your email address that is used to sign in to Azure:" && read upn && az ad user show --id $upn --query "Id" && echo "Press [ENTER] to continue ..."개체 ID를 기록해 둡니다. 이 빠른 시작의 다음 섹션에서 필요합니다.

템플릿 검토

이 빠른 시작에서 사용되는 템플릿은 Azure 빠른 시작 템플릿에서 나온 것입니다.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"metadata": {

"_generator": {

"name": "bicep",

"version": "0.26.54.24096",

"templateHash": "8629186205194254058"

}

},

"parameters": {

"keyVaultName": {

"type": "string",

"metadata": {

"description": "Specifies the name of the key vault."

}

},

"location": {

"type": "string",

"defaultValue": "[resourceGroup().location]",

"metadata": {

"description": "Specifies the Azure location where the key vault should be created."

}

},

"enabledForDeployment": {

"type": "bool",

"defaultValue": false,

"metadata": {

"description": "Specifies whether Azure Virtual Machines are permitted to retrieve certificates stored as secrets from the key vault."

}

},

"enabledForDiskEncryption": {

"type": "bool",

"defaultValue": false,

"metadata": {

"description": "Specifies whether Azure Disk Encryption is permitted to retrieve secrets from the vault and unwrap keys."

}

},

"enabledForTemplateDeployment": {

"type": "bool",

"defaultValue": false,

"metadata": {

"description": "Specifies whether Azure Resource Manager is permitted to retrieve secrets from the key vault."

}

},

"tenantId": {

"type": "string",

"defaultValue": "[subscription().tenantId]",

"metadata": {

"description": "Specifies the Azure Active Directory tenant ID that should be used for authenticating requests to the key vault. Get it by using Get-AzSubscription cmdlet."

}

},

"objectId": {

"type": "string",

"metadata": {

"description": "Specifies the object ID of a user, service principal or security group in the Azure Active Directory tenant for the vault. The object ID must be unique for the list of access policies. Get it by using Get-AzADUser or Get-AzADServicePrincipal cmdlets."

}

},

"keysPermissions": {

"type": "array",

"defaultValue": [

"list"

],

"metadata": {

"description": "Specifies the permissions to keys in the vault. Valid values are: all, encrypt, decrypt, wrapKey, unwrapKey, sign, verify, get, list, create, update, import, delete, backup, restore, recover, and purge."

}

},

"secretsPermissions": {

"type": "array",

"defaultValue": [

"list"

],

"metadata": {

"description": "Specifies the permissions to secrets in the vault. Valid values are: all, get, list, set, delete, backup, restore, recover, and purge."

}

},

"skuName": {

"type": "string",

"defaultValue": "standard",

"allowedValues": [

"standard",

"premium"

],

"metadata": {

"description": "Specifies whether the key vault is a standard vault or a premium vault."

}

},

"secretName": {

"type": "string",

"metadata": {

"description": "Specifies the name of the secret that you want to create."

}

},

"secretValue": {

"type": "securestring",

"metadata": {

"description": "Specifies the value of the secret that you want to create."

}

}

},

"resources": [

{

"type": "Microsoft.KeyVault/vaults",

"apiVersion": "2023-07-01",

"name": "[parameters('keyVaultName')]",

"location": "[parameters('location')]",

"properties": {

"enabledForDeployment": "[parameters('enabledForDeployment')]",

"enabledForDiskEncryption": "[parameters('enabledForDiskEncryption')]",

"enabledForTemplateDeployment": "[parameters('enabledForTemplateDeployment')]",

"tenantId": "[parameters('tenantId')]",

"enableSoftDelete": true,

"softDeleteRetentionInDays": 90,

"accessPolicies": [

{

"objectId": "[parameters('objectId')]",

"tenantId": "[parameters('tenantId')]",

"permissions": {

"keys": "[parameters('keysPermissions')]",

"secrets": "[parameters('secretsPermissions')]"

}

}

],

"sku": {

"name": "[parameters('skuName')]",

"family": "A"

},

"networkAcls": {

"defaultAction": "Allow",

"bypass": "AzureServices"

}

}

},

{

"type": "Microsoft.KeyVault/vaults/secrets",

"apiVersion": "2023-07-01",

"name": "[format('{0}/{1}', parameters('keyVaultName'), parameters('secretName'))]",

"properties": {

"value": "[parameters('secretValue')]"

},

"dependsOn": [

"[resourceId('Microsoft.KeyVault/vaults', parameters('keyVaultName'))]"

]

}

],

"outputs": {

"location": {

"type": "string",

"value": "[parameters('location')]"

},

"name": {

"type": "string",

"value": "[parameters('keyVaultName')]"

},

"resourceGroupName": {

"type": "string",

"value": "[resourceGroup().name]"

},

"resourceId": {

"type": "string",

"value": "[resourceId('Microsoft.KeyVault/vaults', parameters('keyVaultName'))]"

}

}

}

템플릿에는 두 개의 Azure 리소스가 정의되어 있습니다.

- Microsoft.KeyVault/vaults: Azure 키 자격 증명 모음을 만듭니다.

- Microsoft.KeyVault/vaults/secrets: 키 자격 증명 모음 비밀을 만듭니다.

추가 Azure Key Vault 템플릿 샘플은 Azure 빠른 시작 템플릿에서 찾을 수 있습니다.

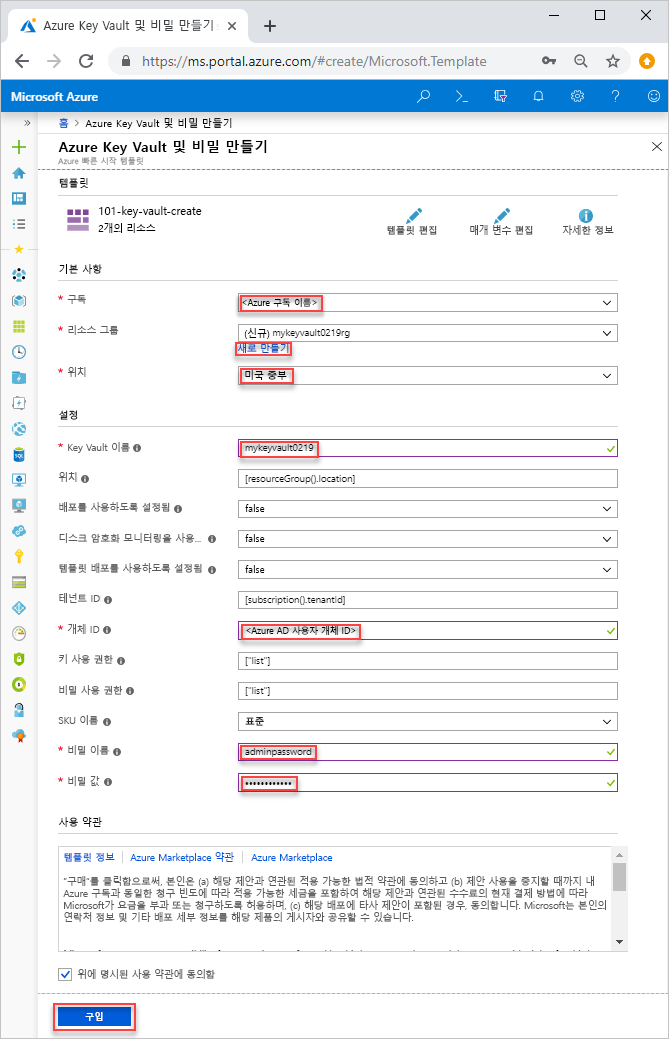

템플릿 배포

다음 이미지를 선택하고 Azure에 로그인하여 템플릿을 엽니다. 템플릿에서 키 자격 증명 모음 및 비밀이 생성됩니다.

다음 값을 선택하거나 입력합니다.

지정되지 않은 경우 기본 값을 사용하여 키 자격 증명 모음과 비밀을 만듭니다.

- 구독: Azure 구독을 선택합니다.

- 리소스 그룹: 새로 만들기를 선택하고 리소스 그룹에 고유한 이름을 입력한 다음, 확인을 클릭합니다.

- 위치: 위치를 선택합니다. 예: 미국 중부

- Key Vault 이름: .vault.azure.net 네임스페이스 내에서 전역적으로 고유한 키 자격 증명 모음 이름을 입력합니다. 다음 섹션에서 배포의 유효성을 검사할 때 이 이름이 필요합니다.

- 테넌트 ID: 템플릿 함수가 자동으로 테넌트 ID를 검색합니다. 기본값을 변경하지 마세요.

- AD 사용자 ID: 필수 조건에서 검색한 Microsoft Entra 사용자 개체 ID를 입력합니다.

- 비밀 이름: 키 자격 증명 모음에 저장하는 비밀의 이름을 입력합니다. 예: adminpassword.

- 비밀 값: 비밀 값을 입력합니다. 암호를 저장할 경우 필수 구성 요소에서 만든 생성된 암호를 사용하는 것이 좋습니다.

- 위에 명시된 사용 약관에 동의함: 선택합니다.

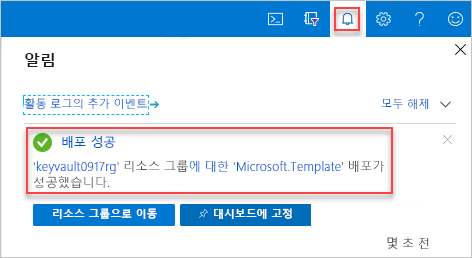

구매를 선택합니다. 키 자격 증명 모음이 성공적으로 배포되면 알림을 받게 됩니다.

Azure Portal은 템플릿을 배포하는데 사용됩니다. Azure Portal 외에도 Azure PowerShell, Azure CLI 및 REST API를 사용할 수 있습니다. 다른 배포 방법을 알아보려면 템플릿 배포를 참조하세요.

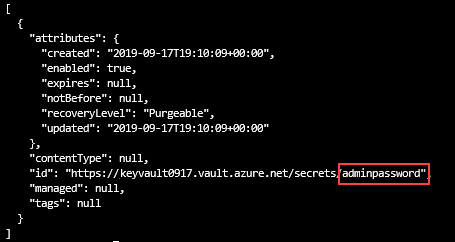

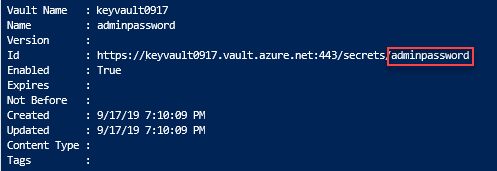

배포된 리소스 검토

Azure Portal을 사용하여 키 자격 증명 모음 및 비밀을 확인하거나 다음 Azure CLI 또는 Azure PowerShell 스크립트를 사용하여 생성된 비밀을 나열합니다.

echo "Enter your key vault name:" &&

read keyVaultName &&

az keyvault secret list --vault-name $keyVaultName &&

echo "Press [ENTER] to continue ..."

출력은 다음과 비슷합니다.

리소스 정리

다른 Key Vault 빠른 시작과 자습서는 이 빠른 시작을 기반으로 빌드됩니다. 이후의 빠른 시작 및 자습서를 계속 진행하려는 경우 이러한 리소스를 유지하는 것이 좋습니다. 더 이상 필요 없으면 리소스 그룹을 삭제하고 Key Vault 및 관련 리소스를 삭제합니다. Azure CLI 또는 Azure PowerShell을 사용하여 리소스 그룹을 삭제하려면 다음을 수행합니다.

echo "Enter the Resource Group name:" &&

read resourceGroupName &&

az group delete --name $resourceGroupName &&

echo "Press [ENTER] to continue ..."

다음 단계

이 빠른 시작에서는 ARM 템플릿을 사용하여 키 자격 증명 모음 및 비밀을 만들고 배포의 유효성을 검사했습니다. Key Vault 및 Azure Resource Manager에 대한 자세한 내용은 아래 문서를 참조하세요.

- Azure Key Vault 개요 참조

- Azure Resource Manager에 대해 자세히 알아보기

- Azure Key Vault 보안 개요를 검토하세요.