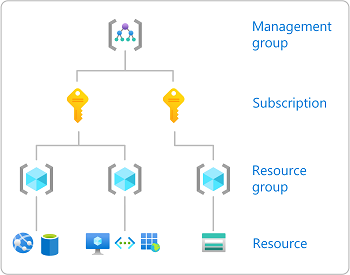

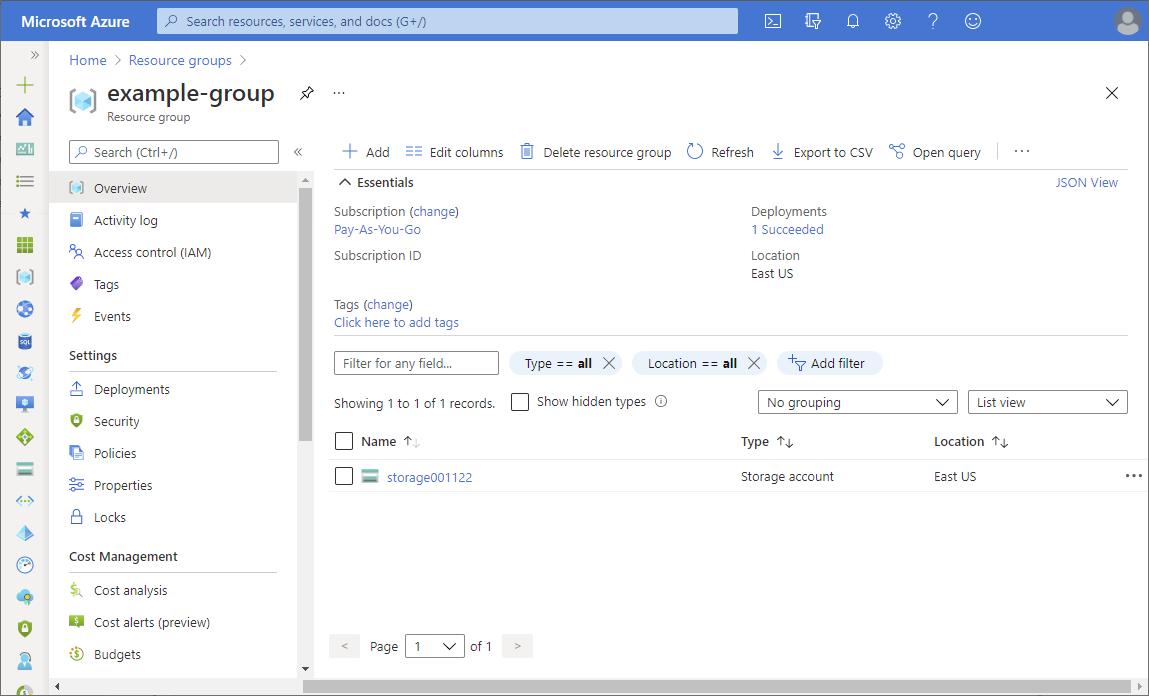

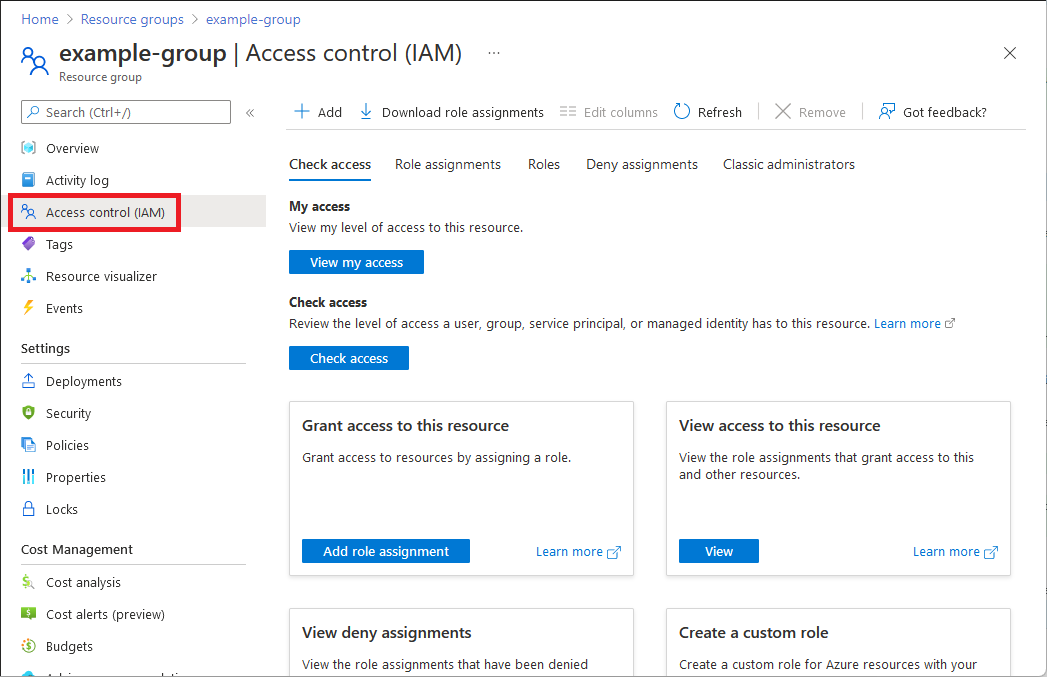

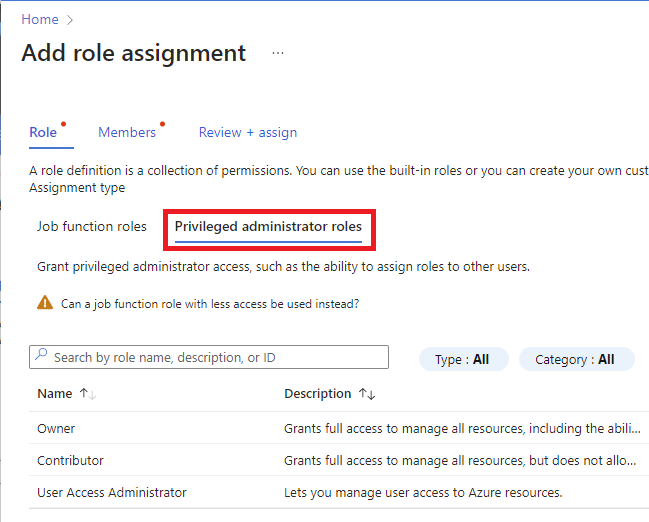

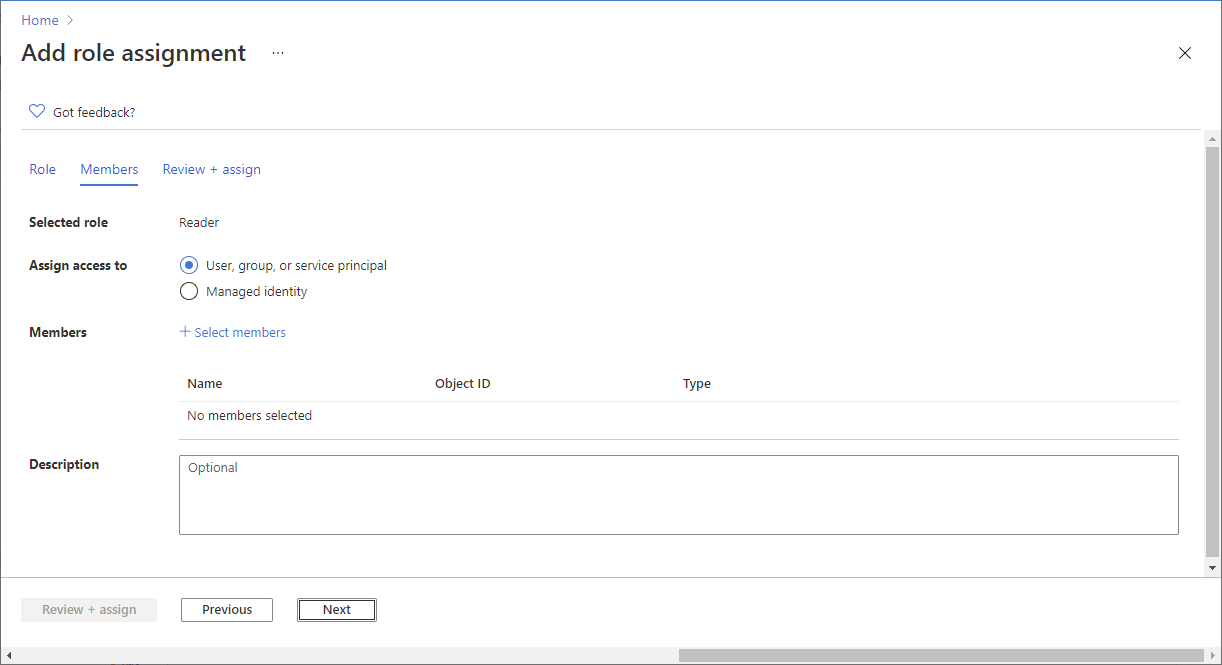

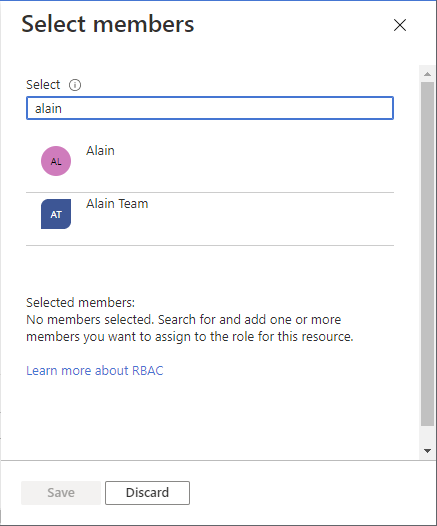

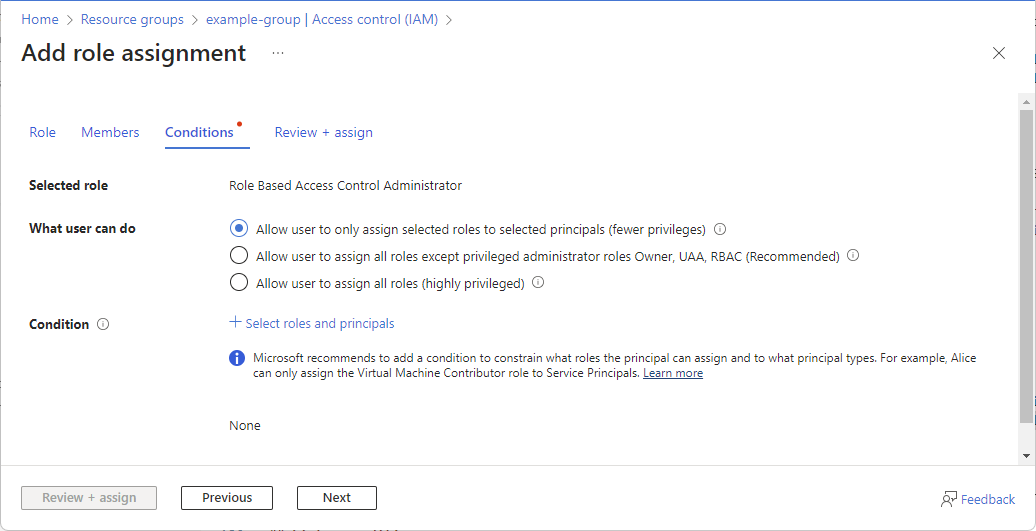

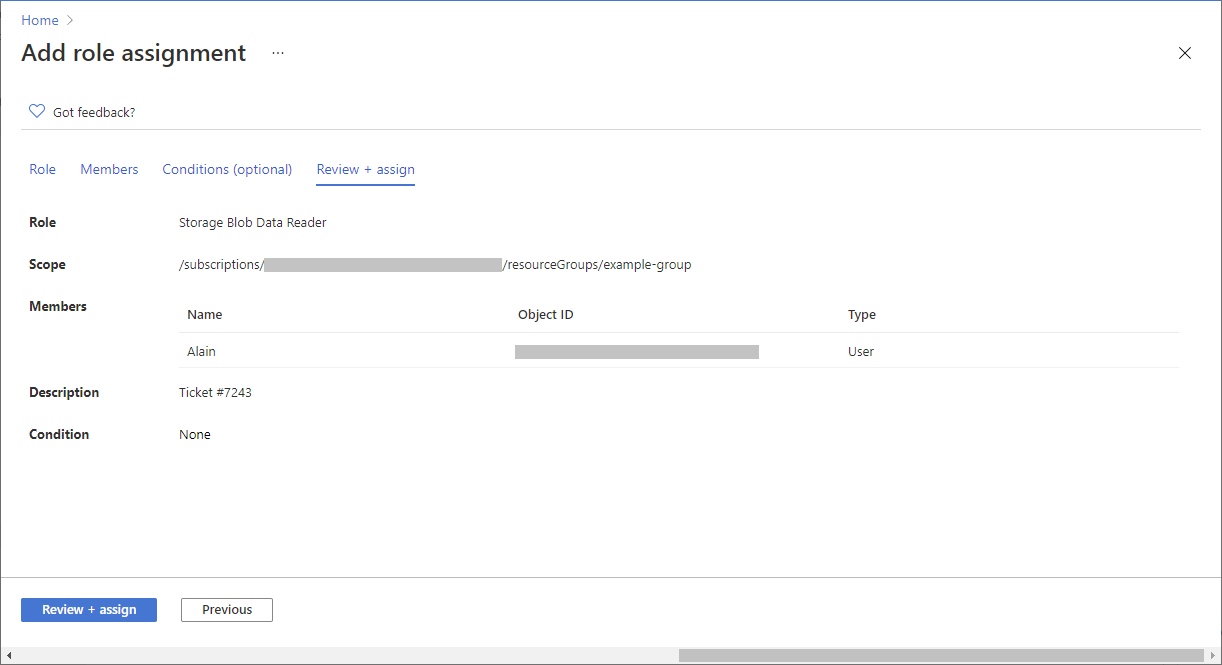

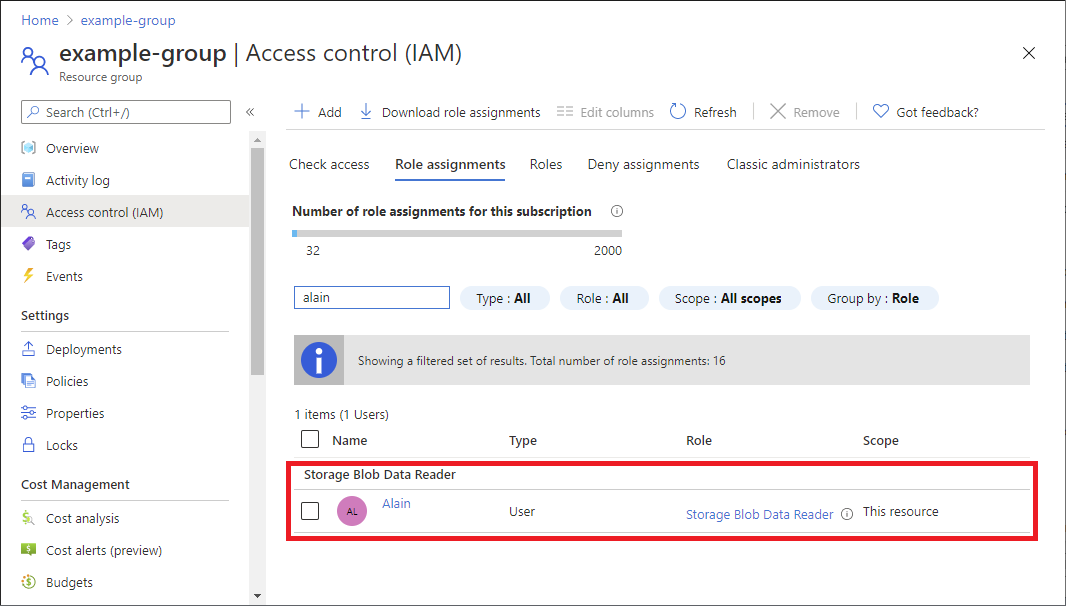

Azure RBAC(Azure 역할 기반 액세스 제어)는 Azure 리소스에 대한 액세스를 관리하는 데 사용하는 권한 부여 시스템입니다. 액세스 권한을 부여하려면 역할을 특정 범위의 사용자, 그룹, 서비스 주체 또는 관리 ID에 할당합니다. 이 문서에서는 Azure Portal을 사용하여 역할을 할당하는 방법을 설명합니다.

Microsoft Entra ID에서 관리자 역할을 할당해야 하는 경우 사용자에게 Microsoft Entra 역할 할당을 참조하세요.