Virtual WAN VPN 게이트웨이에 대한 NAT 규칙 구성

정적 일대일 NAT 규칙을 사용하여 Virtual WAN VPN Gateway를 구성할 수 있습니다. NAT 규칙은 IP 주소의 일대일 변환을 설정하는 메커니즘을 제공합니다. NAT는 호환되지 않거나 겹치는 IP 주소를 가진 두 개의 IP 네트워크를 상호 연결하는 데 사용할 수 있습니다. 일반적인 시나리오는 Azure VNet 리소스에 액세스하려는 겹치는 IP가 있는 분기입니다.

이 구성은 흐름 테이블을 사용하여 외부(호스트) IP 주소에서 가상 네트워크(가상 머신, 컴퓨터, 컨테이너 등) 내부의 엔드포인트와 연결된 내부 IP 주소로 트래픽을 라우팅합니다.

NAT를 사용하려면 VPN 디바이스에서 Any-to-Any(와일드카드) 트래픽 선택기를 사용해야 합니다. 정책 기반(좁은) 트래픽 선택기는 NAT 구성과 함께 지원되지 않습니다.

NAT 규칙 구성

언제든지 VPN Gateway 설정에서 NAT 규칙을 구성하고 볼 수 있습니다.

NAT 형식: 정적 및 동적

게이트웨이 디바이스의 NAT는 주소 충돌이 방지되도록 NAT 정책이나 규칙에 따라 원본 및/또는 대상 IP 주소를 번역합니다. NAT 변환 규칙에는 다음과 같은 다양한 형식이 있습니다.

정적 NAT: 정적 규칙은 고정 주소 매핑 관계를 정의합니다. 지정된 IP 주소의 경우 대상 풀의 동일한 주소에 매핑됩니다. 매핑은 고정되어 있으므로 정적 규칙에 대한 매핑은 상태 비저장입니다. 예를 들어 10.0.0.0/24를 192.168.0.0/24로 매핑하기 위해 만들어진 NAT 규칙은 고정된 1-1 매핑을 갖습니다. 예를 들어 10.0.0.0은 192.168.0.0으로, 10.0.0.1은 192.168.0.1로 변환됩니다.

동적 NAT: 동적 NAT의 경우 가용성에 따라 또는 IP 주소와 TCP/UDP 포트의 다른 조합을 사용하여 IP 주소를 다른 대상 IP 주소 및 TCP/UDP 포트로 변환할 수 있습니다. 후자를 NAPT, 네트워크 주소 및 포트 변환이라고도 합니다. 동적 규칙은 지정된 시간의 트래픽 흐름에 따라 상태 저장 번역 매핑을 발생시킵니다. 동적 NAT의 특성과 계속 변경되는 IP/포트 조합으로 인해 동적 NAT 규칙을 사용하는 흐름은 내부 매핑(NAT 이전) IP 범위에서 시작해야 합니다. 흐름의 연결이 끊기거나 정상적으로 종료되면 동적 매핑이 해제됩니다.

또 다른 고려 사항은 번역에 사용되는 주소 풀 크기입니다. 대상 주소 풀 크기가 원래 주소 풀과 동일한 경우 정적 NAT 규칙을 사용하여 순차적으로 1:1 매핑을 정의합니다. 대상 주소 풀이 원래 주소 풀보다 작은 경우 동적 NAT 규칙을 사용하여 차이점을 수용합니다.

참고 항목

사이트 간 NAT는 정책 기반 트래픽 선택기를 사용하는 사이트 간 VPN 연결에서 지원되지 않습니다.

가상 허브로 이동합니다.

VPN(사이트 간)을 선택합니다.

NAT 규칙(편집)을 선택합니다.

NAT 규칙 편집 페이지에서 다음 값을 사용하여 NAT 규칙을 추가/편집/삭제할 수 있습니다.

- 이름: NAT 규칙에 사용할 고유한 이름입니다.

- 형식: 정적 또는 동적. 고정 일 대 일 NAT는 내부 주소와 외부 주소 사이에 일 대 일 관계를 설정하는 반면 동적 NAT는 가용성에 따라 IP와 포트를 할당합니다.

- IP 구성 ID: NAT 규칙은 특정 VPN 게이트웨이 인스턴스에 구성해야 합니다. 이는 동적 NAT에만 적용됩니다. 고정 NAT 규칙은 두 VPN 게이트웨이 인스턴스에 자동으로 적용됩니다.

- 모드: IngressSnat 또는 EgressSnat입니다.

- IngressSnat 모드(수신 원본 NAT라고도 함)는 Azure 허브의 사이트 간 VPN 게이트웨이에 들어오는 트래픽에 적용할 수 있습니다.

- EgressSnat 모드(송신 원본 NAT라고도 함)는 Azure 허브의 사이트 간 VPN 게이트웨이에서 나가는 트래픽에 적용할 수 있습니다.

- 내부 매핑: 외부 IP 세트에 매핑되는 내부 네트워크의 원본 IP에 대한 주소 접두사 범위입니다. 즉, 사전 NAT 주소 접두사 범위입니다.

- 외부 매핑: 원본 IP가 매핑되는 외부 네트워크의 대상 IP에 대한 주소 접두사 범위입니다. 즉, 사후 NAT 주소 접두사 범위입니다.

- 링크 연결: VPN 사이트를 Azure Virtual WAN 허브의 사이트 간 VPN Gateway에 가상으로 연결하는 연결 리소스입니다.

참고 항목

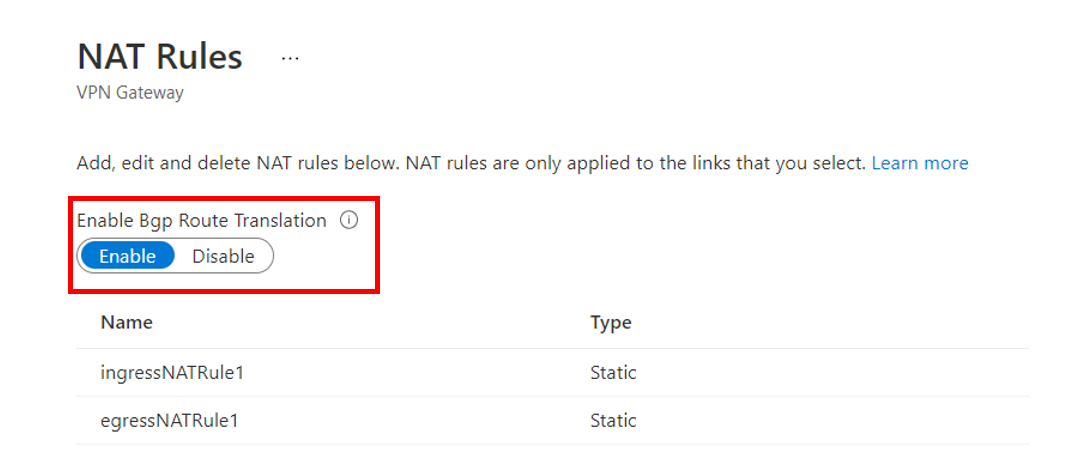

사이트 간 VPN 게이트웨이에서 BGP를 통해 변환된(외부 매핑) 주소 접두사를 보급하도록 하려면 BGP 변환 사용 단추를 클릭합니다. 그러면 온-프레미스에서 NAT 이후 범위의 송신 규칙을 자동으로 학습하고, Azure(Virtual WAN 허브, 연결된 가상 네트워크, VPN 및 ExpressRoute 분기)에서 NAT 이후 범위의 수신 규칙을 자동으로 학습합니다. 새 POST NAT 범위는 가상 허브의 유효 경로 테이블에 표시됩니다. BGP 변환 사용 설정은 Virtual WAN 허브 사이트 간 VPN 게이트웨이의 모든 NAT 규칙에 적용됩니다.

구성 예

수신 SNAT(BGP 사용 VPN 사이트)

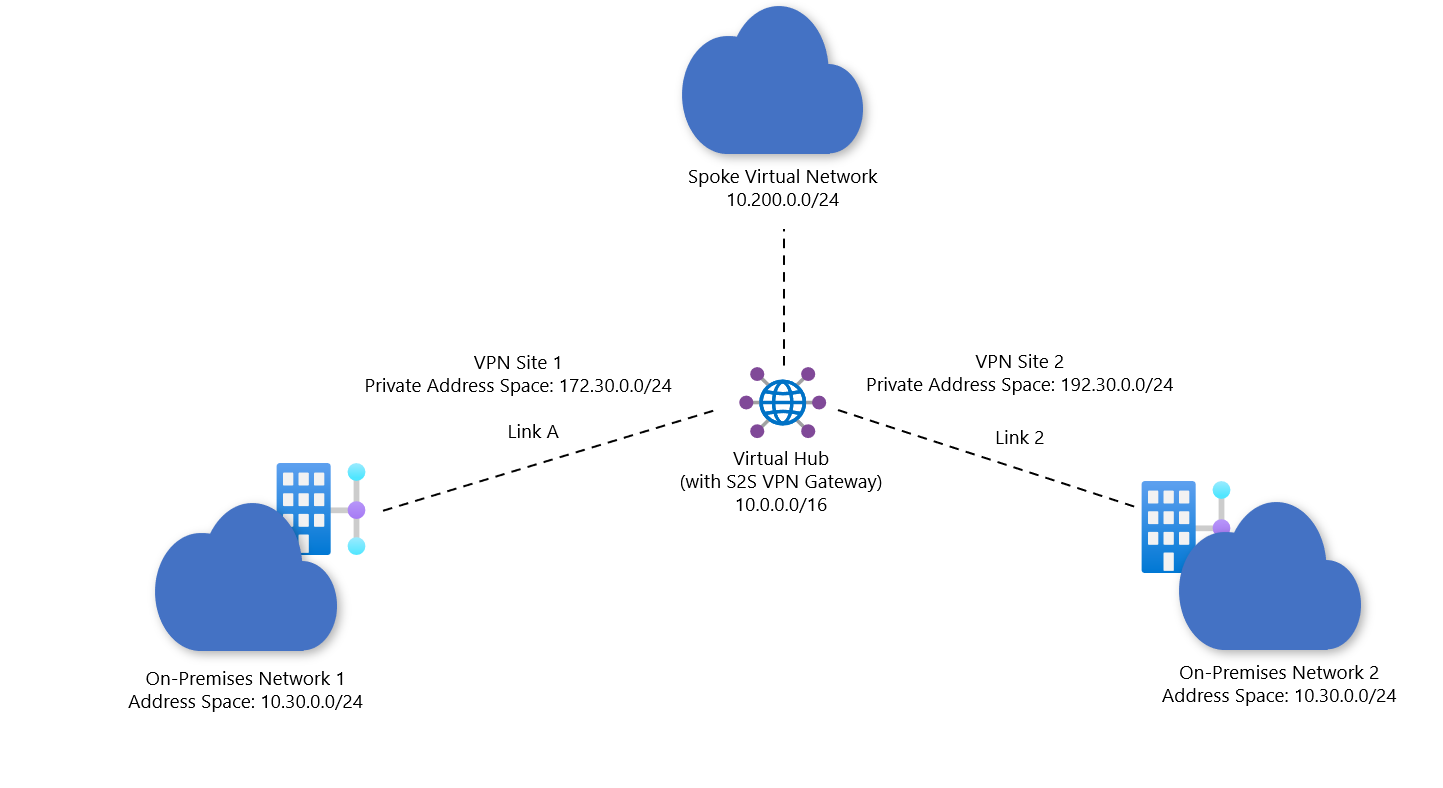

수신 SNAT 규칙은 Virtual WAN 사이트 간 VPN 게이트웨이를 통해 Azure에 들어오는 패킷에 적용됩니다. 이 시나리오에서는 두 개의 사이트 간 VPN 분기를 Azure에 연결하려고 합니다. VPN 사이트 1은 링크 A를 통해 연결되고, VPN 사이트 2는 링크 B를 통해 연결됩니다. 각 사이트에는 동일한 주소 공간 10.30.0.0/24가 있습니다.

이 예에서는 NAT site1을 172.30.0.0.0/24로 설정합니다. 다른 Virtual WAN 스포크 가상 네트워크 및 분기는 NAT 이후 주소 공간을 자동으로 학습합니다.

다음 다이어그램에는 예상 결과가 나와 있습니다.

NAT 규칙을 지정합니다.

사이트 간 VPN Gateway가 겹치는 주소 공간(예: 10.30.0.0/24)을 사용하는 두 분기를 구분할 수 있도록 NAT 규칙을 지정합니다. 이 예제에서는 VPN 사이트 1에 대한 링크 A에 초점을 둡니다.

다음 NAT 규칙을 설정하고 링크 A에 연결할 수 있습니다. 이는 고정 NAT 규칙이므로 내부 매핑 및 외부 매핑의 주소 공간에는 동일한 수의 IP 주소가 포함됩니다.

- 이름: ingressRule01

- 유형: 정적

- 모드: IngressSnat

- 내부 매핑: 10.30.0.0/24

- 외부 매핑: 172.30.0.0/24

- 링크 연결: 링크 A

BGP 경로 변환을 ‘사용’으로 전환합니다.

사이트 간 VPN Gateway가 온-프레미스 BGP 피어와 피어링할 수 있는지 확인합니다.

이 예제에서 수신 NAT 규칙은 10.30.0.132를 172.30.0.132로 변환해야 합니다. 이렇게 하려면 ‘VPN 사이트 편집’을 클릭하여 이 변환된 BGP 피어 주소(172.30.0.132)를 반영하도록 VPN 사이트 링크 A BGP 주소를 구성합니다.

VPN 사이트가 BGP를 통해 연결되는 경우 고려 사항

정적 일대일 NAT의 경우 내부 매핑과 외부 매핑의 서브넷 크기가 동일해야 합니다.

BGP 변환이 사용하도록 설정되면 사이트 간 VPN 게이트웨이에서 자동으로 송신 NAT 규칙의 외부 매핑을 온-프레미스에 보급하고, 수신 NAT 규칙의 외부 매핑을 Azure(Virtual WAN 허브, 연결된 스포크 가상 네트워크, 연결된 VPN/ExpressRoute)에 보급합니다. BGP 변환이 사용하지 않도록 설정되면 변환된 경로가 온-프레미스에 자동으로 보급되지 않습니다. 따라서 해당 VPN 사이트 링크 연결과 연결된 수신 NAT 규칙의 NAT 이후(외부 매핑) 범위를 보급하도록 온-프레미스 BGP 스피커를 구성해야 합니다. 마찬가지로 송신 NAT 규칙의 NAT 이후(외부 매핑) 범위에 대한 경로를 온-프레미스 디바이스에 적용해야 합니다.

만약 온-프레미스 BGP 피어 IP 주소가 수신 NAT 규칙의 내부 매핑 내에 포함된 경우 사이트 간 VPN 게이트웨이에서 온-프레미스 BGP 피어 IP 주소를 자동으로 변환합니다. 따라서 VPN 사이트의 링크 연결 BGP 주소는 NAT 변환 주소(외부 매핑의 일부)를 반영해야 합니다.

예를 들어 온-프레미스 BGP IP 주소가 10.30.0.133이고 10.30.0.0/24를 172.30.0.0/24로 변환하는 수신 NAT 규칙이 있는 경우 VPN 사이트의 링크 연결 BGP 주소는 변환된 주소(172.30.0.133)로 구성되어야 합니다.

동적 NAT에서 온-프레미스 BGP 피어 IP는 IP 및 포트 변환이 고정되어 있지 않으므로 NAT 이전 주소 범위(내부 매핑)에 포함될 수 없습니다. 온-프레미스 BGP 피어링 IP를 변환해야 하는 경우 BGP 피어링 IP 주소만 변환하는 별도의 고정 NAT 규칙을 만듭니다.

예를 들어 온-프레미스 네트워크의 주소 공간이 10.0.0.0/24이고 온-프레미스 BGP 피어 IP가 10.0.0.1이며 10.0.0.0/24를 192.198.0.0/32로 변환하는 수신 동적 NAT 규칙이 있는 경우, 10.0.0.1/32를 192.168.0.02/32로 변환하는 별도의 수신 정적 NAT 규칙이 필요하며 해당 VPN 사이트의 링크 연결 BGP 주소를 NAT 변환 주소로 업데이트해야 합니다(외부 매핑의 일부).

수신 SNAT(정적으로 구성된 경로가 있는 VPN 사이트)

수신 SNAT 규칙은 Virtual WAN 사이트 간 VPN 게이트웨이를 통해 Azure에 들어오는 패킷에 적용됩니다. 이 시나리오에서는 두 개의 사이트 간 VPN 분기를 Azure에 연결하려고 합니다. VPN 사이트 1은 링크 A를 통해 연결되고, VPN 사이트 2는 링크 B를 통해 연결됩니다. 각 사이트에는 동일한 주소 공간 10.30.0.0/24가 있습니다.

이 예에서는 VPN 사이트 1을 172.30.0.0.0/24로 NAT합니다. 그러나 VPN 사이트는 BGP를 통해 사이트 간 VPN 게이트웨이에 연결되어 있으므로 구성 단계는 BGP 사용 예와 약간 다릅니다.

NAT 규칙을 지정합니다.

사이트 간 VPN Gateway가 동일한 주소 공간 10.30.0.0/24를 사용하는 두 분기를 구분할 수 있도록 NAT 규칙을 지정합니다. 이 예제에서는 VPN 사이트 1에 대한 링크 A에 초점을 둡니다.

다음 NAT 규칙을 설정하고 VPN 사이트 1 중 하나의 링크 A와 연결할 수 있습니다. 이는 고정 NAT 규칙이므로 내부 매핑 및 외부 매핑의 주소 공간에는 동일한 수의 IP 주소가 포함됩니다.

- 이름: IngressRule01

- 유형: 정적

- 모드: IngressSnat

- 내부 매핑: 10.30.0.0/24

- 외부 매핑: 172.30.0.0/24

- 링크 연결: 링크 A

사이트 간 VPN 게이트웨이에서 NAT 이후 범위(172.30.0.0/24)를 학습하도록 VPN 사이트 1의 '개인 주소 공간' 필드를 편집합니다.

VPN 사이트가 정적으로 구성된 경우의 고려 사항(BGP를 통해 연결되지 않음)

- 정적 일대일 NAT의 경우 내부 매핑과 외부 매핑의 서브넷 크기가 동일해야 합니다.

- Azure Portal에서 접두사를 '개인 주소 공간' 필드에 있는 수신 NAT 규칙의 외부 매핑에 추가하도록 VPN 사이트를 편집합니다.

- 송신 NAT 규칙관 관련된 구성의 경우 송신 NAT 규칙의 외부 매핑이 있는 경로 정책 또는 고정 경로를 온-프레미스 디바이스에 적용해야 합니다.

패킷 흐름

위의 예에서 온-프레미스 디바이스는 스포크 가상 네트워크의 리소스에 연결하려고 합니다. 패킷 흐름은 다음과 같습니다. NAT 변환은 굵게 표시됩니다.

온-프레미스에서 오는 트래픽이 시작됩니다.

- 원본 IP 주소: 10.30.0.4

- 대상 IP 주소: 10.200.0.4

트래픽이 사이트 간 게이트웨이에 들어가고, NAT 규칙을 사용하여 변환된 다음, 스포크에 보내집니다.

- 원본 IP 주소: 172.30.0.4

- 대상 IP 주소: 10.200.0.4

Spoke에서 회신이 시작됩니다.

- 원본 IP 주소: 10.200.0.4

- 대상 IP 주소: 172.30.0.4

트래픽이 사이트 간 VPN Gateway로 들어가고 변환이 취소되어 온-프레미스로 전송됩니다.

- 원본 IP 주소: 10.200.0.4

- 대상 IP 주소: 10.30.0.4

유효성 검사 확인

이 섹션에서는 구성이 제대로 설정되었는지 확인하는 검사를 보여 줍니다.

동적 NAT 규칙 유효성 검사

대상 주소 풀이 원래 주소 풀보다 작은 경우 동적 NAT 규칙을 사용합니다.

IP/포트 조합은 동적 NAT 규칙에서 고정되지 않으므로 온-프레미스 BGP 피어 IP는 NAT 이전(내부 매핑) 주소 범위에 포함될 수 없습니다. BGP 피어링 IP 주소만 변환하는 특정 고정 NAT 규칙을 만듭니다.

예시:

- 온-프레미스 주소 범위: 10.0.0.0/24

- 온-프레미스 BGP IP: 10.0.0.1

- 수신 동적 NAT 규칙: 192.168.0.1/32

- 수신 고정 NAT 규칙: 10.0.0.1 -> 192.168.0.2

DefaultRouteTable, 규칙 및 경로 유효성 검사

Virtual WAN의 분기는 DefaultRouteTable에 연결되며, 이는 모든 분기 연결이 DefaultRouteTable 내에 채워진 경로를 학습함을 의미합니다. DefaultRouteTable의 유효 경로에 변환된 접두사가 있는 NAT 규칙이 표시됩니다.

이전 예제에서:

- 접두사: 172.30.0.0/24

- 다음 홉 유형: VPN_S2S_Gateway

- 다음 홉: VPN_S2S_Gateway Resource

주소 접두사 유효성 검사

이 예제는 DefaultRouteTable과 연결된 가상 네트워크의 리소스에 적용됩니다.

Virtual WAN 허브에 연결된 스포크 가상 네트워크에 있는 가상 머신의 NIC(네트워크 인터페이스 카드)에 대한 유효 경로는 수신 NAT 규칙에 지정된 외부 매핑의 주소 접두사도 포함해야 합니다.

온-프레미스 디바이스는 송신 NAT 규칙의 외부 매핑 내에 포함된 접두사에 대한 경로도 포함해야 합니다.

일반 구성 패턴

참고 항목

사이트 간 NAT는 정책 기반 트래픽 선택기를 사용하는 사이트 간 VPN 연결에서 지원되지 않습니다.

다음 표에서는 사이트 간 VPN 게이트웨이에서 다양한 유형의 NAT 규칙을 구성할 때 발생하는 일반적인 구성 패턴을 보여 줍니다.

| VPN 사이트 유형 | 수신 NAT 규칙 | 송신 NAT 규칙 |

|---|---|---|

| 고정으로 구성된 경로가 있는 VPN 사이트 | NAT 규칙의 외부 매핑을 포함하도록 VPN 사이트에서 '개인 주소 공간'을 편집합니다. | 온-프레미스 디바이스에서 NAT 규칙의 외부 매핑에 대한 경로를 적용합니다. |

| VPN 사이트(BGP 변환 사용) | BGP 피어의 외부 매핑 주소를 VPN 사이트 링크 연결의 BGP 주소에 배치합니다. | 특별 고려 사항 없음. |

| VPN 사이트(BGP 변환 사용 안 함) | 온-프레미스 BGP 스피커에서 NAT 규칙의 외부 매핑에 있는 접두사를 보급하도록 합니다. 또한 BGP 피어의 외부 매핑 주소를 VPN 사이트 링크 연결의 BGP 주소에 배치합니다. | 온-프레미스 디바이스에서 NAT 규칙의 외부 매핑에 대한 경로를 적용합니다. |

다음 단계

사이트간 구성에 대한 자세한 내용은 Virtual WAN 사이트 간 연결 구성을 참조하세요.