사이트 간 구성의 강제 터널링 정보

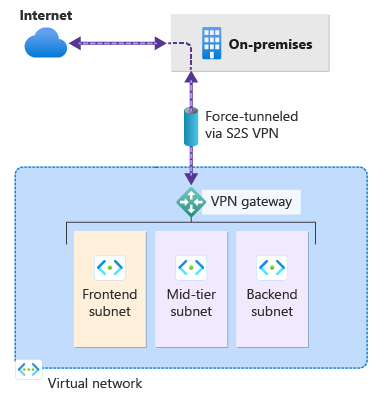

이 문서는 S2S(사이트 간) IPsec 연결에 대한 강제 터널링이 작동하는 방식을 이해하는 데 도움이 됩니다. 기본적으로 가상 네트워크 내의 워크로드 및 VM에서 인터넷 바인딩 트래픽은 인터넷으로 직접 전송됩니다.

강제 터널링을 사용하면 검사 및 감사용 S2S VPN 터널을 통해 모든 인터넷 바인딩 트래픽을 온-프레미스 위치로 다시 리디렉션하거나 "강제 전송"할 수 있습니다. 대부분의 엔터프라이즈 IT 정책에 있어서 중요한 보안 요구 사항입니다. 인증되지 않은 인터넷 액세스는 잠재적으로 정보 공개 또는 다른 유형의 보안 위반을 발생시킬 수 있습니다.

다음 예제에서는 검사 및 감사를 위해 VPN Gateway를 통해 온-프레미스 위치로 강제 전송되는 모든 인터넷 트래픽을 보여줍니다.

강제 터널링을 위한 구성 방법

강제 터널링을 구성할 수 있는 몇 가지 방법이 있습니다.

BGP를 사용하여 구성

BGP를 통해 VPN Gateway에 대한 강제 터널링을 구성할 수 있습니다. 모든 Azure 트래픽이 VPN Gateway S2S 터널을 통해 전송되도록 온-프레미스 위치에서 Azure로 BGP를 통해 기본 경로 0.0.0.0/0을 보급해야 합니다.

기본 사이트를 사용하여 구성

경로 기반 VPN Gateway에 대한 기본 사이트를 설정하여 강제 터널링을 구성할 수 있습니다. 단계는 기본 사이트 통한 강제 터널링을 참조하세요.

- PowerShell을 사용하여 가상 네트워크 게이트웨이에 대한 기본 사이트를 할당합니다.

- 트래픽 선택기로 0.0.0.0/0을 사용하여 온-프레미스 VPN 디바이스를 구성해야 합니다.

특정 서브넷에 대한 인터넷 바인딩 트래픽 라우팅

기본적으로 강제 터널링을 구성하지 않은 경우 모든 인터넷 바인딩 트래픽은 인터넷으로 직접 이동합니다. 강제 터널링이 구성되면 모든 인터넷 바인딩 트래픽이 온-프레미스 위치로 전송됩니다.

경우에 따라 특정 서브넷(일부 서브넷은 아님)의 인터넷 바인딩 트래픽만 Azure 네트워크 인프라에서 온-프레미스 위치가 아닌 인터넷으로 직접 트래버스하도록 할 수 있습니다. 이 시나리오는 강제 터널링 및 가상 네트워크 사용자 지정 UDR(사용자 정의 경로)을 조합하여 구성할 수 있습니다. 단계는 특정 서브넷에 대한 인터넷 바인딩 트래픽 라우팅을 참조하세요.

다음 단계

가상 네트워크 트래픽 라우팅에 대한 자세한 내용은 VNet 트래픽 라우팅을 참조하세요.