기존 VPN Gateway 연결이 있는 VNet에 사이트 간 연결 추가(클래식)

이 문서에서는 PowerShell을 사용하여 기존 연결이 있는 VPN 게이트웨이에 클래식(레거시) 배포 모델을 사용하여 S2S(사이트 간) 연결을 추가하는 과정을 안내합니다. 이러한 유형의 연결을 "다중 사이트" 구성이라고도 합니다. 이러한 단계가 ExpressRoute/사이트 간 공존 연결 구성에는 적용되지 않습니다.

이 문서의 단계는 클래식(레거시) 배포 모델에 적용되며 현재 배포 모델인 Resource Manager에는 적용되지 않습니다. 클래식 배포 모델에서 특별히 작업하지 않으려면 이 문서의 Resource Manager 버전을 사용하는 것이 좋습니다.

참고 항목

이 문서는 클래식(레거시) 배포 모델 사용에 대해 설명합니다. 대신 최신 Azure 배포 모델을 사용하는 것이 좋습니다. Resource Manager 배포 모델은 최신 배포 모델로 클래식 배포 모델보다 더 많은 옵션과 기능 호환성을 제공합니다. 이러한 두 배포 모델 간의 차이점을 이해하려면 배포 모델 및 리소스 상태 이해를 참조하세요.

이 문서의 다른 버전을 사용하려면 왼쪽 창의 목차를 사용합니다.

연결 정보

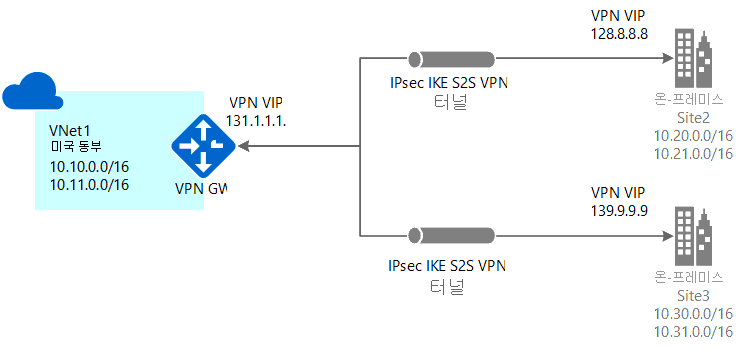

단일 가상 네트워크에 여러 온-프레미스 사이트를 연결할 수 있습니다. 이 방식은 하이브리드 클라우드 솔루션을 구축하는 경우 특히 유용합니다. Azure Virtual Network 게이트웨이에 대한 다중 사이트 연결을 만드는 작업은 다른 사이트 간 연결을 만드는 작업과 비슷합니다. 실제로, 게이트웨이가 동적(경로 기반)이라면 기존 Azure VPN 게이트웨이를 사용할 수 있습니다.

이미 정적 게이트웨이가 가상 네트워크에 연결된 경우에는 가상 네트워크를 다시 빌드하지 않고도 게이트웨이 유형을 동적으로 변경하여 다중 사이트를 수용할 수 있습니다. 라우팅 유형을 변경하기 전에 온-프레미스 VPN 게이트웨이가 경로 기반 VPN 구성을 지원하는지 확인합니다.

고려할 항목

이 가상 네트워크 변경을 위해 포털을 사용할 수 없습니다. 포털을 사용하는 대신 네트워크 구성 파일을 변경해야 합니다. 포털에서 변경한 경우, 사용자의 다중 사이트 참조 설정을 덮어씁니다.

따라서 다중 사이트 절차를 완료할 때까지는 네트워크 구성 파일을 사용하는 익숙해져야 합니다. 그러나 네트워크 구성을 여러 사용자가 사용하는 경우에는 이 제한에 대해 모든 사람이 알 수 있도록 해야 합니다. 포털을 아예 사용할 수 없다는 뜻은 아닙니다. 이 특정 가상 네트워크에 대한 구성 변경을 제외한 모든 작업에 관리 포털을 사용할 수 있습니다.

시작하기 전에

구성을 시작하기 전에 다음이 있는지 확인합니다.

- 각 온-프레미스 위치에서 호환되는 VPN 하드웨어. 사용하려는 디바이스가 호환 가능한 것인지 확인하려면 Virtual Network 연결을 위한 VPN 디바이스 정보를 참조하세요.

- 각 VPN 디바이스에 대한 외부 연결 공용 IPv4 IP 주소. IP 주소는 NAT 뒤에 배치할 수 없습니다. 이 단계는 필수입니다.

- VPN 하드웨어 구성에 능숙한 사용자. 사용자가 VPN 디바이스 구성 방법에 대해 매우 잘 알고 있거나 이와 관련된 지식이 있는 사람과 작업해야 합니다.

- 가상 네트워크에 사용할 IP 주소 범위(아직 만들지 않은 경우).

- 연결할 각 로컬 네트워크 사이트에 대한 IP 주소 범위. 연결하려는 각 로컬 네트워크 사이트의 IP 주소 범위가 겹치지 않도록 해야 합니다. 그렇지 않은 경우 포털 또는 REST API는 업로드 중인 구성을 거절합니다.

예를 들어 두 로컬 네트워크 사이트에 IP 주소 범위 10.2.3.0/24가 모두 포함되어 있고 대상 주소가 10.2.3.3인 패키지가 있는 경우, 주소 범위가 겹치기 때문에 Azure는 어떤 사이트에 패키지를 전송할지 알지 못하게 됩니다. 라우팅 문제를 방지하기 위해 Azure에서는 범위가 겹치는 구성 파일의 업로드를 허용하지 않습니다.

Azure PowerShell 작업

클래식 배포 모델을 사용하는 경우에는 Azure Cloud Shell을 사용할 수 없습니다. 대신, 최신 버전의 Azure SM(서비스 관리) PowerShell cmdlet을 컴퓨터에 로컬로 설치해야 합니다. 이러한 cmdlet은 AzureRM 또는 Az cmdlet과 다릅니다. SM cmdlet을 설치하려면 서비스 관리 Cmdlet 설치를 참조하세요. Azure PowerShell에 대한 자세한 내용은 Azure PowerShell 설명서를 참조하세요.

1. 사이트 간 VPN 만들기

동적 라우팅 게이트웨이를 사용한 사이트 간 VPN이 이미 있으면 좋습니다. 가상 네트워크 구성 설정 내보내기로 진행할 수 있습니다. 아직 만들지 않은 경우는 아래 작업을 수행합니다.

사이트 간 가상 네트워크가 이미 있지만 정적(정책 기반) 라우팅 게이트웨이가 있는 경우:

- 게이트웨이 유형을 동적 라우팅으로 변경합니다. 다중 사이트 VPN에는 동적(경로 기반이라고도 함) 라우팅 게이트웨이가 필요합니다. 게이트웨이 유형을 변경하려면 먼저 기존 게이트웨이를 삭제한 다음 새로 만들어야 합니다.

- 새 게이트웨이를 구성하고 VPN 터널을 만듭니다. 지침에 대해서는 SKU와 VPN 유형 지정을 참조하세요. 라우팅 유형을 '동적'으로 지정해야 합니다.

사이트 간 가상 네트워크 사이트가 없는 경우:

- 사이트 간 VPN 연결을 사용하여 Virtual Network 만들기를 참조하여 사이트 간 가상 네트워크를 만듭니다.

- VPN Gateway 구성을 참조하여 동적 라우팅 게이트웨이를 구성하십시오. 사용 중인 게이트웨이 유형에 맞는 동적 라우팅 을 선택해야 합니다.

2. 네트워크 구성 파일을 내보내기

상승된 권한으로 PowerShell 콘솔을 엽니다. 서비스 관리로 전환하려면 다음 명령을 사용합니다.

azure config mode asm

계정에 연결합니다. 연결에 도움이 되도록 다음 예제를 사용합니다.

Add-AzureAccount

다음 명령을 실행하여 Azure 네트워크 구성 파일을 내보냅니다. 필요한 경우 다른 위치로 내보낼 파일의 위치를 변경할 수 있습니다.

Get-AzureVNetConfig -ExportToFile C:\AzureNet\NetworkConfig.xml

3. 네트워크 구성 파일 열기

마지막 단계에서 다운로드한 네트워크 구성 파일을 엽니다. 원하는 xml 편집기를 사용합니다. 파일은 다음과 유사하게 나타납니다.

<NetworkConfiguration xmlns:xsd="https://www.w3.org/2001/XMLSchema" xmlns:xsi="https://www.w3.org/2001/XMLSchema-instance" xmlns="http://schemas.microsoft.com/ServiceHosting/2011/07/NetworkConfiguration">

<VirtualNetworkConfiguration>

<LocalNetworkSites>

<LocalNetworkSite name="Site1">

<AddressSpace>

<AddressPrefix>10.0.0.0/16</AddressPrefix>

<AddressPrefix>10.1.0.0/16</AddressPrefix>

</AddressSpace>

<VPNGatewayAddress>131.2.3.4</VPNGatewayAddress>

</LocalNetworkSite>

<LocalNetworkSite name="Site2">

<AddressSpace>

<AddressPrefix>10.2.0.0/16</AddressPrefix>

<AddressPrefix>10.3.0.0/16</AddressPrefix>

</AddressSpace>

<VPNGatewayAddress>131.4.5.6</VPNGatewayAddress>

</LocalNetworkSite>

</LocalNetworkSites>

<VirtualNetworkSites>

<VirtualNetworkSite name="VNet1" AffinityGroup="USWest">

<AddressSpace>

<AddressPrefix>10.20.0.0/16</AddressPrefix>

<AddressPrefix>10.21.0.0/16</AddressPrefix>

</AddressSpace>

<Subnets>

<Subnet name="FE">

<AddressPrefix>10.20.0.0/24</AddressPrefix>

</Subnet>

<Subnet name="BE">

<AddressPrefix>10.20.1.0/24</AddressPrefix>

</Subnet>

<Subnet name="GatewaySubnet">

<AddressPrefix>10.20.2.0/29</AddressPrefix>

</Subnet>

</Subnets>

<Gateway>

<ConnectionsToLocalNetwork>

<LocalNetworkSiteRef name="Site1">

<Connection type="IPsec" />

</LocalNetworkSiteRef>

</ConnectionsToLocalNetwork>

</Gateway>

</VirtualNetworkSite>

</VirtualNetworkSites>

</VirtualNetworkConfiguration>

</NetworkConfiguration>

4. 여러 사이트 참조 추가

사이트 참조 정보를 추가 또는 제거하면 ConnectionsToLocalNetwork/LocalNetworkSiteRef의 구성이 변경됩니다. 새 로컬 사이트 참조를 추가하면 Azure에서 새 터널을 만듭니다. 아래 예제에서 네트워크 구성은 단일 사이트 연결용입니다. 모두 변경했으면 파일을 저장합니다.

<Gateway>

<ConnectionsToLocalNetwork>

<LocalNetworkSiteRef name="Site1"><Connection type="IPsec" /></LocalNetworkSiteRef>

</ConnectionsToLocalNetwork>

</Gateway>

추가 사이트 참조를 추가하려면(다중 사이트 구성 만들기) 아래 예제와 같이 추가 "LocalNetworkSiteRef" 줄을 추가하기만 하면 됩니다.

<Gateway>

<ConnectionsToLocalNetwork>

<LocalNetworkSiteRef name="Site1"><Connection type="IPsec" /></LocalNetworkSiteRef>

<LocalNetworkSiteRef name="Site2"><Connection type="IPsec" /></LocalNetworkSiteRef>

</ConnectionsToLocalNetwork>

</Gateway>

5. 네트워크 구성 파일을 가져오기

네트워크 구성 파일을 가져옵니다. 변경 내용과 함께 이 파일을 가져오면 새 터널이 추가됩니다. 터널은 이전에 만든 동적 게이트웨이를 사용합니다. PowerShell을 사용하여 파일을 가져올 수 있습니다.

6. 키 다운로드

새 터널을 추가한 후 PowerShell cmdlet 'Get-AzureVNetGatewayKey'를 사용하여 각 터널의 IPsec/IKE 사전 공유 키를 가져옵니다.

예시:

Get-AzureVNetGatewayKey –VNetName "VNet1" –LocalNetworkSiteName "Site1"

Get-AzureVNetGatewayKey –VNetName "VNet1" –LocalNetworkSiteName "Site2"

원하는 경우 Virtual Network 게이트웨이 공유 키 가져오기 REST API를 사용하여 사전 공유 키를 가져올 수도 있습니다.

7. 연결 확인

다중 사이트 터널 상태를 확인합니다. 각 터널에 대한 키를 다운로드한 후 연결을 확인할 수 있습니다. 다음 예제에 나온 것처럼 'Get-AzureVnetConnection'을 사용하여 가상 네트워크 터널 목록을 가져옵니다. VNet1이 VNet의 이름입니다.

Get-AzureVnetConnection -VNetName VNET1

예제는 다음을 반환합니다.

ConnectivityState : Connected

EgressBytesTransferred : 661530

IngressBytesTransferred : 519207

LastConnectionEstablished : 5/2/2014 2:51:40 PM

LastEventID : 23401

LastEventMessage : The connectivity state for the local network site 'Site1' changed from Not Connected to Connected.

LastEventTimeStamp : 5/2/2014 2:51:40 PM

LocalNetworkSiteName : Site1

OperationDescription : Get-AzureVNetConnection

OperationId : 7f68a8e6-51e9-9db4-88c2-16b8067fed7f

OperationStatus : Succeeded

ConnectivityState : Connected

EgressBytesTransferred : 789398

IngressBytesTransferred : 143908

LastConnectionEstablished : 5/2/2014 3:20:40 PM

LastEventID : 23401

LastEventMessage : The connectivity state for the local network site 'Site2' changed from Not Connected to Connected.

LastEventTimeStamp : 5/2/2014 2:51:40 PM

LocalNetworkSiteName : Site2

OperationDescription : Get-AzureVNetConnection

OperationId : 7893b329-51e9-9db4-88c2-16b8067fed7f

OperationStatus : Succeeded

다음 단계

VPN Gateway에 대한 자세한 내용은 VPN Gateway 정보를 참조하세요.