관리자 액세스 관리

클라우드용 Microsoft Defender 앱은 역할 기반 액세스 제어를 지원합니다. 이 문서에서는 관리자용 클라우드용 Defender 앱에 대한 액세스를 설정하는 지침을 제공합니다. 관리자 역할 할당에 대한 자세한 내용은 Microsoft Entra ID 및 Microsoft 365 문서를 참조하세요.

클라우드용 Defender 앱에 액세스할 수 있는 Microsoft 365 및 Microsoft Entra 역할

참고 항목

- Microsoft 365 및 Microsoft Entra 역할은 클라우드용 Defender 앱 관리 관리자 액세스 페이지에 나열되지 않습니다. Microsoft 365 또는 Microsoft Entra ID에서 역할을 할당하려면 해당 서비스에 대한 관련 RBAC 설정으로 이동합니다.

- 클라우드용 Defender 앱은 Microsoft Entra ID를 사용하여 사용자의 디렉터리 수준 비활성 시간 제한 설정을 결정합니다. 사용자가 비활성 상태일 때 로그아웃하지 않도록 Microsoft Entra ID로 구성된 경우 클라우드용 Defender 앱에서도 동일한 설정이 적용됩니다.

기본적으로 다음 Microsoft 365 및 Microsoft Entra ID 관리자 역할은 클라우드용 Defender 앱에 액세스할 수 있습니다.

전역 관리자 및 보안 관리자: 관리 모든 권한이 있는 클라우드용 Defender 앱에는 모든 권한이 있습니다. 관리자를 추가하고, 정책 및 설정을 추가하고, 로그를 업로드하고, 거버넌스 작업을 수행하고, SIEM 에이전트에 액세스하고 관리할 수 있습니다.

Cloud App Security 관리자: 클라우드용 Defender 앱에서 모든 액세스 및 권한을 허용합니다. 이 역할은 Microsoft Entra ID 전역 관리자 역할과 같은 클라우드용 Defender 앱에 대한 모든 권한을 부여합니다. 그러나 이 역할은 클라우드용 Defender 앱으로 범위가 지정되며 다른 Microsoft 보안 제품에서 전체 권한을 부여하지 않습니다.

준수 관리자: 읽기 전용 권한을 가지며 경고를 관리할 수 있습니다. 클라우드 플랫폼에 대한 보안 권장 사항에 액세스할 수 없습니다. 파일 정책을 생성 및 수정하고 파일 관리 작업을 허용하며 데이터 관리에서 모든 기본 보고서를 볼 수 있습니다.

규정 준수 데이터 관리자: 읽기 전용 권한이 있고, 파일 정책을 만들고 수정하고, 파일 거버넌스 작업을 허용하고, 모든 검색 보고서를 볼 수 있습니다. 클라우드 플랫폼에 대한 보안 권장 사항에 액세스할 수 없습니다.

보안 운영자: 읽기 전용 권한이 있으며 경고를 관리할 수 있습니다. 이러한 관리자는 다음 작업을 수행할 수 없습니다.

- 정책 만들기 또는 기존 정책 편집/변경

- 거버넌스 작업 수행

- 검색 로그 업로드

- 타사 앱 금지 및 승인

- IP 주소 범위 설정 페이지 액세스 및 보기

- 시스템 설정 페이지 액세스 및 보기

- 검색 설정 액세스 및 보기

- 앱 커넥터 페이지 액세스 및 보기

- 거버넌스 로그 액세스 및 보기

- 스냅샷 보고서 관리 페이지 액세스 및 보기

- SIEM 에이전트 액세스 및 보기

보안 읽기 권한자: 읽기 전용 권한이 있습니다. 이러한 관리자는 다음 작업을 수행할 수 없습니다.

- 정책 만들기 또는 기존 정책 편집/변경

- 거버넌스 작업 수행

- 검색 로그 업로드

- 타사 앱 금지 및 승인

- IP 주소 범위 설정 페이지 액세스 및 보기

- 시스템 설정 페이지 액세스 및 보기

- 검색 설정 액세스 및 보기

- 앱 커넥터 페이지 액세스 및 보기

- 거버넌스 로그 액세스 및 보기

- 스냅샷 보고서 관리 페이지 액세스 및 보기

- SIEM 에이전트 액세스 및 보기

전역 읽기 권한자: 클라우드용 Defender 앱의 모든 측면에 대한 전체 읽기 전용 액세스 권한이 있습니다. 설정을 변경하거나 작업을 수행할 수 없습니다.

참고 항목

앱 거버넌스 기능은 Microsoft Entra ID 역할에 의해서만 제어됩니다. 자세한 내용은 앱 거버넌스 역할을 참조 하세요.

역할 및 권한

| 사용 권한 | 전역 관리자 | 보안 관리자 | 규정 준수 관리자 | 규정 준수 데이터 관리 | 보안 운영자 | 보안 Reader | 전역 판독기 | PBI 관리 | Cloud App Security 관리자 |

|---|---|---|---|---|---|---|---|---|---|

| 경고 읽기 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| 경고 관리 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ||

| OAuth 애플리케이션 읽기 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| OAuth 애플리케이션 작업 수행 | ✔ | ✔ | ✔ | ✔ | |||||

| 검색된 앱, 클라우드 앱 카탈로그 및 기타 클라우드 검색 데이터에 액세스 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| API 커넥터 구성 | ✔ | ✔ | ✔ | ✔ | |||||

| 클라우드 검색 작업 수행 | ✔ | ✔ | ✔ | ||||||

| 파일 데이터 및 파일 정책에 액세스 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| 파일 작업 수행 | ✔ | ✔ | ✔ | ✔ | |||||

| 액세스 거버넌스 로그 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| 거버넌스 로그 작업 수행 | ✔ | ✔ | ✔ | ✔ | |||||

| 범위가 지정된 검색 거버넌스 로그에 액세스 | ✔ | ✔ | ✔ | ||||||

| 정책 읽기 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| 모든 정책 작업 수행 | ✔ | ✔ | ✔ | ✔ | |||||

| 파일 정책 작업 수행 | ✔ | ✔ | ✔ | ✔ | ✔ | ||||

| OAuth 정책 작업 수행 | ✔ | ✔ | ✔ | ✔ | |||||

| 관리자 액세스 관리 보기 | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| 관리자 및 활동 개인 정보 관리 | ✔ | ✔ | ✔ |

클라우드용 Defender 앱의 기본 제공 관리자 역할

다음 특정 관리자 역할은 Microsoft Defender 포털 의 권한 > Cloud Apps > 역할 영역에서 구성할 수 있습니다.

전역 관리자: Microsoft Entra Global 관리istrator 역할과 비슷하지만 클라우드용 Defender 앱에만 액세스할 수 있습니다.

규정 준수 관리자: Microsoft Entra Compliance 관리자 역할과 동일한 권한을 부여하지만 클라우드용 Defender 앱에만 부여합니다.

보안 읽기 권한자: Microsoft Entra Security 판독기 역할과 동일한 권한을 부여하지만 클라우드용 Defender 앱에만 권한을 부여합니다.

보안 운영자: Microsoft Entra Security 운영자 역할과 동일한 권한을 부여하지만 클라우드용 Defender 앱에만 권한을 부여합니다.

앱/인스턴스 관리자: 선택한 앱의 특정 앱 또는 인스턴스만 처리하는 클라우드용 Defender 앱의 모든 데이터에 대한 전체 또는 읽기 전용 권한이 있습니다. 예를 들어 Box European 인스턴스에 대한 사용자 관리 권한을 제공합니다. 관리자는 파일, 활동, 정책 또는 경고 여부에 관계없이 Box European 인스턴스에 관련된 데이터만 볼 수 있습니다.

- 활동 페이지 - 특정 앱에 대한 활동만

- 경고 - 특정 앱과 관련된 경고만. 경우에 따라 데이터가 특정 앱과 상관 관계가 있는 경우 다른 앱과 관련된 데이터를 경고합니다. 다른 앱과 관련된 경고 데이터에 대한 가시성이 제한되며 자세한 내용은 드릴다운할 수 없습니다.

- 정책 - 모든 정책을 볼 수 있으며 할당된 전체 권한이 있는 경우 앱/인스턴스를 독점적으로 처리하는 정책만 편집하거나 만들 수 있습니다.

- 계정 페이지 - 특정 앱/인스턴스에 대한 계정만

- 앱 사용 권한 - 특정 앱/인스턴스에 대한 사용 권한만

- 파일 페이지 - 특정 앱/인스턴스의 파일만

- 조건부 액세스 앱 제어 - 사용 권한 없음

- Cloud Discovery 활동 - 사용 권한 없음

- 보안 확장 - 사용자 권한이 있는 API 토큰에 대한 권한만

- 거버넌스 작업 - 특정 앱/인스턴스에 대해서만

- 클라우드 플랫폼에 대한 보안 권장 사항 - 권한 없음

- IP 범위 - 사용 권한 없음

사용자 그룹 관리자: 할당된 특정 그룹을 단독으로 처리하는 클라우드용 Defender 앱의 모든 데이터에 대한 전체 또는 읽기 전용 권한이 있습니다. 예를 들어 "독일 - 모든 사용자" 그룹에 사용자 관리자 권한을 할당하는 경우 관리자는 해당 사용자 그룹에 대해서만 클라우드용 Defender 앱에서 정보를 보고 편집할 수 있습니다. 사용자 그룹 관리자에게 다음과 같은 액세스 권한이 있습니다.

활동 페이지 - 그룹의 사용자에 대한 활동만

경고 - 그룹의 사용자와 관련된 경고만. 경우에 따라 데이터가 그룹의 사용자와 상관 관계가 있는 경우 다른 사용자와 관련된 데이터를 경고합니다. 다른 사용자와 관련된 경고 데이터에 대한 가시성은 제한되며 자세한 내용은 드릴다운할 수 없습니다.

정책 - 모든 정책을 볼 수 있으며 할당된 전체 권한이 있는 경우 그룹의 사용자만 처리하는 정책만 편집하거나 만들 수 있습니다.

계정 페이지 - 그룹의 특정 사용자에 대한 계정만

앱 권한 - 사용 권한 없음

파일 페이지 - 사용 권한 없음

조건부 액세스 앱 제어 - 사용 권한 없음

Cloud Discovery 활동 - 사용 권한 없음

보안 확장 - 그룹의 사용자가 있는 API 토큰에 대한 권한만

거버넌스 작업 - 그룹의 특정 사용자에 대해서만

클라우드 플랫폼에 대한 보안 권장 사항 - 권한 없음

IP 범위 - 사용 권한 없음

참고 항목

- 사용자 그룹 관리자에게 그룹을 할당하려면 먼저 연결된 앱에서 사용자 그룹을 가져와야 합니다.

- 가져온 Microsoft Entra 그룹에 사용자 그룹 관리자 권한만 할당할 수 있습니다.

Cloud Discovery 전역 관리자: 모든 Cloud Discovery 설정 및 데이터를 보고 편집할 수 있는 권한이 있습니다. 전역 검색 관리자는 다음과 같은 액세스 권한을 가합니다.

- 설정

- 시스템 설정 - 보기 전용

- Cloud Discovery 설정 - 모두 보기 및 편집(익명화 권한은 역할 할당 중 허용되었는지 여부에 따라 다름)

- Cloud Discovery 활동 - 전체 권한

- 경고 - 관련 Cloud Discovery 보고서와 관련된 경고만 보고 관리합니다.

- 정책 - 모든 정책을 볼 수 있고 Cloud Discovery 정책만 편집하거나 만들 수 있음

- 활동 페이지 - 권한 없음

- 계정 페이지 - 권한 없음

- 앱 권한 - 사용 권한 없음

- 파일 페이지 - 사용 권한 없음

- 조건부 액세스 앱 제어 - 사용 권한 없음

- 보안 확장 - 자체 API 토큰 만들기 및 삭제

- 거버넌스 작업 - Cloud Discovery 관련 작업만

- 클라우드 플랫폼에 대한 보안 권장 사항 - 권한 없음

- IP 범위 - 사용 권한 없음

- 설정

Cloud Discovery 보고서 관리자:

- 설정

- 시스템 설정 - 보기 전용

- Cloud Discovery 설정 - 모두 보기(익명화 권한은 역할 할당 중에 허용되었는지 여부에 따라 다름)

- Cloud Discovery 작업 - 읽기 권한만

- 경고 – 관련 Cloud Discovery 보고서와 관련된 경고만 보기

- 정책 - 모든 정책을 볼 수 있으며 애플리케이션을 제어할 가능성 없이 Cloud Discovery 정책만 만들 수 있습니다(태그 지정, 제재 및 사용 권한 없음).

- 활동 페이지 - 권한 없음

- 계정 페이지 - 권한 없음

- 앱 권한 - 사용 권한 없음

- 파일 페이지 - 사용 권한 없음

- 조건부 액세스 앱 제어 - 사용 권한 없음

- 보안 확장 - 자체 API 토큰 만들기 및 삭제

- 거버넌스 작업 – 관련 Cloud Discovery 보고서와 관련된 작업만 보기

- 클라우드 플랫폼에 대한 보안 권장 사항 - 권한 없음

- IP 범위 - 사용 권한 없음

- 설정

참고 항목

기본 제공 클라우드용 Defender 앱 관리자 역할은 클라우드용 Defender 앱에 대한 액세스 권한만 제공합니다.

관리자 사용 권한 재정의

Microsoft Entra ID 또는 Microsoft 365에서 관리자의 권한을 재정의하려면 클라우드용 Defender 앱에 사용자를 수동으로 추가하고 사용자 권한을 할당하여 이 작업을 수행할 수 있습니다. 예를 들어 Microsoft Entra ID의 보안 읽기 권한자인 Stephanie를 할당하여 클라우드용 Defender 앱에서 모든 권한을 부여하려는 경우 클라우드용 Defender 앱에 수동으로 추가하고 모든 권한을 할당하여 자신의 역할을 재정의하고 클라우드용 Defender 앱에서 필요한 권한을 허용할 수 있습니다. 전체 액세스 권한을 부여하는 Microsoft Entra 역할(전역 관리자, 보안 관리자 및 Cloud App Security 관리자)을 재정의할 수 없습니다.

다른 관리자 추가

Microsoft Entra 관리 역할에 사용자를 추가하지 않고도 클라우드용 Defender 앱에 관리자를 추가할 수 있습니다. 추가 관리자를 추가하려면 다음 단계를 수행합니다.

Important

- 관리자 액세스 관리 페이지에 대한 액세스 권한은 전역 관리주체, 보안 관리주체, 규정 준수 관리주체, 규정 준수 데이터 관리주체, 보안 운영자, 보안 읽기 권한자 및 전역 읽기 권한자 그룹의 구성원이 사용할 수 있습니다.

- Microsoft Entra Global 관리istrators 또는 Security 관리istrators만 관리자 액세스 관리 페이지를 편집하고 다른 사용자에게 클라우드용 Defender 앱에 대한 액세스 권한을 부여할 수 있습니다.

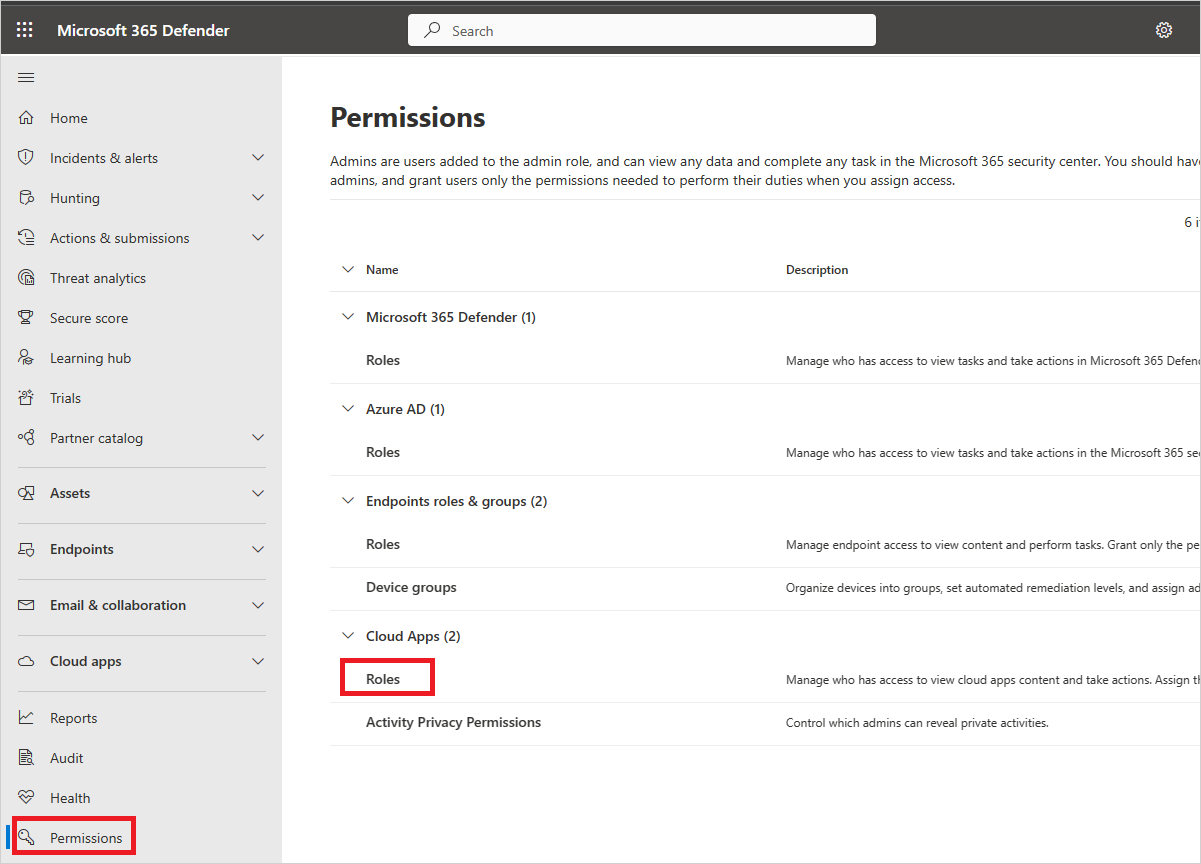

Microsoft Defender 포털의 왼쪽 메뉴에서 사용 권한을 선택합니다.

Cloud Apps에서 역할을 선택합니다.

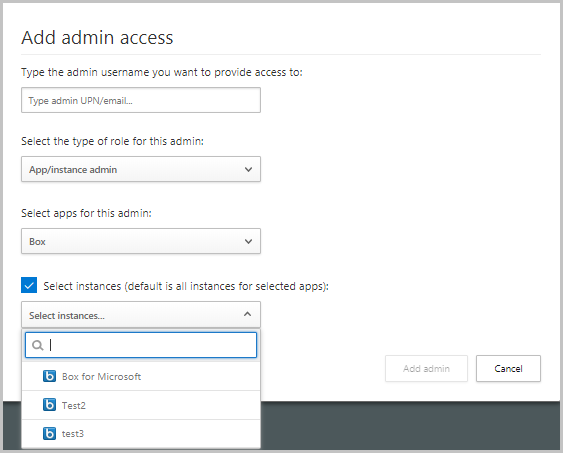

+사용자 추가를 선택하여 클라우드용 Defender 앱에 액세스할 수 있는 관리자를 추가합니다. 조직 내에서 사용자의 이메일 주소를 제공합니다.

참고 항목

외부 MSSP(관리형 보안 서비스 공급자)를 클라우드용 Defender 앱의 관리자로 추가하려면 먼저 조직에 게스트로 초대해야 합니다.

다음으로, 드롭다운을 선택하여 관리자가 가지고 있는 역할 유형, 전역 관리자, 보안 읽기 권한자, 준수 관리자, 앱/인스턴스 관리자, 사용자 그룹 관리자, Cloud Discovery 전역 관리자 또는 Cloud Discovery 보고서 관리자를 설정합니다. 앱/인스턴스 관리자를 선택하는 경우 관리자가 권한을 가질 앱과 인스턴스를 선택합니다.

참고 항목

제한된 페이지에 액세스하거나 제한된 작업을 수행하려고 하는 액세스 권한이 제한된 관리자는 페이지에 액세스하거나 작업을 수행할 권한이 없다는 오류가 표시됩니다.

관리자 추가를 선택합니다.

외부 관리자 초대

클라우드용 Defender 앱을 사용하면 MSSP(외부 관리자)를 조직(MSSP 고객) 클라우드용 Defender 앱 서비스의 관리자로 초대할 수 있습니다. MSSP를 추가하려면 MSSP 테넌트에서 클라우드용 Defender 앱을 사용하도록 설정한 다음, MSSP 고객 Azure Portal에서 Microsoft Entra B2B 협업 사용자로 추가합니다. 추가되면 MSSP를 관리자로 구성하고 클라우드용 Defender 앱에서 사용할 수 있는 역할을 할당할 수 있습니다.

MSSP 고객 클라우드용 Defender Apps 서비스에 MSSP를 추가하려면

- 디렉터리에 게스트 사용자 추가의 단계를 사용하여 MSSP 고객 디렉터리에서 MSSP를 게스트로 추가합니다.

- 추가 관리자 추가의 단계를 사용하여 MSSP를 추가하고 MSSP 고객 클라우드용 Defender 앱 포털에서 관리자 역할을 할당합니다. MSSP 고객 디렉터리에서 게스트로 추가할 때 사용되는 것과 동일한 외부 전자 메일 주소를 제공합니다.

MSSP 고객 클라우드용 Defender Apps 서비스에 대한 MSSP 액세스

기본적으로 MSSP는 다음 URLhttps://security.microsoft.com을 통해 클라우드용 Defender 앱 테넌트에 액세스합니다.

그러나 MSSP는 다음 형식 https://security.microsoft.com/?tid=<tenant_id>의 테넌트별 URL을 사용하여 MSSP 고객 Microsoft Defender 포털에 액세스해야 합니다.

MSSP는 다음 단계를 사용하여 MSSP 고객 포털 테넌트 ID를 가져온 다음 ID를 사용하여 테넌트별 URL에 액세스할 수 있습니다.

MSSP로 자격 증명을 사용하여 Microsoft Entra ID에 로그인합니다.

디렉터리를 MSSP 고객의 테넌트로 전환합니다.

Microsoft Entra ID>속성을 선택합니다. MSSP 고객 테넌트 ID 는 테넌트 ID 필드에 있습니다.

다음 URL

https://security.microsoft.com/?tid=<tenant_id>의 값을 바꿔customer_tenant_idMSSP 고객 포털에 액세스합니다.

관리 활동 감사

클라우드용 Defender 앱을 사용하면 관리자 로그인 활동 로그를 내보내고 조사의 일환으로 수행된 특정 사용자 또는 경고의 보기에 대한 감사를 내보낼 수 있습니다.

로그를 내보내려면 다음 단계를 수행합니다.

Microsoft Defender 포털의 왼쪽 메뉴에서 사용 권한을 선택합니다.

Cloud Apps에서 역할을 선택합니다.

관리 역할 페이지의 오른쪽 위 모서리에서 관리자 활동 내보내기를 선택합니다.

필요한 시간 범위를 지정합니다.

내보내기를 선택합니다.