잠재적으로 위험한 파일의 다운로드 식별 및 중단

참고

비즈니스용 Microsoft Edge는 이제 Edge 안정적인 버전 116에서 사용할 수 있습니다! 기본 엔터프라이즈급 보안, 생산성, 관리 효율성 및 AI가 기본 제공된 새로운 전용 작업 환경에 대해 자세히 알아봅니다.

Microsoft Edge의 파일 형식 정책 구성 요소는 파일 다운로드를 관리하기 위해 파일을 "위험성" 수준으로 분류합니다. 무해한 파일(예: .txt 파일)은 자유롭게 다운로드할 수 있으며, 와 같은 .dll 잠재적으로 위험한 파일은 더 높은 수준의 검사를 받게 됩니다. 이 조사는 보안에 민감한 사용자 환경을 제공합니다.

Microsoft Edge에서 파일 형식의 위험 수준을 결정하는 방법

Microsoft Edge는 보안 또는 호환성을 위해 몇 가지 변경 내용이 있는 업스트림 Chromium 브라우저에서 대부분의 파일 형식 정책을 상속합니다. download_file_types.asciipb 파일에서 파일 형식 및 해당 분류에 대한 Chromium 정책을 볼 수 있습니다. 이 파일에서는 각 형식에 , NOT_DANGEROUS또는 ALLOW_ON_USER_GESTURE의 세 가지 값 DANGEROUS중 하나인 danger_level 있습니다.

다음 두 가지 분류는 간단합니다.

- NOT_DANGEROUS 다운로드 요청이 실수로 발생한 경우에도 파일을 안전하게 다운로드할 수 있음을 의미합니다.

- DANGEROUS는 다운로드가 장치를 손상시킬 수 있다는 것을 브라우저가 항상 사용자에게 경고해야 한다는 것을 의미합니다.

세 번째 설정인 ALLOW_ON_USER_GESTURE 더 미묘합니다. 이러한 파일은 잠재적으로 위험하지만 사용자가 다운로드를 요청하는 경우 무해할 수 있습니다. 두 조건이모두 충족되면 Microsoft Edge에서 이러한 다운로드를 자동으로 계속할 수 있습니다.

- 다운로드를 시작한 네트워크 요청과 연결된 사용자 제스처 가 있습니다. 예를 들어 사용자가 다운로드 링크를 클릭했습니다.

- 가장 최근 자정(즉, 어제 또는 이전)전에 참조 원본(다운로드에 연결되는 페이지)을 방문하기 전에 기록된 가 있습니다. 이 기록된 방문은 사용자가 사이트를 방문한 기록이 있음을 의미합니다.

사용자가 링크 저장을 상황에 맞는 메뉴 명령으로 사용하여 명시적으로 시작하거나, 다운로드 URL을 브라우저의 주소 표시줄에 직접 입력하거나, SmartScreen을 Microsoft Defender 파일이 안전하다고 나타내는 경우에도 다운로드가 자동으로 계속됩니다.

참고

버전 91부터 Microsoft Edge는 필요한 제스처가 없는 다운로드를 중단합니다.

제스처가 없는 다운로드에 대한 사용자 환경

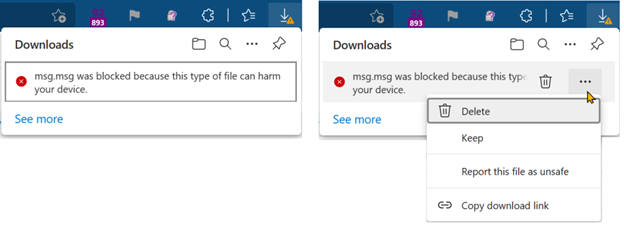

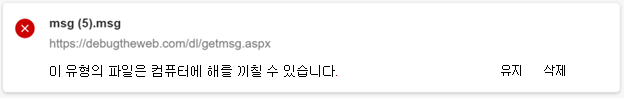

잠재적으로 위험한 형식에 대한 다운로드가 필요한 제스처 없이 시작되면 Microsoft Edge는 다운로드가 "차단됨"으로 표시됩니다. 및 Delete 라는 Keep 명령을 다운로드 항목의 ...(줄임표) 옵션에서 사용할 수 있으므로 사용자가 다운로드를 계속하거나 취소할 수 있습니다.

edge://downloads 페이지에 동일한 옵션이 표시됩니다. 다음 스크린샷은 이러한 옵션의 예와 를 보여줍니다.

다운로드를 위한 엔터프라이즈 컨트롤

매일 사용하는 사이트에 대한 다운로드 중단이 발생하지 않는 반면, 거의 사용하지 않는 사이트에서는 합법적인 다운로드가 발생할 수 있습니다. 엔터프라이즈의 사용자 환경을 간소화하기 위해 그룹 정책을 사용할 수 있습니다.

기업은 ExemptFileTypeDownloadWarnings를 사용하여 중단 없이 특정 사이트에서 다운로드할 수 있는 파일 형식을 지정할 수 있습니다. 예를 들어 다음 정책을 사용하면 중단 없이 파일을 다운로드 contoso.comwoodgrovebank.com 할 수 XML 있으며 모든 사이트에서 파일을 다운로드할 수 있습니다MSG.

[{"file_extension":"xml","domains":["contoso.com", "woodgrovebank.com"]}, {"file_extension":"msg", "domains": ["*"]}]

제스처가 필요한 파일 형식

Chromium 최신 파일 형식 정책은 Chromium 소스 코드에 게시되며 Microsoft Edge는 보안 또는 호환성상의 이유로 몇 가지 변경 내용과 함께 이러한 정책 대부분을 상속합니다. 2021년 5월 현재 하나 이상의 OS 플랫폼에서 의 ALLOW_ON_USER_GESTURE 가 있는 파일 형식 danger_level 은 다음과 같습니다.crx, pl, py, pyc, pyo, pyw, rb, efi, oxt, msi, msp, mst, ade, adp, mad, maf, mag, mam, maq, mar, mas, mat, mav, maw, mda, mdb, mde, mdt, mdw, mdz, accdb, accde, accdr, accda, ocx, ops, paf, pcd, pif, plg, prf, prg, pst, cpi, partial, xrm-ms, rels, svg, xml, xsl, xsd, ps1, ps1xml, ps2, ps2xml, psc1, psc2, js, jse, vb, vbe, vbs, vbscript, ws, wsc, wsf, wsh, msh, msh1, msh2, mshxml, msh1xml, msh2xml, ad, app, application, appref-ms, asp, asx, bas, bat, chi, chm, cmd, com, cpl, crt, cer, der, eml, exe, fon, fxp, hlp, htt, inf, ins, inx, isu, isp, job, lnk, mau, mht, mhtml, mmc, msc, msg, reg, rgs, scr, sct, search-ms, settingcontent-ms, shb, shs, slk, u3p, vdx, vsx, vtx, vsdx, vssx, vstx, vsdm, vssm, vstm, vsd, vsmacros, vss, vst, vsw, xnk, cdr, dart, dc42, diskcopy42, dmg, dmgpart, dvdr, dylib, img, imgpart, ndif, service, smi, sparsebundle, sparseimage, toast, udif, action, definition, wflow, caction, as, cpgz, command, mpkg, pax, workflow, xip, mobileconfig, configprofile, internetconnect, networkconnect, pkg, deb, pet, pup, rpm, slp, out, run, bash, csh, ksh, sh, shar, tcsh, desktop, dex, apk, rdp

파일 형식 위험 수준은 운영 체제에 따라 달라질 수 있습니다.

파일 형식 설정은 클라이언트 OS 플랫폼에 따라 달라지는 경우가 있습니다. instance .exe 경우 파일은 Mac .applescript 에서 위험하지 않지만 파일은 Windows에서 무해합니다.

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기