데이터 보안에서 Azure Information Protection의 역할

AIP(Azure Information Protection) 는 암호화를 사용하여 데이터를 분류, 레이블 지정 및 보호할 수 있는 기능을 고객에게 제공합니다. Azure Information Protection을 사용하면 IT 관리 담당자가 다음을 수행할 수 있습니다.

- 미리 설정된 규칙에 따라 전자 메일 및 문서 자동 분류

- 사용자 지정 머리글, 바닥글 및 워터마크와 같은 콘텐츠에 표식 추가

- Rights Management를 사용하여 회사의 기밀 파일을 보호하여 다음을 수행할 수 있습니다.

- 공개 키 암호화에는 RSA 2048비트 키를 사용하고 서명 작업에는 SHA-256을 사용합니다.

- 조직 내부 및 외부의 특정 받는 사람 집합에 대한 파일 암호화

- 특정 권한 집합을 적용하여 파일의 유용성 제한

- 권한 정책에서 사용자의 ID 및 권한 부여에 따라 콘텐츠 암호 해독

이러한 기능을 통해 기업은 데이터에 대한 엔드 투 엔드 제어를 강화할 수 있습니다. 이 컨텍스트에서 Azure Information Protection은 회사의 데이터를 보호하는 데 중요한 역할을 합니다.

Important

Azure Information Protection의 작동 방식에 대한 자세한 내용은 Azure RMS 작동 방식을 참조 하세요. 후드 아래.

현재 엔터프라이즈 보호 상태

오늘날 많은 기업에서는 문서와 전자 메일이 일반 텍스트로 공유되고 데이터 보유자는 사용자가 권한 있는 콘텐츠에 액세스할 수 있는 명확성을 갖지 못하는 보호 기술을 가지고 있지 않습니다. SMIME과 같은 보호 기술은 복잡하며 ACL이 반드시 전자 메일 및 문서로 이동하지는 않습니다.

보호되지 않는 환경에서 Azure Information Protection은 이전에 사용할 수 없는 보안 측정값을 제공합니다. 보안은 지속적으로 진화하는 주체이며 어떤 조직도 언제든지 100% 보호를 요청할 수 없지만, 적절히 배포된 Azure Information Protection은 조직의 보안 공간을 증가합니다.

콘텐츠 공유를 위한 보안 원칙

조직 내에서 Azure Information Protection을 사용하는 경우 IT 관리자는 클라이언트 디바이스 및 사용자 ID 관리를 완전히 제어할 수 있으며, 이를 통해 조직 내에서 공유할 수 있는 올바른 신뢰 플랫폼을 구축할 수 있습니다. 조직 외부로 정보를 보내는 것은 본질적으로 신뢰도가 낮습니다. 정보 보호에 대한 접근 방식을 고려할 때 위험 평가를 수행해야 하는 몇 가지 원칙이 있습니다. 이 위험 평가를 수행하는 동안 다음 사항을 고려합니다.

- 받는 사람은 관리되지 않는 디바이스에 물리적으로 액세스할 수 있으므로 디바이스에서 발생하는 모든 작업을 제어할 수 있습니다.

- 받는 사람은 비사칭과 관련된 신뢰도로 인증됩니다.

IT 관리자가 디바이스 또는 ID를 제어하지 않는 경우 IT는 보호된 정보에 대한 작업을 제어할 수 없습니다. 사용자가 보호된 정보를 인증하고 열면 더 이상 제어할 정보가 아닙니다. 이 시점에서는 받는 사람이 콘텐츠에 배치된 정책을 존중한다고 신뢰합니다.

보호된 콘텐츠에 대한 권한이 부여된 액세스 권한이 있는 악의적인 외부 수신자를 완전히 중지할 수는 없습니다. Azure Information Protection은 윤리적 경계를 설정하는 데 도움이 되며 인식 애플리케이션을 사용하면 사람들이 문서에 액세스하는 방법을 정직하게 유지할 수 있습니다. Azure Information Protection은 ID에 따라 지정된 액세스의 정의된 경계 내에 암시적 신뢰가 있는 경우 도움이 됩니다.

그러나 향후 액세스를 검색하고 완화하는 것이 더 간단합니다. Azure Information Protection 서비스의 문서 추적 기능은 액세스를 추적할 수 있으며 조직은 특정 문서에 대한 액세스를 해지하거나 사용자의 액세스를 해지하여 작업을 수행할 수 있습니다.

콘텐츠가 매우 민감하고 조직에서 받는 사람을 신뢰할 수 없는 경우 콘텐츠의 추가 보안이 가장 중요합니다. 보안에 유리하게 다이얼을 켜고 문서에 액세스 제어를 배치하는 것이 좋습니다.

ID 기반 보안

다음 섹션에서는 보호된 콘텐츠에 대한 공격의 세 가지 주요 시나리오와 환경 제어와 Azure Information Protection의 조합을 사용하여 콘텐츠에 대한 악의적인 액세스를 완화하는 방법을 살펴봅니다.

권한이 없는 사용자의 공격

Azure Information Protection에서 보호의 기초는 보호된 콘텐츠에 대한 액세스가 인증된 ID 및 권한 부여를 기반으로 한다는 것입니다. 즉, Azure Information Protection을 사용하면 인증 또는 권한 부여가 없어도 액세스 권한이 없습니다. 이는 Azure Information Protection을 배포하는 주된 이유이며, 기업에서 무제한 액세스 상태에서 사용자 인증 및 권한 부여를 기반으로 정보에 액세스하는 상태로 이동하도록 할 수 있습니다.

기업에서는 이 Azure Information Protection 기능을 사용하여 정보를 구획화할 수 있습니다. 예를 들어 인사부(HR) 부서의 중요한 정보를 부서 내에서 격리된 상태로 유지합니다. 및 재무 부서의 데이터를 재무 부서로 제한합니다. Azure Information Protection은 아무것도 아닌 ID를 기반으로 액세스를 제공합니다.

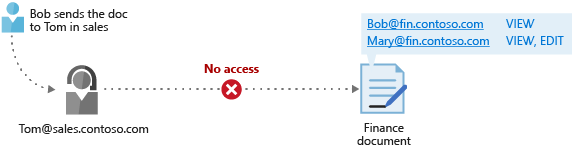

아래 다이어그램에는 Tom에게 문서를 보내는 사용자(Bob)의 예가 있습니다. 이 경우 Bob은 재무 부서 출신이고 Tom은 영업 부서 출신입니다. 권한이 부여되지 않은 경우 Tom은 문서에 액세스할 수 없습니다.

이 시나리오의 핵심은 Azure Information Protection이 권한이 없는 사용자의 공격을 중지할 수 있다는 것입니다. Azure Information Protection 의 암호화 컨트롤에 대한 자세한 내용은 Azure RMS에서 사용하는 암호화 컨트롤: 알고리즘 및 키 길이를 참조하세요.

사용자를 대신하여 악의적인 프로그램에 의한 액세스

사용자를 대신하여 액세스하는 악의적인 프로그램은 일반적으로 사용자의 지식 없이 발생하는 것입니다. 트로이 목마, 바이러스 및 기타 맬웨어는 사용자를 대신하여 작동할 수 있는 악성 프로그램의 전형적인 예입니다. 이러한 프로그램이 사용자의 ID를 가장하거나 사용자의 권한을 활용하여 작업을 수행할 수 있는 경우 Azure Information Protection SDK를 사용하여 무의식적인 사용자를 대신하여 콘텐츠의 암호를 해독할 수 있습니다. 이 작업은 사용자의 컨텍스트에서 수행되므로 이 공격을 방지하는 간단한 방법은 없습니다.

여기에 의도는 사용자의 ID의 보안을 강화하는 것입니다,이 사용자의 ID를 납치 악성 응용 프로그램의 기능을 완화하는 데 도움이 될 것입니다. Microsoft Entra ID는 사용자 ID를 보호하는 데 도움이 되는 몇 가지 솔루션(예: 2단계 인증 사용)을 제공합니다. 또한 사용자 ID를 안전하게 유지하기 위해 탐색해야 하는 Azure 활동 디렉터리 ID 보호의 일부로 제공되는 다른 기능이 있습니다.

ID 보안은 Azure Information Protection의 범위를 벗어나며 관리자 책임의 영역에 속합니다.

Important

악의적인 프로그램의 존재를 제거하기 위해 "관리되는" 환경에 초점을 맞추는 것도 중요합니다. 이 내용은 다음 시나리오에서 다룹니다.

권한 부여를 가진 악의적인 사용자

악의적인 사용자의 액세스는 기본적으로 신뢰의 손상입니다. 이전 시나리오와 달리 이 사용자가 자발적으로 자격 증명을 제공하여 신뢰를 끊기 때문에 이 시나리오의 인에이블러는 사용자의 권한을 에스컬레이션하기 위해 만들어진 프로그램이어야 합니다.

Azure Information Protection은 문서와 관련된 권한을 적용할 책임이 있는 클라이언트 디바이스에 있는 애플리케이션을 만들도록 설계되었습니다. 모든 조치에 따라 현재 보호된 콘텐츠의 보안에서 가장 약한 링크는 클라이언트 디바이스에 있으며, 여기서 콘텐츠는 일반 텍스트로 최종 사용자에게 표시됩니다. Microsoft Office와 같은 클라이언트 애플리케이션은 권한을 올바르게 적용하므로 악의적인 사용자가 이러한 응용 프로그램을 사용하여 권한을 에스컬레이션할 수 없습니다. 그러나 Azure Information Protection SDK를 사용하면 동기 부여된 공격자가 권한을 존중하지 않는 애플리케이션을 만들 수 있으며 이는 악의적인 프로그램의 본질입니다.

이 시나리오의 초점은 불량 애플리케이션을 사용할 수 없도록 클라이언트 디바이스 및 애플리케이션을 보호하는 것입니다. IT 관리자가 수행할 수 있는 몇 가지 단계는 다음과 같습니다.

- Windows AppLocker를 사용하여 원치 않는 프로그램을 실행할 수 없도록 합니다.

- Intune 및 Microsoft Endpoint Configuration Manager를 사용하여 디바이스가 '정상' 상태인지 확인합니다.

- 디바이스의 바이러스 백신이 최신 상태인지 확인

- 인증 및 SSO에 Microsoft Identity Broker를 지원하는 애플리케이션 사용

이 시나리오에서 중요한 점은 클라이언트 머신 및 애플리케이션을 보호하는 것이 Azure Information Protection을 뒷받침하는 신뢰의 중요한 부분이라는 것입니다.

Azure Information Protection은 콘텐츠에 대한 액세스 권한이 부여된 사용자의 악의적인 오용으로부터 보호하도록 설계되지 않았으므로 사용자가 악의적으로 수정하지 않도록 콘텐츠를 보호할 것으로 예상할 수 없습니다. 콘텐츠의 모든 종류의 수정은 실제로 사용자에게 보호된 데이터에 대한 액세스 권한을 부여받았으며 문서와 관련된 정책 및 권한 자체가 제대로 서명되고 변조가 분명해져야 하지만, 사용자에게 필요한 암호화/암호 해독 키에 대한 액세스 권한이 부여되면 사용자가 기술적으로 데이터를 해독할 수 있다고 가정할 수 있습니다. 수정하고 다시 암호화합니다. Microsoft 제품(예: Office 문서 서명 지원, Outlook의 s/MIME 지원) 및 타사에서 문서 서명, 작성 증명, 변조 방지 및 부인할 수 없는 Office 문서를 제공하기 위해 구현할 수 있는 많은 솔루션이 있습니다. 권한 있는 사용자가 악의적으로 수정하지 않도록 보호하기 위해 AIP의 보호 기능에만 의존해서는 안 됩니다.

요약

완전한 보안은 하나의 기술을 넘어서는 것입니다. 다양한 상호 의존적 수단을 통해 IT 관리자는 실제 환경에서 보호된 콘텐츠에 대한 공격 노출 영역을 줄일 수 있습니다.

- Azure Information Protection: 콘텐츠에 대한 무단 액세스를 방지합니다.

- Microsoft Intune, Microsoft Endpoint Configuration Manager 및 기타 디바이스 관리 제품: 악성 앱이 없는 관리 및 제어된 환경을 사용하도록 설정합니다.

- Windows AppLocker: 악성 앱이 없는 관리 및 제어된 환경을 사용하도록 설정합니다.

- Microsoft Entra Identity Protection: 사용자 ID에 대한 신뢰를 향상시킵니다.

- EMS 조건부 액세스: 디바이스 및 ID에 대한 신뢰 향상