Privileged Identity Management에서 Microsoft Entra 역할 할당

Microsoft Entra ID를 사용하면 전역 관리자가 영구적인 Microsoft Entra 관리자 역할을 할당할 수 있습니다. 이러한 역할은 Microsoft Entra 관리 센터 또는 PowerShell 명령을 사용하여 할당할 수 있습니다.

Microsoft Entra PIM(Privileged Identity Management) 서비스를 사용하여 권한 있는 역할 관리자는 영구 디렉터리 역할을 할당할 수도 있습니다. 또한 권한이 있는 역할 관리자는 사용자의 Microsoft Entra 관리자 역할을 적격으로 만들 수 있습니다. 적격인 관리자는 필요할 때 역할을 활성화할 수 있으며 작업을 완료하고 나면 권한이 만료됩니다.

Privileged Identity Management는 기본 제공 및 사용자 지정 Microsoft Entra 역할을 모두 지원합니다. Microsoft Entra 사용자 지정 역할에 대한 자세한 내용은 Microsoft Entra ID의 역할 기반 액세스 제어를 참조하세요.

참고 항목

역할이 할당되면 할당은 다음과 같습니다.

- 5분 미만의 시간 동안 할당할 수 없음

- 할당된 후 5분 이내에 제거할 수 없습니다.

역할 할당

사용자를 Microsoft Entra 관리자 역할에 대해 적격 사용자로 지정하려면 다음 단계를 따릅니다.

최소한 권한 있는 역할 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

ID 거버넌스>Privileged Identity Management>Microsoft Entra 역할로 이동합니다.

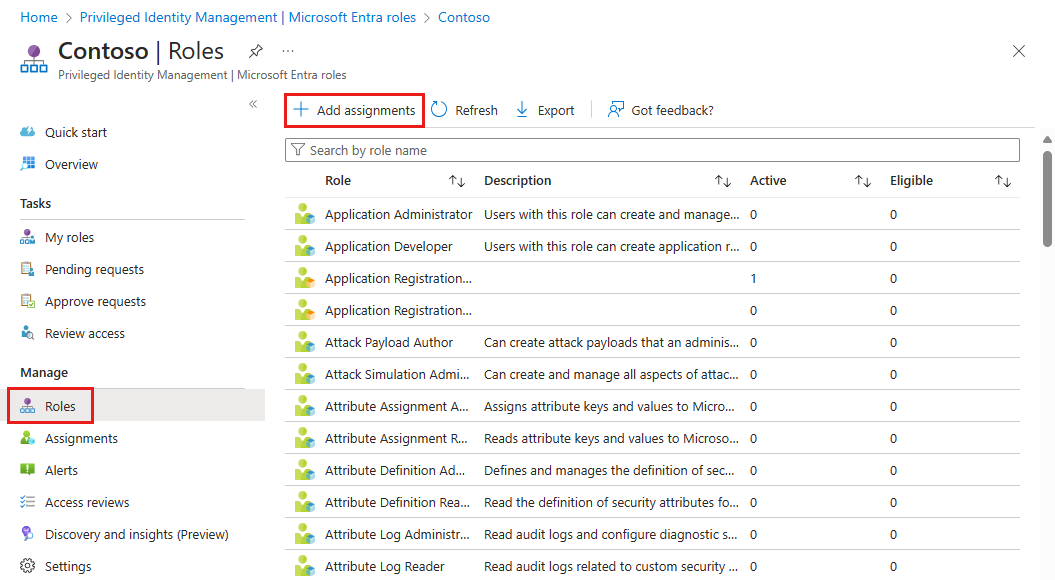

역할을 선택하여 Microsoft Entra 권한에 대한 역할 목록을 확인합니다.

할당 추가를 선택하여 할당 추가 페이지를 엽니다.

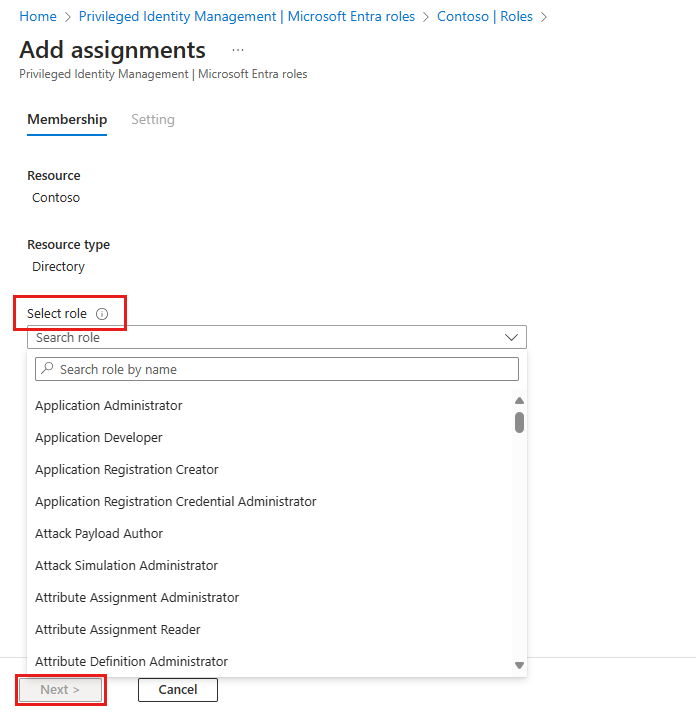

역할 선택을 선택하여 역할 선택 페이지를 엽니다.

할당할 역할을 선택하고 역할에 할당할 구성원을 선택한 후 다음을 선택합니다.

참고 항목

게스트 사용자에게 Microsoft Entra 기본 제공 역할을 할당하는 경우 게스트 사용자는 멤버 사용자와 동일한 권한을 갖도록 상승됩니다. 멤버 및 게스트 사용자 기본 권한 에 대한 자세한 내용은 Microsoft Entra ID의 기본 사용자 사용 권한은 무엇인가요?

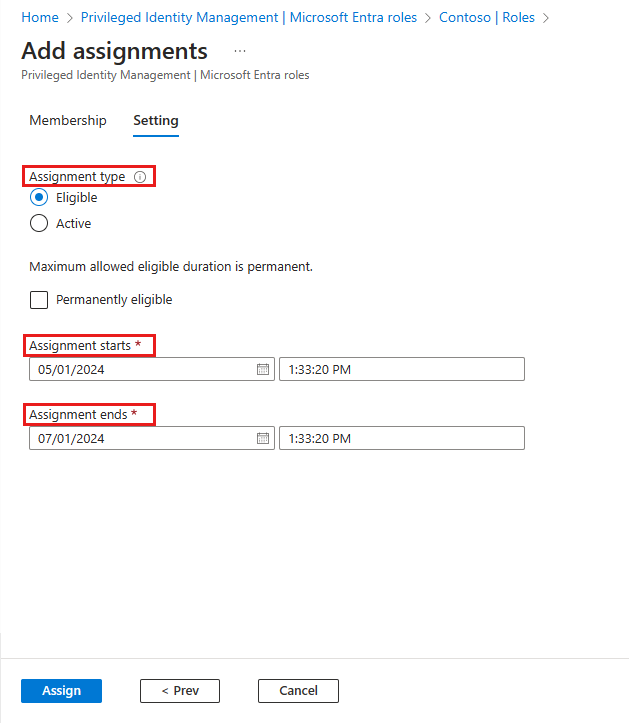

멤버 자격 설정 창의 할당 유형 목록에서 적격 또는 활성을 선택합니다.

적격 할당에는 역할을 사용하는 작업을 수행하기 위해 역할의 구성원이 필요합니다. 작업은 MFA(Multi-Factor Authentication) 검사를 수행하고, 비즈니스 근거를 제공하거나 지정된 승인자의 승인을 요청하는 과정을 포함할 수 있습니다.

활성 할당에는 역할을 사용하는 작업을 수행하기 위해 멤버가 필요하지 않습니다. 활성으로 할당된 멤버에게는 항상 역할에 할당된 권한이 있습니다.

특정 할당 기간을 지정하려면 시작 및 종료 날짜와 시간 상자를 추가합니다. 완료되면 할당을 선택하여 새 역할 할당을 만듭니다.

영구 할당에는 만료 날짜가 없습니다. 역할 권한이 자주 필요한 영구 작업자에 대해 이 옵션을 사용합니다.

시간 범위 할당은 지정된 기간이 끝날 때 만료됩니다. 프로젝트 종료 날짜와 시간을 알고 있는 경우와 같이 임시 또는 계약 작업자와 함께 이 옵션을 사용합니다.

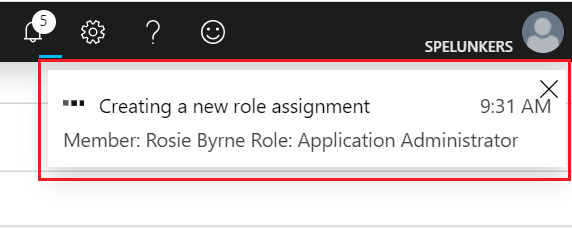

역할이 할당된 후에는 할당 상태 알림이 표시됩니다.

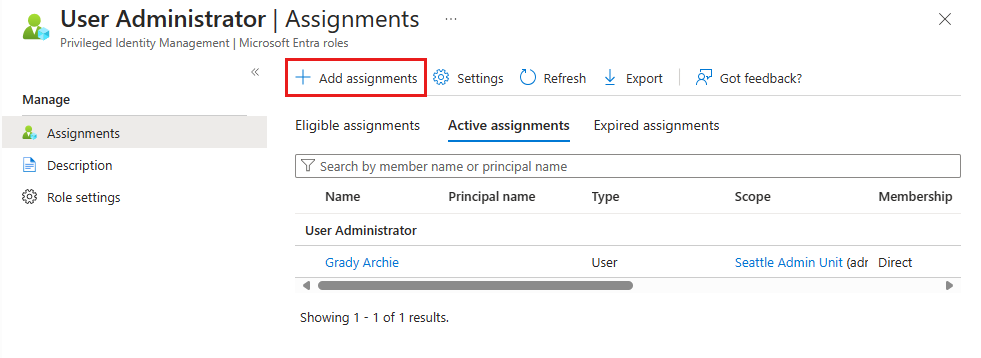

제한된 범위의 역할 할당

특정 역할의 경우 부여된 사용 권한의 범위는 단일 관리 단위, 서비스 주체 또는 애플리케이션으로 제한될 수 있습니다. 이 절차는 관리 단위의 범위를 포함하는 역할을 할당하는 경우의 예입니다. 관리 단위를 통해 범위를 지원하는 역할 목록은 관리 단위에 범위가 지정된 역할 할당을 참조하세요. 이 기능은 현재 Microsoft Entra 조직에 롤아웃되고 있습니다.

최소한 권한 있는 역할 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

ID>역할 및 관리자>역할 및 관리자로 이동합니다.

사용자 관리자를 선택합니다.

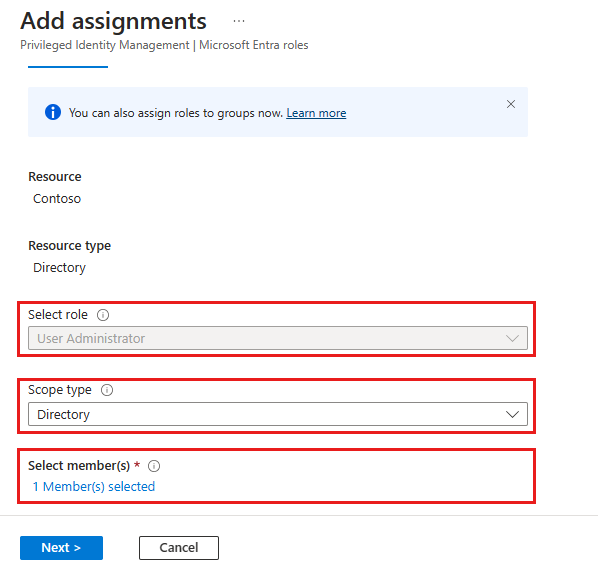

할당 추가를 선택합니다.

할당 추가 페이지에서 다음을 수행할 수 있습니다.

- 역할에 할당할 사용자 또는 그룹 선택

- 역할 범위(이 경우에는 관리 단위)를 선택합니다.

- 범위에 대한 관리 단위를 선택

관리 단위를 만드는 방법에 대한 자세한 내용은 관리 단위 추가 및 제거를 참조하세요.

Microsoft Graph API를 사용하여 역할 할당

PIM용 Microsoft Graph API에 대한 자세한 내용은 PIM(Privileged Identity Management) API를 통한 역할 관리 개요를 참조하세요.

PIM API를 사용하는 데 필요한 권한은 Privileged Identity Management API 이해를 참조하세요.

종료 날짜 없음

다음은 종료 날짜가 없는 적격 할당을 만들기 위한 샘플 HTTP 요청입니다. C# 및 JavaScript와 같은 언어로 된 요청 샘플을 비롯한 API 명령에 대한 자세한 내용은 roleEligibilityScheduleRequests 만들기를 참조하세요.

HTTP 요청

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleEligibilityScheduleRequests

Content-Type: application/json

{

"action": "adminAssign",

"justification": "Permanently assign the Global Reader to the auditor",

"roleDefinitionId": "f2ef992c-3afb-46b9-b7cf-a126ee74c451",

"directoryScopeId": "/",

"principalId": "071cc716-8147-4397-a5ba-b2105951cc0b",

"scheduleInfo": {

"startDateTime": "2022-04-10T00:00:00Z",

"expiration": {

"type": "noExpiration"

}

}

}

HTTP 응답

다음은 응답의 예제입니다. 여기에 표시된 응답 개체는 가독성을 높이기 위해 줄어들 수 있습니다.

HTTP/1.1 201 Created

Content-Type: application/json

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleEligibilityScheduleRequests/$entity",

"id": "42159c11-45a9-4631-97e4-b64abdd42c25",

"status": "Provisioned",

"createdDateTime": "2022-05-13T13:40:33.2364309Z",

"completedDateTime": "2022-05-13T13:40:34.6270851Z",

"approvalId": null,

"customData": null,

"action": "adminAssign",

"principalId": "071cc716-8147-4397-a5ba-b2105951cc0b",

"roleDefinitionId": "f2ef992c-3afb-46b9-b7cf-a126ee74c451",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": "42159c11-45a9-4631-97e4-b64abdd42c25",

"justification": "Permanently assign the Global Reader to the auditor",

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "3fbd929d-8c56-4462-851e-0eb9a7b3a2a5"

}

},

"scheduleInfo": {

"startDateTime": "2022-05-13T13:40:34.6270851Z",

"recurrence": null,

"expiration": {

"type": "noExpiration",

"endDateTime": null,

"duration": null

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}

활성 및 시간 바인딩

다음은 시간 범위 내 활성 할당을 만들기 위한 샘플 HTTP 요청입니다. C# 및 JavaScript와 같은 언어로 된 요청 샘플을 포함한 API 명령에 대한 자세한 내용은 roleAssignmentScheduleRequests 만들기를 참조하세요.

HTTP 요청

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignmentScheduleRequests

{

"action": "adminAssign",

"justification": "Assign the Exchange Recipient Administrator to the mail admin",

"roleDefinitionId": "31392ffb-586c-42d1-9346-e59415a2cc4e",

"directoryScopeId": "/",

"principalId": "071cc716-8147-4397-a5ba-b2105951cc0b",

"scheduleInfo": {

"startDateTime": "2022-04-10T00:00:00Z",

"expiration": {

"type": "afterDuration",

"duration": "PT3H"

}

}

}

HTTP 응답

다음은 응답의 예제입니다. 여기에 표시된 응답 개체는 가독성을 높이기 위해 줄어들 수 있습니다.

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleAssignmentScheduleRequests/$entity",

"id": "ac643e37-e75c-4b42-960a-b0fc3fbdf4b3",

"status": "Provisioned",

"createdDateTime": "2022-05-13T14:01:48.0145711Z",

"completedDateTime": "2022-05-13T14:01:49.8589701Z",

"approvalId": null,

"customData": null,

"action": "adminAssign",

"principalId": "071cc716-8147-4397-a5ba-b2105951cc0b",

"roleDefinitionId": "31392ffb-586c-42d1-9346-e59415a2cc4e",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": "ac643e37-e75c-4b42-960a-b0fc3fbdf4b3",

"justification": "Assign the Exchange Recipient Administrator to the mail admin",

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "3fbd929d-8c56-4462-851e-0eb9a7b3a2a5"

}

},

"scheduleInfo": {

"startDateTime": "2022-05-13T14:01:49.8589701Z",

"recurrence": null,

"expiration": {

"type": "afterDuration",

"endDateTime": null,

"duration": "PT3H"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}

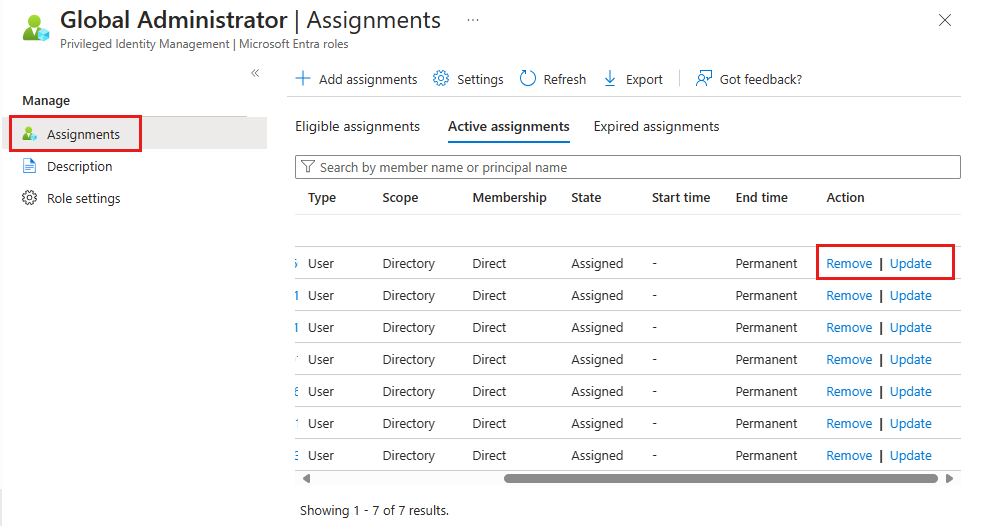

기존 역할 할당 업데이트 또는 제거

기존 역할 할당을 업데이트하거나 제거하려면 다음 단계를 수행합니다. Microsoft Entra ID P2 또는 Microsoft Entra ID 거버넌스 사용이 허가된 고객만 해당: Microsoft Entra ID 및 PIM(Privileged Identity Management)을 통해 그룹을 활성으로 역할에 할당하지 않습니다. 자세한 설명은 알려진 문제를 참조하세요.

최소한 권한 있는 역할 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

ID 거버넌스>Privileged Identity Management>Microsoft Entra 역할로 이동합니다.

역할을 선택하여 Microsoft Entra ID에 대한 역할 목록을 확인합니다.

업데이트 또는 제거하려는 역할을 선택합니다.

적격 역할 또는 활성 역할 탭에서 역할 할당을 찾습니다.

업데이트 또는 제거를 선택하여 역할 할당을 업데이트하거나 제거합니다.

Microsoft Graph API를 통해 적합 할당 제거

다음은 보안 주체의 역할에 대한 적합 할당을 취소하기 위한 샘플 HTTP 요청입니다. C# 및 JavaScript와 같은 언어로 된 요청 샘플을 비롯한 API 명령에 대한 자세한 내용은 roleEligibilityScheduleRequests 만들기를 참조하세요.

Request

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleEligibilityScheduleRequests

{

"action": "AdminRemove",

"justification": "abcde",

"directoryScopeId": "/",

"principalId": "d96ea738-3b95-4ae7-9e19-78a083066d5b",

"roleDefinitionId": "88d8e3e3-8f55-4a1e-953a-9b9898b8876b"

}

응답

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleEligibilityScheduleRequests/$entity",

"id": "fc7bb2ca-b505-4ca7-ad2a-576d152633de",

"status": "Revoked",

"createdDateTime": "2021-07-15T20:23:23.85453Z",

"completedDateTime": null,

"approvalId": null,

"customData": null,

"action": "AdminRemove",

"principalId": "d96ea738-3b95-4ae7-9e19-78a083066d5b",

"roleDefinitionId": "88d8e3e3-8f55-4a1e-953a-9b9898b8876b",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": null,

"justification": "test",

"scheduleInfo": null,

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "5d851eeb-b593-4d43-a78d-c8bd2f5144d2"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}