조건부 액세스 인증 강도

인증 강도는 리소스에 액세스하는 데 사용할 수 있는 인증 방법의 조합을 지정하는 조건부 액세스 제어입니다. 사용자는 허용된 조합으로 인증하여 강도 요구 사항을 충족할 수 있습니다.

예를 들어 인증 강도는 피싱 방지 인증 방법만 사용하여 중요한 리소스에 액세스하도록 요구할 수 있습니다. 민감하지 않은 리소스에 액세스하기 위해 관리자는 암호 + 문자 메시지와 같은 덜 안전한 MFA(다단계 인증) 조합을 허용하는 또 다른 인증 강도를 만들 수 있습니다.

인증 강도는 인증 방법 정책을 기반으로 합니다. 여기서 관리자는 Microsoft Entra ID 통합 애플리케이션에서 사용할 특정 사용자 및 그룹에 대한 인증 방법의 범위를 지정할 수 있습니다. 인증 강도를 통해 중요한 리소스 액세스, 사용자 위험, 위치 등과 같은 특정 시나리오를 기반으로 이러한 방법의 사용을 추가로 제어할 수 있습니다.

인증 강도에 대한 시나리오

인증 강점은 고객이 다음 시나리오를 해결하는 데 도움이 될 수 있습니다.

- 중요한 리소스에 액세스하려면 특정 인증 방법이 필요합니다.

- 사용자가 애플리케이션 내에서 중요한 작업을 수행할 때 특정 인증 방법이 필요합니다(조건부 액세스 인증 컨텍스트와 함께).

- 사용자가 회사 네트워크 외부에서 중요한 애플리케이션에 액세스할 때 특정 인증 방법을 사용하도록 요구합니다.

- 위험이 높은 사용자에게는 더 안전한 인증 방법이 필요합니다.

- 리소스 테넌트에 액세스하는 게스트 사용자에게 특정 인증 방법을 요구합니다(테넌트 간 설정과 함께).

인증 강도

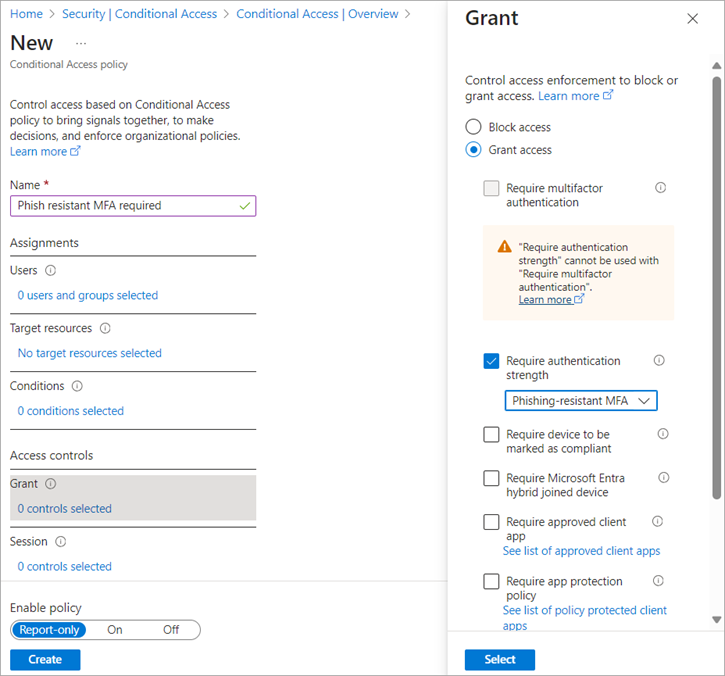

관리자는 인증 강도 필요 컨트롤을 사용하여 조건부 액세스 정책을 만들어 리소스에 액세스하기 위한 인증 강도를 지정할 수 있습니다. 다단계 인증 강도, 암호 없는 MFA 강도 및 피싱 방지 MFA 강도의 세 가지 기본 제공 인증 강도 중에서 선택할 수 있습니다. 또한 허용하려는 인증 방법 조합을 기반으로 사용자 지정 인증 강도를 만들 수 있습니다.

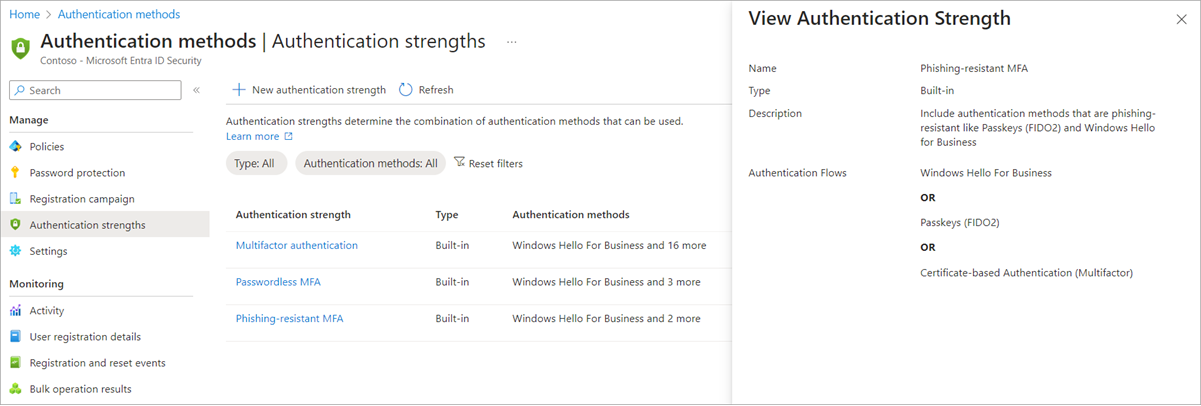

기본 제공 인증 강도

기본 제공 인증 강도는 Microsoft에서 미리 정의한 인증 방법의 조합입니다. 기본 제공 인증 강도는 항상 사용할 수 있으며 수정할 수 없습니다. Microsoft는 새로운 방법을 사용할 수 있게 되면 기본 제공된 인증 강도를 업데이트할 것입니다.

예를 들어 기본 제공 피싱 방지 MFA 강도 는 다음 조합을 허용합니다.

비즈니스용 Windows Hello

또는

FIDO2 보안 키

또는

Microsoft Entra 인증서 기반 인증(다단계)

각 기본 제공 인증 강도에 대한 인증 방법의 조합은 다음 표에 나와 있습니다. 이러한 조합에는 사용자가 등록하고 인증 방법 정책 또는 레거시 MFA 설정 정책에서 사용하도록 설정해야 하는 메서드가 포함됩니다.

- MFA 강도 - 다단계 인증 필요 설정을 충족하는 데 사용할 수 있는 동일한 조합 집합입니다.

- 암호 없는 MFA 강도 - MFA를 충족하지만 암호가 필요하지 않은 인증 방법을 포함합니다.

- 피싱 방지 MFA 강도 - 인증 방법과 로그인 화면 간의 상호 작용이 필요한 방법을 포함합니다.

| 인증 방법 조합 | MFA 강도 | 암호 없는 MFA 강도 | 피싱 방지 MFA 강도 |

|---|---|---|---|

| FIDO2 보안 키 | ✅ | ✅ | ✅ |

| 비즈니스용 Windows Hello | ✅ | ✅ | ✅ |

| 인증서 기반 인증(Multi-Factor) | ✅ | ✅ | ✅ |

| Microsoft Authenticator(전화 로그인) | ✅ | ✅ | |

| 임시 액세스 패스(일회용 및 다중 사용) | ✅ | ||

| 암호 + 사용자가 소유하고 있는 것1 | ✅ | ||

| 페더레이션된 단일 요소 + 사용자가 소유하고 있는 것1 | ✅ | ||

| 페더레이션된 다단계 | ✅ | ||

| 인증서 기반 인증(단일 단계) | |||

| SMS 로그인 | |||

| 암호 | |||

| 페더레이션된 단일 요소 |

1 텍스트 메시지, 음성, 푸시 알림, 소프트웨어 OATH 토큰 또는 하드웨어 OATH 토큰과 같은 방법 중 하나를 참조합니다.

다음 API 호출을 사용하여 모든 기본 제공 인증 강도의 정의를 나열할 수 있습니다.

GET https://graph.microsoft.com/beta/identity/conditionalAccess/authenticationStrength/policies?$filter=policyType eq 'builtIn'

조건부 액세스 관리도 사용자 지정 인증 강점을 만들어 액세스 요구 사항에 정확하게 부합할 수 있습니다. 자세한 내용은 사용자 지정 조건부 액세스 인증 강도를 참조 하세요.

제한 사항

조건부 액세스 정책은 초기 인증 후에만 평가됨 - 따라서 인증 강도는 사용자의 초기 인증을 제한하지 않습니다. 기본 제공된 피싱 방지 MFA 강도를 사용한다고 가정합니다. 사용자는 여전히 암호를 입력할 수 있지만 계속하려면 피싱 방지 방법(예: FIDO2 보안 키)으로 로그인해야 합니다.

다단계 인증 필요 및 인증 강도 필요는 동일한 조건부 액세스 정책에서 함께 사용할 수 없음 - 이 두 가지 조건부 액세스 부여 제어는 함께 사용할 수 없습니다. 기본 제공 인증 강도 다단계 인증은 다단계 인증 필요 권한 부여 제어와 동일하기 때문입니다.

현재 인증 강도에서 지원하지 않는 인증 방법 - 이메일 일회성 패스(게스트) 인증 방법은 사용 가능한 조합에 포함되지 않습니다.

비즈니스용 Windows Hello – 사용자가 기본 인증 방법으로 비즈니스용 Windows Hello를 사용하여 로그인한 경우 이를 비즈니스용 Windows Hello 포함하는 인증 강도 요구 사항을 충족하는 데 사용할 수 있습니다. 그러나 사용자가 기본 인증 방법으로 암호와 같은 다른 방법으로 로그인하고 인증 강도에 비즈니스용 Windows Hello 필요한 경우 비즈니스용 Windows Hello 사용하여 로그인하라는 메시지가 표시되지 않습니다. 사용자는 세션을 다시 시작하고 로그인 옵션을 선택한 다음 인증 강도에 필요한 방법을 선택해야 합니다.

알려진 문제

- FIDO2 보안 키 고급 옵션 - 리소스 테넌트가 아닌 다른 Microsoft 클라우드에 있는 홈 테넌트를 보유한 외부 사용자에게는 고급 옵션이 지원되지 않습니다.

FAQ

인증 강도 또는 인증 방법 정책을 사용해야 하나요?

인증 강도는 인증 방법 정책을 기반으로 합니다. 인증 방법 정책은 특정 사용자 및 그룹이 Microsoft Entra ID에서 사용할 인증 방법의 범위를 지정하고 구성하는 데 도움이 됩니다. 인증 강도는 중요한 리소스 액세스, 사용자 위험, 위치 등과 같은 특정 시나리오에 대한 방법의 또 다른 제한을 허용합니다.

예를 들어, Contoso의 관리자는 사용자가 푸시 알림 또는 암호 없는 인증 모드로 Microsoft Authenticator를 사용하도록 허용하려고 합니다. 관리자는 인증 방법 정책의 Microsoft Authenticator 설정으로 이동하고, 관련 사용자에 대한 정책 범위를 지정하고, 인증 모드를 Any로 설정합니다.

그런 다음 Contoso의 가장 중요한 리소스에 대해 관리자는 암호 없는 인증 방법으로만 액세스를 제한하려고 합니다. 관리자는 기본 제공된 암호 없는 MFA 강도를 사용하여 새 조건부 액세스 정책을 만듭니다.

결과적으로 Contoso의 사용자는 암호 + Microsoft Authenticator의 푸시 알림을 사용하거나 Microsoft Authenticator(휴대폰 로그인)만 사용하여 테넌트의 대부분의 리소스에 액세스할 수 있습니다. 그러나 테넌트의 사용자가 중요한 애플리케이션에 액세스하는 경우 Microsoft Authenticator(휴대폰 로그인)를 사용해야 합니다.

필수 조건

- Microsoft Entra ID P1 - 조건부 액세스를 사용하려면 테넌트에 Microsoft Entra ID P1 라이선스가 있어야 합니다. 필요한 경우 평가판을 사용할 수 있습니다.

- 결합된 등록 사용 - 결합된 MFA 및 SSPR 등록을 사용할 때 인증 강도가 지원됩니다. 레거시 등록을 사용하면 사용자가 인증 방법 정책에 필요하지 않은 메서드를 등록할 수 있으므로 사용자 환경이 저하됩니다.