경고에 대응

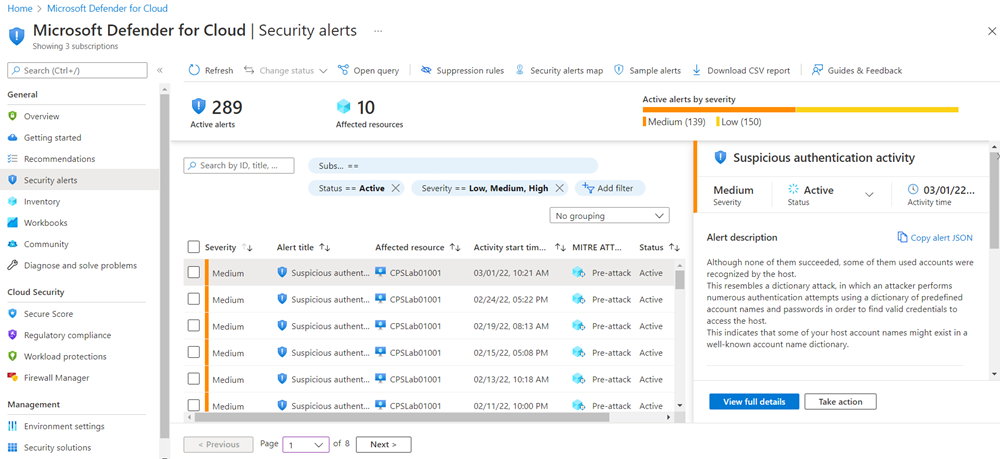

일련의 경고를 받은 경우, 보안 경고를 선택하여 경고를 트리거한 이벤트를 자세히 알아볼 수 있습니다. 그런 다음 공격을 격퇴하기 위해 수행해야 하는 단계(있는 경우)를 확인할 수 있습니다. 보안 경고는 형식 및 날짜별로 그룹화됩니다. 다음 그림과 같이 보안 경고를 선택하면 경고 목록이 포함된 보기가 열립니다.

이 예제에서 트리거된 경고는 의심스러운 인증 활동을 나타냅니다. 각 경고는 다음 정보를 제공합니다.

- 첫 번째 열: 경고 심각도

- 두 번째 열: 경고 유형

- 세 번째 열: 영향을 받는 리소스

- 네 번째 열: 활동 시작 시간

- 다섯 번째 열: 경고의 체인 의도 종료

- 여섯 번째 열: 경고 상태

보안 엔지니어가 이 정보를 검토하고 경고를 선택한 다음 경고 창에서 전체 세부 정보 보기를 선택하여 다음에 대한 특정 정보를 가져옵니다.

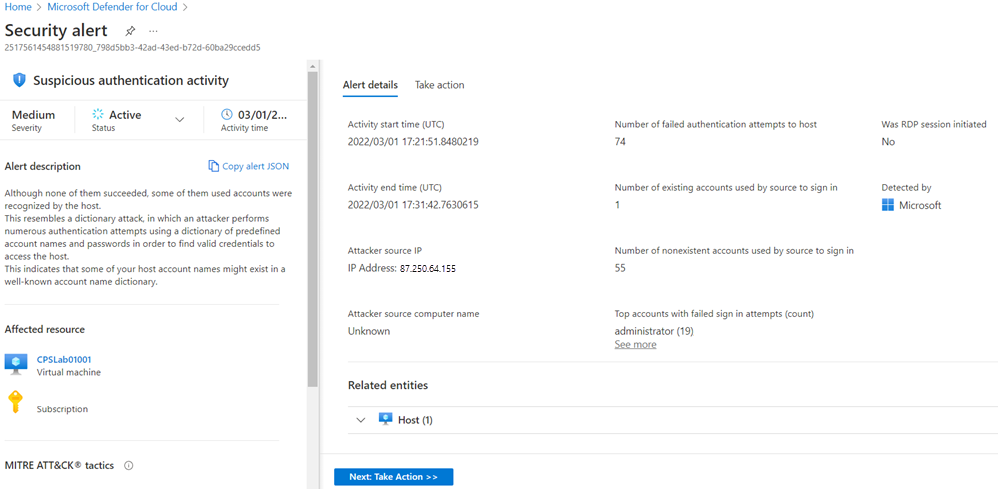

- 무슨 일이 일어났나요? (‘손상 가능성이 있는 머신이 탐지됨’)

- 오류가 언제 발생했나요? (2013년 3월 1일 화요일 오전 10시 31분)

- 공격받은 리소스는 무엇인가요? (CPSLab01001)

- 리소스는 어디에 있나요? (Azure 구독)

- 어떻게 해야 하나요? (조치 취하기)

보안 경고에 대응

경고 세부 정보 영역에 이 이벤트에 대한 자세한 정보가 있습니다. 이 세부 정보를 통해 보안 경고를 트리거한 이벤트, 대상 리소스, 원본 IP 주소 및 이벤트 수정 방법에 대한 권장 사항과 관련된 인사이트를 얻을 수 있습니다. 일부 Windows 보안 이벤트 로그에는 IP 주소가 포함되지 않으므로 원본 IP 주소가 비어 있는(사용할 수 없음) 경우도 있습니다.

클라우드용 Defender에서 제안하는 수정 단계는 보안 경고에 따라 다릅니다. 권장된 수정을 구현하기 위해 다른 Azure 기능을 사용해야 하는 경우도 있습니다. 작업 수행 탭을 선택하여 수정 권장 사항을 확인합니다. 예를 들어 이 공격에 대한 수정은 강력한 암호를 적용하거나 리소스에 JIT(Just-In-Time) 액세스를 사용하는 것입니다.

이 탭에서 조사를 시작하여 공격의 타임라인, 공격 발생 방법, 잠재적으로 손상된 시스템을 파악할 수 있습니다. 사용된 자격 증명을 확인하고 전체 공격 체인의 그래픽 표현을 가져올 수도 있습니다.

보안 경고 연결

클라우드 기반 리소스에 대한 공격으로 인해 대량 데이터가 생성되는 경우가 많으며, 근본 원인을 확인하기 위해 모든 개별 경고를 검사하는 것은 번거로운 프로세스가 될 수 있습니다. 클라우드용 Defender는 개별 보안 경고를 추적하지만, 빅 데이터와 기계 학습 기술을 사용하여 서로 다른 경고를 인시던트로 결합하기도 합니다.

인시던트는 관련된 개별 경고 컬렉션입니다. 관련 경고를 인시던트에 결합하는 것은 클라우드용 Defender 고급 기능이며 클라우드용 Microsoft Defender 위해 향상된 보안 기능이 필요합니다.

관련 경고를 함께 제공함으로써, 보안 엔지니어가 빠르게 현재 상황을 “총체적으로” 파악하고 공격 차단 프로세스를 시작할 수 있습니다.