온-프레미스 네트워크를 Microsoft Azure Virtual Network에 연결

프레미스 간 Azure Virtual Network가 온-프레미스 네트워크에 연결되어 Azure 인프라 서비스에서 호스트되는 서브넷 및 가상 시스템을 포함하도록 네트워크를 확장합니다. 이 연결을 통해 온-프레미스 네트워크의 컴퓨터가 Azure의 가상 머신에 직접 액세스할 수 있고 그 반대의 경우도 마찬가지입니다.

예를 들어 Azure 가상 머신에서 실행되는 디렉터리 동기화 서버는 온-프레미스 도메인 컨트롤러에서 계정 변경 내용을 쿼리하고 이러한 변경 내용을 Microsoft 365 구독과 동기화해야 합니다. 이 문서에서는 Azure 가상 머신을 호스트할 준비가 된 사이트 간 VPN(가상 사설망) 연결을 사용하여 프레미스 간 Azure 가상 네트워크를 설정하는 방법을 보여 줍니다.

프레미스 간 Azure 가상 네트워크 구성

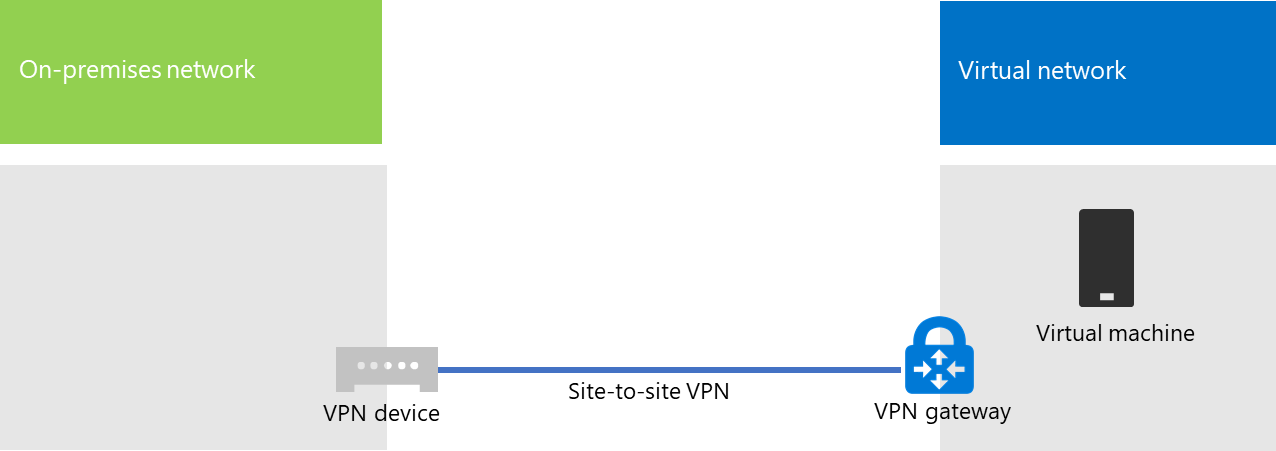

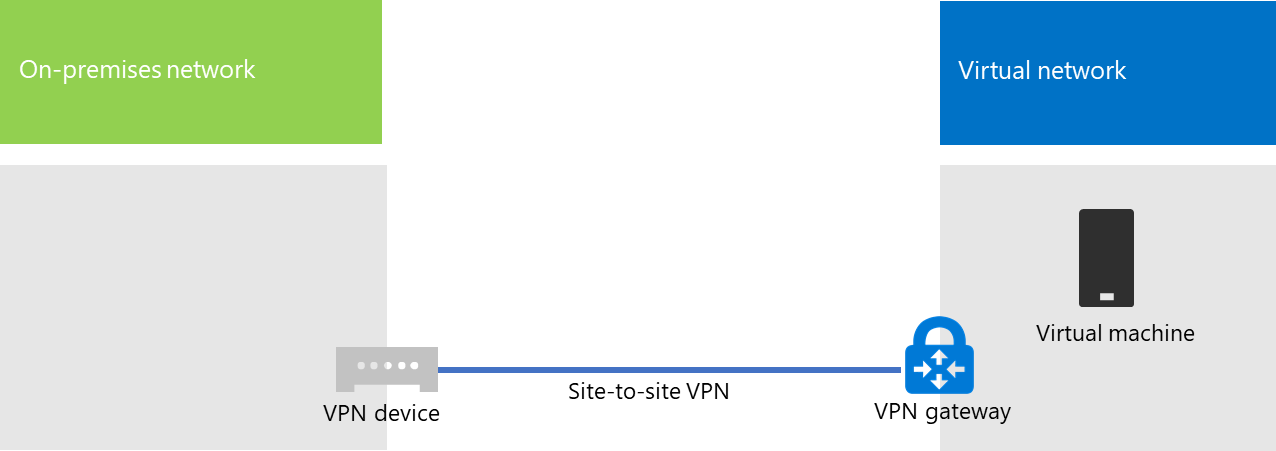

Azure의 가상 시스템은 온-프레미스 환경에서 격리할 필요가 없습니다. Azure Virtual Machine을 온-프레미스 네트워크 리소스에 연결하려면 프레미스 간 Azure Virtual Network를 구성해야 합니다. 다음 다이어그램은 Azure의 가상 컴퓨터가 있는 프레미스 간 Azure Virtual Network를 배포하는 데 필요한 구성 요소를 표시합니다.

다이어그램에는 사이트 간 VPN 연결로 연결된 두 개의 네트워크인 온-프레미스 네트워크와 Azure 가상 네트워크가 있습니다. 사이트 및 사이트 간의 VPN 연결은 다음과 같습니다.

- 주소 지정이 가능하고 공용 인터넷에 있는 두 끝점 사이에서 형성됩니다.

- 온-프레미스 네트워크의 VPN 장치와 Azure Virtual Network의 Azure VPN 게이트웨이에서 종료됩니다.

Azure 가상 네트워크는 가상 머신을 호스트합니다. Azure Virtual Network의 가상 컴퓨터에서 시작된 네트워크 트래픽은 VPN 게이트웨이로 전달되며, VPN 게이트웨이는 사이트 간 VPN 연결을 통해 온-프레미스 네트워크의 VPN 장치로 트래픽을 전달합니다. 그런 다음 온-프레미스 네트워크의 라우팅 인프라가 대상으로 트래픽을 전달합니다.

참고

organization Microsoft 네트워크 간의 직접 연결인 ExpressRoute를 사용할 수도 있습니다. ExpressRoute를 통해 트래픽은 공용 인터넷을 통해 이동하지 않습니다. 이 문서에서는 ExpressRoute 사용에 대해 설명하지 않습니다.

Azure Virtual Network와 온-프레미스 네트워크 간에 VPN 연결을 설정하려면 다음 단계를 따르세요.

- 온-프레미스: 온-프레미스 VPN 장치를 가리키는 Azure Virtual Network의 주소 공간에 대한 온-프레미스 네트워크 경로를 정의하고 만듭니다.

- Microsoft Azure: 사이트 간 VPN 연결을 사용하여 Azure Virtual Network를 만듭니다.

- 온-프레미스: 온-프레미스 하드웨어 또는 소프트웨어 VPN 장치를 구성하여 IPsec(인터넷 프로토콜 보안)을 사용하는 VPN 연결을 종료합니다.

사이트 간 VPN 연결을 설정한 후 Azure Virtual Machine을 가상 네트워크의 서브넷에 추가합니다.

Azure Virtual Network 계획

필수 구성 요소

- Azure 구독. Azure 구독에 대한 자세한 내용은 Azure 구매 방법 페이지로 이동하세요.

- 가상 네트워크 및 서브넷에 할당할 수 있는 개인 IPv4 주소 공간. 이 주소 공간에는 현재와 미래에 필요한 가상 컴퓨터 수를 수용할만한 충분한 공간이 있어야 합니다.

- 온-프레미스 네트워크에서 사용 가능한 VPN 디바이스를 사용하여 IPsec에 대한 요구 사항을 지원하는 사이트 및 사이트 간의 VPN 연결을 종료합니다. 자세한 내용은 사이트 간의 가상 네트워크 연결에 대한 VPN 디바이스 정보를 참조하세요.

- 라우팅 인프라에 대한 변경 내용. Azure Virtual Network의 주소 공간으로 라우팅된 트래픽이 사이트 간 VPN 연결을 호스트하는 VPN 장치로 전달되도록 라우팅 인프라를 변경해야 합니다.

- 온-프레미스 네트워크와 Azure Virtual Network에 연결된 컴퓨터에 인터넷으로의 액세스를 제공하는 웹 프록시.

솔루션 아키텍처 디자인 가정

다음 목록에는 이 솔루션 아키텍처에 대한 디자인 선택이 나타납니다.

- 이 솔루션은 사이트 간 VPN 연결을 사용하는 단일 Azure Virtual Network를 사용합니다. Azure Virtual Network는 여러 가상 컴퓨터를 포함할 수 있는 단일 서브넷을 호스트합니다.

- Windows Server 2016 또는 Windows Server 2012에서 RRAS(라우팅 및 원격 액세스 서비스)를 사용하여 온-프레미스 네트워크와 Azure Virtual Network 간의 IPsec 사이트 간 VPN 연결을 설정할 수 있습니다. Cisco 또는 Juniper Networks VPN 장치와 같은 다른 옵션을 사용할 수도 있습니다.

- 온-프레미스 네트워크에는 여전히 Active Directory Domain Services(AD DS), DNS(도메인 이름 시스템) 및 프록시 서버와 같은 네트워크 서비스가 있을 수 있습니다. 사용자의 요구 사항에 따라 Azure Virtual Network에서 이러한 네트워크 리소스를 배치하는 것이 좋을 수도 있습니다.

하나 이상의 서브넷이 있는 기존 Azure 가상 네트워크의 경우 요구 사항에 따라 필요한 가상 머신을 호스트할 추가 서브넷에 남은 주소 공간이 있는지 확인합니다. 추가 서브넷을 위한 남은 주소 공간이 없으면 자체 사이트 간 VPN 연결이 있는 추가 가상 네트워크를 만듭니다.

Azure Virtual Network에 대한 라우팅 인프라 변경 계획

Azure Virtual Network의 주소 공간을 대상으로 하는 트래픽을 사이트 간 VPN 연결을 호스트하는 온 - 프레미스 VPN 장치로 전달하도록 온-프레미스 라우팅 인프라를 구성해야 합니다.

라우팅 인프라를 업데이트하는 정확한 방법은 라우팅 정보를 관리하는 방법에 따라 달라지며 그 방법은 다음과 같습니다.

- 수동 구성에 따른 라우팅 테이블 업데이트.

- RIP(Routing Information Protocol) 또는 OSPF(최단 경로 우선 프로토콜)와 같은 라우팅 프로토콜을 기준으로 라우팅 테이블 업데이트.

라우팅 전문가와 상담하여 Azure Virtual Network를 대상으로 하는 트래픽이 온-프레미스 VPN 장치로 전달되는지 확인하세요.

온-프레미스 VPN 장치의 트래픽용 방화벽 규칙 계획

주변 네트워크와 인터넷 사이에 방화벽이 있는 주변 네트워크에 VPN 장치가 있는 경우 사이트 간 VPN 연결을 허용하도록 다음 규칙에 맞게 방화벽을 구성해야 할 수도 있습니다.

VPN 장치로 보내는 트래픽(인터넷에서 수신):

- VPN 장치 및 IP 프로토콜 50의 대상 IP 주소

- VPN 장치 및 UDP 대상 포트 500의 대상 IP 주소

- VPN 장치 및 UDP 대상 포트 4500의 대상 IP 주소

VPN 장치에서 받는 트래픽(인터넷으로 발신)

- VPN 장치 및 IP 프로토콜 50의 원본 IP 주소

- VPN 장치 및 UDP 원본 포트 500의 원본 IP 주소

- VPN 장치 및 UDP 원본 포트 4500의 원본 IP 주소

Azure Virtual Network의 개인 IP 주소 공간 계획

Azure Virtual Network의 개인 IP 주소 공간은 가상 네트워크를 호스트하기 위해 Azure에서 사용하는 주소와 Azure Virtual Machine에 충분한 주소가 있는 서브넷을 하나 이상 수용할 수 있어야 합니다.

서브넷에 필요한 주소 개수를 확인하려면 지금 필요한 가상 컴퓨터의 수를 계산하고 이후 증가량을 추정한 후 다음 테이블을 사용해서 서브넷의 크기를 확인합니다.

| 필요한 가상 컴퓨터의 수 | 필요한 호스트 비트 수 | 서브넷 크기 |

|---|---|---|

| 1-3 |

3 |

/29 |

| 4-11 |

4 |

/28 |

| 12-27 |

5 |

/27 |

| 28-59 |

6 |

/26 |

| 60-123 |

7 |

/25 |

Azure Virtual Network 구성용 계획 워크시트

Azure 가상 네트워크를 만들어서 가상 컴퓨터를 호스트하기 전에 다음 테이블에서 필요한 설정을 확인해야 합니다.

가상 네트워크 설정에 대해서는 테이블 V를 채웁니다.

테이블 V: 프레미스 간 가상 네트워크 구성

| 항목 | Configuration 요소 | 설명 | 값 |

|---|---|---|---|

| 1. |

가상 네트워크 이름 |

Azure Virtual Network(예: DirSyncNet)에 할당할 이름입니다. |

|

| 2. |

가상 네트워크 위치 |

가상 네트워크가 포함될 Azure 데이터 센터입니다(예: 미국 서부). |

|

| 3. |

VPN 장치 IP 주소 |

인터넷에서 VPN 장치 인터페이스의 공용 IPv4 주소입니다. IT 부서에서 이 주소를 확인합니다. |

|

| 4. |

가상 네트워크 주소 공간 |

단일 개인 주소 접두사로 정의된 가상 네트워크의 주소 공간입니다. IT 부서에서 이 주소 공간을 확인합니다. 주소 공간은 CIDR(Classless Interdomain Routing) 형식이어야 하며 네트워크 접두사 형식이라고도 합니다. 예를 들어 10.24.64.0/20입니다. |

|

| 5. |

IPsec 공유 키 |

사이트 간 VPN 연결의 양측을 인증하는 데 사용되는 32자의 무작위 영숫자 문자열입니다. IT 또는 보안 부서에서 이 키 값을 확인한 다음 안전한 위치에 저장합니다. 또한, IPsec 미리 공유한 키의 무작위 문자열 만들기를 참조하세요. |

|

이 솔루션의 서브넷에 대해서는 테이블 S를 채웁니다.

첫 서브넷의 경우 Azure 게이트웨이 서브넷의 28비트 주소 공간(/28 접두사 길이)을 결정합니다. 이 주소 공간을 확인하는 방법의 정보는 Azure Virtual Network용 게이트웨이 서브넷 주소 공간 계산을 참조하세요.

두 번째 서브넷의 경우 식별 이름, 가상 네트워크 주소 공간을 기준으로 하는 단일 IP 주소 공간 및 설명이 포함된 용도를 지정합니다.

IT 부서에서 가상 네트워크 주소 공간의 이러한 주소 공간을 확인합니다. 두 주소 공간 모두 CIDR 형식이어야 합니다.

테이블 S: 가상 네트워크의 서브넷

| 항목 | 서브넷 이름 | 서브넷 주소 공간 | 용도 |

|---|---|---|---|

| 1. |

GatewaySubnet |

|

Azure 게이트웨이에서 사용하는 서브넷입니다. |

| 2. |

|

|

|

가상 네트워크의 가상 머신에서 사용할 온-프레미스 DNS 서버의 경우 테이블 D를 입력합니다. 각 DNS 서버에 친숙한 이름과 단일 IP 주소를 지정합니다. 이 식별 이름은 DNS 서버의 호스트 이름 또는 컴퓨터 이름과 일치할 필요가 없습니다. 두 개의 빈 항목이 나열되지만 더 추가할 수 있습니다. IT 부서와 협력하여 이 목록을 확인합니다.

테이블 D: 온-프레미스 DNS 서버

| 항목 | DNS 서버 식별 이름 | DNS 서버 IP 주소 |

|---|---|---|

| 1. |

|

|

| 2. |

|

|

사이트 간 VPN 연결을 통해 Azure Virtual Network에서 조직 네트워크로 패킷을 라우팅하려면 로컬 네트워크로 가상 네트워크를 구성해야 합니다. 이 로컬 네트워크에는 가상 네트워크의 가상 머신이 도달해야 하는 organization 온-프레미스 네트워크의 모든 위치에 대한 주소 공간(CIDR 형식)의 목록이 있습니다. 온-프레미스 네트워크 또는 하위 집합의 모든 위치일 수 있습니다. 로컬 네트워크를 정의하는 주소 공간 목록은 고유해야 하며 이 가상 네트워크 또는 다른 프레미스 간 가상 네트워크에 사용되는 주소 공간과 중복되지 않아야 합니다.

로컬 네트워크 주소 공간 집합의 경우 표 L을 입력합니다. 세 개의 빈 항목이 나열되지만 일반적으로 더 많은 항목이 필요합니다. IT 부서와 협력하여 이 목록을 확인합니다.

테이블 L: 로컬 네트워크의 주소 접두사

| 항목 | 로컬 네트워크 주소 공간 |

|---|---|

| 1. |

|

| 2. |

|

| 3. |

|

배포 로드맵

다음 3단계를 통해 프레미스 간 가상 네트워크를 만들고 Azure에 가상 컴퓨터를 추가합니다.

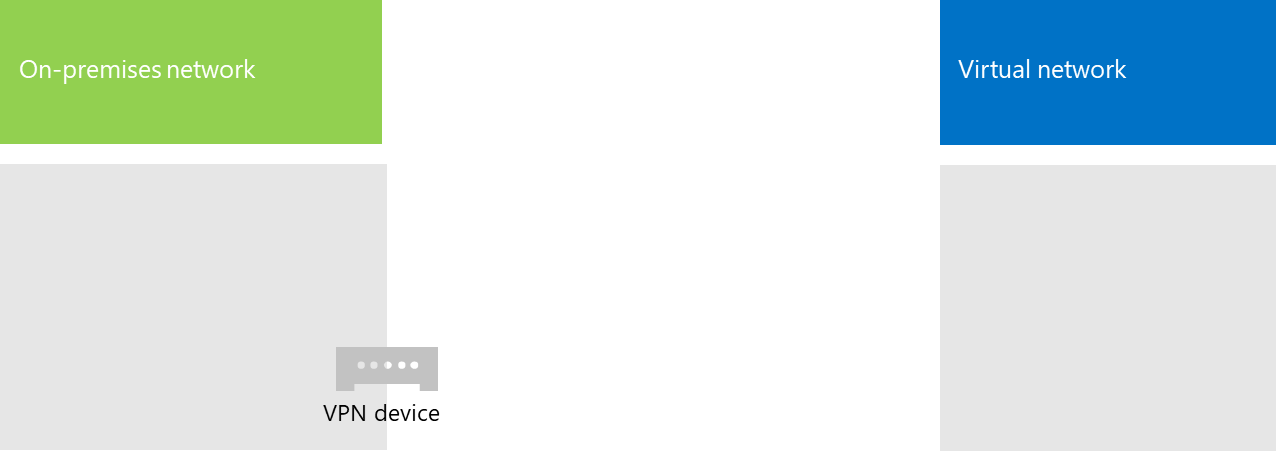

- 1단계: 온-프레미스 네트워크 준비

- 2단계: Azure에 프레미스 간 가상 네트워크를 만들기

- 3단계(선택 사항): 가상 컴퓨터 추가

1단계: 온-프레미스 네트워크 준비

가상 네트워크의 주소 공간을 대상으로 하는 트래픽을 온-프레미스 네트워크의 가장자리에 있는 라우터로 지정하고 궁극적으로 이를 배달하는 경로로 온 - 프레미스 네트워크를 구성해야 합니다. 네트워크 관리자와 상의하여 온-프레미스 네트워크의 라우팅 인프라에 경로를 추가하는 방법을 확인합니다.

구성 결과는 다음과 같습니다.

2단계: Azure에 프레미스 간 가상 네트워크 만들기

먼저 Azure PowerShell 프롬프트를 엽니다. Azure PowerShell 설치하지 않은 경우 Azure PowerShell 시작을 참조하세요.

그런 다음 이 명령을 사용하여 Azure 계정에 로그인합니다.

Connect-AzAccount

다음 명령을 사용하여 구독 이름을 가져옵니다.

Get-AzSubscription | Sort SubscriptionName | Select SubscriptionName

이러한 명령을 사용하여 Azure 구독을 설정합니다. 및 > 문자를 포함하여 따옴표 내의 < 모든 항목을 올바른 구독 이름으로 바꿉니다.

$subscrName="<subscription name>"

Select-AzSubscription -SubscriptionName $subscrName

다음으로 가상 네트워크에 새 리소스 그룹을 만듭니다. 고유한 리소스 그룹 이름을 확인하려면 이 명령을 사용하여 기존 리소스 그룹을 나열합니다.

Get-AzResourceGroup | Sort ResourceGroupName | Select ResourceGroupName

이러한 명령을 사용하여 새 리소스 그룹을 만듭니다.

$rgName="<resource group name>"

$locName="<Table V - Item 2 - Value column>"

New-AzResourceGroup -Name $rgName -Location $locName

그런 다음, Azure Virtual Network를 만듭니다.

# Fill in the variables from previous values and from Tables V, S, and D

$rgName="<name of your new resource group>"

$locName="<Azure location of your new resource group>"

$vnetName="<Table V - Item 1 - Value column>"

$vnetAddrPrefix="<Table V - Item 4 - Value column>"

$gwSubnetPrefix="<Table S - Item 1 - Subnet address space column>"

$SubnetName="<Table S - Item 2 - Subnet name column>"

$SubnetPrefix="<Table S - Item 2 - Subnet address space column>"

$dnsServers=@( "<Table D - Item 1 - DNS server IP address column>", "<Table D - Item 2 - DNS server IP address column>" )

$locShortName=(Get-AzResourceGroup -Name $rgName).Location

# Create the Azure virtual network and a network security group that allows incoming remote desktop connections to the subnet that is hosting virtual machines

$gatewaySubnet=New-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -AddressPrefix $gwSubnetPrefix

$vmSubnet=New-AzVirtualNetworkSubnetConfig -Name $SubnetName -AddressPrefix $SubnetPrefix

New-AzVirtualNetwork -Name $vnetName -ResourceGroupName $rgName -Location $locName -AddressPrefix $vnetAddrPrefix -Subnet $gatewaySubnet,$vmSubnet -DNSServer $dnsServers

$rule1=New-AzNetworkSecurityRuleConfig -Name "RDPTraffic" -Description "Allow RDP to all VMs on the subnet" -Access Allow -Protocol Tcp -Direction Inbound -Priority 100 -SourceAddressPrefix Internet -SourcePortRange * -DestinationAddressPrefix * -DestinationPortRange 3389

New-AzNetworkSecurityGroup -Name $SubnetName -ResourceGroupName $rgName -Location $locShortName -SecurityRules $rule1

$vnet=Get-AzVirtualNetwork -ResourceGroupName $rgName -Name $vnetName

$nsg=Get-AzNetworkSecurityGroup -Name $SubnetName -ResourceGroupName $rgName

Set-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name $SubnetName -AddressPrefix $SubnetPrefix -NetworkSecurityGroup $nsg

$vnet | Set-AzVirtualNetwork

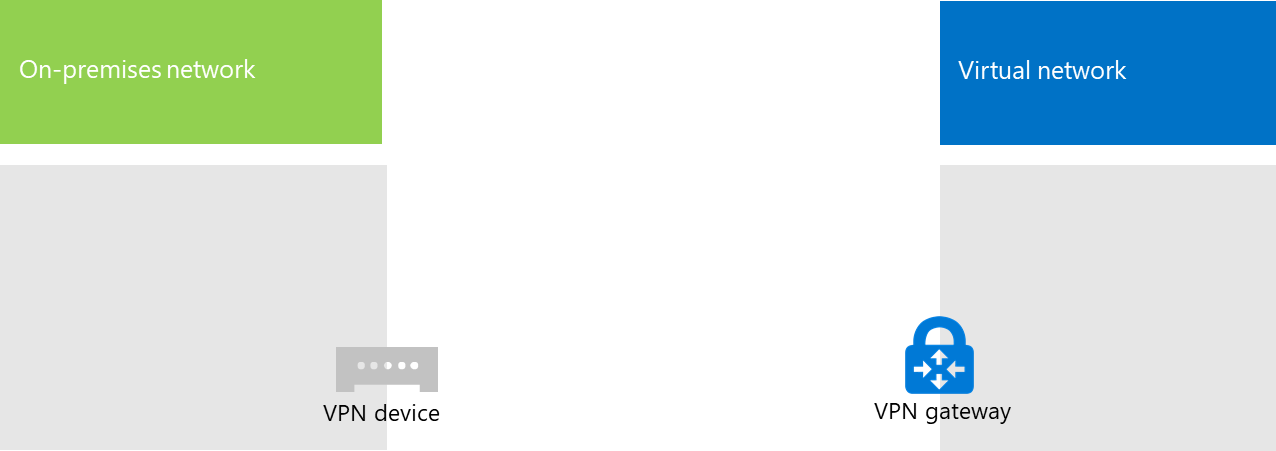

구성 결과는 다음과 같습니다.

다음으로 이러한 명령을 사용하여 사이트 간 VPN 연결의 게이트웨이를 만듭니다.

# Fill in the variables from previous values and from Tables V and L

$vnetName="<Table V - Item 1 - Value column>"

$localGatewayIP="<Table V - Item 3 - Value column>"

$localNetworkPrefix=@( <comma-separated, double-quote enclosed list of the local network address prefixes from Table L, example: "10.1.0.0/24", "10.2.0.0/24"> )

$vnetConnectionKey="<Table V - Item 5 - Value column>"

$vnet=Get-AzVirtualNetwork -Name $vnetName -ResourceGroupName $rgName

# Attach a virtual network gateway to a public IP address and the gateway subnet

$publicGatewayVipName="PublicIPAddress"

$vnetGatewayIpConfigName="PublicIPConfig"

New-AzPublicIpAddress -Name $vnetGatewayIpConfigName -ResourceGroupName $rgName -Location $locName -AllocationMethod Dynamic

$publicGatewayVip=Get-AzPublicIpAddress -Name $vnetGatewayIpConfigName -ResourceGroupName $rgName

$vnetGatewayIpConfig=New-AzVirtualNetworkGatewayIpConfig -Name $vnetGatewayIpConfigName -PublicIpAddressId $publicGatewayVip.Id -SubnetId $vnet.Subnets[0].Id

# Create the Azure gateway

$vnetGatewayName="AzureGateway"

$vnetGateway=New-AzVirtualNetworkGateway -Name $vnetGatewayName -ResourceGroupName $rgName -Location $locName -GatewayType Vpn -VpnType RouteBased -IpConfigurations $vnetGatewayIpConfig

# Create the gateway for the local network

$localGatewayName="LocalNetGateway"

$localGateway=New-AzLocalNetworkGateway -Name $localGatewayName -ResourceGroupName $rgName -Location $locName -GatewayIpAddress $localGatewayIP -AddressPrefix $localNetworkPrefix

# Create the Azure virtual network VPN connection

$vnetConnectionName="S2SConnection"

$vnetConnection=New-AzVirtualNetworkGatewayConnection -Name $vnetConnectionName -ResourceGroupName $rgName -Location $locName -ConnectionType IPsec -SharedKey $vnetConnectionKey -VirtualNetworkGateway1 $vnetGateway -LocalNetworkGateway2 $localGateway

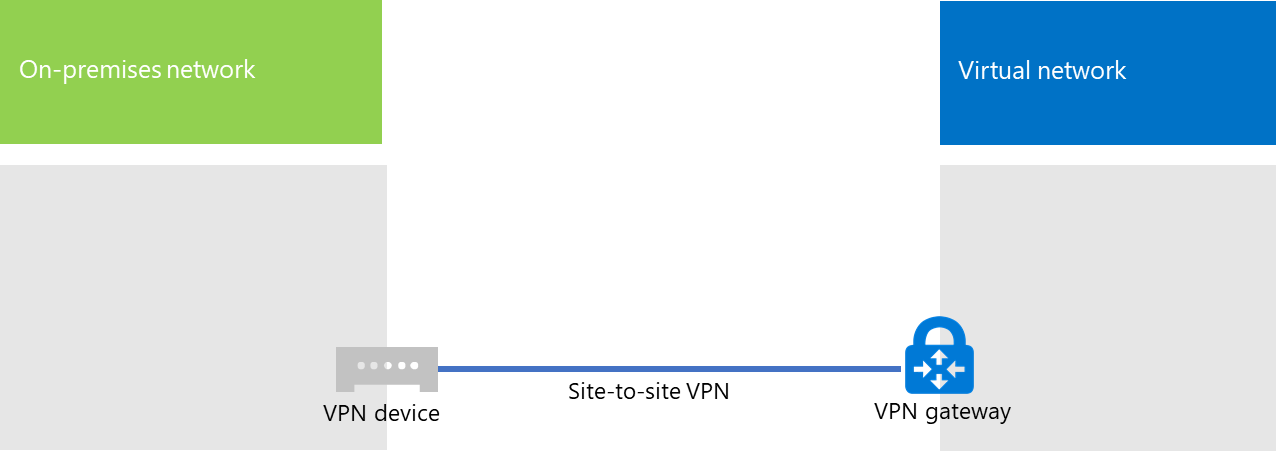

구성 결과는 다음과 같습니다.

계속해서 Azure VPN 게이트웨이에 연결할 온-프레미스 VPN 장치를 구성합니다. 자세한 내용은 사이트 간 Azure Virtual Network 연결용 VPN 장치 정보를 참조하세요.

VPN 장치를 구성하려면 다음 항목이 필요합니다.

- 가상 네트워크의 Azure VPN 게이트웨이의 공용 IPv4 주소. Get-AzPublicIpAddress -Name $vnetGatewayIpConfigName -ResourceGroupName $rgName 명령을 사용하여 주소를 표시합니다.

- 사이트 간 VPN 연결용 IPsec 미리 공유한 키(테이블 V - 항목 5 - 값 열).

구성 결과는 다음과 같습니다.

3단계(선택 사항): 가상 머신 추가

Azure에서 필요한 가상 컴퓨터를 만듭니다. 자세한 내용은 Azure Portal 사용하여 Windows 가상 머신 만들기를 참조하세요.

다음 설정을 사용합니다.

- 기본 탭에서 가상 네트워크와 동일한 구독 및 리소스 그룹을 선택합니다. 나중에 가상 컴퓨터에 로그인하려면 이러한 정보가 필요합니다. 인스턴스 세부 정보 섹션에서 적절한 가상 머신 크기를 선택합니다. 관리자 계정 사용자 이름 및 암호를 안전한 위치에 기록합니다.

- 네트워킹 탭에서 가상 머신을 호스트하기 위한 가상 네트워크 이름과 서브넷(GatewaySubnet 아님)을 선택합니다. 다른 설정은 기본값을 그대로 사용합니다.

내부 DNS를 확인하여 새 가상 머신에 대한 주소(A) 레코드가 추가되었는지 확인하여 가상 머신이 DNS를 올바르게 사용하고 있는지 확인합니다. 인터넷에 액세스하려면 온-프레미스 네트워크의 프록시 서버를 사용하도록 Azure 가상 머신을 구성해야 합니다. 서버에서 수행할 추가 구성 단계는 네트워크 관리자에게 문의하세요.

구성 결과는 다음과 같습니다.

다음 단계

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기