동작 차단 및 제약

적용 대상:

- 엔드포인트용 Microsoft Defender 플랜 1

- 엔드포인트용 Microsoft Defender 플랜 2

- Microsoft Defender XDR

- Microsoft Defender 바이러스 백신

플랫폼

- Windows

엔드포인트용 Defender를 경험하고 싶으신가요? 무료 평가판을 신청하세요.

개요

오늘날의 위협 환경은 파일 없는 맬웨어 에 의해 오버런되며, 이 땅에 살고 있으며, 기존 솔루션보다 빠르게 변하는 고도의 다형성 위협과 악의적 사용자가 손상된 장치에서 발견한 내용에 적응하는 인간 운영 공격입니다. 기존 보안 솔루션은 이러한 공격을 중지하기에 충분하지 않습니다. 엔드포인트용 Defender에 포함된 동작 차단 및 억제와 같은 AI(인공 지능) 및 ML(디바이스 학습) 지원 기능이 필요합니다.

동작 차단 및 봉쇄 기능은 위협이 실행되기 시작한 경우에도 해당 동작에 따라 위협을 식별하고 중지하고 트리를 처리하는 데 도움이 될 수 있습니다. 차세대 보호, EDR 및 엔드포인트용 Defender 구성 요소 및 기능은 동작 차단 및 포함 기능에서 함께 작동합니다.

동작 차단 및 포함 기능은 엔드포인트용 Defender의 여러 구성 요소 및 기능과 함께 작동하여 공격을 즉시 중지하고 공격이 진행되지 않도록 방지합니다.

차세대 보호(Microsoft Defender 바이러스 백신 포함)는 동작을 분석하여 위협을 감지하고 실행을 시작한 위협을 중지할 수 있습니다.

EDR(엔드포인트 검색 및 응답)은 네트워크, 디바이스 및 커널 동작에서 보안 신호를 받습니다. 위협이 감지되면 경고가 생성됩니다. 동일한 유형의 여러 경고가 인시던트로 집계되므로 보안 운영 팀이 더 쉽게 조사하고 대응할 수 있습니다.

엔드포인트용 Defender 에는 EDR을 통해 수신된 네트워크, 엔드포인트 및 커널 동작 신호 외에도 ID, 이메일, 데이터 및 앱에 걸쳐 광범위한 광학 기능이 있습니다. Microsoft Defender XDR 구성 요소인 엔드포인트용 Defender는 이러한 신호를 처리하고 상관 관계를 지정하며 검색 경고를 발생시키고 인시던트에서 관련 경고를 연결합니다.

이러한 기능을 사용하면 실행이 시작되더라도 더 많은 위협을 방지하거나 차단할 수 있습니다. 의심스러운 동작이 감지될 때마다 위협이 포함되고, 경고가 생성되고, 위협이 해당 트랙에서 중지됩니다.

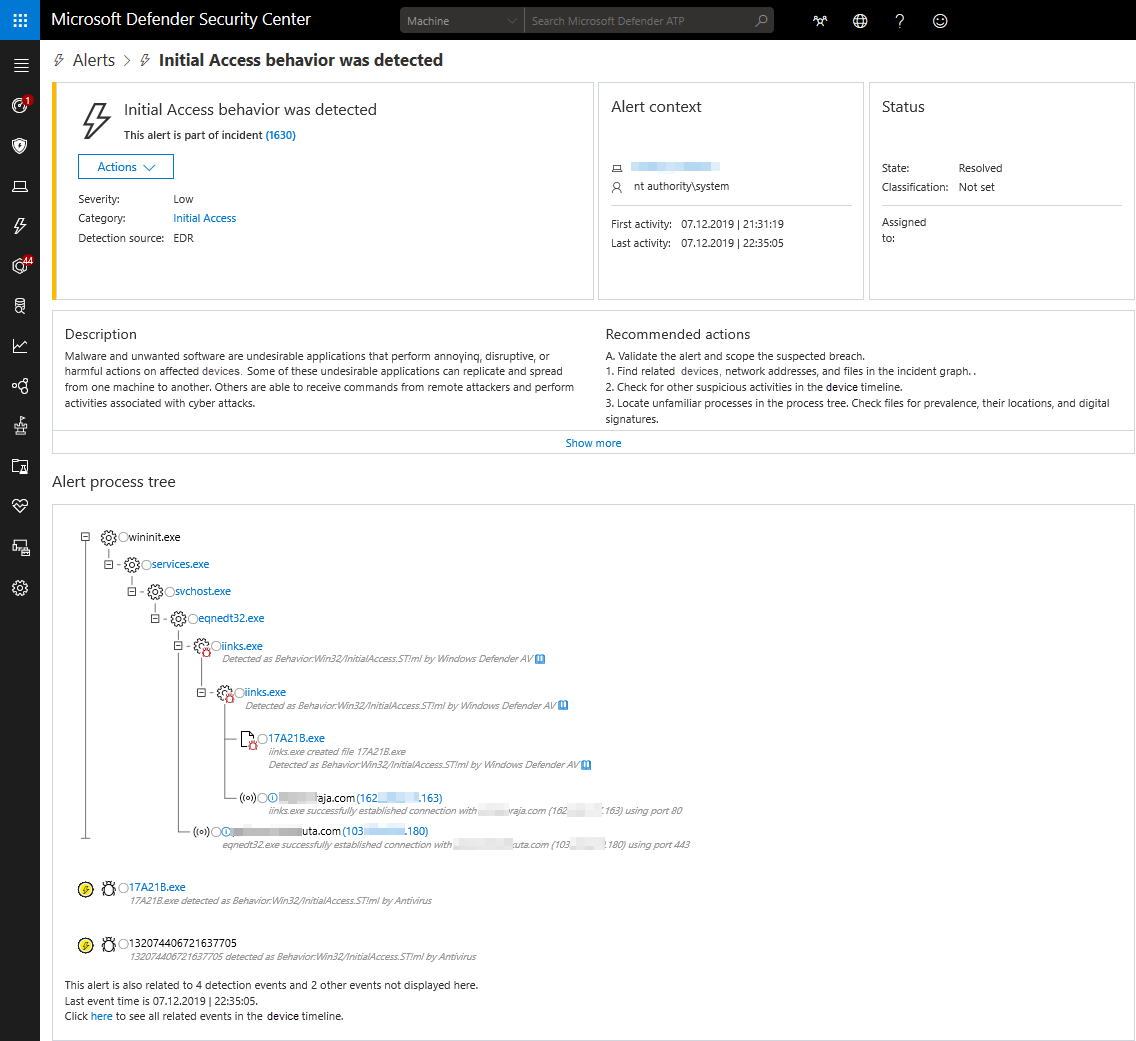

다음 이미지는 동작 차단 및 포함 기능에 의해 트리거된 경고의 예를 보여줍니다.

동작 차단 및 포함 구성 요소

온-클라이언트, 정책 기반 공격 표면 감소 규칙 미리 정의된 일반적인 공격 동작은 공격 표면 감소 규칙에 따라 실행되지 않습니다. 이러한 동작이 실행하려고 하면 Microsoft Defender XDR 정보 경고로 볼 수 있습니다. 공격 표면 감소 규칙은 기본적으로 사용하도록 설정되지 않습니다. Microsoft Defender 포털에서 정책을 구성합니다.

클라이언트 동작 차단 엔드포인트의 위협은 기계 학습을 통해 검색된 다음 자동으로 차단 및 수정됩니다. (클라이언트 동작 차단은 기본적으로 사용하도록 설정됩니다.)

피드백 루프 차단 (신속한 보호라고도 함) 위협 탐지는 동작 인텔리전스를 통해 관찰됩니다. 위협은 중지되고 다른 엔드포인트에서 실행되지 않습니다. (피드백 루프 차단은 기본적으로 사용하도록 설정됩니다.)

블록 모드의 EDR(엔드포인트 검색 및 응답) 위반 후 보호를 통해 관찰되는 악의적인 아티팩트 또는 동작이 차단되고 포함됩니다. 블록 모드의 EDR은 Microsoft Defender 바이러스 백신이 기본 바이러스 백신 솔루션이 아닌 경우에도 작동합니다. (블록 모드의 EDR은 기본적으로 사용하도록 설정되지 않습니다. Microsoft Defender XDR 켭니다.)

Microsoft가 위협 방지 기능 및 기능을 지속적으로 개선함에 따라 동작 차단 및 억제 영역에서 더 많은 기능이 제공될 것으로 기대합니다. 현재 계획되고 출시되는 내용을 보려면 Microsoft 365 로드맵을 방문하세요.

동작 차단 및 작동 중인 봉쇄의 예

동작 차단 및 포함 기능은 다음과 같은 공격자 기술을 차단했습니다.

- LSASS의 자격 증명 덤프

- 교차 프로세스 주입

- 프로세스 중공

- 사용자 계정 컨트롤 바이패스

- 바이러스 백신 변조(예: 바이러스 백신 사용 안 함 또는 제외로 맬웨어 추가)

- 명령 및 제어(C&C)에 문의하여 페이로드 다운로드

- 동전 마이닝

- 부팅 레코드 수정

- 해시 공격 통과

- 루트 인증서 설치

- 다양한 취약성에 대한 악용 시도

다음은 작동 중인 동작 차단 및 봉쇄의 두 가지 실제 예입니다.

예제 1: 100개 조직에 대한 자격 증명 도난 공격

애매한 위협의 뜨거운 추구에서 설명한 대로: AI 기반 동작 기반 차단은 트랙에서 공격을 중지합니다. 전 세계 100개 조직에 대한 자격 증명 도난 공격은 행동 차단 및 봉쇄 기능에 의해 중지되었습니다. 유인 문서가 포함된 스피어 피싱 전자 메일 메시지가 대상 조직에 전송되었습니다. 받는 사람이 첨부 파일을 열면 관련 원격 문서가 사용자의 디바이스에서 코드를 실행하고 자격 증명을 훔쳐 도난당한 데이터를 유출한 Lokibot 맬웨어를 로드하고 명령 및 제어 서버에서 추가 지침을 기다릴 수 있었습니다.

엔드포인트용 Defender의 동작 기반 디바이스 학습 모델은 공격 체인의 두 지점에서 공격자의 기술을 포착하고 중지했습니다.

- 첫 번째 보호 계층이 악용 동작을 감지했습니다. 클라우드의 디바이스 학습 분류자는 위협을 로 올바르게 식별하고 즉시 클라이언트 디바이스에 공격을 차단하도록 지시했습니다.

- 두 번째 보호 계층은 공격이 첫 번째 계층을 지나간 경우를 중지하고, 프로세스 중공을 감지하고, 해당 프로세스를 중지하고, 해당 파일(예: Lokibot)을 제거하는 데 도움이 됩니다.

공격이 감지되고 중지되는 동안 "초기 액세스 경고"와 같은 경고가 트리거되어 Microsoft Defender 포털에 나타났습니다.

이 예제에서는 클라우드의 동작 기반 디바이스 학습 모델이 실행을 시작한 후에도 공격에 대한 새로운 보호 계층을 추가하는 방법을 보여 줍니다.

예제 2: NTLM 릴레이 - 육즙이 많은 감자 맬웨어 변형

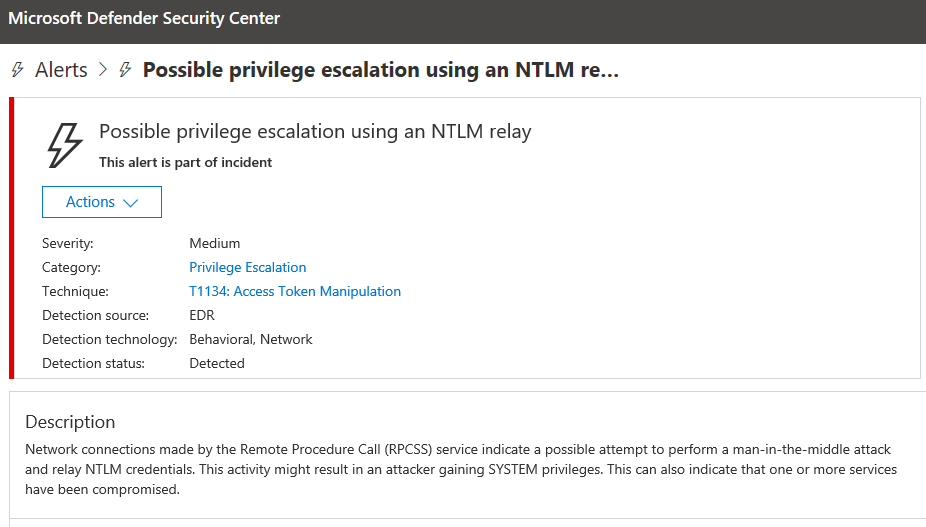

최근 블로그 게시물, 동작 차단 및 포함: 2020년 1월, 엔드포인트용 Defender에서 organization 디바이스에서 권한 에스컬레이션 활동을 감지했습니다. "NTLM 릴레이를 사용하여 가능한 권한 에스컬레이션"이라는 경고가 트리거되었습니다.

위협은 맬웨어로 밝혀졌습니다. 공격자가 디바이스에서 권한 에스컬레이션을 얻는 데 사용하는 수분이 많은 감자라는 악명 높은 해킹 도구의 새로운 변형이었습니다.

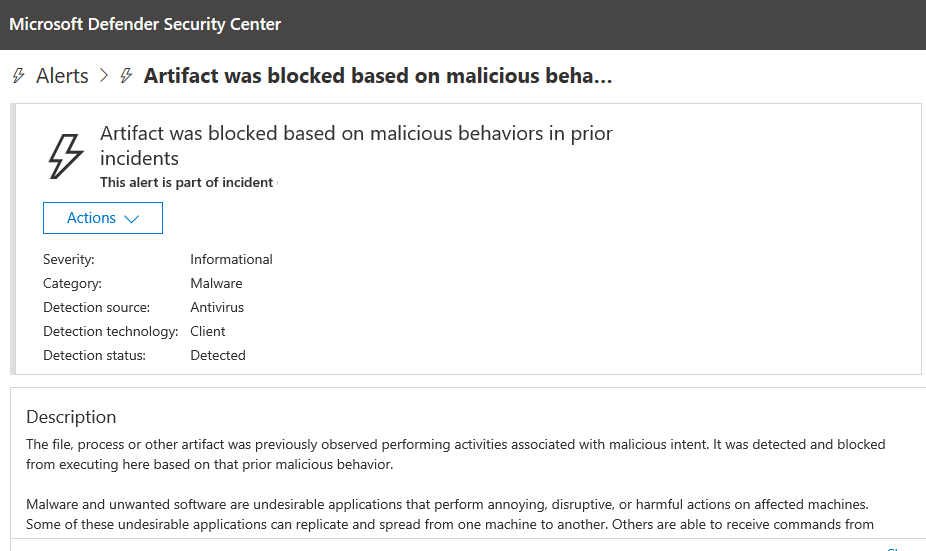

경고가 트리거된 후 몇 분 후에 파일이 분석되고 악의적인 것으로 확인되었습니다. 다음 이미지와 같이 프로세스가 중지되고 차단되었습니다.

아티팩트가 차단된 후 몇 분 후에 동일한 파일의 여러 인스턴스가 동일한 디바이스에서 차단되어 더 많은 공격자 또는 기타 맬웨어가 디바이스에 배포되지 않도록 방지되었습니다.

이 예제에서는 동작 차단 및 포함 기능을 사용하면 위협이 자동으로 검색, 포함 및 차단됨을 보여 집니다.

팁

다른 플랫폼에 대한 바이러스 백신 관련 정보를 찾고 있는 경우 다음을 참조하세요.

다음 단계

팁

더 자세히 알아보고 싶으신가요? 기술 커뮤니티: 엔드포인트용 Microsoft Defender Tech Community의 Microsoft 보안 커뮤니티와 Engage.

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기