엔드포인트용 Microsoft Defender 디바이스 제어 정책

적용 대상:

이 문서에서는 디바이스 제어 정책, 규칙, 항목, 그룹 및 고급 조건에 대해 설명합니다. 기본적으로 디바이스 제어 정책은 디바이스 집합에 대한 액세스를 정의합니다. scope 디바이스는 포함된 디바이스 그룹 목록과 제외된 디바이스 그룹 목록에 따라 결정됩니다. 정책은 디바이스가 포함된 모든 디바이스 그룹에 있고 제외된 디바이스 그룹이 없는 경우에 적용됩니다. 정책이 적용되지 않으면 기본 적용이 적용됩니다.

기본적으로 디바이스 컨트롤은 사용하지 않도록 설정되므로 모든 유형의 디바이스에 액세스할 수 있습니다. 디바이스 제어에 대한 자세한 내용은 엔드포인트용 Microsoft Defender 디바이스 제어를 참조하세요.

기본 동작 제어

디바이스 제어를 사용하도록 설정하면 기본적으로 모든 디바이스 유형에 대해 사용하도록 설정됩니다. 기본 적용을 허용 에서 거부로 변경할 수도 있습니다. 보안 팀은 디바이스 제어가 보호하는 디바이스 유형을 구성할 수도 있습니다. 아래 표에서는 다양한 설정 조합으로 액세스 제어 결정을 변경하는 방법을 보여 줍니다.

| 디바이스 제어를 사용하도록 설정되었나요? | 기본 동작 | 디바이스 유형 |

|---|---|---|

| 아니오 | 액세스가 허용됨 | - CD/DVD 드라이브 -프린터 - 이동식 미디어 디바이스 - Windows 휴대용 디바이스 |

| 예 | (지정되지 않음) 액세스가 허용됨 |

- CD/DVD 드라이브 -프린터 - 이동식 미디어 디바이스 - Windows 휴대용 디바이스 |

| 예 | 거부 | - CD/DVD 드라이브 -프린터 - 이동식 미디어 디바이스 - Windows 휴대용 디바이스 |

| 예 | 이동식 미디어 디바이스 및 프린터 거부 | - 프린터 및 이동식 미디어 디바이스(차단됨) - CD/DVD 드라이브 및 Windows 휴대용 디바이스(허용) |

디바이스 유형이 구성되면 엔드포인트용 Defender의 디바이스 제어는 다른 디바이스 패밀리에 대한 요청을 무시합니다.

자세한 내용은 다음 문서를 참조하세요.

정책

디바이스에 대한 액세스를 더욱 구체화하기 위해 디바이스 제어는 정책을 사용합니다. 정책은 규칙 및 그룹 집합입니다. 규칙 및 그룹을 정의하는 방법은 다음 표에 설명된 대로 관리 환경 및 운영 체제에 따라 약간 다릅니다.

| 관리 도구 | 운영 체제 | 규칙 및 그룹을 관리하는 방법 |

|---|---|---|

| Intune – 디바이스 제어 정책 | Windows | 디바이스 및 프린터 그룹을 재사용 가능한 설정으로 관리하고 규칙에 포함할 수 있습니다. 디바이스 제어 정책에서 모든 기능을 사용할 수 있는 것은 아닙니다(Microsoft Intune 사용하여 디바이스 제어 배포 및 관리 참조). |

| Intune – 사용자 지정 | Windows | 각 그룹/규칙은 사용자 지정 구성 정책에서 XML 문자열로 저장됩니다. OMA-URI에는 그룹/규칙의 GUID가 포함됩니다. GUID를 생성해야 합니다. |

| 그룹 정책 | Windows | 그룹 및 규칙은 그룹 정책 개체의 별도의 XML 설정에 정의됩니다(그룹 정책 사용하여 디바이스 컨트롤 배포 및 관리 참조). |

| Intune | Mac | 규칙 및 정책은 단일 JSON으로 결합되고 Intune 사용하여 배포되는 파일에 포함 mobileconfig 됩니다. |

| JAMF | Mac | 규칙 및 정책은 단일 JSON으로 결합되고 JAMF를 디바이스 제어 정책으로 사용하여 구성됩니다( macOS용 디바이스 제어 참조). |

규칙 및 그룹은 GUID(Global Unique ID)로 식별됩니다. Intune 이외의 관리 도구를 사용하여 디바이스 제어 정책을 배포하는 경우 GUID를 생성해야 합니다. PowerShell을 사용하여 GUID를 생성할 수 있습니다.

스키마에 대한 자세한 내용은 Mac용 JSON 스키마를 참조하세요.

사용자

디바이스 제어 정책은 사용자 및/또는 사용자 그룹에 적용할 수 있습니다.

참고

디바이스 제어와 관련된 문서에서 사용자 그룹을 사용자 그룹이라고 합니다. 용어 그룹은 디바이스 제어 정책에 정의된 그룹을 참조합니다.

Intune 사용하여 Mac 및 Windows에서 디바이스 제어 정책을 Entra Id에 정의된 사용자 그룹을 대상으로 지정할 수 있습니다.

Windows에서 사용자 또는 사용자 그룹은 정책 의 항목 에 대한 조건이 될 수 있습니다.

사용자 또는 사용자 그룹이 있는 항목은 Entra Id 또는 로컬 Active Directory의 개체를 참조할 수 있습니다.

사용자 및 사용자 그룹과 함께 디바이스 제어를 사용하는 모범 사례

Windows에서 개별 사용자에 대한 규칙을 만들려면 규칙에서 foreach 사용자 조건으로

Sid항목을 만듭니다.Windows 및 Intune 사용자 그룹에 대한 규칙을 만들려면 [규칙]의 각 사용자 그룹에 대한 조건을 사용하여

Sid항목을 만들고 Intune 컴퓨터 그룹에 정책을 대상으로 지정하거나 조건 없이 규칙을 만들고 사용자 그룹에 Intune 사용하여 정책을 대상으로 지정합니다.Mac에서 Intune 사용하고 Entra Id의 사용자 그룹에 정책을 대상으로 지정합니다.

경고

규칙의 사용자/사용자 그룹 조건과 Intune 사용자 그룹 대상 지정을 모두 사용하지 마세요.

참고

네트워크 연결이 문제인 경우 Intune 사용자 그룹 대상 지정 또는 로컬 Active Directory 그룹을 사용합니다. Entra ID를 참조하는 사용자/사용자 그룹 조건은 Entra Id에 신뢰할 수 있는 연결이 있는 환경에서 만 사용해야 합니다.

규칙

규칙은 포함된 그룹 목록과 제외된 그룹 목록을 정의합니다. 규칙을 적용하려면 디바이스가 포함된 모든 그룹에 있어야 하며 제외된 그룹은 없어야 합니다. 디바이스가 규칙과 일치하는 경우 해당 규칙의 항목이 평가됩니다. 항목은 요청이 조건과 일치하는 경우 적용된 작업 및 알림 옵션을 정의합니다. 규칙이 적용되지 않거나 요청과 일치하는 항목이 없으면 기본 적용이 적용됩니다.

예를 들어 일부 USB 디바이스에 대한 쓰기 액세스를 허용하고 다른 모든 USB 디바이스에 대한 읽기 액세스를 허용하려면 다음 정책, 그룹 및 항목을 기본 적용이 거부로 설정된 상태에서 사용합니다.

| 그룹 | 설명 |

|---|---|

| 모든 이동식 스토리지 디바이스 | 이동식 스토리지 디바이스 |

| 쓰기 가능한 USB | 쓰기 액세스가 허용되는 USB 목록 |

| 규칙 | 포함된 디바이스 그룹 | 제외된 디바이스 그룹 | 항목 |

|---|---|---|---|

| USB에 대한 읽기 전용 액세스 권한 | 모든 이동식 스토리지 디바이스 | 쓰기 가능한 USB | 읽기 전용 액세스 |

| USB에 대한 쓰기 액세스 | 쓰기 가능한 USB | 쓰기 액세스 |

규칙의 이름은 포털에서 사용자에게 보고 및 알림 메시지에 표시되므로 규칙에 설명이 포함된 이름을 지정해야 합니다.

Intune 정책을 편집하거나, Windows에서 XML 파일을 사용하거나, Mac에서 JSON 파일을 사용하여 규칙을 구성할 수 있습니다. 자세한 내용은 각 탭을 선택합니다.

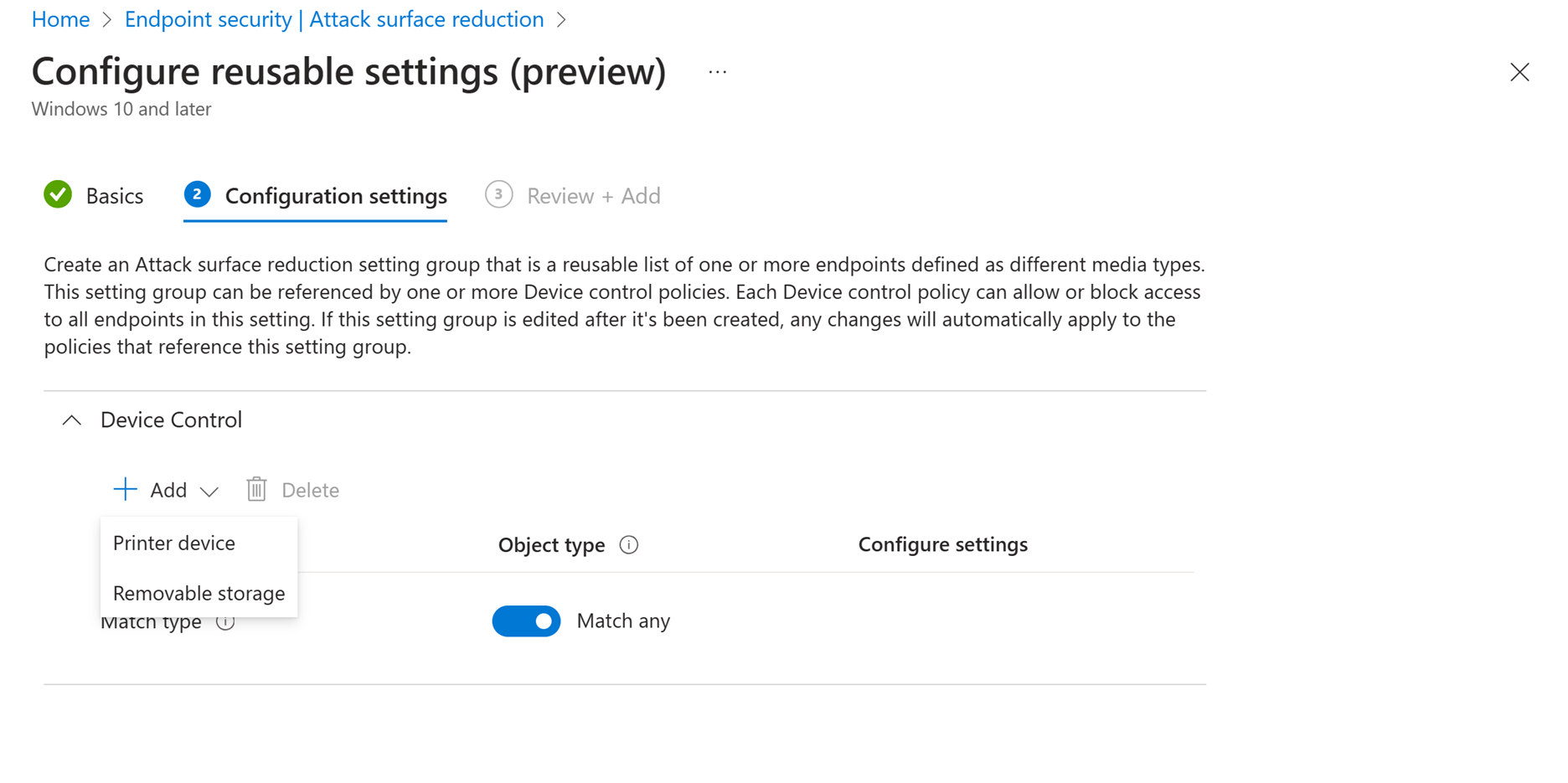

다음 이미지는 Intune 디바이스 제어 정책에 대한 구성 설정을 보여 줍니다.

스크린샷에서 포함된 ID 및 제외된 ID는 포함되고 제외된 재사용 가능한 설정 그룹에 대한 참조입니다. 정책에는 여러 규칙이 있을 수 있습니다.

Intune 규칙의 순서를 존중하지 않습니다. 규칙은 순서에 따라 평가할 수 있으므로 규칙에 대한 scope 없는 디바이스 그룹을 명시적으로 제외해야 합니다.

항목

디바이스 제어 정책은 디바이스 집합에 대한 액세스(항목이라고 함)를 정의합니다. 항목은 항목에 정의된 정책 및 조건과 일치하는 디바이스에 대한 작업 및 알림 옵션을 정의합니다.

| 항목 설정 | 옵션 |

|---|---|

| AccessMask | 액세스 작업이 액세스 마스크와 일치하는 경우에만 작업을 적용합니다. 액세스 마스크는 액세스 값의 비트 단위 OR입니다. 1 - 디바이스 읽기 2 - 디바이스 쓰기 4 - 디바이스 실행 8 - 파일 읽기 16 - 파일 쓰기 32 - 파일 실행 64 - 인쇄 예를 들면 디바이스 읽기, 쓰기 및 실행 = 7(1+2+4) 디바이스 읽기, 디스크 읽기 = 9(1+8) |

| 작업 | 허용 거부 AuditAllow AuditDeny |

| 알림 | 없음(기본값) 이벤트가 생성됩니다. 사용자가 알림을 받습니다. 파일 증거가 캡처됨 |

디바이스 컨트롤이 구성되고 사용자가 허용되지 않는 디바이스를 사용하려고 하면 사용자는 디바이스 제어 정책의 이름과 디바이스 이름이 포함된 알림을 받습니다. 초기 액세스가 거부된 후 1시간마다 한 번씩 알림이 나타납니다.

항목은 다음과 같은 선택적 조건을 지원합니다.

- 사용자/사용자 그룹 조건: SID로 식별된 사용자/사용자 그룹에만 작업을 적용합니다.

참고

Microsoft Entra ID에 저장된 사용자 그룹 및 사용자의 경우 조건의 개체 ID를 사용합니다. 로컬에 저장된 사용자 그룹 및 사용자의 경우 SID(보안 식별자)를 사용합니다.

참고

Windows에서는 PowerShell 명령을 whoami /user실행하여 로그인한 사용자의 SID를 검색할 수 있습니다.

- 컴퓨터 조건: SID로 식별된 디바이스/그룹에만 작업을 적용합니다.

- 매개 변수 조건: 매개 변수가 일치하는 경우에만 작업을 적용합니다(고급 조건 참조).

항목의 범위를 특정 사용자 및 디바이스로 더 지정할 수 있습니다. 예를 들어 이 디바이스에서만 이 사용자에 대해 이러한 USB에 대한 읽기 액세스를 허용합니다.

| 정책 | 포함된 디바이스 그룹 | 제외된 디바이스 그룹 | Entry(ies) |

|---|---|---|---|

| USB에 대한 읽기 전용 액세스 권한 | 모든 이동식 스토리지 디바이스 | 쓰기 가능한 USB | 읽기 전용 액세스 |

| USB에 대한 쓰기 액세스 | 쓰기 가능한 USB | 사용자 1에 대한 쓰기 액세스 디바이스 그룹 A에서 사용자 2에 대한 쓰기 액세스 |

작업을 적용하려면 항목의 모든 조건이 true여야 합니다.

Intune, Windows의 XML 파일 또는 Mac의 JSON 파일을 사용하여 항목을 구성할 수 있습니다. 자세한 내용은 각 탭을 선택합니다.

Intune 액세스 마스크 필드에는 다음과 같은 옵션이 있습니다.

- 읽기 (디스크 수준 읽기 = 1)

- 쓰기 (디스크 수준 쓰기 = 2)

- 실행 (디스크 수준 실행 = 4)

- 인쇄 (인쇄 = 64).

모든 기능이 Intune 사용자 인터페이스에 표시되는 것은 아닙니다. 자세한 내용은 Intune 사용하여 디바이스 제어 배포 및 관리를 참조하세요.

그룹

그룹 속성을 기준으로 개체를 필터링하기 위한 조건을 정의합니다. 해당 속성이 그룹에 정의된 속성과 일치하는 경우 개체가 그룹에 할당됩니다.

참고

이 섹션의 그룹 사용자 그룹을 참조하지 않습니다.

예를 들면

- 허용되는 USB는 이러한 제조업체와 일치하는 모든 디바이스입니다.

- 손실된 USB는 이러한 일련 번호와 일치하는 모든 디바이스입니다.

- 허용되는 프린터는 이러한 VID/PID와 일치하는 모든 디바이스입니다.

속성은 , , MatchAnyMatchExcludeAll및 네 가지 방법으로 MatchAll일치시킬 수 있습니다.MatchExcludeAny

MatchAll: 속성은 "And" 관계입니다. 예를 들어 관리자가 연결된 모든 USB에 대해 및 를InstancePathID배치DeviceID하는 경우 시스템은 USB가 두 값을 모두 충족하는지 확인합니다.MatchAny: 속성은 "Or" 관계입니다. 예를 들어 관리자가 연결된 모든 USB에 DeviceID 및InstancePathID를 배치하는 경우 USB에 동일DeviceID하거나InstanceID값이 있는 한 시스템이 적용됩니다.MatchExcludeAll: 속성은 "And" 관계이며 충족되지 않는 모든 항목이 적용됩니다. 예를 들어 관리자가 연결된 모든 USB에 대해 를 배치DeviceID하고InstancePathID사용하는MatchExcludeAll경우 USB에 동일한DeviceID값과InstanceID값이 모두 없는 한 시스템이 적용됩니다.MatchExcludeAny: 속성은 "Or" 관계이며 충족되지 않는 모든 항목이 적용됩니다. 예를 들어 관리자가 연결된 모든 USB에 대해 를 배치DeviceID하고InstancePathID사용하는MatchExcludeAny경우 USB에 동일DeviceID하거나InstanceID값이 없는 한 시스템이 적용됩니다.

그룹 규칙에서 포함/제외할 디바이스를 선택하고 고급 조건에 대한 액세스를 필터링하는 두 가지 방법으로 사용됩니다. 이 표에는 그룹 유형과 그룹 유형 사용 방법이 요약되어 있습니다.

| 유형 | 설명 | O/S | 규칙 포함/제외 | 고급 조건 |

|---|---|---|---|---|

| 디바이스(기본값) | 디바이스 및 프린터 필터링 | Windows/Mac | X | |

| 네트워크 | 네트워크 조건 필터링 | Windows | X | |

| VPN 연결 | VPN 조건 필터링 | Windows | X | |

| File | 파일 속성 필터링 | Windows | X | |

| 인쇄 작업 | 인쇄되는 파일의 필터 속성 | Windows | X |

포함된 그룹 목록 및 제외된 그룹 목록으로 결정되는 정책에 대한 scope 디바이스입니다. 디바이스가 포함된 모든 그룹에 있고 제외된 그룹이 없는 경우 규칙이 적용됩니다. 그룹 디바이스의 속성에서 구성할 수 있습니다. 다음 속성을 사용할 수 있습니다.

| 속성 | 설명 | Windows 장치 | Mac 디바이스 | 프린터 |

|---|---|---|---|---|

FriendlyNameId |

Windows 장치 관리자 이름 | Y | N | Y |

PrimaryId |

디바이스의 유형 | Y | Y | Y |

VID_PID |

공급업체 ID는 USB 위원회가 공급업체에 할당하는 4자리 공급업체 코드입니다. 제품 ID는 공급업체가 디바이스에 할당하는 4자리 제품 코드입니다. 와일드카드가 지원됩니다. 예를 들면 0751_55E0 |

Y | N | Y |

PrinterConnectionId |

프린터 연결 유형: -Usb -기업 -네트워크 -보편적인 -파일 -주문 -로컬 |

N | N | Y |

BusId |

디바이스에 대한 정보(자세한 내용은 이 표 다음에 나오는 섹션 참조) | Y | N | N |

DeviceId |

디바이스에 대한 정보(자세한 내용은 이 표 다음에 나오는 섹션 참조) | Y | N | N |

HardwareId |

디바이스에 대한 정보(자세한 내용은 이 표 다음에 나오는 섹션 참조) | Y | N | N |

InstancePathId |

디바이스에 대한 정보(자세한 내용은 이 표 다음에 나오는 섹션 참조) | Y | N | N |

SerialNumberId |

디바이스에 대한 정보(자세한 내용은 이 표 다음에 나오는 섹션 참조) | Y | Y | N |

PID |

제품 ID는 공급업체가 디바이스에 할당하는 4자리 제품 코드입니다. | Y | Y | N |

VID |

공급업체 ID는 USB 위원회가 공급업체에 할당하는 4자리 공급업체 코드입니다. | Y | Y | N |

DeviceEncryptionStateId |

(미리 보기) 디바이스의 BitLocker 암호화 상태입니다. 유효한 값은 또는 입니다 BitlockerEncrypted . Plain |

Y | N | N |

APFS Encrypted |

디바이스가 APFS 암호화된 경우 | N | Y | N |

Windows 장치 관리자 사용하여 디바이스 속성 확인

Windows 디바이스의 경우 장치 관리자 사용하여 디바이스의 속성을 이해할 수 있습니다.

장치 관리자 열고 디바이스를 찾고 속성을 마우스 오른쪽 단추로 클릭한 다음 세부 정보 탭을 선택합니다.

속성 목록에서 디바이스 instance 경로를 선택합니다.

디바이스 instance 경로에 대해 표시되는 값은

InstancePathId이지만 다른 속성도 포함합니다.USB\VID_090C&PID_1000\FBH1111183300721{BusId}\{DeviceId}\{SerialNumberId}

디바이스 관리자의 속성은 다음 표와 같이 디바이스 컨트롤에 매핑됩니다.

장치 관리자 디바이스 제어 하드웨어 ID HardwareId이름 FriendlyNameId상위 항목 VID_PIDDeviceInstancePath InstancePathId

보고서 및 고급 헌팅을 사용하여 디바이스 속성 확인

디바이스 속성에는 고급 헌팅에서 약간 다른 레이블이 있습니다. 아래 표에서는 포털의 레이블을 디바이스 제어 정책의 propertyId 에 매핑합니다.

| Microsoft Defender Portal 속성 | 디바이스 제어 속성 ID |

|---|---|

| 미디어 이름 | FriendlyNameId |

| 공급업체 ID | HardwareId |

| DeviceId | InstancePathId |

| 일련 번호 | SerialNumberId |

참고

선택한 개체에 정책에 대한 올바른 미디어 클래스가 있는지 확인합니다. 일반적으로 이동식 스토리지의 경우 를 사용합니다 Class Name == USB.

Intune 그룹 구성, Windows의 XML 또는 Mac의 JSON

windows용 XML 파일을 사용하거나 Mac에서 JSON 파일을 사용하여 Intune 그룹을 구성할 수 있습니다. 자세한 내용은 각 탭을 선택합니다.

참고

Group Id XML 및 id JSON의 은 디바이스 제어 내에서 그룹을 식별하는 데 사용됩니다. Entra Id의 사용자 그룹과 같은 다른 항목에 대한 참조가 아닙니다.

Intune 재사용 가능한 설정은 디바이스 그룹에 매핑됩니다. Intune 재사용 가능한 설정을 구성할 수 있습니다.

두 가지 유형의 그룹인 프린터 장치와 이동식 스토리지가 있습니다. 다음 표에서는 이러한 그룹의 속성을 나열합니다.

| 그룹 유형 | 속성 |

|---|---|

| 프린터 장치 | - FriendlyNameId- PrimaryId- PrinterConnectionId- VID_PID |

| 이동식 저장소 | - BusId - DeviceId- FriendlyNameId- HardwareId- InstancePathId- PID- PrimaryId- SerialNumberId- VID- VID_PID |

고급 조건

매개 변수에 따라 항목을 추가로 제한할 수 있습니다. 매개 변수는 디바이스를 벗어나는 고급 조건을 적용합니다. 고급 조건을 사용하면 평가 중인 네트워크, VPN 연결, 파일 또는 인쇄 작업을 기반으로 세분화된 제어가 가능합니다.

참고

고급 조건은 XML 형식에서만 지원됩니다.

네트워크 조건

다음 표에서는 네트워크 그룹 속성에 대해 설명합니다.

| 속성 | 설명 |

|---|---|

NameId |

네트워크의 이름입니다. 와일드카드가 지원됩니다. |

NetworkCategoryId |

유효한 옵션은 , Private또는 DomainAuthenticated입니다Public. |

NetworkDomainId |

유효한 옵션은 , , DomainDomainAuthenticated입니다NonDomain. |

이러한 속성은 Network 형식 그룹의 DescriptorIdList에 추가됩니다. 예제 코드 조각은 다음과 같습니다.

<Group Id="{e5f619a7-5c58-4927-90cd-75da2348a30a}" Type="Network" MatchType="MatchAll">

<DescriptorIdList>

<NetworkCategoryId>Public</PathId>

<NetworkDomainId>NonDomain</PathId>

</DescriptorIdList>

</Group>

그런 다음, 그룹은 다음 코드 조각에 설명된 대로 항목에서 매개 변수로 참조됩니다.

<Entry Id="{1ecfdafb-9b7f-4b66-b3c5-f1d872b0961d}">

<Type>Deny</Type>

<Options>0</Options>

<AccessMask>40</AccessMask>

<Parameters MatchType="MatchAll">

<Network MatchType="MatchAny">

<GroupId>{ e5f619a7-5c58-4927-90cd-75da2348a30a }</GroupId>

</Network>

</Parameters>

</Entry>

VPN 연결 조건

다음 표에서는 VPN 연결 조건에 대해 설명합니다.

| 이름 | 설명 |

|---|---|

NameId |

VPN 연결의 이름입니다. 와일드카드가 지원됩니다. |

VPNConnectionStatusId |

유효한 값은 또는 Disconnected입니다Connected. |

VPNServerAddressId |

의 문자열 값입니다 VPNServerAddress. 와일드카드가 지원됩니다. |

VPNDnsSuffixId |

의 문자열 값입니다 VPNDnsSuffix. 와일드카드가 지원됩니다. |

이러한 속성은 다음 코드 조각과 같이 VPNConnection 형식 그룹의 DescriptorIdList에 추가됩니다.

<Group Id="{d633d17d-d1d1-4c73-aa27-c545c343b6d7}" Type="VPNConnection">

<Name>Corporate VPN</Name>

<MatchType>MatchAll</MatchType>

<DescriptorIdList>

<NameId>ContosoVPN</NameId>

<VPNServerAddressId>contosovpn.*.contoso.com</VPNServerAddressId>

<VPNDnsSuffixId>corp.contoso.com</VPNDnsSuffixId>

<VPNConnectionStatusId>Connected</VPNConnectionStatusId>

</DescriptorIdList>

</Group>

그런 다음, 그룹은 다음 코드 조각에 설명된 대로 항목에서 매개 변수로 참조됩니다.

<Entry Id="{27c79875-25d2-4765-aec2-cb2d1000613f}">

<Type>Allow</Type>

<Options>0</Options>

<AccessMask>64</AccessMask>

<Parameters MatchType="MatchAny">

<VPNConnection>

<GroupId>{d633d17d-d1d1-4c73-aa27-c545c343b6d7}</GroupId>

</VPNConnection>

</Parameters>

</Entry>

파일 조건

다음 표에서는 파일 그룹 속성에 대해 설명합니다.

| 이름 | 설명 |

|---|---|

PathId |

문자열, 파일 경로 또는 이름의 값입니다. 와일드카드가 지원됩니다. 파일 형식 그룹에만 적용됩니다. |

다음 표에서는 속성이 파일 그룹의 에 DescriptorIdList 추가되는 방법을 보여 줍니다.

<Group Id="{e5f619a7-5c58-4927-90cd-75da2348a30f}" Type="File" MatchType="MatchAny">

<DescriptorIdList>

<PathId>*.exe</PathId>

<PathId>*.dll</PathId>

</DescriptorIdList>

</Group>

그런 다음, 그룹은 다음 코드 조각에 설명된 대로 항목에서 매개 변수로 참조됩니다.

<Entry Id="{1ecfdafb-9b7f-4b66-b3c5-f1d872b0961d}">

<Type>Deny</Type>

<Options>0</Options>

<AccessMask>40</AccessMask>

<Parameters MatchType="MatchAll">

<File MatchType="MatchAny">

<GroupId>{ e5f619a7-5c58-4927-90cd-75da2348a30f }</GroupId>

</File>

</Parameters>

</Entry>

인쇄 작업 조건

다음 표에서는 그룹 속성에 대해 설명합니다.PrintJob

| 이름 | 설명 |

|---|---|

PrintOutputFileNameId |

파일에 인쇄할 출력 대상 파일 경로입니다. 와일드카드가 지원됩니다. 예를 들면 C:\*\Test.pdf |

PrintDocumentNameId |

원본 파일 경로입니다. 와일드카드가 지원됩니다. 이 경로가 없을 수 있습니다. 예를 들어 메모장에서 새 파일에 텍스트를 추가한 다음 파일을 저장하지 않고 인쇄합니다. |

이러한 속성은 다음 코드 조각에 DescriptorIdList 설명된 대로 형식 PrintJob그룹의 에 추가됩니다.

<Group Id="{e5f619a7-5c58-4927-90cd-75da2348a30b}" Type="PrintJob" MatchType="MatchAny">

<DescriptorIdList>

<PrintOutputFileNameId>C:\Documents\*.pdf</PrintOutputFileNameId >

<PrintDocumentNameId>*.xlsx</PrintDocumentNameId>

<PrintDocumentNameId>*.docx</PrintDocumentNameId>

</DescriptorIdList>

</Group>

그런 다음, 그룹은 다음 코드 조각에 설명된 대로 항목에서 매개 변수로 참조됩니다.

<Entry Id="{1ecfdafb-9b7f-4b66-b3c5-f1d872b0961d}">

<Type>Deny</Type>

<Options>0</Options>

<AccessMask>40</AccessMask>

<Parameters MatchType="MatchAll">

<PrintJob MatchType="MatchAny">

<GroupId>{e5f619a7-5c58-4927-90cd-75da2348a30b}</GroupId>

</PrintJob>

</Parameters>

</Entry>

파일 증명 정보

디바이스 제어를 사용하면 이동식 디바이스에 복사되었거나 인쇄된 파일의 증거를 저장할 수 있습니다. 파일 증명 정보를 사용하도록 설정하면 이 RemovableStorageFileEvent 만들어집니다. 파일 증거의 동작은 다음 표에 설명된 대로 허용 작업의 옵션에 의해 제어됩니다.

| 옵션 | 설명 |

|---|---|

8 |

를 사용하여 RemovableStorageFileEvent 이벤트 CreateFileEvidenceLocation |

16 |

RemovableStorageFileEvent CreateFileEvidenceLocation |

필드의 FileEvidenceLocation 위치는 증거 파일(만들어지는 경우)입니다. 증거 파일에는 로 끝나는 .dup이름이 있으며 해당 위치는 설정에 DataDuplicationFolder 의해 제어됩니다.

Azure Blob Storage 파일 증명 정보 저장

Azure Blob Storage 계정 및 컨테이너를 Create.

컨테이너에 액세스하기 위해 호출된

Device Control Evidence Data Provider사용자 지정 역할을 Create. 역할에는 다음 권한이 있어야 합니다."permissions": [ { "actions": [ "Microsoft.Storage/storageAccounts/blobServices/containers/read", "Microsoft.Storage/storageAccounts/blobServices/containers/write", "Microsoft.Storage/storageAccounts/blobServices/read" ], "notActions": [], "dataActions": [ "Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action", "Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write" ], "notDataActions": [] } ]사용자 지정 역할은 CLI 또는 PowerShell을 통해 만들 수 있습니다.

팁

기본 제공 역할인 Storage Blob 데이터 기여자는 컨테이너에 대한 삭제 권한을 가지며, 디바이스 제어 기능 증거를 저장할 필요가 없습니다. 기본 제공 역할인 Storage Blob Data Reader 에는 필요한 쓰기 권한이 없습니다. 사용자 지정 역할이 권장되는 이유입니다.

중요

파일 증거의 무결성이 Azure 변경할 수 없는 스토리지를 사용하는지 확인하려면

디바이스 컨트롤의 사용자를 역할에 할당합니다

Device Control Evidence Data Provider.를

RemoteStorageFileEventAzure Blob Storage 컨테이너의 URL로 설정합니다.

다음 단계

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기