Microsoft 365 도메인에서 메일에 서명하도록 DKIM 설정

팁

Microsoft Defender XDR Office 365 플랜 2의 기능을 무료로 사용해 볼 수 있다는 사실을 알고 계셨나요? Microsoft Defender 포털 평가판 허브에서 90일 Office 365용 Defender 평가판을 사용합니다. 여기에서 등록 및 평가판 조건에 대해 알아봅니 다.

DKIM(DomainKeys 식별 메일)은 MICROSOFT 365 organization 보낸 메일의 유효성을 검사하여 BEC(비즈니스 전자 메일 손상), 랜섬웨어 및 기타 피싱 공격에 사용되는 스푸핑된 보낸 사람의 유효성을 검사하는 데 도움이 되는 전자 메일 인증 방법입니다.

DKIM의 주요 목적은 전송 중에 메시지가 변경되지 않았는지 확인하는 것입니다. 특히 다음 사항에 유의합니다.

- 하나 이상의 프라이빗 키가 도메인에 대해 생성되며 원본 전자 메일 시스템에서 아웃바운드 메시지의 중요한 부분에 디지털 서명하는 데 사용됩니다. 이러한 메시지 파트는 다음과 같습니다.

- 원본 전자 메일 시스템에 따라 받는 사람, 제목, MIME 버전, Content-Type, 날짜 및 기타 메시지 헤더 필드입니다.

- 메시지 본문입니다.

- 디지털 서명은 메시지 헤더의 DKIM-Signature 헤더 필드에 저장되며 중간 전자 메일 시스템이 메시지의 서명된 부분을 수정하지 않는 한 유효한 상태로 유지됩니다. 서명 도메인은 DKIM-Signature 헤더 필드의 d= 값으로 식별됩니다.

- 해당 공개 키는 서명 도메인의 DNS 레코드에 저장됩니다(Microsoft 365의 CNAME 레코드, 다른 전자 메일 시스템에서는 TXT 레코드를 사용할 수 있습니다).

- 대상 전자 메일 시스템은 DKIM-Signature 헤더 필드의 d= 값을 사용하여 다음을 수행합니다.

- 서명 도메인을 식별합니다.

- 도메인에 대한 DKIM DNS 레코드에서 공개 키를 조회합니다.

- 도메인에 대한 DKIM DNS 레코드의 공개 키를 사용하여 메시지 서명을 확인합니다.

DKIM에 대한 중요한 사실:

- DKIM에 서명하는 데 사용되는 도메인은 메시지의 MAIL FROM 또는 보낸 편지 주소에 있는 도메인과 일치시킬 필요가 없습니다. 이러한 주소에 대한 자세한 내용은 인터넷 전자 메일에 인증이 필요한 이유를 참조하세요.

- 메시지에는 여러 도메인별 여러 DKIM 서명이 있을 수 있습니다. 실제로 호스트된 많은 전자 메일 서비스는 서비스 도메인을 사용하여 메시지에 서명한 다음 고객이 도메인에 대한 DKIM 서명을 구성한 후 고객 도메인을 사용하여 메시지에 다시 서명합니다.

시작하기 전에 전자 메일 도메인을 기반으로 Microsoft 365의 DKIM에 대해 알아야 할 내용은 다음과 같습니다.

전자 메일(예: contoso.onmicrosoft.com)에 Microsoft Online Email MOERA(라우팅 주소) 도메인만 사용하는 경우: 아무 작업도 수행할 필요가 없습니다. Microsoft는 초기 *.onmicrosoft.com 도메인에서 2048비트 퍼블릭-프라이빗 키 쌍을 자동으로 만듭니다. 아웃바운드 메시지는 프라이빗 키를 사용하여 DKIM에 자동으로 서명됩니다. 공개 키는 DNS 레코드에 게시되므로 대상 전자 메일 시스템에서 메시지의 DKIM 서명을 확인할 수 있습니다.

하지만 *.onmicrosoft.com 도메인을 사용하여 DKIM 서명을 수동으로 구성할 수도 있습니다. 자세한 내용은 이 문서의 뒷부 분에 나오는 *.onmicrosoft.com 도메인 섹션을 사용하여 Defender 포털을 사용하여 아웃바운드 메시지의 DKIM 서명을 사용자 지정 합니다.

아웃바운드 메시지가 자동으로 DKIM에 서명되었는지 확인하려면 이 문서의 뒷부분에 나오는 Microsoft 365에서 아웃바운드 메일의 DKIM 서명 확인 섹션을 참조하세요.

*.onmicrosoft.com 도메인에 대한 자세한 내용은 "onmicrosoft.com" 도메인이 있는 이유는 무엇인가요?를 참조하세요.

전자 메일에 하나 이상의 사용자 지정 도메인(예: contoso.com)을 사용하는 경우: Microsoft 365의 모든 아웃바운드 메일이 MOERA 도메인에 의해 자동으로 서명되더라도 최대 전자 메일 보호를 위해 더 많은 작업을 수행해야 합니다.

사용자 지정 도메인 또는 하위 도메인을 사용하여 DKIM 서명 구성: 보낸 사용자 주소의 도메인에서 DKIM에 서명해야 합니다. 또한 DMARC를 구성하는 것이 좋습니다. DKIM은 DKIM이 메시지에 서명한 도메인과 보낸 사람 주소의 도메인이 일치하는 경우에만 DMARC 유효성 검사를 통과합니다.

하위 도메인 고려 사항:

직접 제어되지 않는 전자 메일 서비스(예: 대량 메일 서비스)의 경우 기본 전자 메일 도메인(예: contoso.com) 대신 하위 도메인(예: marketing.contoso.com)을 사용하는 것이 좋습니다. 해당 전자 메일 서비스에서 보낸 메일에 대한 문제가 기본 전자 메일 도메인의 직원이 보낸 메일의 평판에 영향을 주지 않도록 합니다. 하위 도메인을 추가하는 방법에 대한 자세한 내용은 사용자 지정 하위 도메인 또는 여러 도메인을 Microsoft 365에 추가할 수 있나요?를 참조하세요.

Microsoft 365에서 전자 메일을 보내는 데 사용하는 각 하위 도메인에는 자체 DKIM 구성이 필요합니다.

팁

Email 정의되지 않은 하위 도메인에 대한 인증 보호는 DMARC에서 다룹니다. 모든 하위 도메인(정의 여부)은 부모 도메인의 DMARC 설정을 상속합니다(하위 도메인당 재정의할 수 있습니다). 자세한 내용은 Microsoft 365에서 보낸 사람의 보낸 사람 주소 도메인의 유효성을 검사하도록 DMARC 설정을 참조하세요.

등록되었지만 사용되지 않는 도메인을 소유하고 있는 경우: 전자 메일에 전혀 사용되지 않는 등록된 도메인( 주차된 도메인이라고도 함)을 소유한 경우 해당 도메인에 대한 DKIM 레코드를 게시하지 마세요. DKIM 레코드가 없으면(따라서 메시지 서명의 유효성을 검사하기 위한 DNS에 공개 키가 없음) 위조된 도메인의 DKIM 유효성 검사를 방지할 수 있습니다.

DKIM만으로는 충분하지 않습니다. 사용자 지정 도메인에 대한 최상의 전자 메일 보호 수준을 위해 전체 전자 메일 인증 전략의 일부로 SPF 및 DMARC를 구성해야 합니다. 자세한 내용은 이 문서의 끝에 있는 다음 단계 섹션을 참조하세요.

이 문서의 나머지 섹션에서는 Microsoft 365에서 사용자 지정 도메인에 대해 만들어야 하는 DKIM CNAME 레코드와 사용자 지정 도메인을 사용하는 DKIM에 대한 구성 절차를 설명합니다.

팁

사용자 지정 도메인을 사용하여 DKIM 서명을 구성하는 것은 Microsoft 365의 절차와 사용자 지정 도메인의 도메인 등록 기관의 프로시저가 혼합된 것입니다.

Microsoft는 여러 도메인 등록 기관에서 다양한 Microsoft 365 서비스에 대한 CNAME 레코드를 만드는 지침을 제공합니다. 이러한 지침을 시작점으로 사용하여 DKIM CNAME 레코드 만들기를 만들 수 있습니다. 자세한 내용은 DNS 레코드 추가를 참조하여 도메인을 연결합니다.

DNS 구성에 익숙하지 않은 경우 도메인 등록 기관에 문의하고 도움을 요청하세요.

DKIM CNAME 레코드 구문

팁

Defender 포털 또는 Exchange Online PowerShell을 사용하여 사용자 지정 도메인을 사용하여 아웃바운드 메시지의 DKIM 서명에 필요한 CNAME 값을 볼 수 있습니다. 여기에 표시된 값은 그림 전용입니다. 사용자 지정 도메인 또는 하위 도메인에 필요한 값을 얻으려면 이 문서의 뒷부분에 있는 절차를 사용합니다.

DKIM은 RFC 6376에 완전히 설명되어 있습니다.

Microsoft 365에서 메일을 보내는 사용자 지정 도메인에 대한 DKIM CNAME 레코드의 기본 구문은 다음과 같습니다.

Hostname: selector1._domainkey

Points to address or value: selector1-<CustomDomain>._domainkey.<InitialDomain>

Hostname: selector2._domainkey

Points to address or value: selector2-<CustomDomain>._domainkey.<InitialDomain>

Microsoft 365에서는 사용자 지정 도메인 또는 하위 도메인을 사용하여 DKIM 서명을 사용할 때 두 개의 퍼블릭-프라이빗 키 쌍이 생성됩니다. 메시지에 서명하는 데 사용되는 프라이빗 키에 액세스할 수 없습니다. CNAME 레코드는 DKIM 서명을 확인하는 데 사용되는 해당 공용 키를 가리킵니다. 이러한 레코드를 선택기라고 합니다.

- 사용자 지정 도메인을 사용하여 DKIM 서명을 사용할 때 하나의 선택기만 활성화되고 사용됩니다.

- 두 번째 선택기가 비활성 상태입니다. 이후 DKIM 키 회전 후에만 활성화되고 사용되며 원래 선택기가 비활성화된 후에만 사용됩니다.

DKIM 서명(메시지에 서명하는 데 사용된 프라이빗 키를 유추)을 확인하는 데 사용되는 선택기는 DKIM-Signature 헤더 필드(예

s=selector1-contoso-com: )의 s= 값에 저장됩니다.호스트 이름: 값은 모든 Microsoft 365 조직

selector1._domainkey및selector2._domainkey에 대해 동일합니다.<CustomDomain>: 마침표가 대시로 대체된 사용자 지정 도메인 또는 하위 도메인입니다. 예를 들어 가

contoso.com가marketing.contoso.com되거나contoso-com가 됩니다.marketing-contoso-com<InitialDomain>: Microsoft 365에 등록할 때 사용한 *.onmicrosoft.com(예: contoso.onmicrosoft.com).

예를 들어 organization Microsoft 365에 다음과 같은 도메인이 있습니다.

- 초기 도메인: cohovineyardandwinery.onmicrosoft.com

- 사용자 지정 도메인: cohovineyard.com 및 cohowinery.com

총 4개의 CNAME 레코드에 대해 각 사용자 지정 도메인에 두 개의 CNAME 레코드를 만들어야 합니다.

cohovineyard.com 도메인의 CNAME 레코드:

호스트 이름:

selector1._domainkey

주소 또는 값을 가리킵니다.selector1-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.com호스트 이름:

selector2._domainkey

주소 또는 값을 가리킵니다.selector2-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comcohowinery.com 도메인의 CNAME 레코드:

호스트 이름:

selector1._domainkey

주소 또는 값을 가리킵니다.selector1-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.com호스트 이름:

selector2._domainkey

주소 또는 값을 가리킵니다.selector2-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.com

Microsoft 365에서 아웃바운드 메시지의 DKIM 서명 구성

Defender 포털을 사용하여 사용자 지정 도메인을 사용하여 아웃바운드 메시지 DKIM 서명 사용

팁

사용자 지정 도메인을 사용하여 아웃바운드 메시지의 DKIM 서명을 사용하도록 설정하면 DKIM 서명이 초기 *.onmicrosoft.com 도메인 사용에서 사용자 지정 도메인 사용으로 효과적으로 전환됩니다.

도메인이 Microsoft 365에 성공적으로 추가된 후에만 사용자 지정 도메인 또는 하위 도메인을 사용하여 DKIM 로그 아웃바운드 메일을 로그아웃할 수 있습니다. 지침은 도메인 추가를 참조하세요.

사용자 지정 도메인이 DKIM 로그 아웃바운드 메일을 시작하는 시기를 결정하는 기본 요소는 DNS의 CNAME 레코드 검색입니다.

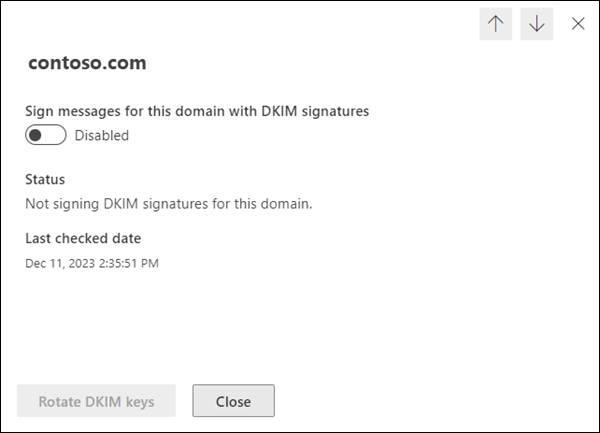

이 섹션의 절차를 사용하려면 사용자 지정 도메인 또는 하위 도메인이 의 Email 인증 설정 페이지의 DKIM 탭에 https://security.microsoft.com/authentication?viewid=DKIM나타나야 합니다. 세부 정보 플라이아웃에 있는 도메인의 속성에는 다음 값이 포함되어야 합니다.

- DKIM 서명 토글을 사용하여 이 도메인에 대한 서명 메시지는사용 안

함 으로 설정됩니다.

함 으로 설정됩니다. - 상태 값이 도메인에 대한 DKIM 서명에 서명하지 않음입니다.

- Create DKIM 키가 없습니다. DKIM 키 회전 은 표시되지만 회색으로 표시됩니다.

도메인이 이러한 요구 사항을 충족하는 경우 계속 진행합니다.

의 Defender 포털에서 https://security.microsoft.comEmail & 협업>정책 & 규칙>위협 정책>Email 인증 설정 페이지로 이동합니다. 또는 Email 인증 설정 페이지로 직접 이동하려면 를 사용합니다https://security.microsoft.com/authentication.

Email 인증 설정 페이지에서 DKIM 탭을 선택합니다.

DKIM 탭에서 이름 옆에 있는 검사 상자 이외의 행의 아무 곳이나 클릭하여 구성할 사용자 지정 도메인을 선택합니다.

열리는 도메인 세부 정보 플라이아웃에서 현재 사용 안

함으로 설정된 DKIM 서명 토글을 사용하여 이 도메인에 대한 메시지 서명 토글을 선택합니다.

함으로 설정된 DKIM 서명 토글을 사용하여 이 도메인에 대한 메시지 서명 토글을 선택합니다.마지막으로 확인된 날짜 값을 확인합니다.

클라이언트 오류 대화 상자가 열립니다. 이 오류에는 도메인에 대한 도메인 등록 기관에서 만든 두 개의 CNAME 레코드에 사용할 값이 포함됩니다.

이 예제에서는 사용자 지정 도메인이 contoso.com Microsoft 365 organization 대한 초기 도메인이 contoso.onmicrosoft.com. 오류 메시지는 다음과 같습니다.

|Microsoft.Exchange.ManagementTasks.ValidationException|CNAME record does not exist for this config. Please publish the following two CNAME records first. Domain Name : contoso.com Host Name : selector1._domainkey Points to address or value: selector1- contoso-com._domainkey.contoso.onmicrosoft.com Host Name : selector2._domainkey Points to address or value: selector2-contoso-com._domainkey.contoso.onmicrosoft.com . If you have already published the CNAME records, sync will take a few minutes to as many as 4 days based on your specific DNS. Return and retry this step later.따라서 contoso.com 도메인에 대한 DNS에서 만들어야 하는 CNAME 레코드는 다음과 같습니다.

호스트 이름:

selector1._domainkey

주소 또는 값을 가리킵니다.selector1-contoso-com._domainkey.contoso.onmicrosoft.com호스트 이름:

selector2._domainkey

주소 또는 값을 가리킵니다.selector2-contoso-com._domainkey.contoso.onmicrosoft.com오류 대화 상자에서 정보를 복사하고(텍스트를 선택하고 Ctrl+C를 누릅니다) 확인을 선택합니다.

도메인 세부 정보 플라이아웃을 열어 둡니다.

다른 브라우저 탭 또는 창에서 도메인에 대한 도메인 등록 기관으로 이동한 다음 이전 단계의 정보를 사용하여 두 개의 CNAME 레코드를 만듭니다.

Microsoft는 여러 도메인 등록 기관에서 다양한 Microsoft 365 서비스에 대한 CNAME 레코드를 만드는 지침을 제공합니다. 이러한 지침을 시작점으로 사용하여 DKIM CNAME 레코드를 만들 수 있습니다. 자세한 내용은 DNS 레코드 추가를 참조하여 도메인을 연결합니다.

Microsoft 365에서 만든 새 CNAME 레코드를 검색하는 데 몇 분(또는 더 오래 걸릴 수 있음)이 걸립니다.

잠시 후 5단계에서 열어 놓은 도메인 속성 flout으로 돌아가 서 DKIM 서명 토글을 사용하여 이 도메인에 대한 메시지 서명 토글을 선택합니다.

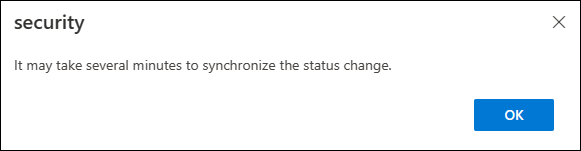

몇 초 후에 다음 대화 상자가 열립니다.

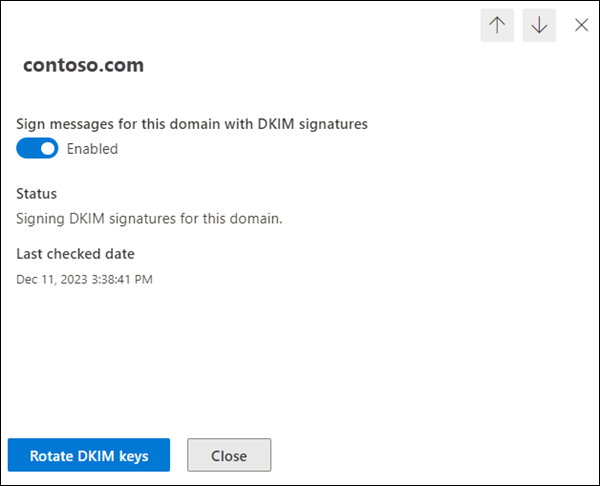

확인을 선택하여 대화 상자를 닫은 후 세부 정보 플라이아웃에서 다음 설정을 확인합니다.

- DKIM 서명 토글이 있는 이 도메인에 대한 서명 메시지는 사용으로 설정됩니다

.

. - 상태 값은 이 도메인에 대한 서명 DKIM 서명입니다.

- DKIM 키 회전 을 사용할 수 있습니다.

- 마지막으로 확인한 날짜: 날짜와 시간은 4단계의 원래 값보다 더 최근이어야 합니다.

- DKIM 서명 토글이 있는 이 도메인에 대한 서명 메시지는 사용으로 설정됩니다

Defender 포털을 사용하여 *.onmicrosoft.com 도메인을 사용하여 아웃바운드 메시지의 DKIM 서명을 사용자 지정합니다.

이 문서의 앞부분에서 설명한 대로 초기 *.onmicrosoft.com 도메인은 Microsoft 365 organization 모든 아웃바운드 메일에 서명하도록 자동으로 구성되며, 아웃바운드 메시지의 DKIM 서명에 대한 사용자 지정 도메인을 구성해야 합니다.

하지만 이 섹션의 절차를 사용하여 *.onmicrosoft.com 도메인을 사용하여 DKIM 서명에 영향을 줄 수도 있습니다.

- 새 키를 생성합니다. 새 키는 Microsoft 365 데이터 센터에서 자동으로 추가되고 사용됩니다.

- *.onmicrosoft.com 도메인의 속성이 PowerShell 또는 PowerShell에 있는 Email 인증 설정 페이지의 DKIM 탭에 있는 도메인의 세부 정보 플라이아웃에 https://security.microsoft.com/authentication?viewid=DKIM 올바르게 표시되게 합니다. 이 결과를 통해 도메인에 대한 DKIM 구성(예: 수동 키 회전)에 대한 향후 작업을 수행할 수 있습니다.

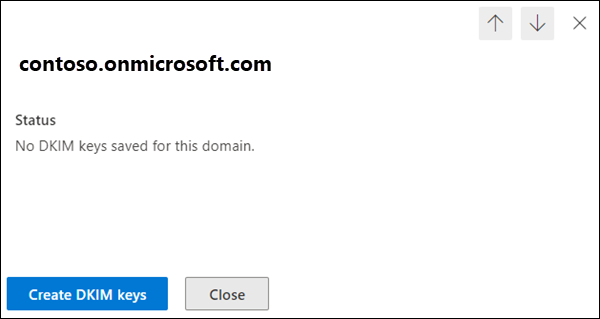

이 섹션의 절차를 사용하려면 *.onmicrosoft.com 도메인이 의 Email 인증 설정 페이지의 DKIM 탭에 https://security.microsoft.com/authentication?viewid=DKIM나타나야 합니다. 세부 정보 플라이아웃에서 *.onmicrosoft.com 도메인의 속성에는 다음 값이 포함되어야 합니다.

- DKIM 서명 토글을 사용하여 이 도메인에 대한 서명 메시지를 사용할 수 없습니다.

- 상태 값은 이 도메인에 대해 저장된 DKIM 키가 없습니다.

- Create DKIM 키가 있습니다.

도메인이 이러한 요구 사항을 충족하는 경우 계속 진행합니다.

의 Defender 포털에서 https://security.microsoft.comEmail & 협업>정책 & 규칙>위협 정책>Email 인증 설정 페이지로 이동합니다. 또는 Email 인증 설정 페이지로 직접 이동하려면 를 사용합니다https://security.microsoft.com/authentication.

Email 인증 설정 페이지에서 DKIM 탭을 선택합니다.

DKIM 탭에서 이름 옆에 있는 검사 상자 이외의 행의 아무 곳이나 클릭하여 구성할 *.onmicrosoft.com 도메인을 선택합니다.

열리는 도메인 세부 정보 플라이아웃에서 Create DKIM 키를 선택합니다.

DKIM 키 만들기가 완료되면 CNAME 게시 대화 상자 가 열립니다. 닫기를 선택합니다.

*.onmicrosoft.com 도메인에 대한 CNAME 레코드를 만들 수 없으므로 값을 복사할 필요가 없습니다. Microsoft는 필요한 DNS 구성을 처리합니다.

닫기를 선택하면 도메인 세부 정보 플라이아웃으로 돌아갑니다. 여기서 DKIM 서명 토글을 사용하여 이 도메인에 대한 서명 메시지는사용 안

함입니다.

함입니다.DKIM 서명을 사용하여 이 도메인에 대한 서명 메시지를 사용으로 전환

한 다음, 열리는 확인 대화 상자에서 확인을 선택합니다.

한 다음, 열리는 확인 대화 상자에서 확인을 선택합니다.도메인 세부 정보 플라이아웃을 마쳤으면 닫기를 선택합니다.

Exchange Online PowerShell을 사용하여 아웃바운드 메시지의 DKIM 서명 구성

PowerShell을 사용하여 사용자 지정 도메인을 사용하여 아웃바운드 메시지의 DKIM 서명을 사용하도록 설정하거나 *.onmicrosoft.com 도메인에 대한 DKIM 서명을 사용자 지정하려면 Exchange Online PowerShell에 연결하여 다음 명령을 실행합니다.

팁

사용자 지정 도메인을 사용하여 DKIM 서명을 구성하려면 Microsoft 365에 도메인을 추가해야 합니다. 지침은 도메인 추가를 참조하세요. 사용자 지정 도메인을 DKIM 구성에 사용할 수 있는지 확인하려면 명령을 Get-AcceptedDomain실행합니다.

이 문서의 앞부분에서 설명한 대로 *.onmicrosoft.com 도메인은 이미 기본적으로 아웃바운드 메일에 서명하고 있습니다. 일반적으로 Defender 포털 또는 PowerShell에서 *.onmicrosoft.com 도메인에 대한 DKIM 서명을 수동으로 구성하지 않은 경우 *.onmicrosoft.com Get-DkimSigningConfig의 출력에 표시되지 않습니다.

다음 명령을 실행하여 organization 모든 도메인의 가용성 및 DKIM 상태 확인합니다.

Get-DkimSigningConfig | Format-List Name,Enabled,Status,Selector1CNAME,Selector2CNAMEDKIM 서명을 구성하려는 도메인의 경우 1단계의 명령 출력에 따라 다음에 수행해야 할 작업도 결정됩니다.

도메인은 다음 값으로 나열됩니다.

- 사용: False

- 상태:

CnameMissing

3단계로 이동하여 선택기 값을 복사합니다.

또는

도메인이 나열되지 않습니다.

도메인을 도메인> 값으로 바꾼 <다음, 다음 명령을 실행합니다.

New-DkimSigningConfig -DomainName <Domain> -Enabled $false [-BodyCanonicalization <Relaxed | Simple>] [-HeaderCanonicalization <Relaxed | Simple>] [-KeySize <1024 | 2048>]- BodyCanonicalization 매개 변수는 메시지 본문의 변경 내용에 대한 민감도 수준을 지정합니다.

- 완화됨: 공백의 변경 내용과 메시지 본문 끝에 있는 빈 줄의 변경은 허용됩니다. 이 값은 기본값입니다.

- 단순: 메시지 본문 끝에 있는 빈 줄의 변경만 허용됩니다.

- HeaderCanonicalization 매개 변수는 메시지 헤더의 변경 내용에 대한 민감도 수준을 지정합니다.

- 완화됨: 메시지 헤더에 대한 일반적인 수정은 허용됩니다. 예를 들어 머리글 필드 선 다시 래핑, 불필요한 공백 또는 빈 줄의 변경, 헤더 필드의 경우 변경 내용 등이 있습니다. 이 값은 기본값입니다.

- 단순: 헤더 필드를 변경할 수 없습니다.

- KeySize 매개 변수는 DKIM 레코드에서 공개 키의 비트 크기를 지정합니다.

-

- 이 값은 기본값입니다.

-

-

예시:

New-DkimSigningConfig -DomainName contoso.com -Enabled $false- BodyCanonicalization 매개 변수는 메시지 본문의 변경 내용에 대한 민감도 수준을 지정합니다.

1단계에서 명령을 다시 실행하여 도메인이 다음 속성 값으로 나열되어 있는지 확인합니다.

- 사용: False

- 상태:

CnameMissing

3단계로 이동하여 선택기 값을 복사합니다.

1단계의 명령 출력에서 도메인에 대한 Selector1CNAME 및 Selector2CNAME 값을 복사합니다.

도메인에 대한 도메인 등록 기관에서 만들어야 하는 CNAME 레코드는 다음과 같습니다.

호스트 이름:

selector1._domainkey

주소 또는 값을 가리킵니다.<Selector1CNAME value>호스트 이름:

selector2._domainkey

주소 또는 값을 가리킵니다.<Selector2CNAME value>예시:

호스트 이름:

selector1._domainkey

주소 또는 값을 가리킵니다.selector1-contoso-com._domainkey.contoso.onmicrosoft.com호스트 이름:

selector2._domainkey

주소 또는 값을 가리킵니다.selector2-contoso-com._domainkey.contoso.onmicrosoft.com다음 단계 중 하나를 실행합니다.

사용자 지정 도메인: 도메인의 도메인 등록 기관에서 이전 단계의 정보를 사용하여 두 개의 CNAME 레코드를 만듭니다.

Microsoft는 여러 도메인 등록 기관에서 다양한 Microsoft 365 서비스에 대한 CNAME 레코드를 만드는 지침을 제공합니다. 이러한 지침을 시작점으로 사용하여 DKIM CNAME 레코드를 만들 수 있습니다. 자세한 내용은 DNS 레코드 추가를 참조하여 도메인을 연결합니다.

Microsoft 365에서 만든 새 CNAME 레코드를 검색하는 데 몇 분(또는 더 오래 걸릴 수 있음)이 걸립니다.

*.onmicrosoft.com 도메인: 5단계로 이동합니다.

잠시 후 Exchange Online PowerShell<로 돌아가서 Domain>을 구성한 도메인으로 바꾸고 다음 명령을 실행합니다.

Set-DkimConfig -Identity \<Domain\> -Enabled $true [-BodyCanonicalization <Relaxed | Simple>] [-HeaderCanonicalization <Relaxed | Simple>]- BodyCanonicalization 매개 변수는 메시지 본문의 변경 내용에 대한 민감도 수준을 지정합니다.

- 완화됨: 공백의 변경 내용과 메시지 본문 끝에 있는 빈 줄의 변경은 허용됩니다. 이 값은 기본값입니다.

- 단순: 메시지 본문 끝에 있는 빈 줄의 변경만 허용됩니다.

- HeaderCanonicalization 매개 변수는 메시지 헤더의 변경 내용에 대한 민감도 수준을 지정합니다.

- 완화됨: 메시지 헤더에 대한 일반적인 수정은 허용됩니다. 예를 들어 머리글 필드 선 다시 래핑, 불필요한 공백 또는 빈 줄의 변경, 헤더 필드의 경우 변경 내용 등이 있습니다. 이 값은 기본값입니다.

- 단순: 헤더 필드를 변경할 수 없습니다.

예:

Set-DkimConfig -Identity contoso.com -Enabled $true또는

Set-DkimConfig -Identity contoso.onmicrosoft.com -Enabled $true사용자 지정 도메인의 경우 Microsoft 365가 도메인 등록 기관에서 CNAME 레코드를 검색할 수 있는 경우 명령은 오류 없이 실행되고 도메인은 이제 도메인에서 아웃바운드 메시지를 로그아웃하는 DKIM에 사용됩니다.

CNAME 레코드가 검색되지 않으면 CNAME 레코드에 사용할 값이 포함된 오류가 발생합니다. 도메인 등록 기관의 값에서 오타(대시, 마침표 및 밑줄로 쉽게 수행할 수 있음)를 확인하고 잠시 기다렸다가 명령을 다시 실행합니다.

이전에 나열되지 않은 *.onmicrosoft.com 도메인의 경우 명령은 오류 없이 실행됩니다.

- BodyCanonicalization 매개 변수는 메시지 본문의 변경 내용에 대한 민감도 수준을 지정합니다.

이제 도메인이 DKIM 서명 메시지로 구성되어 있는지 확인하려면 1단계에서 명령을 실행합니다.

도메인에는 다음과 같은 속성 값이 있어야 합니다.

- 사용: True

- 상태:

Valid

자세한 구문 및 매개 변수 정보는 다음 문서를 참조하세요.

DKIM 키 회전

정기적으로 암호를 변경해야 하는 동일한 이유로 DKIM 서명에 사용되는 DKIM 키를 주기적으로 변경해야 합니다. 도메인에 대한 DKIM 키를 교체하는 것을 DKIM 키 회전이라고 합니다.

도메인 Microsoft 365의 DKIM 키 회전에 대한 관련 정보는 Exchange Online PowerShell에서 다음 명령의 출력에 표시됩니다.

Get-DkimSigningConfig -Identity <CustomDomain> | Format-List

- KeyCreationTime: DKIM 퍼블릭-프라이빗 키 쌍이 만들어진 UTC 날짜/시간입니다.

- RotateOnDate: 이전 또는 다음 DKIM 키 회전의 날짜/시간입니다.

- SelectorBeforeRotateOnDate: Microsoft 365에서 사용자 지정 도메인을 사용하여 DKIM에 서명하려면 도메인에 두 개의 CNAME 레코드가 필요합니다. 이 속성은 DKIM이 RotateOnDate 날짜-시간( 선택기라고도 함) 전에 사용하는 CNAME 레코드를 보여 줍니다. 값은

selector1또는selector2이며 SelectorAfterRotateOnDate 값과 다릅니다. - SelectorAfterRotateOnDate: DKIM이 RotateOnDate 날짜 시간 이후에 사용하는 CNAME 레코드를 표시합니다. 값은

selector1또는selector2이며 SelectorBeforeRotateOnDate 값과 다릅니다.

이 섹션에 설명된 대로 도메인에서 DKIM 키 회전을 수행하는 경우 변경은 즉시 수행되지 않습니다. 새 프라이빗 키가 메시지 서명을 시작하는 데 4일(96시간)이 걸립니다( RotateOnDate 날짜/시간 및 해당 SelectorAfterRotateOnDate 값). 그때까지 기존 프라이빗 키가 사용됩니다(해당 SelectorBeforeRotateOnDate 값).

팁

사용자 지정 도메인이 DKIM 로그 아웃바운드 메일을 시작하는 시기를 결정하는 기본 요소는 DNS의 CNAME 레코드 검색입니다.

DKIM 서명(메시지에 서명하는 데 사용된 프라이빗 키를 유추)을 확인하는 데 사용되는 해당 공개 키를 확인하려면 DKIM-Signature 헤더 필드(예s=selector1-contoso-com: 선택기)에서 s= 값을 검사.

팁

사용자 지정 도메인의 경우 DKIM 서명에 사용하도록 설정된 도메인에서만 DKIM 키를 회전할 수 있습니다( 상태 값은 사용됨).

현재 *.onmicrosoft.com 도메인에 대한 자동 DKIM 키 회전은 없습니다. 이 섹션에 설명된 대로 DKIM 키를 수동으로 회전할 수 있습니다. *.onmicrosoft.com 도메인의 속성에서 DKIM 키 회전 을 사용할 수 없는 경우 이 문서의 앞부분에 나오는 *.onmicrosoft.com 도메인 섹션을 사용하여 Defender 포털을 사용하여 아웃바운드 메시지의 DKIM 서명을 사용자 지정 하는 절차를 사용합니다.

Defender 포털을 사용하여 사용자 지정 도메인에 대한 DKIM 키 회전

의 Defender 포털에서 https://security.microsoft.comEmail & 협업>정책 & 규칙>위협 정책>Email 인증 설정 페이지로 이동합니다. 또는 Email 인증 설정 페이지로 직접 이동하려면 를 사용합니다https://security.microsoft.com/authentication.

Email 인증 설정 페이지에서 DKIM 탭을 선택합니다.

DKIM 탭에서 이름 옆에 있는 검사 상자 이외의 행의 아무 곳이나 클릭하여 구성할 도메인을 선택합니다.

열리는 도메인 세부 정보 플라이아웃에서 DKIM 키 회전을 선택합니다.

세부 정보 플라이아웃의 설정은 다음 값으로 변경됩니다.

- 상태: 이 도메인에 대한 키를 회전하고 DKIM 서명에 서명합니다.

- DKIM 키 회전 이 회색으로 표시됩니다.

4일(96시간) 후에 새 DKIM 키가 사용자 지정 도메인에 대한 아웃바운드 메시지를 로그온하기 시작합니다. 그때까지 현재 DKIM 키가 사용됩니다.

상태 값이 이 도메인의 회전 키에서 DKIM 서명 서명에서 이 도메인에 대한 서명 DKIM 서명으로 변경될 때 새 DKIM 키가 사용되는 시기를 알 수 있습니다.

DKIM 서명(메시지에 서명하는 데 사용된 프라이빗 키를 유추)을 확인하는 데 사용되는 해당 공개 키를 확인하려면 DKIM-Signature 헤더 필드(예s=selector1-contoso-com: 선택기)에서 s= 값을 검사.

Exchange Online PowerShell을 사용하여 도메인에 대한 DKIM 키를 회전하고 비트 깊이 변경

PowerShell을 사용하여 도메인에 대한 DKIM 키를 회전하려는 경우 Exchange Online PowerShell에 연결하여 다음 명령을 실행합니다.

다음 명령을 실행하여 organization 모든 도메인의 가용성 및 DKIM 상태 확인합니다.

Get-DkimSigningConfig | Format-List Name,Enabled,Status,Selector1CNAME,Selector1KeySize,Selector2CNAME,Selector2KeySize,KeyCreationTime,RotateOnDate,SelectorBeforeRotateOnDate,SelectorAfterRotateOnDateDKIM 키를 회전하려는 도메인의 경우 다음 구문을 사용합니다.

Rotate-DkimSigningConfig -Identity <CustomDomain> [-KeySize <1024 | 2048>]새 DKIM 키의 비트 깊이를 변경하지 않으려면 KeySize 매개 변수를 사용하지 마세요.

다음은 contoso.com 도메인에 대한 DKIM 키를 회전하고 2048비트 키로 변경하는 예제입니다.

Rotate-DkimSigningConfig -Identity contoso.com -KeySize 2048다음은 키 비트 깊이를 변경하지 않고 contoso.com 도메인에 대한 DKIM 키를 회전하는 예제입니다.

Rotate-DkimSigningConfig -Identity contoso.com1단계에서 명령을 다시 실행하여 다음 속성 값을 확인합니다.

- KeyCreationTime

- RotateOnDate

- SelectorBeforeRotateOnDate

- SelectorAfterRotateOnDate:

대상 전자 메일 시스템은 SelectorBeforeRotateOnDate 속성으로 식별되는 CNAME 레코드의 공개 키를 사용하여 메시지에서 DKIM 서명을 확인합니다(DKIM이 메시지에 서명하는 데 사용된 프라이빗 키를 유추).

RotateOnDate 날짜/시간 후에 DKIM은 새 프라이빗 키를 사용하여 메시지에 서명하고, 대상 전자 메일 시스템은 SelectorAfterRotateOnDate 속성으로 식별되는 CNAME 레코드의 해당 공개 키를 사용하여 메시지에서 DKIM 서명을 확인합니다.

DKIM 서명(메시지에 서명하는 데 사용된 프라이빗 키를 유추)을 확인하는 데 사용되는 해당 공개 키를 확인하려면 DKIM-Signature 헤더 필드(예

s=selector1-contoso-com: 선택기)에서 s= 값을 검사.

자세한 구문 및 매개 변수 정보는 다음 문서를 참조하세요.

사용자 지정 도메인을 사용하여 아웃바운드 메시지의 DKIM 서명 사용 안 함

이 문서의 앞부분에서 설명한 대로 사용자 지정 도메인을 사용하여 아웃바운드 메시지의 DKIM 서명을 사용하도록 설정하면 DKIM 서명이 *.onmicrosoft.com 도메인 사용에서 사용자 지정 도메인 사용으로 효과적으로 전환됩니다.

사용자 지정 도메인을 사용하여 DKIM 서명을 사용하지 않도록 설정하면 아웃바운드 메일에 대한 DKIM 서명을 완전히 사용하지 않도록 설정하지 않습니다. DKIM 서명은 결국 *.onmicrosoft 도메인을 사용하여 다시 전환됩니다.

Defender 포털을 사용하여 사용자 지정 도메인을 사용하여 아웃바운드 메시지의 DKIM 서명을 사용하지 않도록 설정

의 Defender 포털에서 https://security.microsoft.comEmail & 협업>정책 & 규칙>위협 정책>Email 인증 설정 페이지로 이동합니다. 또는 Email 인증 설정 페이지로 직접 이동하려면 를 사용합니다https://security.microsoft.com/authentication.

Email 인증 설정 페이지에서 DKIM 탭을 선택합니다.

DKIM 탭에서 이름 옆에 있는 검사 상자 이외의 행의 아무 곳이나 클릭하여 구성할 도메인을 선택합니다.

열리는 도메인 세부 정보 플라이아웃에서 DKIM 서명을 사용하여 이 도메인에 대한 메시지 서명 토글을 사용 안

함으로 밉니다.

함으로 밉니다.

Exchange Online PowerShell을 사용하여 사용자 지정 도메인을 사용하여 아웃바운드 메시지의 DKIM 서명을 사용하지 않도록 설정

PowerShell을 사용하여 사용자 지정 도메인을 사용하여 아웃바운드 메시지의 DKIM 서명을 사용하지 않으려면 Exchange Online PowerShell에 연결하여 다음 명령을 실행합니다.

다음 명령을 실행하여 organization 모든 도메인의 가용성 및 DKIM 상태 확인합니다.

Get-DkimSigningConfig | Format-List Name,Enabled,StatusDKIM 서명을 사용하지 않도록 설정할 수 있는 사용자 지정 도메인에는 다음과 같은 속성 값이 있습니다.

- 사용: True

- 상태:

Valid

DKIM 서명을 사용하지 않도록 설정하려는 도메인의 경우 다음 구문을 사용합니다.

Set-DkimSigningConfig -Identity <CustomDomain> -Enabled $false이 예제에서는 사용자 지정 도메인 contoso.com 사용하여 DKIM 서명을 사용하지 않도록 설정합니다.

Set-DkimSigningConfig -Identity contoso.com -Enabled $false

Microsoft 365에서 아웃바운드 메일의 DKIM 서명 확인

팁

이 섹션의 메서드를 사용하여 아웃바운드 메일의 DKIM 서명을 테스트하기 전에 DKIM 구성이 변경된 후 몇 분 정도 기다렸다가 변경 내용이 전파되도록 합니다.

다음 방법 중 하나에서 Microsoft 365에서 아웃바운드 전자 메일의 DKIM 서명을 확인합니다.

테스트 메시지를 보내고 대상 전자 메일 시스템의 메시지 헤더에서 관련 헤더 필드를 봅니다.

Microsoft 365 DKIM 사용 도메인 내의 계정에서 다른 전자 메일 시스템의 받는 사람(예: outlook.com 또는 gmail.com)에게 메시지를 보냅니다.

팁

DKIM 테스트를 위해 AOL에 메일을 보내지 마세요. SPF 검사 통과하는 경우 AOL은 DKIM 검사 건너뛸 수 있습니다.

대상 사서함에서 메시지 헤더를 봅니다. 예시:

- Outlook에서 인터넷 메시지 헤더를 봅니다.

- 에서 https://mha.azurewebsites.net메시지 헤더 분석기를 사용합니다.

메시지 헤더에서 DKIM-Signature 헤더 필드를 찾습니다. 헤더 필드는 다음 예제와 같습니다.

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=contoso.com; s=selector1; h=From:Date:Subject:Message-ID:Content-Type:MIME-Version:X-MS-Exchange-SenderADCheck; bh=UErATeHehIIPIXPeUAfZWiKo0w2cSsOhb9XM9ulqTX0=;- d=: DKIM에 사용된 도메인이 메시지에 서명합니다.

- s=: 메시지의 DKIM 서명을 해독하고 확인하는 데 사용된 선택기(도메인의 DNS 레코드에 있는 공개 키)입니다.

메시지 헤더에서 Authentication-Results 헤더 필드를 찾습니다. 대상 전자 메일 시스템은 약간 다른 형식을 사용하여 인바운드 메일을 스탬프할 수 있지만 헤더 필드에 는 DKIM=pass 또는 DKIM=OK가 포함되어야 합니다. 예시:

Authentication-Results: mx.google.com; dkim=pass header.i=@contoso.com header.s=selector1 header.b=NaHRSJOb; arc=pass (i=1 spf=pass spfdomain=contoso.com dkim=pass dkdomain=contoso.com dmarc=pass fromdomain=contoso.com); spf=pass (google.com: domain of michelle@contoso.com designates 0000:000:0000:0000::000 as permitted sender) smtp.mailfrom=michelle@contoso.com팁

DKIM 서명은 다음 조건 중 하나에서 생략됩니다.

- 보낸 사람과 받는 사람 전자 메일 주소는 동일한 도메인에 있습니다.

- 보낸 사람과 받는 사람 전자 메일 주소는 동일한 organization 의해 제어되는 다른 도메인에 있습니다.

두 경우 모두 메시지 헤더에 DKIM-Signature 헤더 필드가 없으며 Authentication-Results 헤더 필드는 다음 예제와 같습니다.

authentication-results: dkim=none (message not signed) header.d=none;dmarc=none action=none header.from=contoso.com;

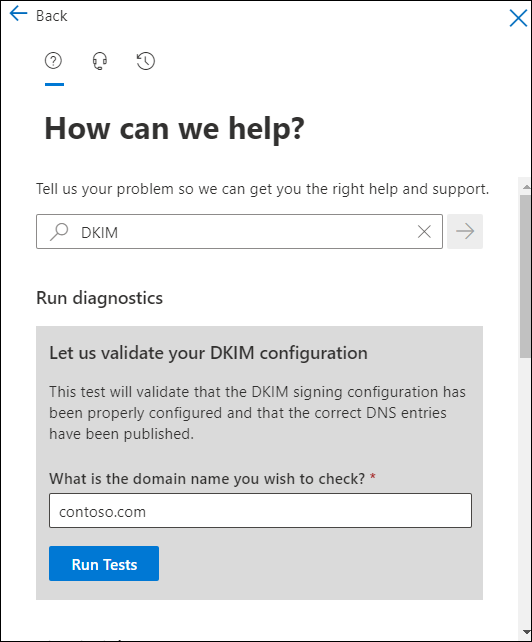

Microsoft 365 도움말에서 테스트 사용: 이 기능에는 전역 관리자 계정이 필요하며 Microsoft 365 GCC(Government Community Cloud), GCC High, DoD 또는 21Vianet에서 운영하는 Office 365 사용할 수 없습니다.

다른 전자 메일 서비스에서 사용자 지정 도메인에서 메일의 DKIM 서명

일부 전자 메일 서비스 공급자 또는 서비스로서의 소프트웨어 공급자를 사용하면 서비스에서 시작된 메일에 DKIM 서명을 사용하도록 설정할 수 있습니다. 그러나 메서드는 전적으로 이메일 서비스에 따라 달라집니다.

팁

이 문서의 앞부분에서 설명한 것처럼 직접 제어하지 않는 전자 메일 시스템 또는 서비스에 하위 도메인을 사용하는 것이 좋습니다.

예를 들어 Microsoft 365의 전자 메일 도메인은 contoso.com 마케팅 전자 메일에 Adatum 대량 메일링 서비스를 사용합니다. Adatum이 해당 서비스의 도메인에 있는 보낸 사람의 메시지에 대한 DKIM 서명을 지원하는 경우 메시지에는 다음 요소가 포함될 수 있습니다.

Return-Path: <communication@adatum.com>

From: <sender@marketing.contoso.com>

DKIM-Signature: s=s1024; d=marketing.contoso.com

Subject: This a message from the Adatum infrastructure, but with a DKIM signature authorized by marketing.contoso.com

이 예제에서는 다음 단계가 필요합니다.

Adatum은 Contoso에게 서비스에서 아웃바운드 Contoso 메일의 DKIM 서명에 사용할 공개 키를 제공합니다.

Contoso는 marketing.contoso.com 하위 도메인(TXT 레코드 또는 CNAME 레코드)에 대한 도메인 등록 기관에서 DNS에 공용 DKIM 키를 게시합니다.

Adatum이 marketing.contoso.com 도메인의 보낸 사람으로부터 메일을 보내면 첫 번째 단계에서 Contoso에 제공한 공개 키에 해당하는 프라이빗 키를 사용하여 DKIM에 서명됩니다.

대상 전자 메일 시스템에서 인바운드 메시지에서 DKIM을 확인하는 경우 메시지는 DKIM 서명이므로 DKIM을 전달합니다.

대상 전자 메일 시스템이 인바운드 메시지에서 DMARC를 확인하는 경우 DKIM 서명의 도메인(DKIM-Signature 헤더 필드의 d= 값)은 전자 메일 클라이언트에 표시된 보낸 사람 주소의 도메인과 일치하므로 메시지가 DMARC를 전달할 수도 있습니다.

다음 위치에서: sender@marketing.contoso.com

d=: marketing.contoso.com

다음 단계

SPF, DKIM 및 DMARC가 함께 작동하여 전자 메일 메시지 보낸 사람 인증에 설명된 대로 DKIM만으로는 Microsoft 365 도메인 스푸핑을 방지하기에 충분하지 않습니다. 또한 최상의 보호를 위해 SPF 및 DMARC를 구성해야 합니다. 해당 지침은 다음 항목을 참조하세요.

Microsoft 365로 들어오는 메일의 경우 organization 배달하기 전에 전송 중인 메시지를 수정하는 서비스를 사용하는 경우 신뢰할 수 있는 ARC Sealer를 구성해야 할 수도 있습니다. 자세한 내용은 신뢰할 수 있는 ARC 실러 구성을 참조하세요.

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기