비즈니스용 Skype 서버 2015에 대한 환경 요구 사항

요약: 비즈니스용 Skype 서버 2015에 대한 비 서버 요구 사항을 구성합니다. Active Directory, DNS, 인증서 및 파일 공유를 포함하여 배포를 수행하기 전에 구성하려는 다양한 항목이 있습니다.

비즈니스용 Skype 서버 2015의 환경 요구 사항은 무엇인가요? 이 항목에는 서버와 직접 관련되지 않은 모든 항목이 있으므로 클릭할 필요가 없습니다. 서버 필수 구성 요소를 찾는 경우 비즈니스용 Skype 서버 2015 문서의 서버 요구 사항을 검사 수 있습니다. 네트워킹 계획도 별도로 문서화되어 있습니다. 그렇지 않으면 이 문서의 내용입니다.

Active Directory

서버 및 서비스에 대한 많은 구성 데이터가 비즈니스용 Skype 서버 2015의 중앙 관리 저장소에 저장되지만 Active Directory에 여전히 저장되는 몇 가지 사항이 있습니다.

| Active Directory 개체 | 개체 형식 |

|---|---|

| 스키마 확장 |

사용자 개체 확장 |

| 이전 지원 버전과의 호환성을 유지하기 위해 Lync Server 2013 및 Lync Server 2010에 대한 확장입니다. |

|

| 데이터 |

사용자 SIP URI 및 기타 사용자 설정 |

| 애플리케이션에 대한 연락처 개체(예: 응답 그룹 애플리케이션 및 회의 도우미 애플리케이션). |

|

| 이전 버전과의 호환성을 위해 게시된 데이터입니다. |

|

| 중앙 관리 저장소에 대한 SCP(서비스 제어 지점)입니다. |

|

| Kerberos 인증 계정(선택적 컴퓨터 개체). |

도메인 컨트롤러용 OS

그렇다면 어떤 도메인 컨트롤러 OS를 사용할 수 있나요? 다음 목록이 있습니다.

Windows Server 2019(비즈니스용 Skype 서버 2015 누적 업데이트 5 이상이 있어야 합니다.)

Windows Server 2016

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

이제 2015년 비즈니스용 Skype 서버 배포하는 도메인의 도메인 기능 수준과 2015년 비즈니스용 Skype 서버 배포하는 포리스트의 포리스트 기능 수준은 다음 중 하나여야 합니다.

Windows Server 2019(비즈니스용 Skype 서버 2015 누적 업데이트 5 이상이 있어야 합니다.)

Windows Server 2016

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

Windows Server 2003

이러한 환경에서 읽기 전용 도메인 컨트롤러를 사용할 수 있나요? 물론 쓰기 가능한 도메인 컨트롤러가 있는 한 비즈니스용 Skype 서버 동일한 사이트에서 사용할 수 있습니다.

이제 2015년 비즈니스용 Skype 서버 단일 레이블 도메인을 지원하지 않는다는 것을 알아야 합니다. 그들은 무엇입니까? contoso.local이라는 루트 도메인이 있는 경우 괜찮을 것입니다. 로컬로 명명된 루트 도메인이 있는 경우 작동하지 않으며 결과적으로 지원되지 않습니다. 이에 대한 자세한 내용은 이 기술 자료 문서에 작성되었습니다.

비즈니스용 Skype 서버 2015도 도메인 이름을 바꾸는 것을 지원하지 않습니다. 2015년 비즈니스용 Skype 서버 제거하고 도메인 이름을 바꾼 다음 2015년 비즈니스용 Skype 서버 다시 설치해야 합니다.

마지막으로, 잠긴 AD DS 환경이 있는 도메인을 처리할 수 있습니다. 배포 문서의 이러한 환경에 비즈니스용 Skype 서버 2015를 배포하는 방법에 대한 자세한 정보가 있습니다.

AD 토폴로지

비즈니스용 Skype 서버 2015의 지원되는 토폴로지:

단일 도메인이 있는 단일 포리스트

단일 트리 및 여러 도메인이 있는 단일 포리스트

여러 트리와 연결이 없는 네임스페이스가 있는 단일 포리스트

중앙 포리스트 토폴로지의 여러 포리스트

리소스 포리스트 토폴로지의 여러 포리스트

Exchange Online 비즈니스용 Skype 리소스 포리스트 토폴로지의 여러 포리스트

비즈니스용 Skype Online 및 Microsoft Entra Connect를 사용하는 리소스 포리스트 토폴로지의 여러 포리스트

환경에 있는 토폴로지 또는 비즈니스용 Skype 서버 2015를 설치하기 전에 설정해야 할 항목을 결정하는 데 도움이 되는 다이어그램과 설명이 있습니다. 간단하게 유지하기 위해 다음과 같은 키도 포함됩니다.

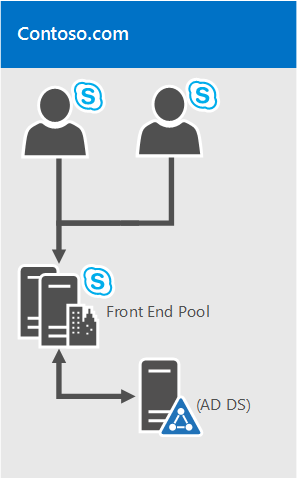

단일 도메인이 있는 단일 포리스트

이보다 쉽게 얻을 수 없습니다, 그것은 단일 도메인 포리스트입니다, 이것은 일반적인 토폴로지입니다.

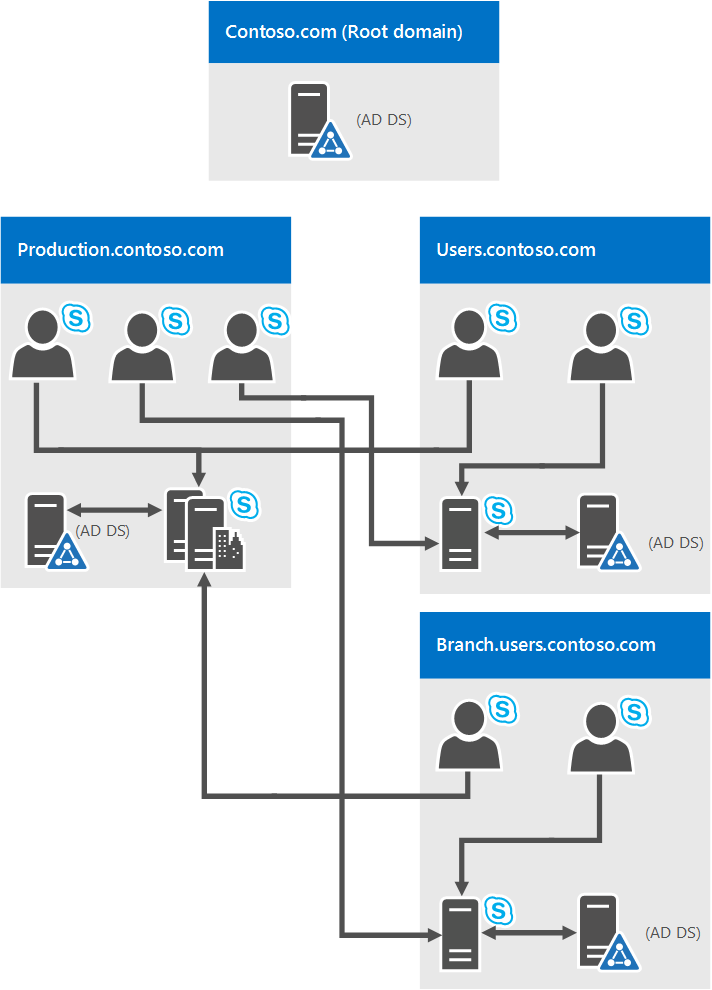

단일 트리 및 여러 도메인이 있는 단일 포리스트

이 다이어그램은 단일 포리스트를 다시 보여 주지만 하나 이상의 자식 도메인도 있습니다(이 특정 예제에는 세 가지가 있음). 따라서 사용자가 만든 도메인은 2015가 배포될 비즈니스용 Skype 서버 도메인과 다를 수 있습니다. 왜 이것에 대해 걱정? 비즈니스용 Skype 서버 프런트 엔드 풀을 배포할 때 해당 풀의 모든 서버는 단일 도메인에 있어야 합니다. windows 유니버설 관리자 그룹에 대한 비즈니스용 Skype 서버 지원을 통해 도메인 간 관리를 수행할 수 있습니다.

위의 다이어그램으로 돌아가서 한 도메인의 사용자가 자식 도메인에 있더라도 동일한 도메인 또는 다른 도메인에서 비즈니스용 Skype 서버 풀에 액세스할 수 있음을 확인할 수 있습니다.

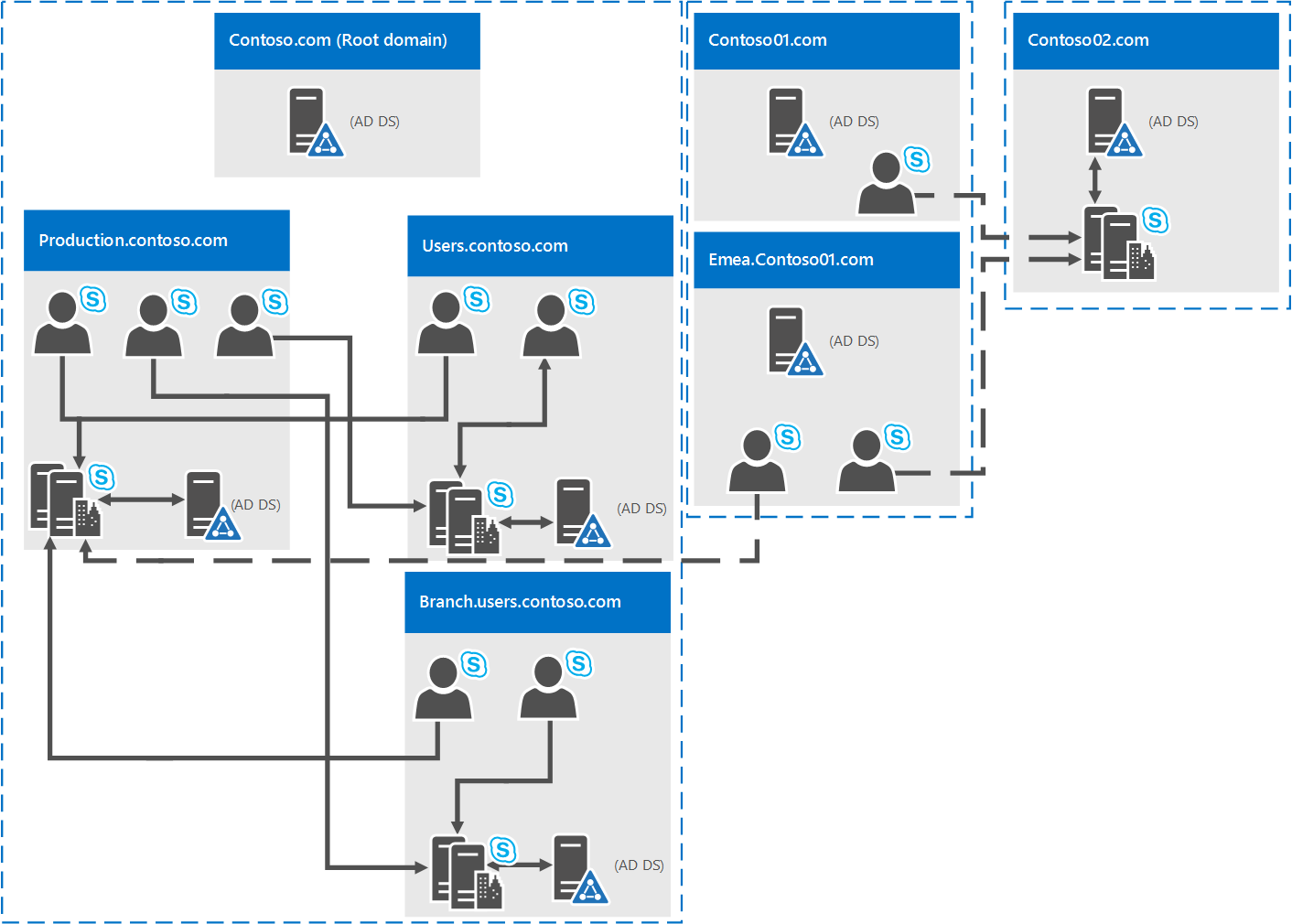

여러 트리와 연결이 없는 네임스페이스가 있는 단일 포리스트

포리스트가 하나 있는 이 다이어그램과 유사한 토폴로지를 가지고 있지만 해당 포리스트 내에는 별도의 AD 네임스페이스가 있는 여러 도메인이 있을 수 있습니다. 이 경우 2015년 비즈니스용 Skype 서버 액세스하는 세 가지 도메인의 사용자가 있으므로 이 다이어그램이 좋은 그림입니다. 실선은 자체 도메인에서 비즈니스용 Skype 서버 풀에 액세스하고 있음을 나타내고, 파선은 다른 트리의 풀로 가는 것을 나타냅니다.

보듯이 동일한 도메인, 동일한 트리 또는 다른 트리의 사용자는 풀에 성공적으로 액세스할 수 있습니다.

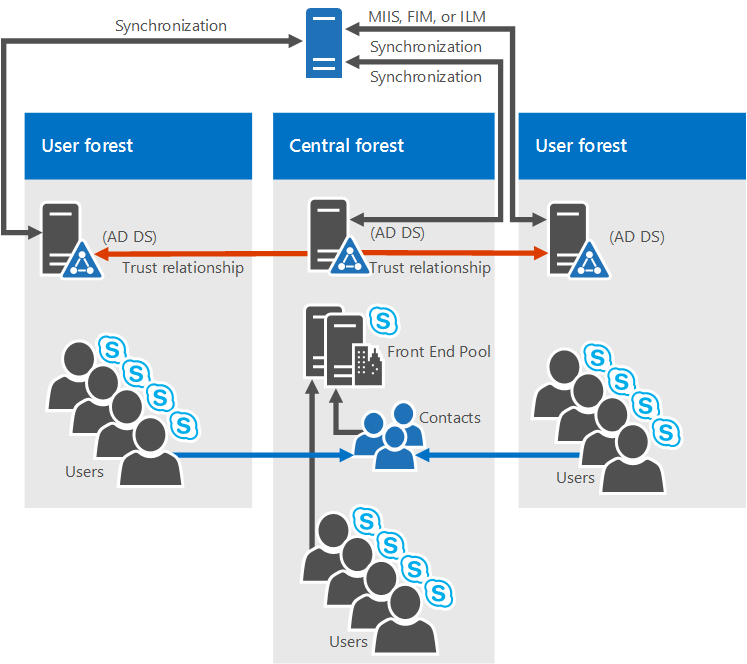

중앙 포리스트 토폴로지의 여러 포리스트

비즈니스용 Skype 서버 2015는 중앙 포리스트 토폴로지에서 구성된 여러 포리스트를 지원합니다. 토폴로지의 중앙 포리스트는 토폴로지의 개체를 사용하여 다른 포리스트의 사용자를 나타내고 포리스트의 모든 사용자에 대한 사용자 계정을 호스트합니다.

어떻게 작동하나요? 또한 디렉터리 동기화 제품(예: Forefront Identity Manager 또는 FIM)은 존재하는 동안 organization 사용자 계정을 관리합니다. 계정이 포리스트에서 만들어지거나 삭제되면 해당 변경 내용이 중앙 포리스트의 해당 연락처와 동기화됩니다.

분명히 AD 인프라가 이 토폴로지로 이동하는 것은 쉽지 않을 수 있지만 이미 있는 경우 또는 여전히 포리스트 인프라를 계획하는 경우 좋은 선택이 될 수 있습니다. 단일 포리스트 내에서 비즈니스용 Skype 서버 2015 배포를 중앙 집중화할 수 있으며, 사용자는 포리스트에서 다른 사용자의 존재를 검색, 통신 및 볼 수 있습니다. 모든 사용자 연락처 업데이트는 동기화 소프트웨어로 자동으로 처리됩니다.

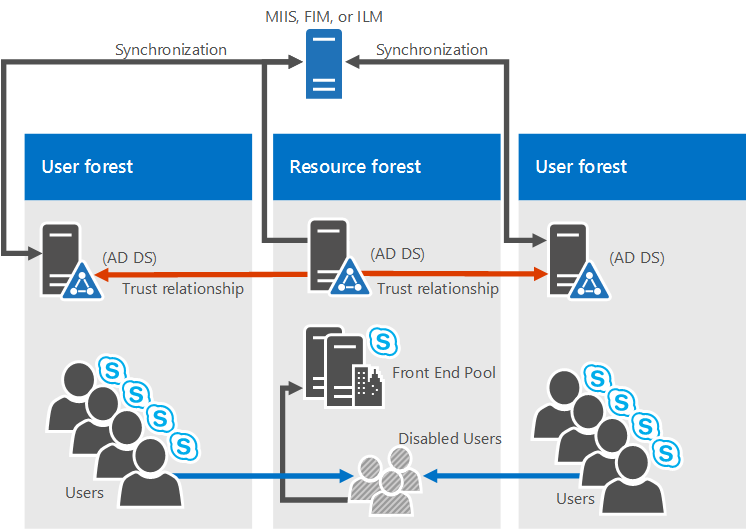

비즈니스용 Skype 리소스 포리스트 토폴로지의 여러 포리스트

리소스 포리스트 토폴로지도 지원됩니다. 포리스트는 Microsoft Exchange Server 및 비즈니스용 Skype 서버 2015와 같은 서버 애플리케이션을 실행하기 위한 것입니다. 또한 이 리소스 포리스트는 활성 사용자 개체의 동기화된 표현을 호스트하지만 로그온이 가능한 사용자 계정은 없습니다. 따라서 리소스 포리스트는 사용자 개체가 있는 다른 포리스트에 대한 공유 서비스 환경이며 리소스 포리스트와 포리스트 수준 트러스트 관계가 있습니다.

Exchange Server 비즈니스용 Skype 서버 동일한 리소스 포리스트 또는 다른 포리스트에 배포할 수 있습니다.

이러한 유형의 토폴로지에서 비즈니스용 Skype 서버 2015를 배포하려면 사용자 포리스트의 각 사용자 계정에 대해 리소스 포리스트에 사용하지 않도록 설정된 사용자 개체를 하나 만듭니다(Microsoft Exchange Server 이미 환경에 있는 경우 이 작업을 수행할 수 있습니다). 그런 다음 수명 주기 동안 사용자 계정을 관리하려면 디렉터리 동기화 도구(예: Forefront Identity Manager 또는 FIM)가 필요합니다.

Exchange Online 비즈니스용 Skype 리소스 포리스트 토폴로지의 여러 포리스트

이 토폴로지는 비즈니스용 Skype 리소스 포리스트 토폴로지의 다중 포리스트에 설명된 토폴로지와 유사합니다.

이 토폴로지에는 하나 이상의 사용자 포리스트가 있으며 비즈니스용 Skype 서버 전용 리소스 포리스트에 배포됩니다. Exchange Server 동일한 리소스 포리스트 또는 다른 포리스트에 온-프레미스에 배포하고 Exchange Online 하이브리드용으로 구성하거나 온-프레미스 계정에 대한 Exchange Online 메일 서비스를 단독으로 제공할 수 있습니다. 이 토폴로지에서 사용할 수 있는 다이어그램은 없습니다.

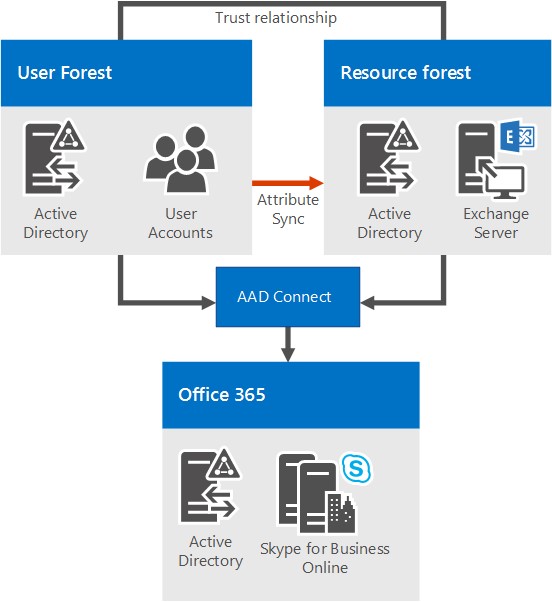

비즈니스용 Skype Online 및 Microsoft Entra Connect를 사용하는 리소스 포리스트 토폴로지의 여러 포리스트

이 시나리오에서는 리소스 포리스트 토폴로지를 사용하는 온-프레미스에 여러 포리스트가 있습니다. Active Directory 포리스트 간에는 완전 신뢰 관계가 있습니다. Microsoft Entra Connect 도구는 온-프레미스 사용자 포리스트와 Microsoft 365 또는 Office 365 간에 계정을 동기화하는 데 사용됩니다.

또한 이 organization Microsoft 365 또는 Office 365 보유하고 있으며 Microsoft Entra Connect를 사용하여 온-프레미스 계정을 Microsoft 365 또는 Office 365 동기화합니다. 비즈니스용 Skype 사용하도록 설정된 사용자는 Microsoft 365 또는 Office 365 및 비즈니스용 Skype Online을 통해 사용하도록 설정됩니다. 비즈니스용 Skype 서버 온-프레미스에 배포되지 않습니다.

Single Sign-On 인증은 사용자 포리스트에 있는 Active Directory Federation Services 팜에서 제공합니다.

이 시나리오에서는 Exchange 온-프레미스, Exchange Online, 하이브리드 Exchange 솔루션을 배포하거나 Exchange를 전혀 배포하지 않도록 지원됩니다. (다이어그램은 Exchange 온-프레미스만 표시하지만 다른 Exchange 솔루션도 완전히 지원됩니다.)

하이브리드 비즈니스용 Skype 있는 리소스 포리스트 토폴로지의 여러 포리스트

이 시나리오에는 하나 이상의 온-프레미스 사용자 포리스트가 있으며 비즈니스용 Skype 전용 리소스 포리스트에 배포되고 비즈니스용 Skype Online을 사용하여 하이브리드 모드로 구성됩니다. Exchange Server 동일한 리소스 포리스트 또는 다른 포리스트에 온-프레미스에 배포할 수 있으며 Exchange Online 하이브리드용으로 구성할 수 있습니다. 또는 온-프레미스 계정에 대해 Exchange Online 메일 서비스를 단독으로 제공할 수 있습니다.

자세한 내용은 하이브리드 비즈니스용 Skype 대한 다중 포리스트 환경 구성을 참조하세요.

DNS(도메인 이름 시스템)

비즈니스용 Skype 서버 2015에는 다음과 같은 이유로 DNS가 필요합니다.

DNS를 사용하면 비즈니스용 Skype 서버 2015에서 내부 서버 또는 풀을 검색할 수 있으므로 서버 간 통신이 가능합니다.

DNS를 사용하면 클라이언트 컴퓨터가 SIP 트랜잭션에 사용되는 프런트 엔드 풀 또는 Standard Edition 서버를 검색할 수 있습니다.

회의용 간단한 URL을 해당 회의를 호스트하는 서버와 연결합니다.

DNS를 사용하면 외부 사용자 및 클라이언트 컴퓨터가 메신저 대화(메신저 대화) 또는 회의를 위해 Edge 서버 또는 HTTP 역방향 프록시에 연결할 수 있습니다.

로그인하지 않은 UC(통합 통신) 디바이스는 디바이스 업데이트 웹 서비스를 실행하는 프런트 엔드 풀 또는 Standard Edition 서버를 검색하여 업데이트를 받고 로그를 보낼 수 있습니다.

DNS를 사용하면 모바일 클라이언트가 사용자가 디바이스 설정에 URL을 수동으로 입력할 필요 없이 웹 서비스 리소스를 자동으로 검색할 수 있습니다.

또한 DNS 부하 분산에 사용됩니다.

2015년 비즈니스용 Skype 서버 IDN(국제화된 도메인 이름)을 지원하지 않는다는 점에 유의해야 합니다.

또한 DNS의 모든 이름은 비즈니스용 Skype 서버 2015에서 사용하는 모든 서버에 구성된 컴퓨터 이름과 동일하다는 점을 기억해야 합니다. 특히 환경에는 짧은 이름을 가질 수 없으며 토폴로지 작성기용 FQDN이 있어야 합니다.

이는 이미 도메인에 가입된 컴퓨터에 논리적인 것처럼 보이지만 도메인에 가입되지 않은 Edge Server가 있는 경우 도메인 접미사가 없는 짧은 이름의 기본값이 있을 수 있습니다. DNS 또는 Edge Server 또는 비즈니스용 Skype 서버 2015 서버 또는 풀에서 이러한 문제가 발생하지 않는지 확인합니다.

그리고 확실히 유니코드 문자 또는 밑줄을 사용하지 않습니다. 표준 문자(A-Z, a-z, 0-9 및 하이픈)는 외부 DNS 및 공용 인증 기관에서 지원되는 문자입니다(인증서의 SN에 FQDN을 할당해야 하므로 잊지 마세요). 따라서 이 점을 염두에 두고 이름을 지정하면 많은 슬픔을 덜어줄 수 있습니다.

네트워킹에 대한 DNS 요구 사항을 자세히 알아보려면 계획 설명서의 네트워킹 섹션을 검사.

인증서

배포하기 전에 수행할 수 있는 가장 중요한 일 중 하나는 인증서가 순서대로 있는지 확인하는 것입니다. 비즈니스용 Skype 서버 2015에는 TLS(전송 계층 보안) 및 MTLS(상호 전송 계층 보안) 연결을 위한 PKI(공개 키 인프라)가 필요합니다. 기본적으로 표준화된 방식으로 안전하게 통신하기 위해 비즈니스용 Skype 서버 CA(인증 기관)에서 발급한 인증서를 사용합니다.

다음은 비즈니스용 Skype 서버 2015에서 인증서를 사용하는 몇 가지 사항입니다.

클라이언트와 서버 간의 TLS 연결

서버 간의 MTLS 연결

파트너의 자동 DNS 검색을 사용하는 페더레이션

메신저 대화에 대한 원격 사용자 액세스(IM)

AV(오디오/비디오) 세션, 애플리케이션 공유 및 회의에 대한 외부 사용자 액세스

웹 애플리케이션 및 OWA(Outlook Web Access)와 통신

따라서 인증서 계획은 필수입니다. 이제 인증서를 요청할 때 유의해야 하는 몇 가지 사항 목록을 살펴보겠습니다.

모든 서버 인증서는 서버 권한 부여(서버 EKU)를 지원해야 합니다.

모든 서버 인증서에는 CDP(CRL 배포 지점)가 포함되어야 합니다.

운영 체제에서 지원하는 서명 알고리즘을 사용하여 모든 인증서에 서명해야 합니다. 비즈니스용 Skype 서버 2015는 SHA-1 및 SHA-2 다이제스트 크기(224, 256, 384 및 512비트)를 지원하며 운영 체제 요구 사항을 충족하거나 초과합니다.

자동 등록은 비즈니스용 Skype 서버 2015를 실행하는 내부 서버에 대해 지원됩니다.

비즈니스용 Skype 서버 2015 Edge 서버에는 자동 등록이 지원되지 않습니다.

웹 기반 인증서 요청을 Windows Server 2003 CA에 제출할 때 SP2 또는 Windows XP를 사용하여 Windows Server 2003을 실행하는 컴퓨터에서 제출해야 합니다.

참고

KB922706 Windows Server 2003 Certificate Services 웹 등록에 대한 웹 인증서 등록 문제를 해결하기 위한 지원을 제공하지만 Windows Server 2008, Windows Vista 또는 Windows 7을 사용하여 Windows Server 2003 CA에서 인증서를 요청하는 것은 불가능합니다.

참고

RSASSA-PSS 서명 알고리즘을 사용하는 것은 지원되지 않으며, 다른 문제 중에서도 로그인 및 착신 전환 문제에 오류가 발생할 수 있습니다.

참고

비즈니스용 Skype 서버 2015는 CNG 인증서를 지원하지 않습니다.

1024, 2048 및 4096의 암호화 키 길이가 지원됩니다. 2048 이상의 키 길이를 사용하는 것이 좋습니다.

기본 다이제스트 또는 해시 서명 알고리즘은 RSA입니다. ECDH_P256, ECDH_P384 및 ECDH_P521 알고리즘도 지원됩니다.

따라서 CA에서 인증서를 요청하는 다양한 편안함 수준이 있습니다. 아래의 몇 가지 추가 지침을 제공하여 계획을 가능한 한 고통스럽게 만듭니다.

내부 서버에 대한 인증서

대부분의 내부 서버에 인증서가 필요하며, 대부분의 경우 내부 CA(도메인에 있는 인증서)에서 인증서를 가져올 수 있습니다. 원하는 경우 외부 CA(인터넷에 있는 인증서)에서 이러한 인증서를 요청할 수 있습니다. 어떤 공용 CA로 이동해야 하는지 궁금한 경우 통합 통신 인증서 파트너 목록을 검사 수 있습니다.

또한 비즈니스용 Skype 서버 2015가 Microsoft Exchange Server 같은 다른 애플리케이션 및 서버와 통신할 때 인증서가 필요합니다. 이것은 분명히 이러한 다른 앱과 서버가 지원되는 방식으로 사용할 수 있는 인증서여야 합니다. 비즈니스용 Skype 서버 2015 및 기타 Microsoft 제품은 서버 간 인증 및 권한 부여를 위한 OAuth(Open Authorization) 프로토콜을 지원합니다. 이에 관심이 있는 경우 OAuth 및 비즈니스용 Skype 서버 2015에 대한 추가 계획 문서가 있습니다.

비즈니스용 Skype 서버 2015에는 SHA-256 암호화 해시 함수를 사용하여 서명된 인증서에 대한 지원도 포함되어 있습니다. SHA-256을 사용하여 외부 액세스를 지원하려면 SHA-256을 사용하여 공용 CA에서 외부 인증서를 발급해야 합니다.

작업을 간단하게 유지하기 위해 Standard Edition 서버, 프런트 엔드 풀 및 기타 역할에 대한 인증서 요구 사항을 다음 표에 포함했으며, 가상의 contoso.com 예제에 사용됩니다(환경에 다른 항목을 사용할 수 있습니다). 이러한 인증서는 모두 내보낼 수 없는 프라이빗 키가 있는 모든 표준 웹 서버 인증서입니다. 주의해야 할 몇 가지 추가 사항은 다음과 같습니다.

인증서 마법사를 사용하여 인증서를 요청할 때 서버 EKU(향상된 키 사용)가 자동으로 구성됩니다.

각 인증서 식별 이름은 컴퓨터 저장소에서 고유해야 합니다.

아래 샘플 이름에 따라 DNS에서 sipinternal.contoso.com 또는 sipexternal.contoso.com 구성한 경우 인증서의 SAN(주체 대체 이름)에 추가해야 합니다.

Standard Edition 서버용 인증서:

| 인증서 | 주체 이름/일반 이름 | 주체 대체 이름 | 예 | 설명 |

|---|---|---|---|---|

| 기본 |

풀의 FQDN |

풀의 FQDN 및 서버의 FQDN 여러 SIP 도메인이 있고 자동 클라이언트 구성을 사용하도록 설정한 경우 인증서 마법사는 지원되는 각 SIP 도메인 FQDN을 검색하고 추가합니다. 이 풀이 클라이언트에 대한 자동 로그온 서버이고 그룹 정책에서 엄격한 DNS(도메인 이름 시스템) 일치가 필요한 경우 sip.sipdomain에 대한 항목도 필요합니다(있는 각 SIP 도메인에 대해). |

SN=se01.contoso.com; SAN=se01.contoso.com 이 풀이 클라이언트의 자동 로그온 서버이고 그룹 정책에서 엄격한 DNS 일치가 필요한 경우 SAN=sip.contoso.com도 필요합니다. SAN=sip.fabrikam.com |

Standard Edition 서버에서 서버 FQDN은 풀 FQDN과 동일합니다. 마법사는 설치 중에 지정한 모든 SIP 도메인을 검색하고 자동으로 주체 대체 이름으로 추가합니다. 서버-서버 인증에 이 인증서를 사용할 수도 있습니다. |

| 웹 내부 |

서버의 FQDN |

각 단계는 다음과 같습니다. • 내부 웹 FQDN(서버의 FQDN과 동일) 및 • 간단한 URL 충족 • 전화 접속 단순 URL • 간단한 URL 관리 또는 • 간단한 URL에 대한 와일드카드 항목 |

SN=se01.contoso.com; SAN=se01.contoso.com; SAN=meet.contoso.com; SAN=meet.fabrikam.com; SAN=dialin.contoso.com; SAN=admin.contoso.com 와일드카드 인증서 사용: SN=se01.contoso.com; SAN=se01.contoso.com; SAN=*.contoso.com |

토폴로지 작성기에서 내부 웹 FQDN을 재정의할 수 없습니다. 모임 단순 URL이 여러 개인 경우 모든 URL을 SAN으로 포함해야 합니다. 와일드카드 항목은 간단한 URL 항목에 대해 지원됩니다. |

| 웹 외부 |

서버의 FQDN |

각 단계는 다음과 같습니다. • 외부 웹 FQDN 및 • 전화 접속 단순 URL • SIP 도메인당 간단한 URL 충족 또는 • 간단한 URL에 대한 와일드카드 항목 |

SN=se01.contoso.com; SAN=webcon01.contoso.com; SAN=meet.contoso.com; SAN=meet.fabrikam.com; SAN=dialin.contoso.com 와일드카드 인증서 사용: SN=se01.contoso.com; SAN=webcon01.contoso.com; SAN=*.contoso.com |

모임 단순 URL이 여러 개인 경우 모든 URL을 주체 대체 이름으로 포함해야 합니다. 와일드카드 항목은 간단한 URL 항목에 대해 지원됩니다. |

Enterprise Edition 프런트 엔드 풀의 프런트 엔드 서버에 대한 인증서:

| 인증서 | 주체 이름/일반 이름 | 주체 대체 이름 | 예 | 설명 |

|---|---|---|---|---|

| 기본 |

풀의 FQDN |

풀의 FQDN 및 서버의 FQDN 여러 SIP 도메인이 있고 자동 클라이언트 구성을 사용하도록 설정한 경우 인증서 마법사는 지원되는 각 SIP 도메인 FQDN을 검색하고 추가합니다. 이 풀이 클라이언트에 대한 자동 로그온 서버이고 그룹 정책에서 엄격한 DNS(도메인 이름 시스템) 일치가 필요한 경우 sip.sipdomain에 대한 항목도 필요합니다(있는 각 SIP 도메인에 대해). |

SN=eepool.contoso.com; SAN=eepool.contoso.com; SAN=ee01.contoso.com 이 풀이 클라이언트의 자동 로그온 서버이고 그룹 정책에서 엄격한 DNS 일치가 필요한 경우 SAN=sip.contoso.com도 필요합니다. SAN=sip.fabrikam.com |

마법사는 설치 중에 지정한 모든 SIP 도메인을 검색하고 주체 대체 이름에 자동으로 추가합니다. 서버-서버 인증에 이 인증서를 사용할 수도 있습니다. |

| 웹 내부 |

풀의 FQDN |

각 단계는 다음과 같습니다. • 내부 웹 FQDN(서버의 FQDN과 동일하지 않음) • 서버 FQDN • 비즈니스용 Skype 풀 FQDN 및 • 간단한 URL 충족 • 전화 접속 단순 URL • 간단한 URL 관리 또는 • 간단한 URL에 대한 와일드카드 항목 |

SN=ee01.contoso.com; SAN=ee01.contoso.com; SAN=meet.contoso.com; SAN=meet.fabrikam.com; SAN=dialin.contoso.com; SAN=admin.contoso.com 와일드카드 인증서 사용: SN=ee01.contoso.com; SAN=ee01.contoso.com; SAN=*.contoso.com |

모임 단순 URL이 여러 개인 경우 모든 URL을 주체 대체 이름으로 포함해야 합니다. 와일드카드 항목은 간단한 URL 항목에 대해 지원됩니다. |

| 웹 외부 |

풀의 FQDN |

각 단계는 다음과 같습니다. • 외부 웹 FQDN 및 • 전화 접속 단순 URL • 간단한 URL 관리 또는 • 간단한 URL에 대한 와일드카드 항목 |

SN=ee01.contoso.com; SAN=webcon01.contoso.com; SAN=meet.contoso.com; SAN=meet.fabrikam.com; SAN=dialin.contoso.com 와일드카드 인증서 사용: SN=ee01.contoso.com; SAN=webcon01.contoso.com; SAN=*.contoso.com |

모임 단순 URL이 여러 개인 경우 모든 URL을 주체 대체 이름으로 포함해야 합니다. 와일드카드 항목은 간단한 URL 항목에 대해 지원됩니다. |

디렉터에 대한 인증서:

| 인증서 | 주체 이름/일반 이름 | 주체 대체 이름 | 예 |

|---|---|---|---|

| 기본 |

디렉터 풀 |

디렉터의 FQDN, 디렉터 풀의 FQDN입니다. 이 풀이 클라이언트에 대한 자동 로그온 서버이고 그룹 정책에서 엄격한 DNS 일치가 필요한 경우 sip.sipdomain(있는 각 SIP 도메인에 대한)에 대한 항목도 필요합니다. |

pool.contoso.com; SAN=dir01.contoso.com 이 디렉터 풀이 클라이언트에 대한 자동 로그온 서버이고 그룹 정책에서 엄격한 DNS 일치가 필요한 경우 SAN=sip.contoso.com도 필요합니다. SAN=sip.fabrikam.com |

| 웹 내부 |

서버의 FQDN |

각 단계는 다음과 같습니다. • 내부 웹 FQDN(서버의 FQDN과 동일) • 서버 FQDN • 비즈니스용 Skype 풀 FQDN 및 • 간단한 URL 충족 • 전화 접속 단순 URL • 간단한 URL 관리 또는 • 간단한 URL에 대한 와일드카드 항목 |

SN=dir01.contoso.com; SAN=dir01.contoso.com; SAN=meet.contoso.com; SAN=meet.fabrikam.com; SAN=dialin.contoso.com; SAN=admin.contoso.com 와일드카드 인증서 사용: SN=dir01.contoso.com; SAN=dir01.contoso.com SAN=*.contoso.com |

| 웹 외부 |

서버의 FQDN |

각 단계는 다음과 같습니다. • 외부 웹 FQDN 및 • SIP 도메인당 간단한 URL 충족 • 전화 접속 단순 URL 또는 • 간단한 URL에 대한 와일드카드 항목 |

디렉터 외부 웹 FQDN은 프런트 엔드 풀 또는 프런트 엔드 서버와 달라야 합니다. SN=dir01.contoso.com; SAN=directorwebcon01.contoso.com SAN=meet.contoso.com; SAN=meet.fabrikam.com; SAN=dialin.contoso.com 와일드카드 인증서 사용: SN=dir01.contoso.com; SAN=directorwebcon01.contoso.com SAN=*.contoso.com |

독립 실행형 중재 서버용 인증서:

| 인증서 | 주체 이름/일반 이름 | 주체 대체 이름 | 예 |

|---|---|---|---|

| 기본 |

풀의 FQDN |

풀의 FQDN 풀 멤버 서버의 FQDN |

SN=medsvr-pool.contoso.net; SAN=medsvr-pool.contoso.net; SAN=medsvr01.contoso.net |

Survivable Branch Appliance에 대한 인증서:

| 인증서 | 주체 이름/일반 이름 | 주체 대체 이름 | 예 |

|---|---|---|---|

| 기본 |

어플라이언스 FQDN |

Sip.<sipdomain> (SIP 도메인당 하나의 항목만 필요) |

SN=sba01.contoso.net; SAN=sip.contoso.com; SAN=sip.fabrikam.com |

영구 채팅 서버에 대한 인증서

영구 채팅 서버를 설치할 때는 비즈니스용 Skype 서버 2015 내부 서버에서 사용하는 인증서와 동일한 CA에서 발급한 인증서가 필요합니다. 파일 업로드/다운로드를 위해 영구 채팅 웹 서비스를 실행하는 각 서버에 대해 이 작업을 수행해야 합니다. 영구 채팅 설치를 시작하기 전에 필요한 인증서를 사용하는 것이 좋으며 CA가 외부에 있는 경우 훨씬 더 많은 시간이 걸릴 수 있습니다(이러한 인증서를 발급하는 데 약간의 시간이 걸릴 수 있음).

외부 사용자 액세스용 인증서(Edge)

비즈니스용 Skype 서버 2015에서는 액세스 및 웹 회의 Edge 외부 인터페이스에 단일 공용 인증서와 Edge Server를 통해 모두 제공되는 A/V 인증 서비스를 사용할 수 있습니다. Edge 내부 인터페이스는 일반적으로 내부 CA에서 발급한 프라이빗 인증서를 사용하지만 원하는 경우 신뢰할 수 있는 CA의 경우 공용 인증서도 사용할 수 있습니다.

또한 RP(역방향 프록시)는 공용 인증서를 사용하며, HTTP(또는 보다 정확하게는 HTTP를 통한 TLS)를 사용하여 RP에서 클라이언트로의 통신과 내부 서버로의 통신을 암호화합니다.

모바일용 인증서

모바일을 배포하고 모바일 클라이언트에 대한 자동 검색을 지원하는 경우 모바일 클라이언트의 보안 연결을 지원하기 위해 인증서에 몇 가지 추가 주체 대체 이름 항목을 포함해야 합니다.

어떤 인증서가 있나요? 인증서에서 자동 검색을 위해 SAN 이름이 필요합니다.

디렉터 풀

프런트 엔드 풀

역방향 프록시

아래의 각 표에 세부 정보를 나열합니다.

지금은 약간의 사전 계획이 좋지만 경우에 따라 모바일을 배포하지 않고 2015년 비즈니스용 Skype 서버 배포했으며, 이미 사용자 환경에 인증서가 있을 때 줄 아래로 올라옵니다. 내부 CA를 통해 다시 발급하는 것은 일반적으로 매우 쉽지만 공용 CA의 공용 인증서를 사용하면 비용이 좀 더 많이 들 수 있습니다.

원하는 경우 SIP 도메인이 많고(SANS 추가 비용이 더 많이 드는) HTTPS(기본 구성)를 사용하는 대신 초기 자동 검색 서비스 요청에 HTTP를 사용하도록 역방향 프록시를 구성할 수 있습니다. 모바일 계획 항목에는 이에 대한 자세한 내용이 있습니다.

디렉터 풀 및 프런트 엔드 풀 인증서 요구 사항:

| 설명 | SAN 항목 |

|---|---|

| 내부 자동 검색 서비스 URL |

SAN=lyncdiscoverinternal.<sipdomain> |

| 외부 자동 검색 서비스 URL |

SAN=lyncdiscover.<sipdomain> |

또는 SAN=*을 사용할 수 있습니다.<sipdomain>

공용 CA(역방향 프록시) 인증서 요구 사항:

| 설명 | SAN 항목 |

|---|---|

| 외부 자동 검색 서비스 URL |

SAN=lyncdiscover.<sipdomain> |

이 SAN은 역방향 프록시의 SSL 수신기에 할당된 인증서에 할당되어야 합니다.

참고

역방향 프록시 수신기는 외부 웹 서비스 URL에 대한 SAN을 갖게 됩니다. 일부 예제는 디렉터를 배포한 경우 SAN=skypewebextpool01.contoso.com 및 dirwebexternal.contoso.com(선택 사항임)입니다.

파일 공유

비즈니스용 Skype 서버 2015는 모든 파일 스토리지에 동일한 파일 공유를 사용할 수 있습니다. 다음 사항에 유의해야 합니다.

파일 공유는 DAS(직접 연결된 스토리지) 또는 SAN(스토리지 영역 네트워크)에 있어야 하며 여기에는 DFS(분산 파일 시스템)와 파일 저장소에 대한 RAID(독립 디스크)의 중복 배열이 포함됩니다. Windows Server 2012 DFS에 대한 자세한 내용을 보려면 이 DFS 페이지를 검사.

파일 공유에 공유 클러스터를 사용하는 것이 좋습니다. 하나를 사용하는 경우 Windows Server 2012 클러스터하거나 R2를 Windows Server 2012 합니다. Windows Server 2008 R2도 사용할 수 있습니다. 최신 Windows인 이유는 무엇인가요? 이전 버전에는 모든 기능을 사용하도록 설정할 수 있는 올바른 권한이 없을 수 있습니다. 클러스터 관리자를 사용하여 파일 공유를 만들 수 있으며 클러스터 에서 파일 공유를 만드는 방법 문서에서 이러한 세부 정보를 확인할 수 있습니다.

주의

NAS(네트워크 연결 스토리지)를 파일 공유로 사용하는 것은 지원되지 않으므로 위에 나열된 옵션 중 하나를 사용합니다.