sudo 권한 상승 및 SSH 키를 구성하는 방법

중요

이 버전의 Operations Manager는 지원이 종료되었습니다. Operations Manager 2022로 업그레이드하는 것이 좋습니다.

Operations Manager를 사용하면 sudo를 사용하여 UNIX 또는 Linux 컴퓨터에서 권한 없는 계정을 승격할 수 있는 자격 증명을 제공하여 사용자가 프로그램을 실행하거나 다른 사용자 계정의 보안 권한이 있는 파일에 액세스할 수 있습니다. 에이전트 유지 관리의 경우 Operations Manager와 대상 컴퓨터 간의 보안 통신을 위해 암호 대신 SSH(Secure Shell) 키를 사용할 수 있습니다.

참고

Operations Manager는 PPK(PuTTY Private Key) 형식의 키 파일 데이터를 사용하여 SSH 키 기반 인증을 지원합니다. 현재 SSH v.1 RSA 키, SSH v.2 RSA 및 DSA 키를 지원합니다.

UNIX 및 Linux 컴퓨터에서 SSH 키를 가져오고 구성하려면 Windows 기반 컴퓨터에서 다음 소프트웨어가 필요합니다.

- UNIX 또는 Linux 컴퓨터에서 Windows 기반 컴퓨터로 파일을 전송할 파일 전송 도구(예: WinSCP)

- UNIX 또는 Linux 컴퓨터에서 명령을 실행할 PuTTY 프로그램 또는 이와 유사한 프로그램

- Windows 기반 컴퓨터에 OpenSSH 형식으로 프라이빗 SHH 키를 저장할 PuTTYgen 프로그램

참고

sudo 프로그램은 UNIX 및 Linux 운영 체제의 여러 위치에 있습니다. sudo에 대한 일관된 액세스를 제공하기 위해 UNIX 및 Linux 에이전트 설치 스크립트는 sudo 프로그램을 포함해야 하는 디렉터리를 가리키는 바로 가기 링크(/etc/opt/microsoft/scx/conf/sudodir)를 만듭니다. 그런 다음 에이전트는 이 기호 링크를 사용하여 sudo를 호출합니다.

에이전트가 설치되면 이 기호 링크가 자동으로 만들어집니다. 표준 UNIX 및 Linux 구성에는 추가 작업이 필요하지 않습니다. 그러나 표준이 아닌 위치에 sudo를 설치한 경우 sudo가 설치된 디렉터리를 가리키도록 기호 링크를 변경해야 합니다. 바로 가기 링크를 변경한 경우 해당 값은 에이전트를 제거, 다시 설치 및 업그레이드하는 작업 중에도 유지됩니다.

sudo 권한 상승에 대한 계정 구성

참고

이 섹션에 제공된 정보는 예제 사용자 scomuser구성을 안내하고 클라이언트 컴퓨터에 대한 모든 권한을 부여합니다.

사용자 계정이 이미 있거나 낮은 권한 모니터링을 설정하려는 경우 sudoers 템플릿을 사용할 수 있으며 성공적인 모니터링 및 유지 관리 작업에 필요한 권한만 부여합니다. 자세한 내용은 UNIX/Linux 모니터링의 권한 상승을 위한 Sudoers 템플릿을 참조하세요.

다음 절차에서는 사용자 이름에 를 사용하여 scomuser 계정 및 sudo 권한 상승을 만듭니다.

사용자 만들기

- UNIX 또는 Linux 컴퓨터에 다음으로 로그인합니다.

root - 사용자를 추가합니다.

useradd scomuser - 암호를 추가하고 암호를 확인합니다.

passwd scomuser

이제 다음 절차에 설명된 대로 sudo 상승을 구성하고 scomuser에 대한 SSH 키를 만들 수 있습니다.

사용자에 대한 sudo 권한 상승 구성

UNIX 또는 Linux 컴퓨터에 다음으로 로그인합니다.

rootvisudo 프로그램을 사용하여 vi 텍스트 편집기에서 sudo 구성을 편집합니다. 다음 명령을 실행합니다.

visudo다음 줄을 찾습니다.

root ALL=(ALL) ALL그 뒤에 다음 줄을 삽입합니다.

scomuser ALL=(ALL) NOPASSWD: ALLTTY 할당은 지원되지 않습니다. 다음 줄이 주석 처리되었는지 확인합니다.

# Defaults requiretty중요

이 단계를 수행해야 sudo가 작동합니다.

파일을 저장하고 visudo를 종료합니다.

ESC그런wq!다음: (colon)를 누른 다음 를 눌러Enter변경 내용을 저장하고 정상적으로 종료합니다.

다음 두 명령을 입력하여 구성을 테스트합니다. 암호를 묻지 않고 디렉터가 나열되어야 합니다.

su - scomuser sudo ls /etc

이제 암호 및 sudo 권한 상승을 사용하여 계정에 액세스할 scomuser 수 있으므로 작업 및 검색 마법사 및 RunAs 계정 내에서 자격 증명을 지정할 수 있습니다.

인증을 위한 SSH 키 만들기

팁

SSH 키는 에이전트 유지 관리 작업에만 사용되며 모니터링에 사용되지 않습니다. 여러 계정을 사용하는 경우 올바른 사용자에 대한 키를 만들고 있는지 확인합니다.

다음 절차에서는 이전 예제에서 만든 scomuser 계정의 SSH 키를 만듭니다.

SSH 키 생성

- 로

scomuser로그인합니다. - DSA(디지털 서명 알고리즘) 알고리즘을 사용하여 키를 생성합니다.

ssh-keygen -t dsa- 선택적 암호를 적어 둡니다(제공하는 경우).

ssh-keygen 유틸리티는 프라이빗 키 파일과 공개 키 id_dsa.pub 파일이 id_dsa 포함된 디렉터리를 만듭니다/home/scomuser/.ssh. 이러한 파일은 다음 절차에서 사용됩니다.

SSH 키를 지원하도록 사용자 계정 구성

- 명령 프롬프트에서 다음 명령을 입력하여 사용자 계정 디렉터리로 이동하려면 다음을 수행합니다.

cd /home/scomuser - 디렉터리에 대한 단독 소유자 액세스를 지정합니다.

chmod 700 .ssh - .ssh 디렉터리로 이동합니다.

cd .ssh - 공개 키를 사용하여 권한 있는 키 파일을 만듭니다.

cat id_dsa.pub >> authorized_keys - 사용자에게 권한 있는 키 파일에 대한 읽기 및 쓰기 권한을 부여합니다.

chmod 600 authorized_keys

이제 다음 절차에 설명된 대로 Windows 기반 컴퓨터에 프라이빗 SSH 키를 복사할 수 있습니다.

개인 SSH 키를 Windows 기반 컴퓨터에 복사하고 OpenSSH 형식으로 저장

- WinSCP와 같은 도구를 사용하여 클라이언트에서 Windows 기반 컴퓨터의 디렉터리로 프라이빗 키 파일

id_dsa(확장명 없음)을 전송합니다. - PuTTYgen을 실행합니다.

- PuTTY 키 생성기 대화 상자에서 로드 단추를 선택한 다음 UNIX 또는 Linux 컴퓨터에서 전송한 프라이빗 키를

id_dsa선택합니다. - 프라이빗 키 및 이름 저장을 선택하고 파일을 원하는 디렉터리에 저장합니다.

- 에 대해 구성된

scomuser유지 관리 실행 계정 내에서 내보낸 파일을 사용하거나 콘솔을 통해 유지 관리 작업을 수행할 때 사용할 수 있습니다.

scomuser 계정에서 SSH 키와 sudo 상승을 사용하여 Operations Manager 마법사에서 자격 증명을 지정하고 실행 계정을 구성할 수 있습니다.

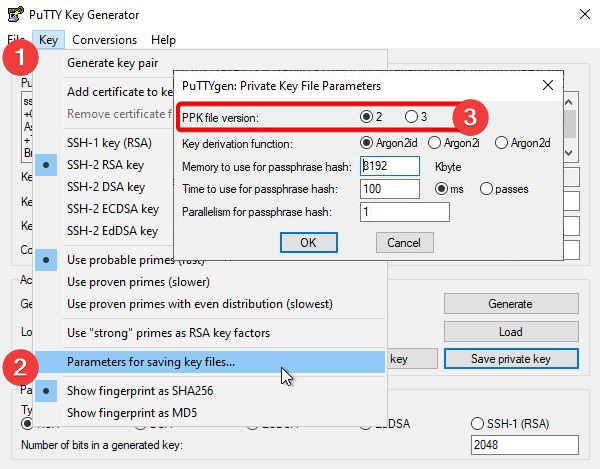

중요

PPK 파일 버전 2는 현재 System Center Operations Manager에서 지원되는 유일한 버전입니다.

기본적으로 PuTTYgen은 PPK 파일 버전 3을 사용하도록 설정됩니다. 도구 모음으로 이동하여 키 파일을 저장하기 위한 키 > 매개 변수...를 선택한 다음 PPK 파일 버전에 대해 2의 라디오 단추를 선택하여 PPK 파일 버전을 2로 변경할 수 있습니다.

다음 단계

- UNIX 및 Linux 컴퓨터를 인증하고 모니터링하는 방법을 이해하려면 UNIX 및 Linux 컴퓨터에 액세스해야 하는 자격 증명을 검토합니다.

- 다른 암호화를 사용하도록 Operations Manager를 다시 구성해야 하는 경우 SSL 암호 구성 을 검토합니다.

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기