Winlogon 자동 다시 시작 로그온(ARSO)

Windows 업데이트 중에 업데이트를 완료하기 위해 수행해야 하는 사용자별 프로세스가 있습니다. 이러한 프로세스를 수행하려면 사용자가 디바이스에 로그인해야 합니다. 업데이트가 시작된 후 첫 번째 로그인 시 사용자는 이러한 사용자별 프로세스가 완료될 때까지 기다렸다가 디바이스 사용을 시작해야 합니다.

작동 방식

Windows 업데이트 자동 다시 부팅을 시작하면 ARSO는 현재 로그인한 사용자의 파생 자격 증명을 추출하고 디스크에 유지하며 사용자에 대한 Autologon을 구성합니다. TCB 권한이 있는 시스템으로 실행되는 Windows 업데이트 RPC 호출을 시작합니다.

최종 Windows 업데이트 다시 부팅한 후 사용자는 Autologon 메커니즘을 통해 자동으로 로그인되고 사용자의 세션은 지속형 비밀로 리하딩됩니다. 또한 디바이스는 사용자의 세션을 보호하기 위해 잠겨 있습니다. 잠금은 Winlogon을 통해 시작되는 반면 자격 증명 관리는 LSA(로컬 보안 기관)에 의해 수행됩니다. ARSO 구성 및 로그인이 성공하면 저장된 자격 증명이 디스크에서 즉시 삭제됩니다.

콘솔에서 사용자를 자동으로 로그인하고 잠그면 Windows 업데이트 사용자가 디바이스로 돌아오기 전에 사용자별 프로세스를 완료할 수 있습니다. 이러한 방식으로 사용자는 디바이스 사용을 즉시 시작할 수 있습니다.

ARSO는 관리되지 않는 디바이스와 관리되는 디바이스를 다르게 처리합니다. 관리되지 않는 디바이스의 경우 디바이스 암호화가 사용되지만 사용자가 ARSO를 가져올 필요는 없습니다. 관리되는 디바이스의 경우 ARSO 구성에는 TPM 2.0, SecureBoot 및 BitLocker가 필요합니다. IT 관리자는 그룹 정책을 통해 이 요구 사항을 재정의할 수 있습니다. 관리되는 디바이스에 대한 ARSO는 현재 Microsoft Entra ID에 가입된 디바이스에서만 사용할 수 있습니다.

| Windows 업데이트 | shutdown -g -t 0 | 사용자가 시작한 다시 부팅 | SHUTDOWN_ARSO/EWX_ARSO 플래그가 있는 API |

|---|---|---|---|

| 관리되는 디바이스 - 예 관리되지 않는 디바이스 - 예 |

관리되는 디바이스 - 예 관리되지 않는 디바이스 - 예 |

관리되는 디바이스 - 아니요 관리되지 않는 디바이스 - 예 |

관리되는 디바이스 - 예 관리되지 않는 디바이스 - 예 |

참고 항목

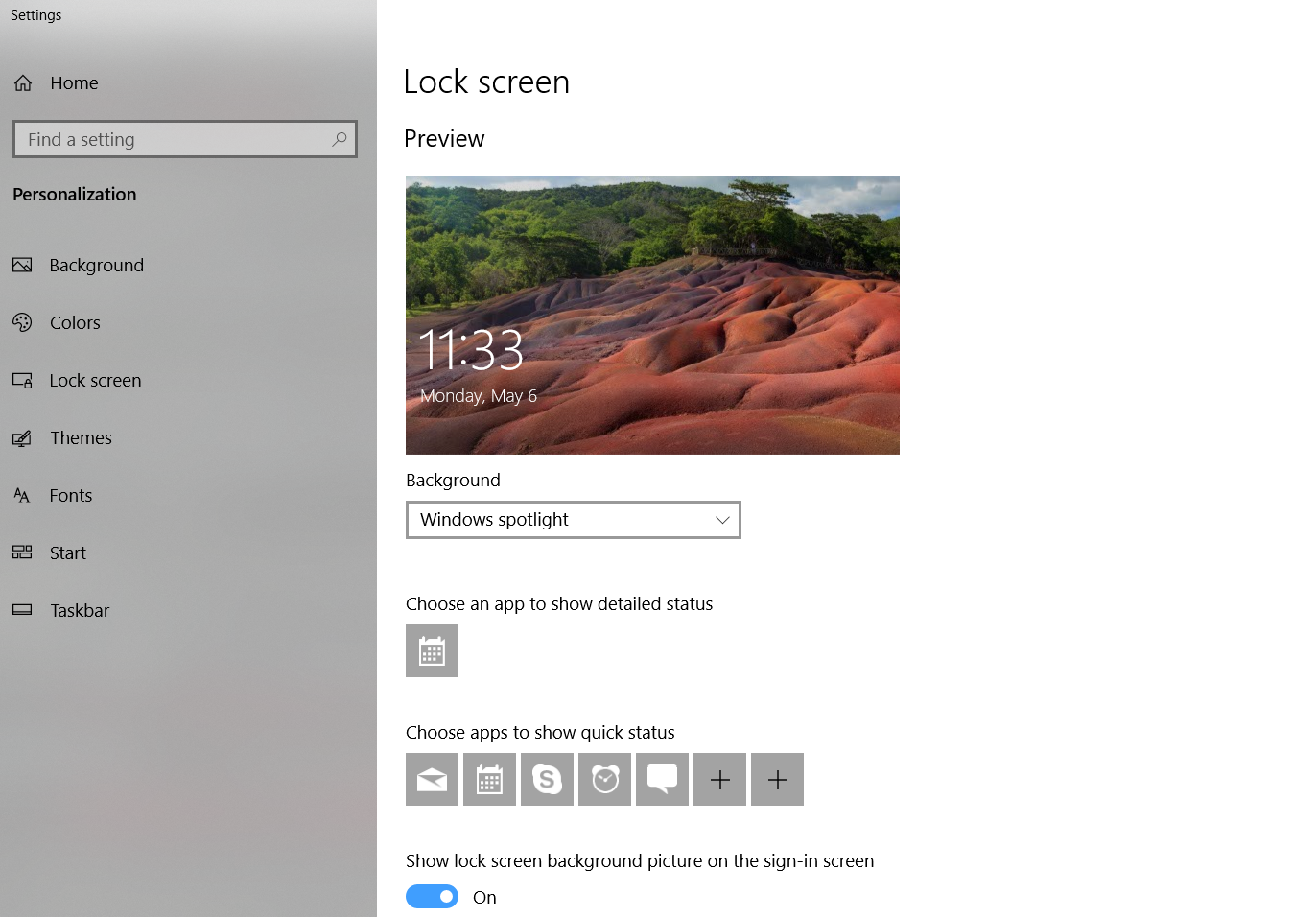

Windows 업데이트 다시 부팅되면 마지막 대화형 사용자가 자동으로 로그인되고 세션이 잠깁니다. 이렇게 하면 Windows 업데이트 재부팅에도 불구하고 사용자의 잠금 화면 앱이 계속 실행되도록 할 수 있습니다.

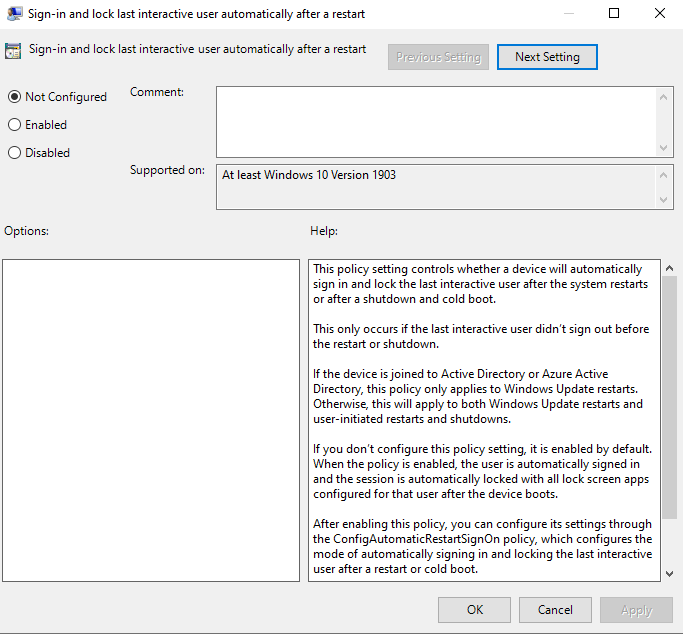

정책 #1

다시 시작한 후 자동으로 로그인 및 마지막 대화형 사용자 잠금

Windows 10에서 ARSO는 서버 SKU에 대해 사용하지 않도록 설정되고 클라이언트 SKU에 대해 옵트아웃됩니다.

그룹 정책 위치: 컴퓨터 구성 > 관리이상 템플릿 > Windows 구성 요소 > Windows 로그인 옵션

Intune 정책:

- 플랫폼 Windows 10 이상

- 프로필 유형: 관리주식 서식 파일

- 경로: \Windows 구성 요소\Windows 로그온 옵션

지원 대상: Windows 10 버전 1903 이상

설명:

이 정책 설정은 시스템이 다시 시작한 후 또는 종료 및 콜드 부팅 후 디바이스가 자동으로 로그인하고 마지막 대화형 사용자를 잠글지 여부를 제어합니다.

다시 시작하거나 종료하기 전에 마지막 대화형 사용자가 로그아웃하지 않은 경우에만 발생합니다.

디바이스가 Active Directory 또는 Microsoft Entra ID에 조인된 경우 이 정책은 Windows 업데이트 다시 시작에만 적용됩니다. 그렇지 않으면 Windows 업데이트 다시 시작 및 사용자가 시작한 다시 시작 및 종료 모두에 적용됩니다.

이 정책 설정을 구성하지 않으면 기본적으로 사용하도록 설정됩니다. 정책을 사용하도록 설정하면 사용자가 자동으로 로그인됩니다. 또한 디바이스가 부팅되면 해당 사용자에 대해 구성된 모든 잠금 화면 앱으로 세션이 잠깁니다.

이 정책을 사용하도록 설정한 후 ConfigAutomaticRestartSignOn 정책을 통해 해당 설정을 구성할 수 있습니다. 모드를 자동으로 로그인하도록 설정하고 다시 시작 또는 콜드 부팅 후 마지막 대화형 사용자를 잠깁니다.

이 정책 설정을 사용하지 않도록 설정하면 디바이스가 자동 로그인을 구성하지 않습니다. 시스템이 다시 시작되면 사용자의 잠금 화면 앱이 다시 시작되지 않습니다.

레지스트리 편집기:

| 값 이름 | Type | 데이터 |

|---|---|---|

| DisableAutomaticRestartSignOn | DWORD | 0(ARSO 사용) |

| 1(ARSO 사용 안 함) |

정책 레지스트리 위치: HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

형식: DWORD

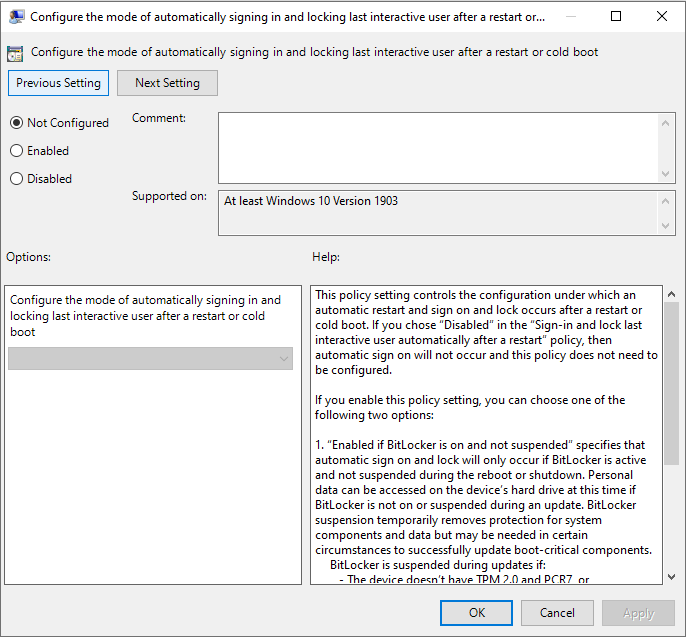

정책 #2

다시 시작 또는 콜드 부팅 후 자동으로 로그인하고 마지막 대화형 사용자를 잠그는 모드 구성

그룹 정책 위치: 컴퓨터 구성 > 관리이상 템플릿 > Windows 구성 요소 > Windows 로그온 옵션

Intune 정책:

- 플랫폼 Windows 10 이상

- 프로필 유형: 관리주식 서식 파일

- 경로: \Windows 구성 요소\Windows 로그온 옵션

지원 대상: Windows 10 버전 1903 이상

설명:

이 정책 설정은 다시 시작 또는 콜드 부팅 후 자동 다시 시작 및 로그온 및 잠금이 발생하는 구성을 제어합니다. "다시 시작한 후 로그인 및 마지막 대화형 사용자 자동 잠금" 정책에서 "사용 안 함"을 선택한 경우 자동 로그온이 발생하지 않으며 이 정책을 구성할 필요가 없습니다.

이 정책 설정을 사용하면 다음 두 가지 옵션 중 하나를 선택할 수 있습니다.

- "BitLocker가 설정되어 있고 일시 중단되지 않은 경우 사용"은 BitLocker가 활성 상태이고 재부팅 또는 종료 중에 일시 중단되지 않은 경우에만 자동 로그온 및 잠금이 발생하도록 지정합니다. 업데이트 중에 BitLocker가 켜지지 않거나 일시 중단된 경우 현재 디바이스의 하드 드라이브에서 개인 데이터에 액세스할 수 있습니다. BitLocker 일시 중단은 시스템 구성 요소 및 데이터에 대한 보호를 일시적으로 제거하지만 부팅에 중요한 구성 요소를 성공적으로 업데이트하려면 특정 상황에서 필요할 수 있습니다.

- 다음과 같은 경우 업데이트 중에 BitLocker가 일시 중단됩니다.

- 디바이스에 TPM 2.0 및 PCR7이 없거나

- 디바이스는 TPM 전용 보호기를 사용하지 않습니다.

- 다음과 같은 경우 업데이트 중에 BitLocker가 일시 중단됩니다.

- "Always Enabled"는 재부팅 또는 종료 중에 BitLocker가 꺼져 있거나 일시 중단된 경우에도 자동 로그온이 발생하도록 지정합니다. BitLocker를 사용하도록 설정하지 않으면 하드 드라이브에서 개인 데이터에 액세스할 수 있습니다. 구성된 디바이스가 안전한 물리적 위치에 있다고 확신하는 경우에만 이 조건에서 자동 다시 시작 및 로그온을 실행해야 합니다.

이 설정을 사용하지 않거나 구성하지 않으면 자동 로그온은 기본적으로 "BitLocker가 설정되어 있고 일시 중단되지 않은 경우 사용" 동작으로 설정됩니다.

레지스트리 편집기

| 값 이름 | Type | 데이터 |

|---|---|---|

| AutomaticRestartSignOnConfig | DWORD | 0(안전한 경우 ARSO 사용) |

| 1(항상 ARSO 사용) |

정책 레지스트리 위치: HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

형식: DWORD

문제 해결

Winlogon이 로그인을 수행하면 Winlogon의 상태 추적이 Winlogon 이벤트 로그에 저장됩니다. 이벤트 뷰어 애플리케이션 및 서비스 로그 Microsoft Windows Winlogon > Operational에서 다음 Winlogon 이벤트를 확인합니다.>>>

| 이벤트 ID | 이벤트 설명 | 이벤트 원본 |

|---|---|---|

| 1 | Authentication started. |

Winlogon |

| 2 | Authentication stopped. Result 0 |

Winlogon |

ARSO 구성 시도의 상태 LSA 이벤트 로그에 저장됩니다. 다음 LSA > 이벤트에 대한 이벤트 뷰어 애플리케이션 및 서비스 로그 > Microsoft > Windows > LSA 작동을 확인합니다.

| 이벤트 ID | 이벤트 설명 | 이벤트 원본 |

|---|---|---|

| 320 | Automatic restart sign on successfully configured the autologon credentials for: Account name: <accountName> Account Domain: <accountDomain> |

LSA |

| 321 | Automatic restart sign on successfully deleted autologon credentials from LSA memory |

LSA |

| 322 | Automatic restart sign on failed to configure the autologon credentials with error: <errorText> |

LSA |

자동 로그온 수 실패 하는 이유

사용자 자동 로그인을 수행할 수 없는 몇 가지 경우가 있습니다. 이 섹션은이 발생할 수 있는 알려진된 시나리오 캡처 위한 것입니다.

다음 로그인할 때 반드시 암호 변경

다음 로그인 시 암호 변경이 필요한 경우 사용자 로그인 차단 된 상태를 입력할 수 있습니다. 대부분의 경우에서 다시 시작 하기 전에 검색 된 전부는 아니지만이 수 있습니다 (예를 들어 암호 만료를 연결할 수 사이의 종료 및 다음 로그인 합니다.

사용자 계정 사용 안 함

사용 하지 않도록 설정 하는 경우에 기존 사용자 세션을 유지할 수 있습니다. 사용 하지 않도록 하는 계정에 대 한 다시 시작을 검색할 수 로컬로 대부분의 경우에서 사전에 따라 gp 도메인 계정 (일부 도메인 DC에서 계정이 비활성화 되어 있는 경우에 로그인 시나리오 작업 캐시)에 대 한 아닐 수 있습니다.

로그온 시간 및 자녀 보호

로그온 시간 및 자녀 보호 하지 못할 수 있습니다 새 사용자 세션이 만들어지지 않도록 합니다. 이 창에서 다시 시작이 발생하는 경우 사용자가 로그인할 수 없습니다. 또한 이 정책은 잠금 또는 로그아웃을 규정 준수 작업으로 발생합니다. Autologon 구성 시도의 상태 기록됩니다.

보안 세부 정보

디바이스의 물리적 보안이 중요한 환경(예: 디바이스를 도난할 수 있음)에서는 ARSO를 사용하지 않는 것이 좋습니다. ARSO는 플랫폼 펌웨어 및 TPM의 무결성에 의존합니다. 물리적 액세스 권한이 있는 공격자는 이를 손상시키고 ARSO를 사용하도록 설정된 디스크에 저장된 자격 증명에 액세스할 수 있습니다.

DPAPI(Data Protection API)로 보호되는 사용자 데이터에 대한 보안이 중요한 엔터프라이즈 환경에서는 ARSO를 사용하지 않는 것이 좋습니다. 암호 해독에는 사용자 자격 증명이 필요하지 않으므로 ARSO는 DPAPI로 보호되는 사용자 데이터에 부정적인 영향을 줍니다. 기업은 ARSO를 사용하기 전에 DPAPI로 보호되는 사용자 데이터의 보안에 미치는 영향을 테스트해야 합니다.

저장된 자격 증명

| 암호 해시 | 자격 증명 키 | 티켓 부여 티켓 | 기본 새로 고침 토큰 |

|---|---|---|---|

| 로컬 계정 - 예 | 로컬 계정 - 예 | 로컬 계정 - 아니요 | 로컬 계정 - 아니요 |

| MSA 계정 - 예 | MSA 계정 - 예 | MSA 계정 - 아니요 | MSA 계정 - 아니요 |

| Microsoft Entra 가입 계정 - 예 | Microsoft Entra 가입 계정 - 예 | Microsoft Entra 가입 계정 - 예(하이브리드인 경우) | Microsoft Entra 가입 계정 - 예 |

| 가입 계정 기본 - 예 | 가입 계정 기본 - 예 | 가입 계정 기본 - 예 | 가입 계정 기본 - 예(하이브리드인 경우) |

Credential Guard 상호 작용

ARSO는 Windows 10 버전 2004부터 디바이스에서 Credential Guard를 사용하도록 설정하여 지원됩니다.

추가 리소스

자동 로그온은 Windows에 몇 가지 릴리스에 제공 된 기능입니다. Windows http:/technet.microsoft.com/sysinternals/bb963905.aspx용 Autologon과 같은 도구도 있는 Windows의 문서화된 기능입니다. 단일 사용자를 디바이스의 자격 증명을 입력 하지 않고 자동으로 로그인 할 수 있습니다. 자격 증명 구성 되 고 레지스트리에 암호화 된 LSA 암호로 저장 됩니다. 이 유지 관리 기간이이 시간 동안 일반적으로 경우에 특히 평판 시간 사이의 절전, 계정 잠금 발생할 수 있는 많은 자식 경우 문제가 될 수 있습니다.