부록 C: Active Directory의 보호된 계정 및 그룹

적용 대상: Windows Server 2022, Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012

부록 C: Active Directory의 보호된 계정 및 그룹

Active Directory 내에서 권한이 높은 계정 및 그룹의 기본 집합은 보호된 계정 및 그룹으로 간주됩니다. Active Directory의 대부분의 개체에서 Active Directory 개체를 관리하는 권한을 위임한 사용자는 특수 그룹의 멤버 자격을 수정할 수 있도록 권한을 변경하는 등 개체에 대한 사용 권한을 변경할 수 있습니다.

보호된 계정 및 그룹은 개체에 대한 사용 권한이 일관성을 유지하도록 하는 자동 프로세스를 통해 사용 권한이 설정되고 적용되는 특수 개체입니다기본. Active Directory에서 개체를 다른 위치로 이동하더라도 이러한 권한은 다시 기본. 보호된 개체의 사용 권한을 수정하는 경우 기존 프로세스는 사용 권한이 기본값으로 빠르게 반환되도록 합니다.

보호된 그룹

다음 보안 계정 및 그룹은 Active Directory 도메인 서비스에서 보호됩니다.

- Account Operators

- 관리자

- 관리자

- Backup Operators

- Domain Admins

- 도메인 컨트롤러 하나 이상

- Enterprise Admins

- Krbtgt

- Print Operators

- Read-only Domain Controllers

- Replicator

- Schema Admins

- Server Operators

관리SDHolder

관리SDHolder 개체의 목적은 do기본 보호된 계정 및 그룹에 대해 "템플릿" 권한을 제공하는 것입니다. 관리SDHolder는 모든 Active Directory의 시스템 컨테이너에서 개체로 자동으로 만들어집니다기본. 해당 경로는 CN=관리SDHolder,CN=System,DC=<do기본_component,DC>=<do기본_component>?입니다.

관리istrators 그룹은 Active Directory에서 대부분의 개체를 소유하지만기본 Do기본 관리s 그룹은 관리SDHolder 개체를 소유합니다. 기본적으로 Enterprise 관리 do기본의 do관리SDHolder 개체를 변경할 수 있으며, do기본 do기본 관리 및 관리istrators 그룹도 변경할 수 있습니다. 또한 관리SDHolder의 기본 소유자는 do기본 do기본 관리s 그룹이지만 관리istrators 또는 Enterprise 관리 멤버는 개체의 소유권을 가져올 수 있습니다.

SDProp

SDProp은 do기본 컨트롤러에서 기본적으로 60분마다 실행되는 프로세스로, do기본 PDC 에뮬레이터(PDCE)를 보유합니다. SDProp은 do기본 관리SDHolder 개체에 대한 사용 권한을 do기본 보호된 계정 및 그룹에 대한 사용 권한과 비교합니다. 보호된 계정 및 그룹에 대한 사용 권한이 관리SDHolder 개체에 대한 사용 권한과 일치하지 않는 경우 SDProp은 보호된 계정 및 그룹에 대한 사용 권한을 do기본의 관리SDHolder 개체에 대해 구성된 권한과 일치하도록 다시 설정합니다.

보호된 그룹 및 계정에서 사용 권한 상속을 사용할 수 없습니다. 계정 및 그룹이 디렉터리의 다른 위치로 이동되더라도 새 부모 개체에서 사용 권한을 상속하지 않습니다. 부모 개체에 대한 사용 권한 변경이 관리SDHolder의 사용 권한을 변경하지 않도록 관리SDHolder 개체에서 상속을 사용할 수 없습니다.

SDProp 간격 변경

일반적으로 테스트 용도를 제외하고 SDProp이 실행되는 간격을 변경할 필요가 없습니다. SDProp 간격을 변경해야 하는 경우 do기본 PDCE에서 regedit를 사용하여 HKLM\SYSTEM\CurrentControlSet\Services\NTDS\Parameters에서 관리SDProtectFrequency DWORD 값을 추가하거나 수정합니다.

값 범위는 60~7200초(1분에서 2시간)입니다. 변경 내용을 제거하려면 관리SDProtectFrequency 키를 삭제합니다. 키를 삭제하면 SDProp이 60분 간격으로 다시 되돌리기. 일반적으로 do기본 컨트롤러에서 LSASS 처리 오버헤드를 증가시킬 수 있으므로 프로덕션 환경에서 이 간격을 줄이면 안 됩니다기본. 이 증가의 영향은 do기본 보호된 개체의 수에 따라 달라집니다.

수동으로 SDProp 실행

관리SDHolder 변경 내용을 테스트하는 더 나은 방법은 SDProp을 수동으로 실행하는 것입니다. 그러면 작업이 즉시 실행되지만 예약된 실행에는 영향을 주지 않습니다. Ldp.exe 사용하거나 LDAP 수정 스크립트를 실행하여 SDProp를 강제로 실행할 수 있습니다. SDProp을 수동으로 실행하려면 다음 단계를 수행합니다.

Ldp.exe 시작합니다.

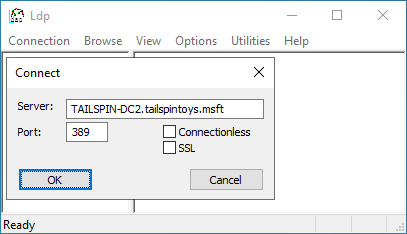

Ldp 대화 상자에서 커넥트온을 클릭하고 커넥트 클릭합니다.

커넥트 대화 상자에서 PDC 에뮬레이터(PDCE) 역할을 보유하는 do기본에 대한 do기본 컨트롤러의 이름을 입력하고 확인을 클릭합니다.

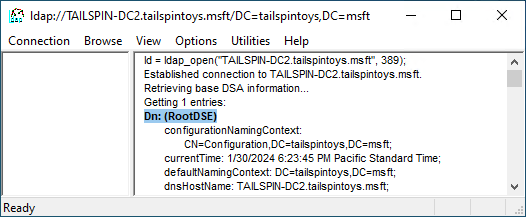

연결을 확인하려면 Dn: (RootDSE)가 다음 스크린샷과 비슷하게 표시되는지 검사. 그런 다음 커넥트온을 클릭하고 바인딩을 클릭합니다.

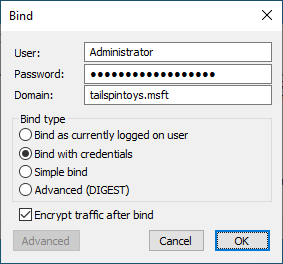

바인딩 대화 상자에서 rootDSE 개체를 수정할 수 있는 권한이 있는 사용자 계정의 자격 증명을 입력합니다. (해당 사용자로 로그온한 경우 선택할 수 있습니다.현재 로그온한 사용자로 바인딩합니다.) 확인을 클릭합니다.

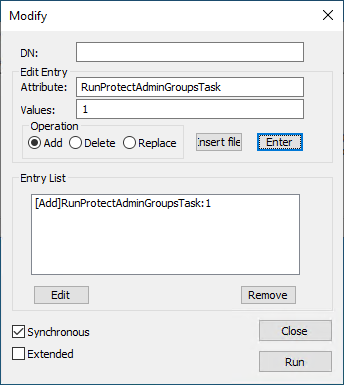

바인딩 작업이 완료되면 찾아보기를 클릭하고 수정을 클릭합니다.

[수정] 대화 상자에서 DN 필드를 비워 둡니다. 항목 특성 편집 필드에 RunProtect관리GroupsTask를 입력하고 값 필드에 1을 입력합니다. Enter 키를 클릭하여 여기에 표시된 대로 항목 목록을 채웁다.

채워진 수정 대화 상자에서 실행을 클릭하고 관리SDHolder 개체에 대한 변경 내용이 해당 개체에 표시되는지 확인합니다.