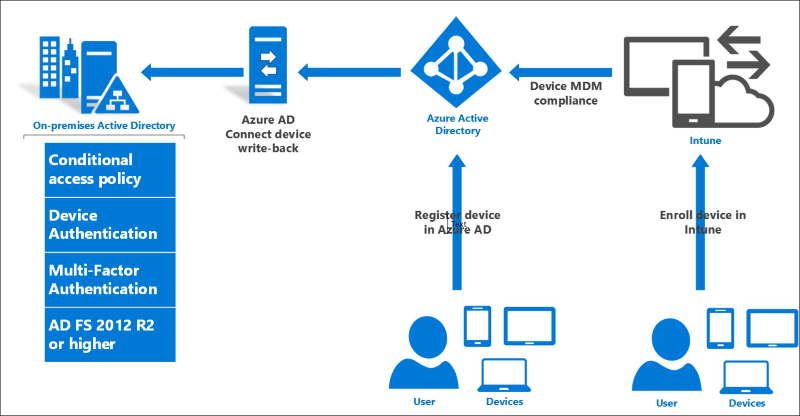

등록 된 디바이스를 사용 하 여 구성 온-프레미스 조건부 액세스

다음 문서는 설치 및 등록 된 디바이스를 사용 하 여 온-프레미스 조건부 액세스 구성 과정을 안내 합니다.

인프라에 대 한 필수 정보

다음과 같은 필요한 필수 조건는 온-프레미스 조건부 액세스로 시작 하기 전에 필요 합니다.

| 요구 사항 | 설명 |

|---|---|

| Microsoft Entra ID P1 또는 P2를 사용하는 Microsoft Entra 구독 | 온-프레미스 조건부 액세스 에 디바이스 쓰기 저장을 사용하도록 설정하려면 무료 평가판이 괜찮습니다. |

| Intune 구독 | 디바이스 규정 준수 시나리오-에 대 한 MDM 통합에만 필요무료 평가판을 세밀 하 게 됩니다. |

| Microsoft Entra Connect | 2015 년 11 월 QFE 이상. 최신 버전 가져오기 여기합니다. |

| Windows Server 2016 | 10586 또는 AD FS에 대 한 최신 빌드 |

| Windows Server 2016 Active Directory 스키마 | 스키마 수준 85 이상이 필요합니다. |

| Windows Server 2016 도메인 컨트롤러 | 이는 비즈니스용 Hello 키 신뢰 배포에만 필요합니다. 추가 정보는 여기에서 찾을 수 있습니다. |

| Windows 10 클라이언트 | 위의 작업에 조인된 빌드 10586 이상은 Windows 10 Do기본 조기본인 및 비즈니스용 Windows Hello 시나리오에만 필요합니다. |

| Microsoft Entra ID P1 또는 P2 라이선스가 할당된 Microsoft Entra 사용자 계정 | 디바이스 등록에 대 한 |

Active Directory 스키마 업그레이드

등록된 디바이스에서 온-프레미스 조건부 액세스를 사용하려면 먼저 AD 스키마를 업그레이드해야 합니다. 다음 조건을 충족해야 합니다. - 스키마는 버전 85 이상이어야 합니다. AD FS가 조인된 포리스트에만 필요합니다.

참고 항목

Windows Server 2016에서 스키마 버전(수준 85 이상)으로 업그레이드하기 전에 Microsoft Entra 커넥트 설치한 경우 Microsoft Entra 커넥트 설치를 다시 실행하고 온-프레미스 AD 스키마를 새로 고쳐 msDS-KeyCredentialLink에 대한 동기화 규칙이 구성되었는지 확인해야 합니다.

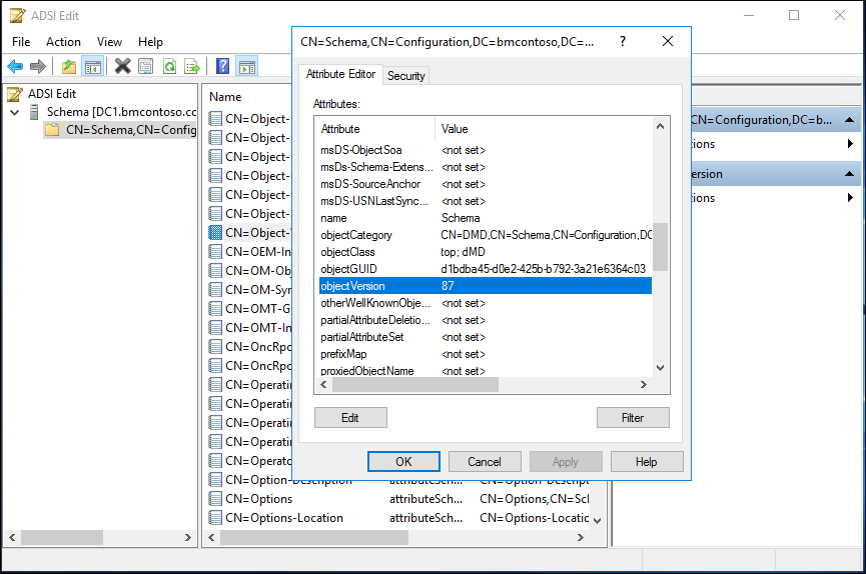

스키마 수준 확인

스키마 수준을 확인하려면 다음을 수행합니다.

- ADSIEdit 또는 LDP를 사용하고 스키마 명명 컨텍스트에 연결할 수 있습니다.

- ADSIEdit를 사용하여 "CN=Schema,CN=Configuration,DC=<do기본>,DC=com>을 마우스 오른쪽 단추로< 클릭하고 속성을 선택합니다. do기본 및 com 부분을 포리스트 정보로 바꿉니다.

- 특성 편집기에서 objectVersion 특성을 찾습니다. 그러면 버전이 알려줍니다.

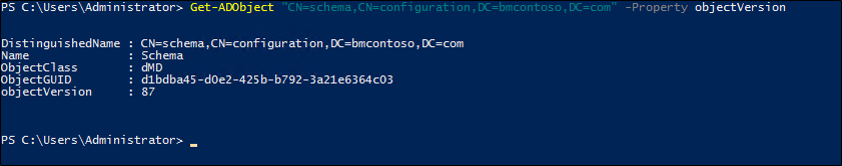

다음 PowerShell cmdlet을 사용할 수도 있습니다(개체를 스키마 명명 컨텍스트 정보로 바꿉니다.)

Get-ADObject "cn=schema,cn=configuration,dc=domain,dc=local" -Property objectVersion

업그레이드에 대한 자세한 내용은 Windows Server 2016으로의 업그레이드 기본 컨트롤러를 참조하세요.

Microsoft Entra 디바이스 등록 사용

이 시나리오를 구성하려면 Microsoft Entra ID에서 디바이스 등록 기능을 구성해야 합니다.

이렇게 하려면 조직에서 Microsoft Entra 가입 설정의 단계를 수행합니다.

AD FS 설정

- 새 AD FS 2016 팜을 만듭니다.

- 또는 마이그레이션할 AD FS 2012 r 2에서에서 ad FS 2016 팜

- 사용자 지정 경로를 사용하여 Microsoft Entra 커넥트 배포하여 AD FS를 Microsoft Entra ID에 연결합니다.

디바이스 쓰기 되돌림 및 디바이스 인증 구성

참고 항목

Express 설정 사용하여 Microsoft Entra 커넥트 실행한 경우 올바른 AD 개체가 생성되었습니다. 그러나 대부분의 AD FS 시나리오에서 Microsoft Entra 커넥트 사용자 지정 설정 실행하여 AD FS를 구성하므로 아래 단계가 필요합니다.

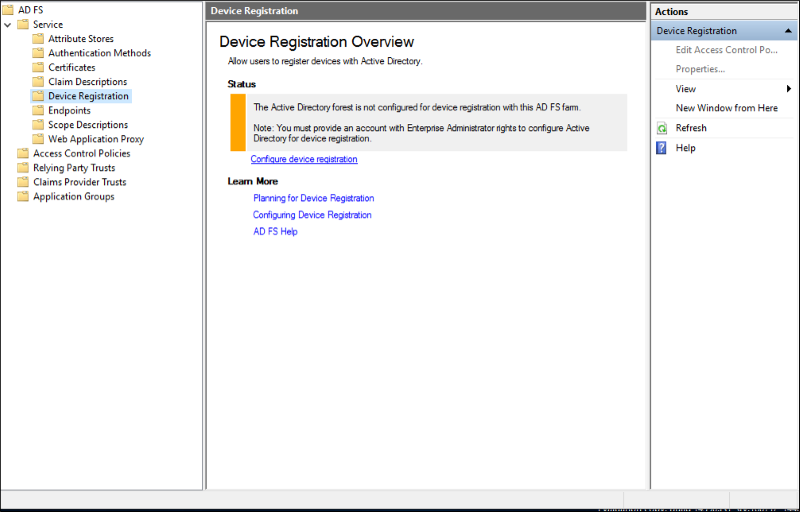

AD FS 디바이스 인증에 대 한 AD 개체 만들기

AD FS 팜이 디바이스 인증에 대해 아직 구성되지 않은 경우(서비스 -> 디바이스 등록 아래의 AD FS 관리 콘솔에서 볼 수 있음) 다음 단계를 사용하여 올바른 AD DS 개체 및 구성을 만듭니다.

참고:에서 아래 명령이 필요한 Active Directory 관리 도구, 따라서 페더레이션 서버는 도메인 컨트롤러도 하는 경우 먼저 설치 1 아래 단계를 사용 하 여 도구입니다. 그렇지 않은 경우 1 단계를 건너뛸 수 있습니다.

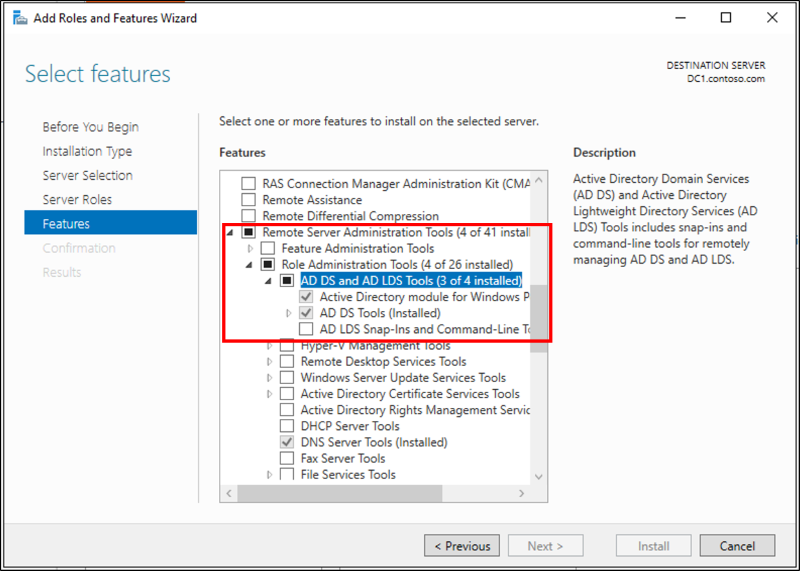

- 역할 및 기능 추가 마법사를 실행하고 기능 원격 서버 관리istration Tools ->Role 관리istration Tools ->AD DS 및 AD LDS 도구 -> Windows PowerShell용 Active Directory 모듈과 AD DS 도구를 모두 선택합니다.

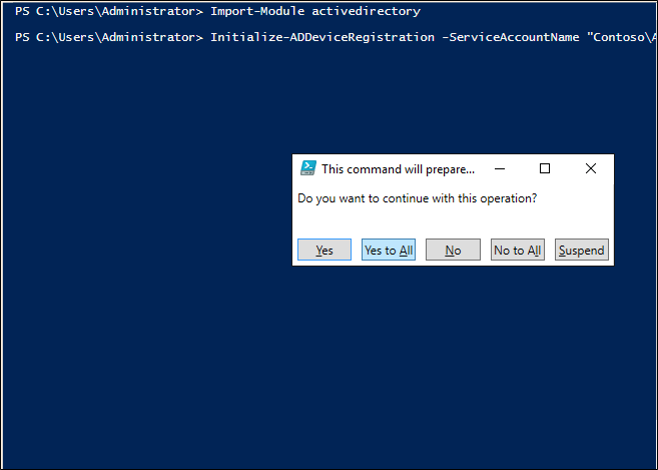

AD FS 주 서버에서 EA(Enterprise 관리) 권한으로 AD DS 사용자로 로그인하고 관리자 권한 PowerShell 프롬프트를 엽니다. 그런 다음 다음 PowerShell 명령을 실행 합니다.

Import-module activedirectoryPS C:\> Initialize-ADDeviceRegistration -ServiceAccountName "<your service account>"팝업 창에서 예를 누릅니다.

참고: AD FS 서비스 GMSA 계정을 사용 하도록를 구성 하는 경우 계정 이름을 입력 "domain\accountname$" 형식

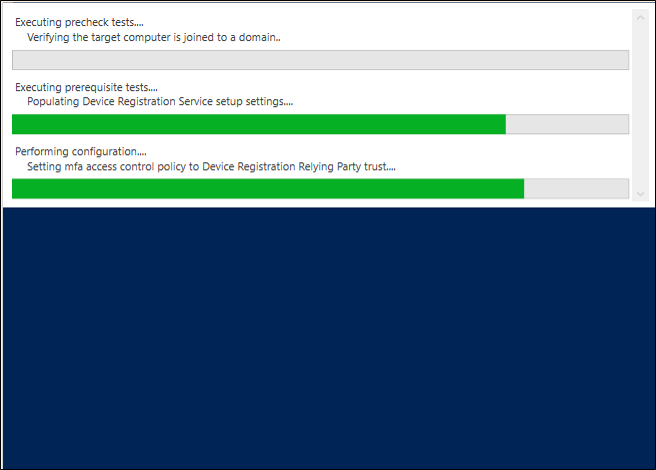

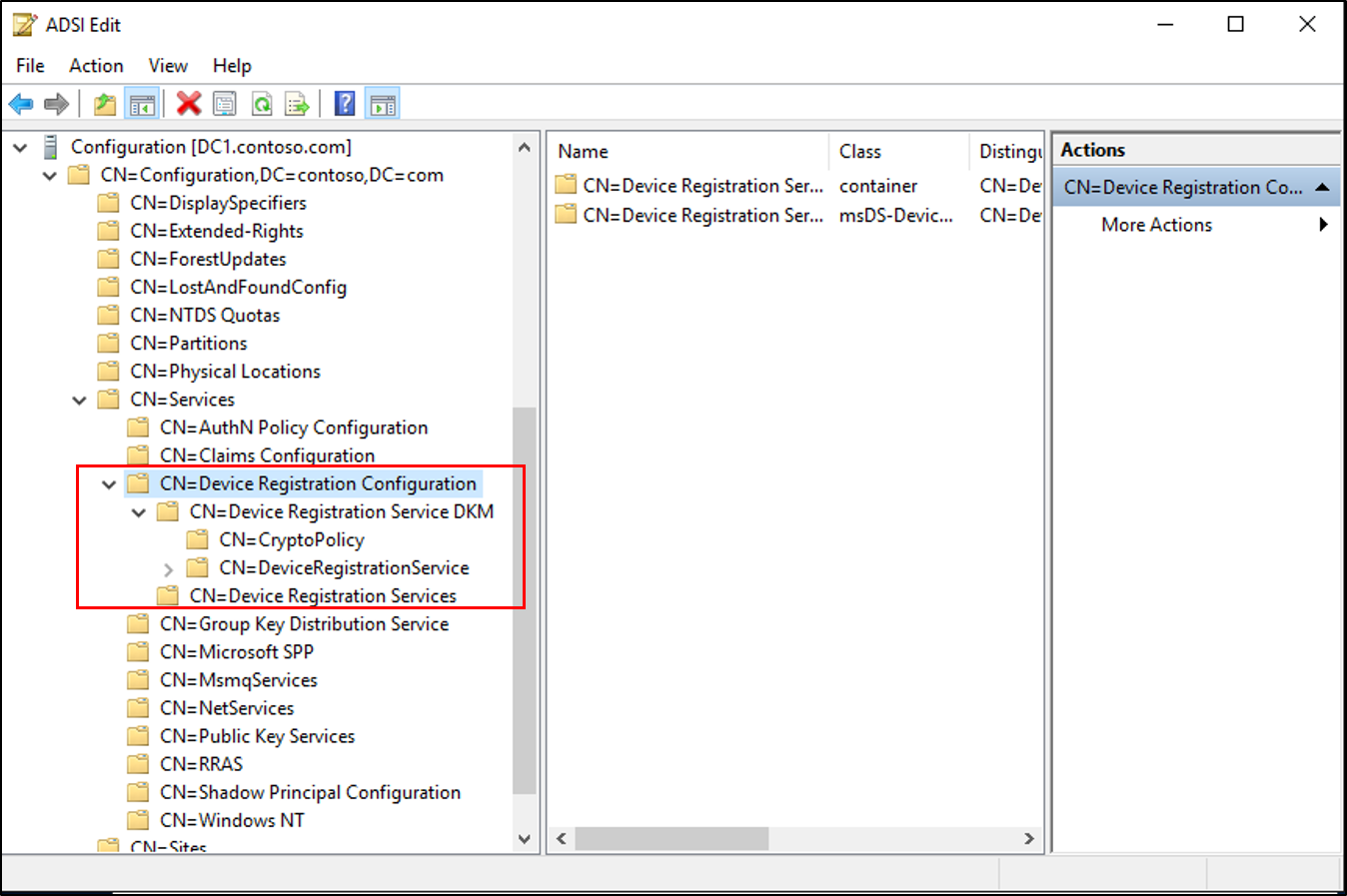

위의 PSH 다음 개체를 만듭니다.

- AD 도메인 파티션 아래 RegisteredDevices 컨테이너

- 구성 아래의 디바이스 등록 서비스 컨테이너 및 개체 --> 서비스 --> 디바이스 등록 구성

- 구성에서 디바이스 등록 서비스 DKM 컨테이너 및 개체 --> 서비스 --> 디바이스 등록 구성

- 이 작업이 완료 되 면 성공적으로 완료 메시지가 표시 됩니다.

Ad에서 서비스 연결 지점 (SCP) 만들기

여기에 설명된 대로 Windows 10 do기본 조인(Microsoft Entra ID에 자동 등록)을 사용하려는 경우 다음 명령을 실행하여 AD DS에서 서비스 연결 지점을 만듭니다.

Windows PowerShell을 열고 다음 명령을 실행 합니다.

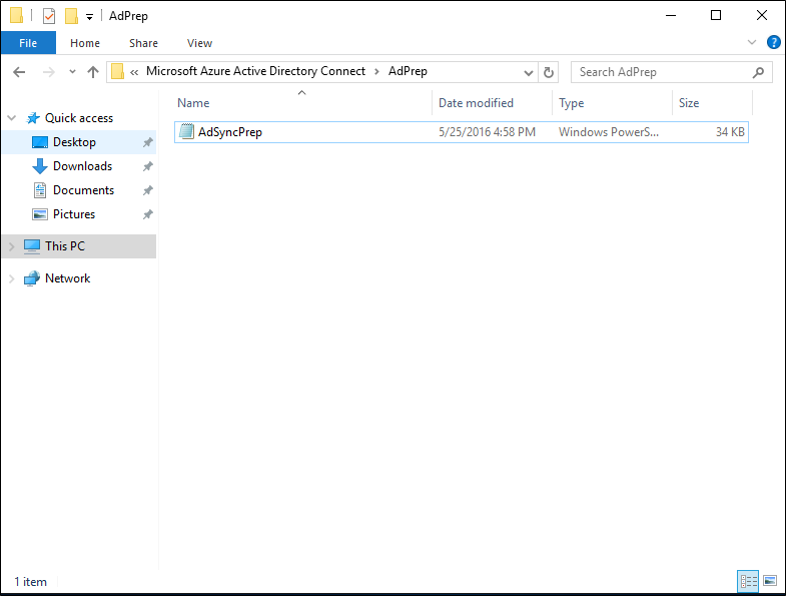

PS C:>Import-Module -Name "C:\Program Files\Microsoft Azure Active Directory Connect\AdPrep\AdSyncPrep.psm1"

참고 항목

필요한 경우 Microsoft Entra 커넥트 서버에서 AdSyncPrep.psm1 파일을 복사합니다. 이 파일은 Program Files\Microsoft Entra 커넥트\AdPrep에 있습니다.

Microsoft Entra Global 관리istrator 자격 증명을 제공합니다.

PS C:>$aadAdminCred = Get-Credential

다음 PowerShell 명령을 실행 합니다.

PS C:>Initialize-ADSyncDomainJoinedComputerSync -AdConnectorAccount [AD connector account name] -AzureADCredentials $aadAdminCred

여기서 [AD 커넥터 계정 이름]은 온-프레미스 AD DS 디렉터리를 추가할 때 Microsoft Entra 커넥트 구성한 계정의 이름입니다.

위의 명령을 사용하면 Windows 10 클라이언트가 AD DS에서 서비스커넥트ionpoint 개체를 만들어 조인할 올바른 Microsoft Entra do기본 찾을 수 있습니다.

디바이스 쓰기 되돌림 AD 준비

AD DS 개체 및 컨테이너가 Microsoft Entra ID의 디바이스 쓰기 저장에 올바른 상태인지 확인하려면 다음을 수행합니다.

Windows PowerShell을 열고 다음 명령을 실행 합니다.

PS C:>Initialize-ADSyncDeviceWriteBack -DomainName <AD DS domain name> -AdConnectorAccount [AD connector account name]

여기서 [AD 커넥터 계정 이름]은 온-프레미스 AD DS 디렉터리를 do기본\accountname 형식으로 추가할 때 Microsoft Entra 커넥트 구성한 계정의 이름입니다.

위의 명령은 디바이스가 아직 없는 경우 AD DS에 대한 디바이스 쓰기 저장을 위해 다음 개체를 만들고 지정된 AD 커넥터 계정 이름에 대한 액세스를 허용합니다.

- AD 도메인 파티션에 RegisteredDevices 컨테이너

- 구성 아래의 디바이스 등록 서비스 컨테이너 및 개체 --> 서비스 --> 디바이스 등록 구성

Microsoft Entra 커넥트 디바이스 쓰기 저장 사용

이전에 수행하지 않은 경우 마법사를 두 번 실행하고 "동기화 옵션 사용자 지정"을 선택하여 Microsoft Entra 커넥트 디바이스 쓰기 저장을 사용하도록 설정한 다음, 디바이스 쓰기 저장 상자를 검사 위의 cmdlet을 실행한 포리스트를 선택합니다.

AD FS에서 디바이스 인증을 구성 합니다.

다음 명령을 실행 하 여 AD FS 정책을 구성 관리자 권한 PowerShell 명령 창을 사용 하 여,

PS C:>Set-AdfsGlobalAuthenticationPolicy -DeviceAuthenticationEnabled $true -DeviceAuthenticationMethod All

구성 확인

참조의 경우 아래는 디바이스 쓰기 저장 및 인증이 작동하는 데 필요한 AD DS 디바이스, 컨테이너 및 권한의 포괄적인 목록입니다.

CN=RegisteredDevices,DC=<do에서 ms-DS-DeviceContainer 형식의 개체입니다기본>

- AD FS 서비스 계정에 대한 읽기 액세스 권한

- Microsoft Entra 커넥트 Sync AD 커넥터 계정에 대한 읽기/쓰기 권한

컨테이너 CN=디바이스 등록 구성,CN=Services,CN=Configuration,DC=<do기본>

위의 컨테이너에서 디바이스 등록 서비스 DKM 컨테이너

CN=<guid>의 service커넥트ionpoint 형식 개체, CN=디바이스 등록

Configuration,CN=Services,CN=Configuration,DC=<do기본>

- 새 개체의 지정된 AD 커넥터 계정 이름에 대한 읽기/쓰기 권한

CN=Device Registration Services, CN=Device Registration Configuration,CN=Services,CN=Configuration,DC=<do의 msDS-DeviceRegistrationServiceContainer 형식 개체입니다기본>

위의 컨테이너에 있는 msDS-DeviceRegistrationService 형식의 개체

작업 표시

새 클레임 및 정책을 평가 하려면 먼저 디바이스를 등록 합니다. 예를 들어 Microsoft Entra가 System -> About에서 설정 앱을 사용하여 Windows 10 컴퓨터에 가입하거나 Windows 10 do기본를 설정하여 여기에 추가 단계를 따라 자동 디바이스 등록에 가입할 수 있습니다. 모바일 디바이스를 Windows 10 조인에 대 한 내용은 문서를 참조 여기합니다.

가장 쉬운 평가 대 한 클레임의 목록을 표시 하는 테스트 애플리케이션을 사용 하 여 AD fs에 로그인 합니다. isManaged, isCompliant 및 trusttype을 비롯한 새 클레임을 볼 수 있습니다. 비즈니스용 Windows Hello 사용하도록 설정하면 prt 클레임도 표시됩니다.

추가 시나리오를 구성 합니다.

자동 등록에 대 한 Windows 10 도메인 가입 된 컴퓨터

Windows 10 도메인에 대 한 자동 디바이스 등록을 사용 하도록 설정 하려면 컴퓨터를 가입, 1 및 2 단계에 따라 여기합니다. 다음을 수행 하는 데 도움이 됩니다.

- AD DS에 서비스 연결 지점에 있는지, 그리고 적절 한 사용 권한이 확인 (위의 작업을이 개체를 만든 것 이지만 다시 저하 되지 않습니다).

- AD FS가 올바르게 구성 되었는지 확인

- AD FS 시스템에 사용 하도록 설정 하는 올바른 엔드포인트를 확인 하 고 클레임 규칙 구성

- 도메인에 가입 된 컴퓨터의 자동 디바이스 등록에 필요한 그룹 정책 설정 구성

비즈니스용 Windows Hello

비즈니스용 Windows Hello Windows 10을 사용하도록 설정하는 방법에 대한 자세한 내용은 조직에서 비즈니스용 Windows Hello 사용을 참조하세요.

자동 MDM 등록

액세스 제어 정책에서 isCompliant 클레임을 사용할 수 있도록 등록 된 디바이스의 자동 MDM 등록을 단계에 따라 여기 있습니다.

문제 해결

- "DRS 서비스 개체가 모든 필수 특성 없이 발견되었습니다."와 같이 잘못된 상태에 이미 존재하는 개체에

Initialize-ADDeviceRegistration대해 불평하는 오류가 발생하는 경우 이전에 Microsoft Entra 커넥트 PowerShell 명령을 실행하고 AD DS에서 부분 구성을 했을 수 있습니다. 개체를 수동으로 삭제 하십시오 CN = 디바이스 등록 Configuration, CN = Services, CN = Configuration, DC =<도메인> 하 고 다시 시도 합니다. - Windows 10의 경우 조인된 클라이언트를 기본

- 디바이스 인증 작동 확인, 도메인에 로그온 하려면 테스트 사용자 계정으로 클라이언트를 가입 합니다. 신속 하 게 프로 비전을 트리거할 잠금 해제 하는 데스크톱 적어도 한 번.

- AD DS 개체에서 STK 키 자격 증명 링크를 검사 지침(동기화를 두 번 실행해야 합니까?)

- 디바이스가 이미 등록, 하지만 수 없는 또는 디바이스에 이미 등록 되지 않은 한 Windows 컴퓨터를 등록 하려고 하면 오류가 디바이스 등록 구성의 단편 레지스트리에 해야 합니다. 이를 조사하고 제거하려면 다음 단계를 사용합니다.

- Windows 컴퓨터에서 Regedit 열고 이동 HKLM\Software\Microsoft\Enrollments

- 이 키에서 GUID 형태로 많은 하위 키 수 됩니다. 값이 17개이고 "EnrollmentType"이 "6"[MDM 조인됨] 또는 "13"(Microsoft Entra 조인됨)인 하위 키로 이동합니다.

- 수정 EnrollmentType 에 0

- 디바이스 등록 또는 등록을 다시 시도