WDAC 관리 팁 & 알려진 문제

참고

Windows Defender Application Control의 일부 기능은 특정 Windows 버전에서만 사용할 수 있습니다. 애플리케이션 제어 기능 가용성에 대해 자세히 알아봅니다.

이 문서에서는 관리자를 위한 팁과 요령 및 Windows Defender WDAC(애플리케이션 제어)의 알려진 문제에 대해 설명합니다. 프로덕션 환경에서 사용하도록 설정하기 전에 랩에서 이 구성을 테스트합니다.

WDAC 정책 파일 위치

정책이 서명되었는지 여부와 사용된 정책 배포 방법에 따라 다음 위치에 여러 정책 형식 WDAC 정책이 있습니다.

- <OS 볼륨>\Windows\System32\CodeIntegrity\CiPolicies\Active\{PolicyId GUID}.cip

- <EFI 시스템 파티션>\Microsoft\Boot\CiPolicies\Active\{PolicyId GUID}.cip

{PolicyId GUID} 값은 정책별로 고유하며 PolicyId> 요소를 사용하여 정책 XML에 <정의됩니다.

이전의 두 위치 외에도 단일 정책 형식 WDAC 정책의 경우 다음 위치에서 SiPolicy.p7b라는 파일을 찾습니다.

- <EFI 시스템 파티션>\Microsoft\Boot\SiPolicy.p7b

- <OS 볼륨>\Windows\System32\CodeIntegrity\SiPolicy.p7b

참고

단일 정책 형식 GUID {A244370E-44C9-4C06-B551-F6016E563076} 를 사용하는 여러 정책 형식 WDAC 정책은 정책 파일 위치 아래에 있을 수 있습니다.

파일 규칙 우선 순위

WDAC 엔진이 디바이스의 활성 정책 집합에 대해 파일을 평가하면 규칙이 다음 순서로 적용됩니다. 파일이 일치하는 경우 WDAC는 추가 처리를 중지합니다.

명시적 거부 규칙 - 파일을 허용하기 위해 다른 규칙을 만든 경우에도 명시적 거부 규칙이 있는 경우 파일이 차단됩니다. 거부 규칙은 모든 규칙 수준을 사용할 수 있습니다. 거부 규칙을 만들 때 가장 구체적인 규칙 수준을 사용하여 의도한 것보다 더 많은 차단을 방지합니다.

명시적 허용 규칙 - 파일에 대한 명시적 허용 규칙이 있으면 파일이 실행됩니다.

그런 다음 WDAC는 파일에서 EA(Managed Installer 확장 특성) 또는 ISG(Intelligent Security Graph) EA 를 확인합니다. EA가 존재하고 정책이 해당 옵션을 사용하도록 설정하는 경우 파일이 허용됩니다.

마지막으로, 정책이 ISG 옵션을 사용하도록 설정하는 경우 WDAC는 ISG를 클라우드로 호출하여 파일에 대한 평판을 얻습니다.

명시적 규칙에 의해 허용되지 않거나 ISG 또는 MI를 기반으로 하는 파일은 암시적으로 차단됩니다.

알려진 문제

32개 이상의 정책이 활성화된 경우 부팅 중지 실패(블루 스크린)가 발생합니다.

2024년 4월 9일 또는 그 이후에 릴리스된 Windows 보안 업데이트를 적용할 때까지 디바이스는 32개 활성 정책으로 제한됩니다. 최대 정책 수를 초과하면 버그 검사 값이 0x0000003b ci.dll 참조하는 디바이스 블루스크린이 표시됩니다. WDAC 정책을 계획할 때 이 최대 정책 수 제한을 고려합니다. 디바이스에서 활성 상태인 모든 Windows 받은 편지함 정책 도 이 제한에 포함됩니다. 최대 정책 제한을 제거하려면 2024년 4월 9일 또는 그 이후에 릴리스된 Windows 보안 업데이트를 설치한 다음 디바이스를 다시 시작합니다. 그렇지 않으면 디바이스의 정책 수를 줄여 32개 정책 미만으로 유지합니다.

참고: Windows 11 21H2에서 정책 제한이 제거되지 않았으며 32개 정책으로 제한됩니다.

감사 모드 정책은 일부 앱의 동작을 변경하거나 앱 크래시를 일으킬 수 있습니다.

WDAC 감사 모드는 앱에 영향을 주지 않도록 설계되었지만 일부 기능은 0 Enabled:UMCI 옵션으로 UMCI(사용자 모드 코드 무결성)를 켜는 WDAC 정책에서 항상 켜기/항상 적용됩니다. 다음은 감사 모드의 알려진 시스템 변경 내용 목록입니다.

- 일부 스크립트 호스트는 감사 모드에서도 더 적은 권한으로 코드를 차단하거나 코드를 실행할 수 있습니다. 개별 스크립트 호스트 동작에 대한 자세한 내용은 WDAC 를 사용한 스크립트 적용을 참조하세요.

- 옵션 19 사용:동적 코드 보안 은 UMCI 정책에 해당 옵션이 포함된 경우 항상 적용됩니다. WDAC 및 .NET을 참조하세요.

.NET 네이티브 이미지는 가양성 블록 이벤트를 생성할 수 있습니다.

경우에 따라 Windows Defender Application Control 오류 및 경고가 기록되는 코드 무결성 로그에는 .NET 어셈블리에 대해 생성된 네이티브 이미지에 대한 오류 이벤트가 포함됩니다. 일반적으로 네이티브 이미지 블록은 차단된 네이티브 이미지가 해당 어셈블리로 대체되고 .NET은 예약된 다음 유지 관리 기간에 네이티브 이미지를 다시 생성하므로 기능적으로 무해합니다.

ECC(타원형 곡선 암호화)를 사용하는 서명은 지원되지 않습니다.

WDAC 서명자 기반 규칙은 RSA 암호화에서만 작동합니다. ECDSA와 같은 ECC 알고리즘은 지원되지 않습니다. WDAC가 ECC 서명을 기반으로 파일을 차단하는 경우 해당 3089 서명 정보 이벤트에 VerificationError = 23이 표시됩니다. 파일이 RSA를 사용하여 서명으로 서명된 경우 해시 또는 파일 특성 규칙을 사용하거나 다른 서명자 규칙을 사용하여 파일에 권한을 부여할 수 있습니다.

MSI 설치 관리자는 FilePath 규칙에서 허용되는 경우 Windows 10 쓰기 가능한 사용자로 처리됩니다.

MSI 설치 관리자 파일은 항상 Windows 10 및 Windows Server 2022 이하에서 사용자가 쓸 수 있는 것으로 검색됩니다. FilePath 규칙을 사용하여 MSI 파일을 허용해야 하는 경우 WDAC 정책에서 옵션 18 Disabled:Runtime FilePath Rule Protection 을 설정해야 합니다.

인터넷에서 직접 시작된 MSI 설치는 WDAC에 의해 차단됩니다.

인터넷에서 WDAC로 보호되는 컴퓨터로 직접 .msi 파일을 설치하지 못합니다. 예를 들어 이 명령은 실패합니다.

msiexec -i https://download.microsoft.com/download/2/E/3/2E3A1E42-8F50-4396-9E7E-76209EA4F429/Windows10_Version_1511_ADMX.msi

해결 방법으로 MSI 파일을 다운로드하고 로컬로 실행합니다.

msiexec -i c:\temp\Windows10_Version_1511_ADMX.msi

사용자 지정 정책을 사용하여 부팅 및 성능 저하

WDAC는 받은 편지함 Windows 프로세스를 포함하여 실행되는 모든 프로세스를 평가합니다. 정책이 WDAC 템플릿을 기반으로 하지 않거나 Windows 서명자를 신뢰하지 않는 경우 부팅 시간, 성능 저하 및 부팅 문제가 발생할 수 있습니다. 이러한 이유로 가능하면 WDAC 기본 템플릿을 사용하여 정책을 만들어야 합니다.

AppId 태그 지정 정책 고려 사항

WDAC 기본 템플릿을 기반으로 하지 않거나 Windows 기본 서명자를 허용하지 않는 AppId 태그 지정 정책으로 인해 부팅 시간이 크게 증가할 수 있습니다(~2분).

Windows 서명자를 허용 목록에 추가하거나 WDAC 기본 템플릿을 빌드할 수 없는 경우 다음 규칙을 정책에 추가하여 성능을 향상시킵니다.

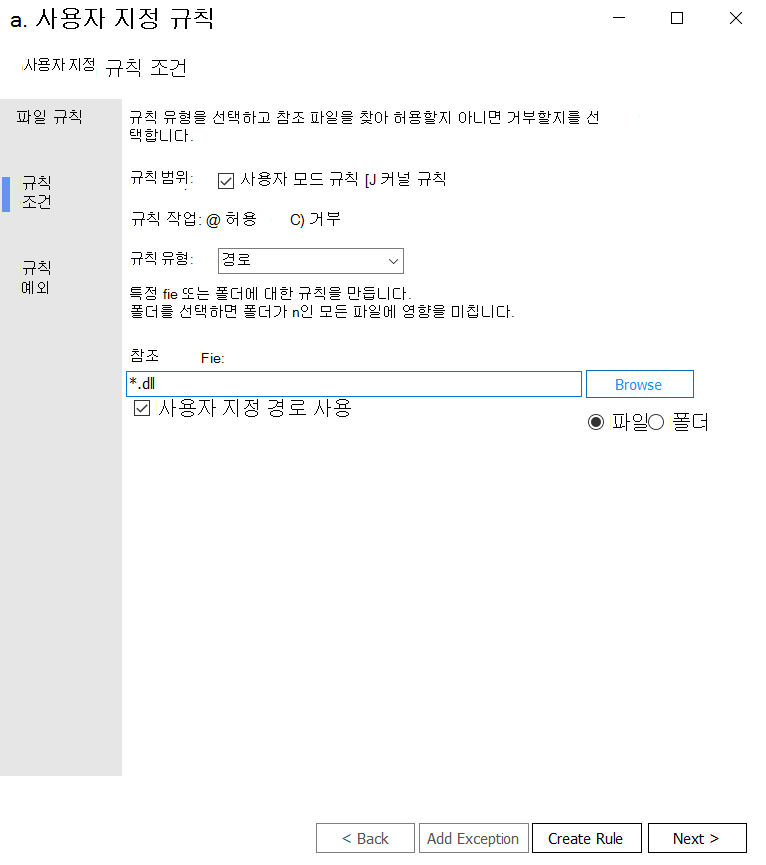

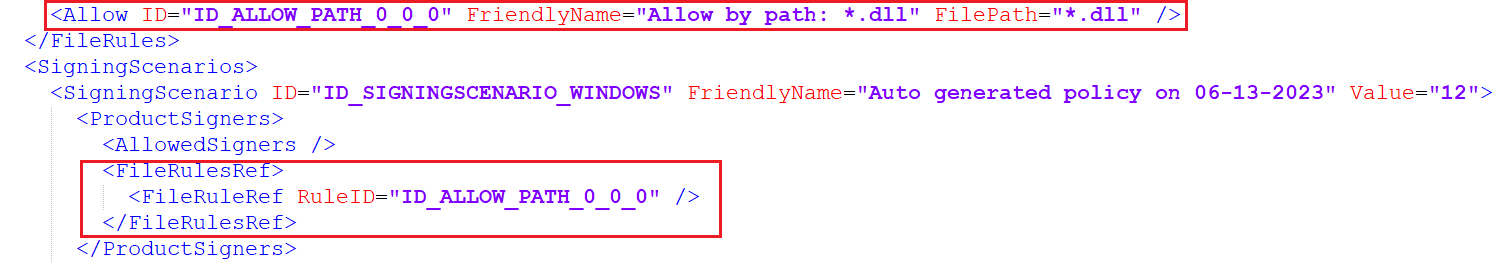

AppId 태그 지정 정책은 평가되지만 dll 파일에 태그를 지정할 수 없으므로 이 규칙은 dll 평가를 단락하고 평가 성능을 향상시킵니다.

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기