AADJ 온-프레미스 Single Sign-On에 인증서 사용

이 문서에서는 다음과 같은 비즈니스용 Windows Hello 기능 또는 시나리오에 대해 설명합니다.

- 배포 유형:됩니다.

- 신뢰 유형:

- 조인 유형:Microsoft Entra 조인

온-프레미스 Single Sign-On에 인증서를 사용하려는 경우 다음 추가 단계에 따라 Microsoft Entra 조인된 디바이스에 대한 비즈니스용 Windows Hello 인증서를 등록하도록 환경을 구성합니다.

중요

계속하기 전에 온-프레미스 Single-Sign On에 대한 Microsoft Entra 조인된 디바이스에서 구성을 수행했는지 확인합니다.

수행할 단계는 다음과 같습니다.

- Microsoft Entra 연결 준비

- 네트워크 디바이스 등록 서비스 서비스 계정 준비

- Active Directory 인증서 서비스 준비

- 네트워크 디바이스 등록 서비스 역할 설치

- Microsoft Intune 작동하도록 네트워크 디바이스 등록 서비스 구성

- Intune 인증서 커넥터 다운로드, 설치 및 구성

- SCEP(단순 인증서 등록 프로토콜) 인증서 프로필 만들기 및 할당

요구 사항

Microsoft Entra 조인된 디바이스에 온-프레미스 Single Sign-On을 제공하도록 추가 인프라를 설치하고 구성해야 합니다.

- 기존 Windows Server 2012 R2 이상 엔터프라이즈 인증 기관

- 네트워크 디바이스 등록 서비스 역할을 호스트하는 Windows Server 2012 R2 도메인 가입 서버

고가용성

NDES(네트워크 디바이스 등록 서비스) 서버 역할은 인증서 등록 기관 역할을 합니다. 인증서 등록 서버는 사용자를 대신하여 인증서를 등록합니다. 사용자는 발급 인증 기관에서 직접 인증서를 요청하지 않고 NDES 서비스에서 인증서를 요청합니다.

NDES 서버의 아키텍처는 고가용성을 위해 클러스터 또는 부하 분산을 방지합니다. 고가용성을 제공하려면 동일하게 구성된 두 개 이상의 NDES 서버를 설치하고 Microsoft Intune 사용하여 부하를 분산해야 합니다(라운드 로빈 방식으로).

NDES(네트워크 디바이스 등록 서비스) 서버 역할은 최대 3개의 고유한 인증서 템플릿을 발급할 수 있습니다. 서버 역할은 인증서 요청의 목적을 구성된 인증서 템플릿에 매핑하여 이를 수행합니다. 인증서 요청 용도에는 다음 세 가지 옵션이 있습니다.

- Signature

- 암호화

- 서명 및 암호화

Microsoft Entra 조인된 디바이스에 세 가지 이상의 인증서 유형을 배포해야 하는 경우 추가 NDES 서버가 필요합니다. 또는 인증서 템플릿을 통합하여 인증서 템플릿 수를 줄이는 것이 좋습니다.

네트워크 요구 사항

모든 통신은 포트 443을 통해 안전하게 발생합니다.

Microsoft Entra 연결 준비

인증서를 사용하여 온-프레미스 리소스를 성공적으로 인증하려면 인증서가 온-프레미스 도메인에 대한 힌트를 제공해야 합니다. 힌트는 인증서의 주체로 사용자의 Active Directory 고유 이름이거나 접미사가 Active Directory 도메인 이름과 일치하는 사용자의 사용자 계정 이름일 수 있습니다.

대부분의 환경에서는 organization 외부 도메인 이름(또는 허영 도메인)에 맞게 사용자 계정 이름 접미사를 변경하여 사용자 계정 이름을 도메인 컨트롤러를 찾는 힌트로 사용할 수 없습니다. 따라서 인증서는 도메인 컨트롤러를 제대로 찾으려면 주체에서 사용자의 온-프레미스 고유 이름이 필요합니다.

인증서의 주체에 온-프레미스 고유 이름을 포함하려면 Microsoft Entra Connect는 Active Directory distinguishedName 특성을 Microsoft Entra ID onPremisesDistinguishedName 특성에 복제해야 합니다. Microsoft Entra Connect 버전 1.1.819에는 이러한 특성에 필요한 적절한 동기화 규칙이 포함되어 있습니다.

Microsoft Entra Connect 버전 확인

로컬 관리자에 해당하는 액세스 권한으로 연결 Microsoft Entra 실행하는 컴퓨터에 로그인합니다.

Microsoft Entra Connect 폴더에서 Synchronization Services를 엽니다.

동기화 Service Manager도움말을 선택한 다음 정보를 선택합니다.

버전 번호가 1.1.819 이상이 아닌 경우 Microsoft Entra 최신 버전으로 연결을 업그레이드합니다.

onPremisesDistinguishedName 특성이 동기화되었는지 확인합니다.

onPremisesDistingushedNamne 특성이 동기화되었는지 확인하는 가장 쉬운 방법은 Microsoft Graph용 Graph Explorer 사용하는 것입니다.

웹 브라우저를 열고 그래프 Explorer 이동합니다.

Graph Explorer 로그인을 선택하고 Azure 자격 증명을 제공합니다.

참고

Graph API 성공적으로 쿼리하려면 적절한 권한이 부여되어야 합니다.

권한 수정(미리 보기)을 선택합니다. 아래로 스크롤하여 User.Read.All (또는 기타 필요한 권한)을 찾아 동의를 선택합니다. 이제 위임된 권한 동의를 묻는 메시지가 표시됩니다.

그래프 Explorer URL에서 를 입력

https://graph.microsoft.com/v1.0/users/[userid]?$select=displayName,userPrincipalName,onPremisesDistinguishedName합니다. 여기서 [userid]는 Microsoft Entra ID 사용자의 사용자 계정 이름입니다. 쿼리 실행을 선택합니다.참고

Graph API v1.0 엔드포인트는 제한된 매개 변수 집합만 제공하므로 $select 선택적 OData 쿼리 매개 변수를 사용합니다. 편의를 위해 쿼리를 수행하기 전에 API 버전 선택기를 v1.0 에서 베타로 전환할 수 있습니다. 이렇게 하면 사용 가능한 모든 사용자 정보가 제공되지만 프로덕션 시나리오에서는 베타 엔드포인트 쿼리를 사용하면 안 됩니다.

요청

GET https://graph.microsoft.com/v1.0/users/{id | userPrincipalName}?$select=displayName,userPrincipalName,onPremisesDistinguishedName반환된 결과에서 onPremisesDistinguishedName 특성에 대한 JSON 데이터를 검토합니다. 특성에 값이 있고 지정된 사용자에 대해 값이 정확한지 확인합니다. onPremisesDistinguishedName 특성이 동기화되지 않으면 값은 null이 됩니다.

응답

HTTP/1.1 200 OK Content-type: application/json { "@odata.context": "https://graph.microsoft.com/v1.0/$metadata#users(displayName,userPrincipalName,onPremisesDistinguishedName)/$entity", "displayName": "Nestor Wilke", "userPrincipalName": "NestorW@contoso.com", "onPremisesDistinguishedName" : "CN=Nestor Wilke,OU=Operations,DC=contoso,DC=com" }

NDES(네트워크 디바이스 등록 서비스) 서비스 계정 준비

NDES 서버 글로벌 보안 그룹 만들기

배포는 NDES 서버 보안 그룹을 사용하여 NDES 서비스에 적절한 사용자 권한 할당을 할당합니다.

도메인 관리자에 해당하는 액세스 권한으로 도메인 컨트롤러 또는 관리 워크스테이션에 로그인합니다.

Active Directory 사용자 및 컴퓨터를 엽니다.

탐색 창에서 도메인 노드를 확장합니다.

사용자 컨테이너를 마우스 오른쪽 단추로 클릭합니다. 새로 만들기를 마우스로 가리키고 그룹을 선택합니다.

그룹 이름 텍스트 상자에 NDES 서버를 입력합니다.

확인을 선택합니다.

NDES 서버 글로벌 보안 그룹에 NDES 서버 추가

도메인 관리자에 해당하는 액세스 권한으로 도메인 컨트롤러 또는 관리 워크스테이션에 로그인합니다.

Active Directory 사용자 및 컴퓨터를 엽니다.

탐색 창에서 도메인 노드를 확장합니다.

탐색 창에서 컴퓨터를 선택합니다. NDES 서버 역할을 호스트할 NDES 서버의 이름을 마우스 오른쪽 단추로 클릭합니다. 그룹에 추가를 선택합니다.

선택할 개체 이름 입력에NDES 서버를 입력합니다. 확인을 선택합니다. Active Directory Domain Services 성공 대화 상자에서 확인을 선택합니다.

참고

고가용성을 위해 둘 이상의 NDES 서버에서 비즈니스용 Windows Hello 인증서 요청을 서비스해야 합니다. 이 그룹에 비즈니스용 Windows Hello NDES 서버를 추가하여 적절한 구성을 받도록 해야 합니다.

NDES 서비스 계정 만들기

NDES(네트워크 디바이스 등록 서비스) 역할은 서비스 계정에서 실행됩니다. 일반적으로 GMSA(그룹 관리 서비스 계정)를 사용하여 서비스를 실행하는 것이 좋습니다. NDES 역할은 GMSA를 사용하여 실행되도록 구성할 수 있지만 Intune 인증서 커넥터는 GMSA를 사용하여 설계되거나 테스트되지 않았으며 지원되지 않는 구성으로 간주됩니다. 배포는 일반 서비스 계정을 사용합니다.

도메인 관리자에 해당하는 액세스 권한으로 도메인 컨트롤러 또는 관리 워크스테이션에 로그인합니다.

탐색 창에서 도메인 이름이 있는 노드를 확장합니다. 사용자를 선택합니다.

사용자 컨테이너를 마우스 오른쪽 단추로 클릭합니다. 새로 만들기를 마우스로 가리킨 다음 사용자를 선택합니다. 전체 이름 및 사용자 로그온 이름에 NDESSvc를 입력합니다. 다음을 선택합니다.

암호에 보안 암호를 입력 합니다. 암호 확인에서 보안 암호를 확인합니다. 다음 로그온 시 사용자가 반드시 암호를 변경해야 함을 해제합니다. 다음을 선택합니다.

마침을 선택합니다.

중요

서비스의 계정 암호를 암호 로 구성하는 것이 더 편리할 수 있지만 보안 위험이 있습니다. 조직 사용자 암호 만료 정책에 따라 일반 서비스 계정 암호가 만료되어야 합니다. 만료되기 2주 전에 서비스 계정의 암호를 변경하는 미리 알림을 만듭니다. 암호가 만료되기 전에 암호가 변경되도록 암호를 변경할 수 있는 다른 사용자와 미리 알림을 공유합니다.

NDES 서비스 사용자 권한 그룹 정책 개체 만들기

그룹 정책 개체는 NDES 서비스 계정에 NDES 서버 그룹의 모든 NDES 서버를 할당할 수 있는 적절한 사용자 권한이 있는지 확인합니다. 환경 및 이 그룹에 새 NDES 서버를 추가하면 서비스 계정은 그룹 정책 통해 적절한 사용자 권한을 자동으로 받습니다.

도메인 관리자에 해당하는 자격 증명으로 도메인 컨트롤러 또는 관리 워크스테이션에 로그인합니다.

그룹 정책 관리 콘솔(gpmc.msc)을 시작합니다.

탐색 창에서 도메인을 확장하고 그룹 정책 개체 노드를 선택합니다.

그룹 정책 개체를 마우스 오른쪽 단추로 클릭하고 새로 만들기를 선택합니다.

이름 상자에 NDES 서비스 권한을 입력하고 확인을 선택합니다.

콘텐츠 창에서 NDES 서비스 권한 그룹 정책 개체를 마우스 오른쪽 단추로 클릭하고 편집을 선택합니다.

탐색 창의 컴퓨터 구성에서 정책을 확장합니다.

Windows 설정 > 보안 설정 > 로컬 정책을 확장합니다. 사용자 권한 할당을 선택합니다.

콘텐츠 창에서 로컬로 로그온 허용을 두 번 클릭합니다. 이러한 정책 설정 정의를 선택하고 확인을 선택합니다. 사용자 또는 그룹 추가...를 선택합니다. 사용자 또는 그룹 추가 대화 상자에서 찾아보기를 선택합니다. 사용자, 컴퓨터, 서비스 계정 또는 그룹 선택 대화 상자에서 관리자를 입력합니다. 백업 연산자; DOMAINNAME\NDESSvc; DOMAINNAME이 사용자 및 그룹 이름에서 도메인의 NetBios 이름(예: CONTOSO\NDESSvc)인 사용자입니다. 확인을 두 번 선택합니다.

콘텐츠 창에서 일괄 작업으로 로그온을 두 번 클릭합니다. 이러한 정책 설정 정의를 선택하고 확인을 선택합니다. 사용자 또는 그룹 추가...를 선택합니다. 사용자 또는 그룹 추가 대화 상자에서 찾아보기를 선택합니다. 사용자, 컴퓨터, 서비스 계정 또는 그룹 선택 대화 상자에서 관리자를 입력합니다. 백업 연산자; DOMAINNAME\NDESSvc; 성능 로그 사용자 여기서 DOMAINNAME은 사용자 및 그룹 이름에서 도메인의 NetBios 이름(예: CONTOSO\NDESSvc)입니다. 확인을 두 번 선택합니다.

콘텐츠 창에서 서비스로 로그온을 두 번 클릭합니다. 이러한 정책 설정 정의를 선택하고 확인을 선택합니다. 사용자 또는 그룹 추가...를 선택합니다. 사용자 또는 그룹 추가 대화 상자에서 찾아보기를 선택합니다. 사용자, 컴퓨터, 서비스 계정 또는 그룹 선택 대화 상자에서 NT SERVICE\ALL SERVICES를 입력합니다. DOMAINNAME\NDESSvc 여기서 DOMAINNAME은 사용자 및 그룹 이름에서 도메인의 NetBios 이름(예: CONTOSO\NDESSvc)입니다. 확인을 세 번 선택합니다.

그룹 정책 관리 편집기를 닫습니다.

NDES 서비스 사용자 권한 그룹 정책 개체에 대한 보안 구성

NDES 서비스 사용자 권한 그룹 정책 개체를 배포하는 가장 좋은 방법은 보안 그룹 필터링을 사용하는 것입니다. 이렇게 하면 그룹에 그룹 정책 설정을 수신하는 컴퓨터를 쉽게 관리할 수 있습니다.

도메인 관리자에 해당하는 액세스 권한으로 도메인 컨트롤러 또는 관리 워크스테이션에 로그인합니다.

그룹 정책 관리 콘솔(gpmc.msc)을 시작합니다.

탐색 창에서 도메인을 확장하고 그룹 정책 개체 노드를 선택합니다.

NDES 서비스 사용자 권한 그룹 정책 개체를 두 번 클릭합니다.

콘텐츠 창의 보안 필터링 섹션에서 추가를 선택합니다. NDES 서버 또는 이전에 만든 보안 그룹의 이름을 입력하고 확인을 선택합니다.

위임 탭을 선택합니다. 인증된 사용자를 선택하고 고급을 선택합니다.

그룹 또는 사용자 이름 목록에서 인증된 사용자를 선택합니다. 인증된 사용자에 대한 권한 목록에서 그룹 정책 적용 권한의 허용 확인란 선택을 취소합니다. 확인을 선택합니다.

NDES 서비스 사용자 권한 그룹 정책 개체 배포

NDES 서비스 사용자 권한 그룹 정책 개체의 애플리케이션은 보안 그룹 필터링을 사용합니다. 이렇게 하면 도메인에서 그룹 정책 개체를 연결하여 그룹 정책 개체가 모든 컴퓨터에 scope 내에 있는지 확인할 수 있습니다. 그러나 보안 그룹 필터링은 NDES 서버 전역 보안 그룹에 포함된 컴퓨터만 그룹 정책 개체를 수신하고 적용하도록 하므로 NDESSvc 서비스 계정에 적절한 사용자 권한이 제공됩니다.

도메인 관리자에 해당하는 액세스 권한으로 도메인 컨트롤러 또는 관리 워크스테이션에 로그인합니다.

그룹 정책 관리 콘솔(gpmc.msc)을 시작합니다.

탐색 창에서 도메인을 확장하고 Active Directory 도메인 이름이 있는 노드를 마우스 오른쪽 단추로 클릭하고 기존 GPO 연결을 선택합니다.

GPO 선택 대화 상자에서 NDES 서비스 사용자 권한 또는 이전에 만든 그룹 정책 개체의 이름을 선택하고 확인을 선택합니다.

중요

NDES 서비스 사용자 권한 그룹 정책 개체를 도메인에 연결하면 그룹 정책 개체가 모든 컴퓨터에 대해 scope. 그러나 모든 컴퓨터에 정책 설정이 적용되는 것은 아닙니다. NDES 서버 전역 보안 그룹의 구성원인 컴퓨터만 정책 설정을 받습니다. 다른 모든 컴퓨터는 그룹 정책 개체를 무시합니다.

Active Directory 인증 기관 준비

Microsoft Intune 및 NDES(네트워크 디바이스 등록 서비스) 서버 역할을 사용하여 인증서 발급을 지원하려면 공개 키 인프라 및 발급 인증 기관을 준비해야 합니다. 이 작업에서는

- Intune 유효 기간을 제공할 수 있도록 인증 기관 구성

- NDES-Intune 인증 인증서 템플릿 만들기

- Microsoft Entra 조인 비즈니스용 Windows Hello 인증 인증서 템플릿 만들기

- 인증서 템플릿 게시

Intune 유효 기간을 제공할 수 있도록 인증 기관 구성

Microsoft Intune 사용하여 인증서를 배포할 때 인증서 템플릿의 유효 기간을 사용하는 대신 SCEP 인증서 프로필에 유효 기간을 제공하는 옵션이 있습니다. 유효 기간이 다른 동일한 인증서를 발급해야 하는 경우 단일 NDES 서버에서 발급할 수 있는 인증서 수가 제한된 경우 SCEP 프로필을 사용하는 것이 유리할 수 있습니다.

참고

Microsoft Intune 인증서의 유효 기간을 지정하도록 설정하지 않으려면 이 단계를 건너뜁니다. 이 구성이 없으면 인증서 요청은 인증서 템플릿에 구성된 유효 기간을 사용합니다.

로컬 관리자에 해당하는 액세스 권한으로 발급 인증 기관에 로그인합니다.

관리자 권한 명령 프롬프트를 열고 다음 명령을 입력합니다.

certutil -setreg Policy\EditFlags +EDITF_ATTRIBUTEENDDATEActive Directory 인증서 서비스 서비스를 다시 시작합니다.

NDES-Intune 인증 인증서 템플릿 만들기

NDES는 서버 인증 인증서를 사용하여 서버 엔드포인트와 연결 클라이언트 간의 통신을 암호화하는 서버 엔드포인트를 인증합니다. Intune 인증서 커넥터는 클라이언트 인증 인증서 템플릿을 사용하여 인증서 등록 지점에 인증합니다.

도메인 관리 동등한 자격 증명을 사용하여 발급 인증 기관 또는 관리 워크스테이션에 로그인합니다.

인증 기관 관리 콘솔을 엽니다.

인증서 템플릿을 마우스 오른쪽 단추로 클릭하고 관리를 선택합니다.

인증서 템플릿 콘솔의 세부 정보 창에서 컴퓨터 템플릿을 마우스 오른쪽 단추로 클릭하고 템플릿 복제를 선택합니다.

일반 탭의 템플릿 표시 이름에 NDES Intune 인증을 입력합니다. 엔터프라이즈의 요구 사항에 맞게 유효 기간과 갱신 기간을 조정합니다.

참고

다른 템플릿 이름을 사용하는 경우 랩의 다른 부분에서 이러한 이름을 기억하고 대체해야 합니다.

제목 탭의 요청에서 공급 을 선택합니다.

암호화 탭에서 최소 키 크기가 2048인지 확인합니다.

보안 탭에서 추가를 선택합니다.

개체 유형을 선택한 다음, 표시되는 창에서 컴퓨터를 선택하고 확인을 선택합니다.

개체 이름을 입력하여 텍스트 상자에 NDES 서버를 입력하고 확인을 선택합니다.

그룹 또는 사용자 이름 목록에서 NDES 서버를 선택합니다. 사용 권한 섹션에서 등록 권한에 대한 검사 허용 상자를 선택합니다. 검사 상자가 아직 선택 취소되지 않은 경우 그룹 또는 사용자 이름 목록의 다른 모든 항목에 대한 등록 및 자동 등록 권한에 대한 검사 허용 상자의 선택을 취소합니다. 확인을 선택합니다.

적용을 선택하여 변경 내용을 저장하고 콘솔을 닫습니다.

Microsoft Entra 조인 비즈니스용 Windows Hello 인증 인증서 템플릿 만들기

비즈니스용 Windows Hello 프로비저닝하는 동안 Windows는 사용자를 대신하여 인증 인증서를 요청하는 Microsoft Intune 인증 인증서를 요청합니다. 이 작업은 비즈니스용 Windows Hello 인증 인증서 템플릿을 구성합니다. NDES 서버를 구성할 때 인증서 템플릿의 이름을 사용합니다.

도메인 관리 동등한 자격 증명을 사용하여 인증 기관 또는 관리 워크스테이션에 로그인합니다.

인증 기관 관리 콘솔을 엽니다.

인증서 템플릿을 마우스 오른쪽 단추로 클릭하고 관리를 선택합니다.

스마트 카드 로그온 템플릿을 마우스 오른쪽 단추로 클릭하고 템플릿 복제를 선택합니다.

호환성 탭에서 결과 변경 내용 표시 확인란을 선택 취소합니다. 인증 기관 목록에서 Windows Server 2012 또는 Windows Server 2012 R2를 선택합니다. 인증서 수신자 목록에서 Windows Server 2012 또는 Windows Server 2012 R2를 선택합니다.

일반 탭의 템플릿 표시 이름에 AADJ WHFB 인증을 입력합니다. 엔터프라이즈의 요구 사항에 맞게 유효 기간과 갱신 기간을 조정합니다.

참고

다른 템플릿 이름을 사용하는 경우 배포의 다른 부분에서 이러한 이름을 기억하고 대체해야 합니다.

암호화 탭의 공급자 범주 목록에서 키 저장소 공급자를 선택합니다. 알고리즘 이름 목록에서 RSA를 선택합니다. 최소 키 크기 텍스트 상자에 2048을 입력합니다. 요청 해시 목록에서 SHA256을 선택합니다.

확장 탭에서 응용 프로그램 정책 확장에 스마트 카드 로그온이 포함되어 있는지 확인합니다.

제목 탭의 요청에서 공급 을 선택합니다.

요청 처리 탭의 목적 목록에서 서명 및 암호화를 선택합니다. 동일한 키로 갱신 검사 상자를 선택합니다. 사용자 입력 없이 주체 등록을 선택합니다.

보안 탭에서 추가를 선택합니다. 개체 이름을 입력하여 텍스트 상자에 NDESSvc를 입력하고 확인을 선택합니다.

그룹 또는 사용자 이름 목록에서 NDESSvc를 선택합니다. NDES 서버 사용 권한 섹션에서 읽기 및 등록에 대한 검사 허용 상자를 선택합니다. 검사 상자가 아직 선택 취소되지 않은 경우 그룹 또는 사용자 이름 섹션의 다른 모든 항목에 대한 등록 및 자동 등록 권한에 대한 검사 허용 상자의 선택을 취소합니다. 확인을 선택합니다.

콘솔을 닫습니다.

인증서 템플릿 게시

인증 기관은 해당 인증 기관에 게시된 인증서 템플릿에 대한 인증서만 발급할 수 있습니다. 인증 기관이 둘 이상이고 해당 인증 기관이 특정 인증서 템플릿을 기반으로 인증서를 발급하도록 하려면 인증서를 발급해야 하는 모든 인증 기관에 인증서 템플릿을 게시해야 합니다.

중요

Microsoft Intune NDES 서버를 통해 사용하는 인증 기관에 AADJ WHFB 인증 인증서 템플릿을 게시해야 합니다. NDES 구성은 인증서를 요청하는 인증 기관을 선택하도록 요청합니다. 해당 인증서 템플릿을 발급하는 인증 기관에 게시해야 합니다. NDES Intune 인증 인증서는 직접 등록되며 모든 인증 기관에 게시할 수 있습니다.

엔터프라이즈 관리자와 동등한 자격 증명을 사용하여 인증 기관 또는 관리 워크스테이션에 로그인합니다.

인증 기관 관리 콘솔을 엽니다.

탐색 창에서 상위 노드를 확장합니다.

탐색 창에서 인증서 템플릿 을 선택합니다.

인증서 템플릿 노드를 마우스 오른쪽 단추로 클릭합니다. 새로 만들기를 선택하고 발급할 인증서 템플릿을 선택합니다.

인증서 템플릿 사용 창에서 이전 단계에서 만든 NDES Intune 인증 및 AADJ WHFB 인증 템플릿을 선택합니다. 확인을 선택하여 선택한 인증서 템플릿을 인증 기관에 게시합니다.

콘솔을 닫습니다.

NDES 역할 설치 및 구성

이 섹션에는 다음 문서가 포함되어 있습니다.

- 네트워크 디바이스 등록 서비스 역할 설치

- NDES 서비스 계정 구성

- NDES 역할 및 인증서 템플릿 구성

- 내부 NDES URL에 대한 웹 애플리케이션 프록시 만듭니다.

- NDES-Intune 인증 인증서 등록

- NDES용 웹 서버 인증서 구성

- 구성 확인

네트워크 디바이스 등록 서비스 역할 설치

발급 인증 기관 이외의 컴퓨터에 네트워크 디바이스 등록 서비스 역할을 설치합니다.

엔터프라이즈 관리 동등한 자격 증명을 사용하여 인증 기관 또는 관리 워크스테이션에 로그인합니다.

NDES 서버에서 서버 관리자 엽니다.

관리를 선택합니다. 역할 및 기능 추가를 선택합니다.

역할 및 기능 추가 마법사의 시작하기 전에 페이지에서 다음을 선택합니다. 설치 유형 선택 페이지에서 역할 기반 또는 기능 기반 설치를 선택합니다. 다음을 선택합니다. 서버 풀에서 서버 선택을 선택합니다. 서버 풀 목록에서 로컬 서버를 선택합니다. 다음을 선택합니다.

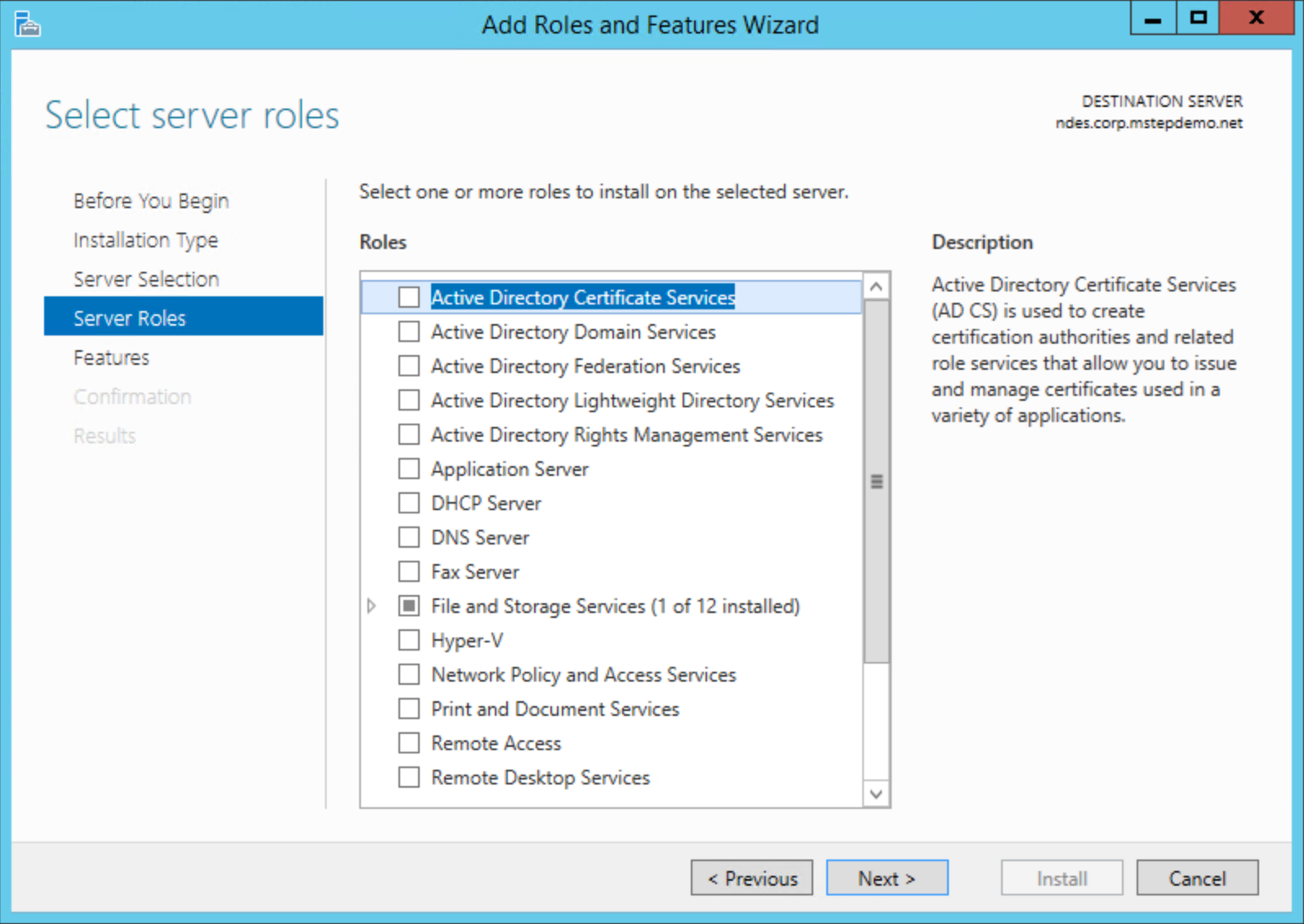

서버 역할 선택 페이지의 역할 목록에서 Active Directory 인증서 서비스를 선택합니다.

역할 및 기능 추가 마법사 대화 상자에서 기능 추가를 선택합니다. 다음을 선택합니다.

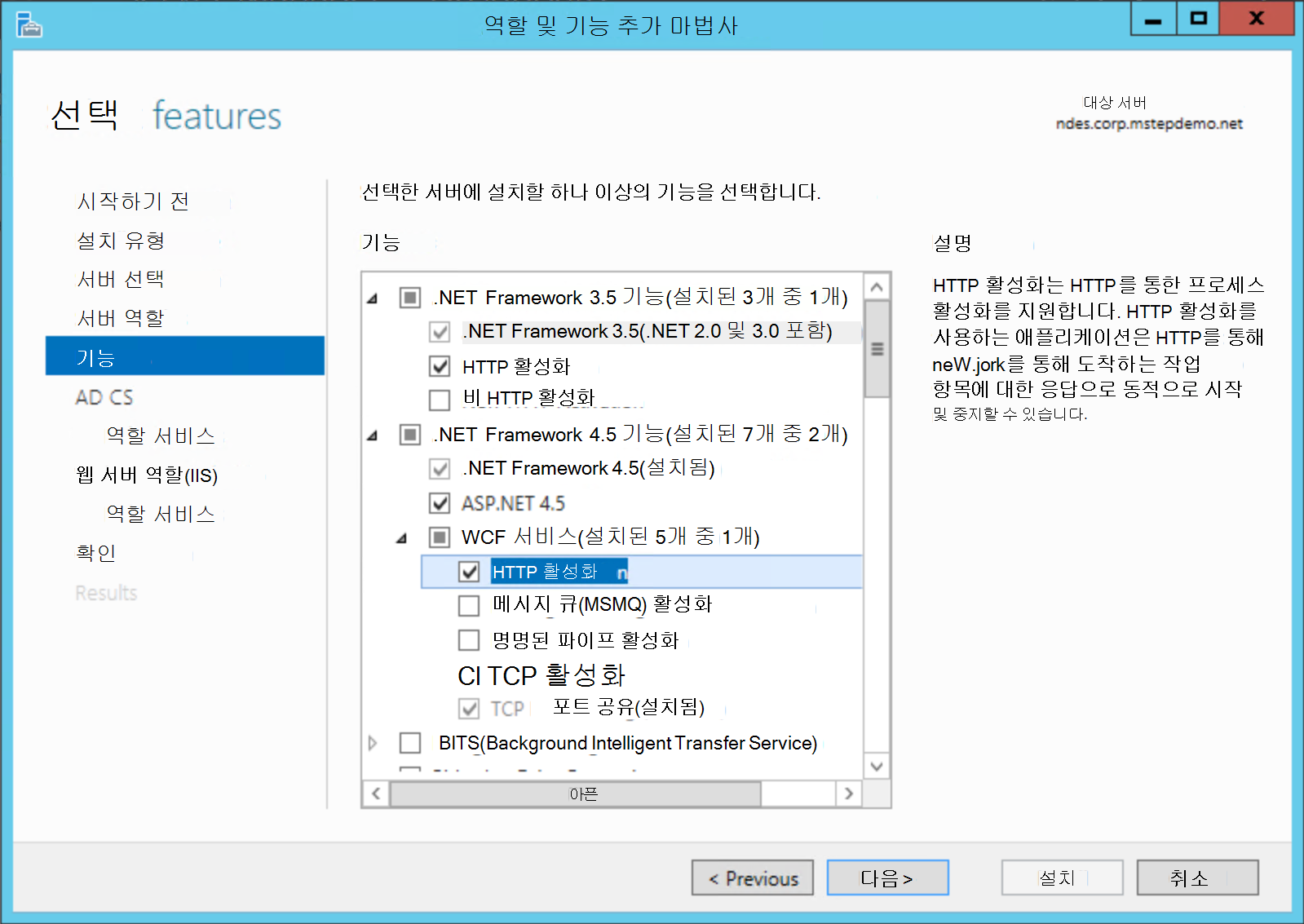

기능 페이지에서 .NET Framework 3.5 기능을 확장합니다. HTTP 활성화를 선택합니다. 역할 및 기능 추가 마법사 대화 상자에서 기능 추가를 선택합니다. .NET Framework 4.5 기능을 확장합니다. WCF 서비스를 확장합니다. HTTP 활성화를 선택합니다. 역할 및 기능 추가 마법사 대화 상자에서 기능 추가를 선택합니다. 다음을 선택합니다.

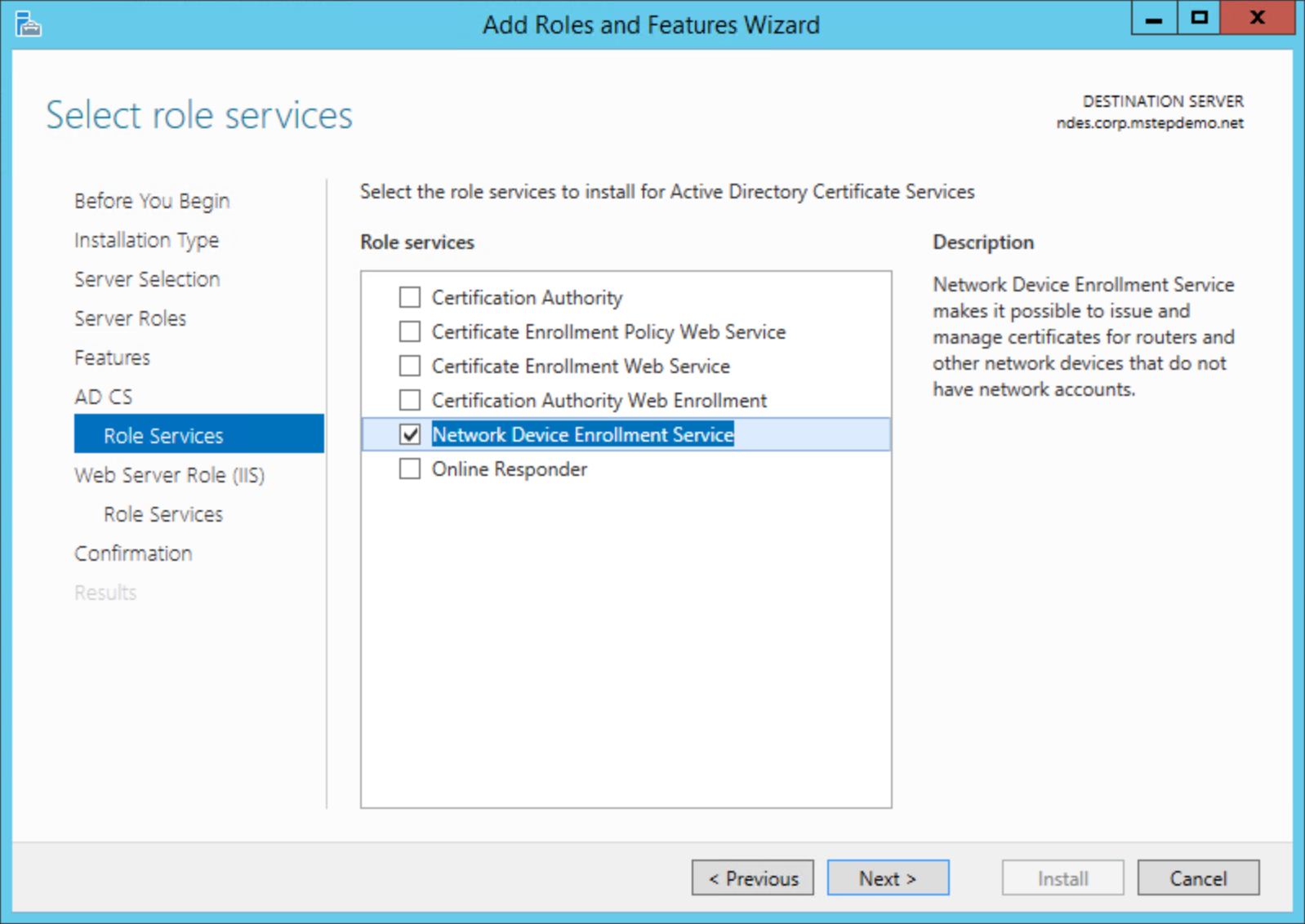

역할 서비스 선택 페이지에서 인증 기관 검사 상자의 선택을 취소합니다. 네트워크 디바이스 등록 서비스를 선택합니다. 역할 및 기능 추가 마법사 대화 상자에서 기능 추가를 선택합니다. 다음을 선택합니다.

IIS(웹 서버 역할) 페이지에서 다음을 선택합니다.

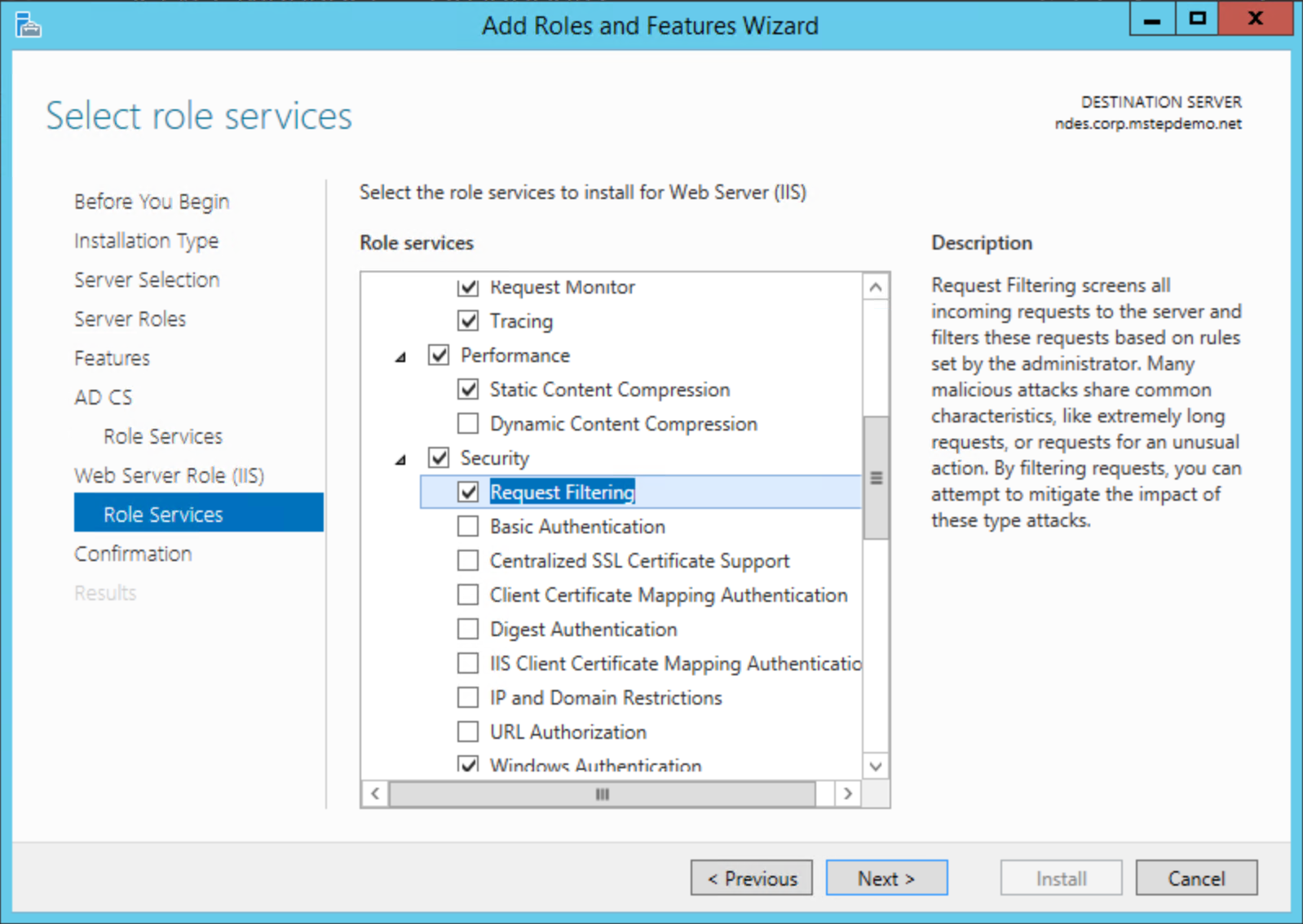

웹 서비스 역할에 대한 역할 서비스 선택 페이지에서 아직 선택하지 않은 경우 다음 추가 서비스를 선택한 다음 , 다음을 선택합니다.

- 웹 서버 > 보안 > 요청 필터링

- 웹 서버 > 애플리케이션 개발 > ASP.NET 3.5.

- 웹 서버 > 애플리케이션 개발 > ASP.NET 4.5. .

- 관리 도구 > IIS 6 관리 호환성 > IIS 6 메타베이스 호환성

- 관리 도구 > IIS 6 관리 호환성 > IIS 6 WMI 호환성

설치를 선택합니다. 설치가 완료되면 다음 절차를 계속 진행합니다. 닫기를 클릭하지 마세요.

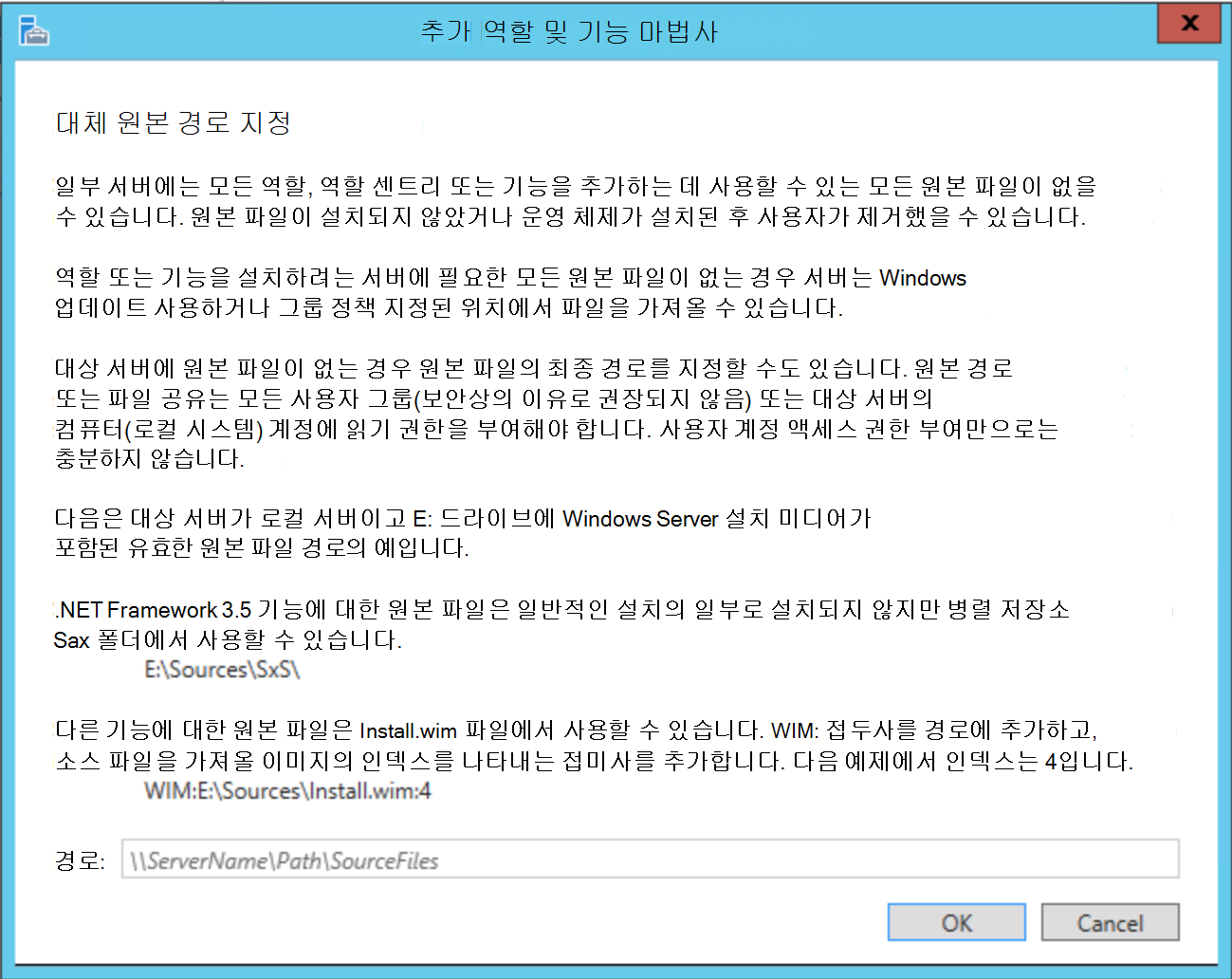

중요

.NET Framework 3.5는 일반적인 설치에 포함되지 않습니다. 서버가 인터넷에 연결된 경우 설치는 Windows 업데이트 사용하여 파일을 가져옵니다. 서버가 인터넷에 연결되어 있지 않은 경우 driveLetter>:\Sources\SxS\와 같은 <대체 원본 경로를 지정해야 합니다.

NDES 서비스 계정 구성

이 작업은 NDES 서비스 계정을 로컬 IIS_USRS 그룹에 추가합니다. 또한 이 작업은 Kerberos 인증 및 위임에 대한 NDES 서비스 계정을 구성합니다.

IIS_USRS 그룹에 NDES 서비스 계정 추가

로컬 관리자에 해당하는 액세스 권한으로 NDES 서버에 로그인합니다.

로컬 사용자 및 그룹 관리 콘솔 시작합니다(

lusrmgr.msc).탐색 창에서 그룹을 선택합니다. IIS_IUSRS 그룹을 두 번 클릭합니다.

IIS_IUSRS 속성 대화 상자에서 추가를 선택합니다. NDESSvc 또는 NDES 서비스 계정의 이름을 입력합니다. 이름 확인을 선택하여 이름을 확인한 다음 확인을 선택합니다. 확인을 선택하여 속성 대화 상자를 닫습니다.

관리 콘솔 닫습니다.

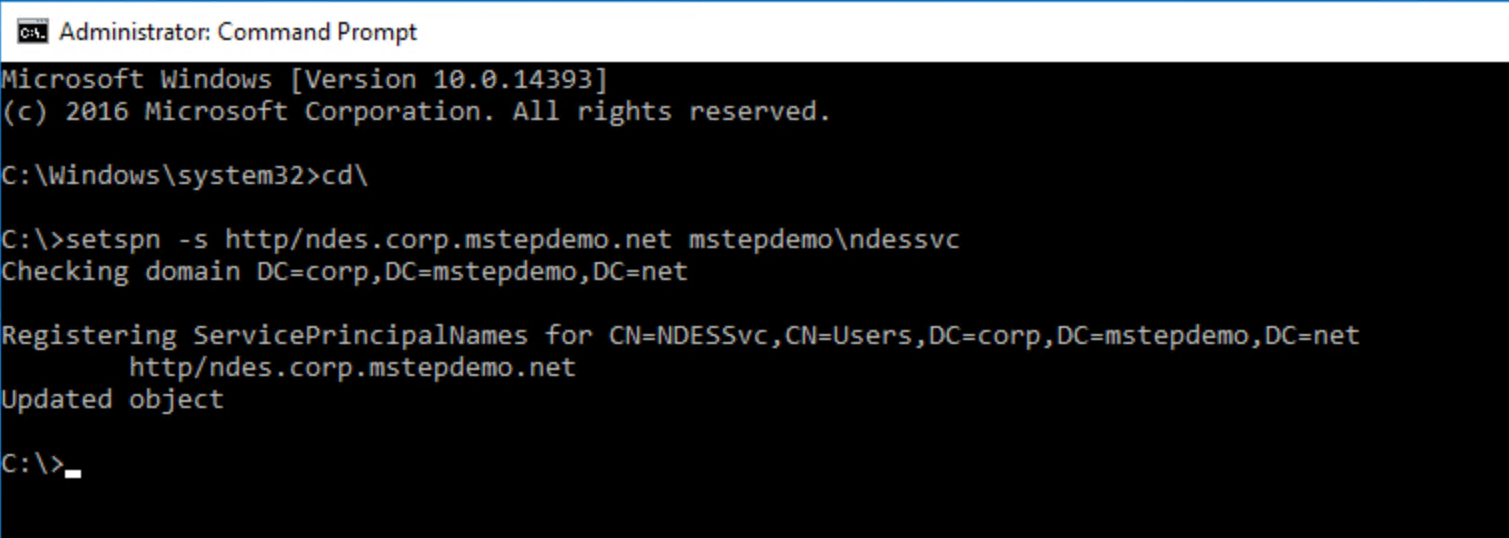

NDES 서비스 계정에 서비스 주체 이름 등록

도메인 관리자에 해당하는 액세스 권한으로 NDES 서버에 로그인합니다.

관리자 권한 명령 프롬프트를 엽니다.

다음 명령을 입력하여 서비스 주체 이름을 등록합니다.

setspn -s http/[FqdnOfNdesServer] [DomainName\\NdesServiceAccount]여기서 [FqdnOfNdesServer] 는 NDES 서버의 정규화된 도메인 이름이고 [DomainName\NdesServiceAccount] 는 백슬래시(\)로 구분된 도메인 이름 및 NDES 서비스 계정 이름입니다. 명령의 예는 다음과 같습니다.

setspn -s http/ndes.corp.contoso.com contoso\ndessvc

참고

여러 NDES 서버에 동일한 서비스 계정을 사용하는 경우 NDES 서비스가 실행되는 각 NDES 서버에 대해 다음 작업을 반복합니다.

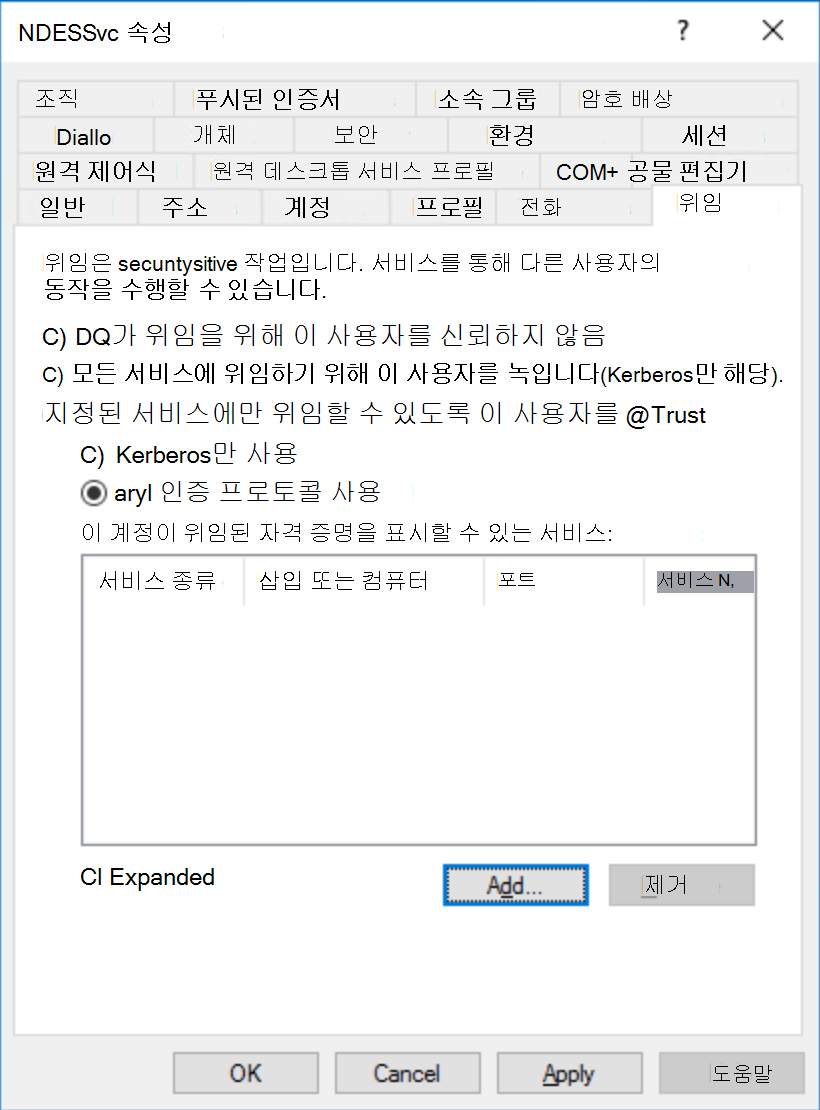

위임에 대한 NDES 서비스 계정 구성

NDES 서비스는 사용자를 대신하여 인증서를 등록합니다. 따라서 사용자를 대신하여 수행할 수 있는 작업을 제한하려고 합니다. 위임을 통해 이 작업을 수행합니다.

도메인 관리자에 해당하는 최소 액세스 권한으로 도메인 컨트롤러에 로그인합니다.

Active Directory 사용자 및 컴퓨터를 엽니다.

NDES 서비스 계정(NDESSvc)을 찾습니다. 마우스 오른쪽 단추를 클릭하고 속성을 선택합니다. 위임 탭을 선택합니다.

지정된 서비스에만 위임하려면 이 사용자 신뢰를 선택합니다.

인증 프로토콜 사용을 선택합니다.

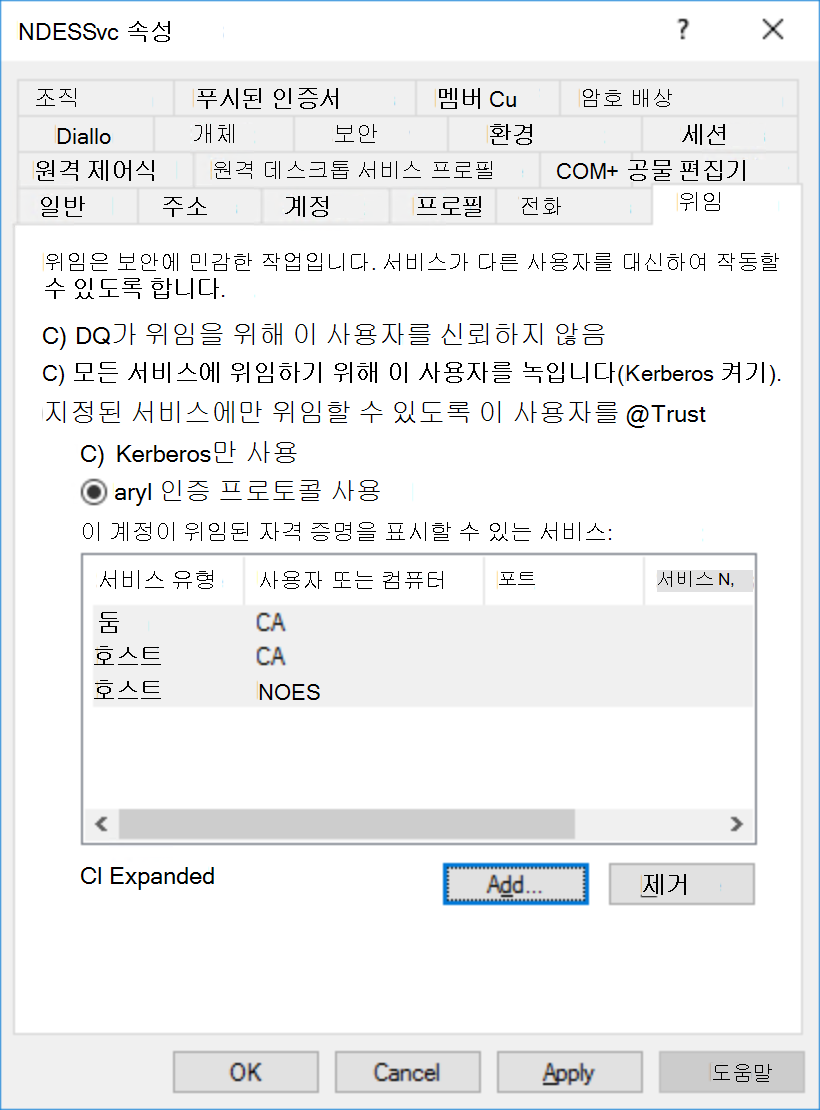

추가를 선택합니다.

사용자 또는 컴퓨터 선택... 조인된 디바이스를 Microsoft Entra 비즈니스용 Windows Hello 인증 인증서를 발급하는 데 사용하는 NDES 서버의 이름을 입력합니다. 사용 가능한 서비스 목록에서 호스트를 선택합니다. 확인을 선택합니다.

이 서비스 계정을 사용하여 각 NDES 서버에 대해 5단계와 6단계를 반복합니다. 추가를 선택합니다.

사용자 또는 컴퓨터 선택... 이 NDES 서비스 계정이 비즈니스용 Windows Hello 인증 인증서를 발급하여 조인된 디바이스에 Microsoft Entra 발급하는 인증 기관의 이름을 입력합니다. 사용 가능한 서비스 목록에서 dcom을 선택합니다. Ctrl 키를 누른 채 호스트를 선택합니다. 확인을 선택합니다.

하나 이상의 NDES 서버가 인증서를 요청하는 각 발급 인증 기관에 대해 8단계와 9단계를 반복합니다.

확인을 선택합니다. Active Directory 사용자 및 컴퓨터 닫습니다.

NDES 역할 및 인증서 템플릿 구성

이 작업은 NDES 역할 및 NDES 서버에서 발급하는 인증서 템플릿을 구성합니다.

NDES 역할 구성

엔터프라이즈 관리 동등한 자격 증명을 사용하여 인증 기관 또는 관리 워크스테이션에 로그인합니다.

참고

마지막 작업 집합에서 Server Manger를 닫은 경우 서버 관리자 시작하고 노란색 느낌표를 표시하는 작업 플래그를 클릭합니다.

대상 서버에서 Active Directory 인증서 서비스 구성 링크를 선택합니다.

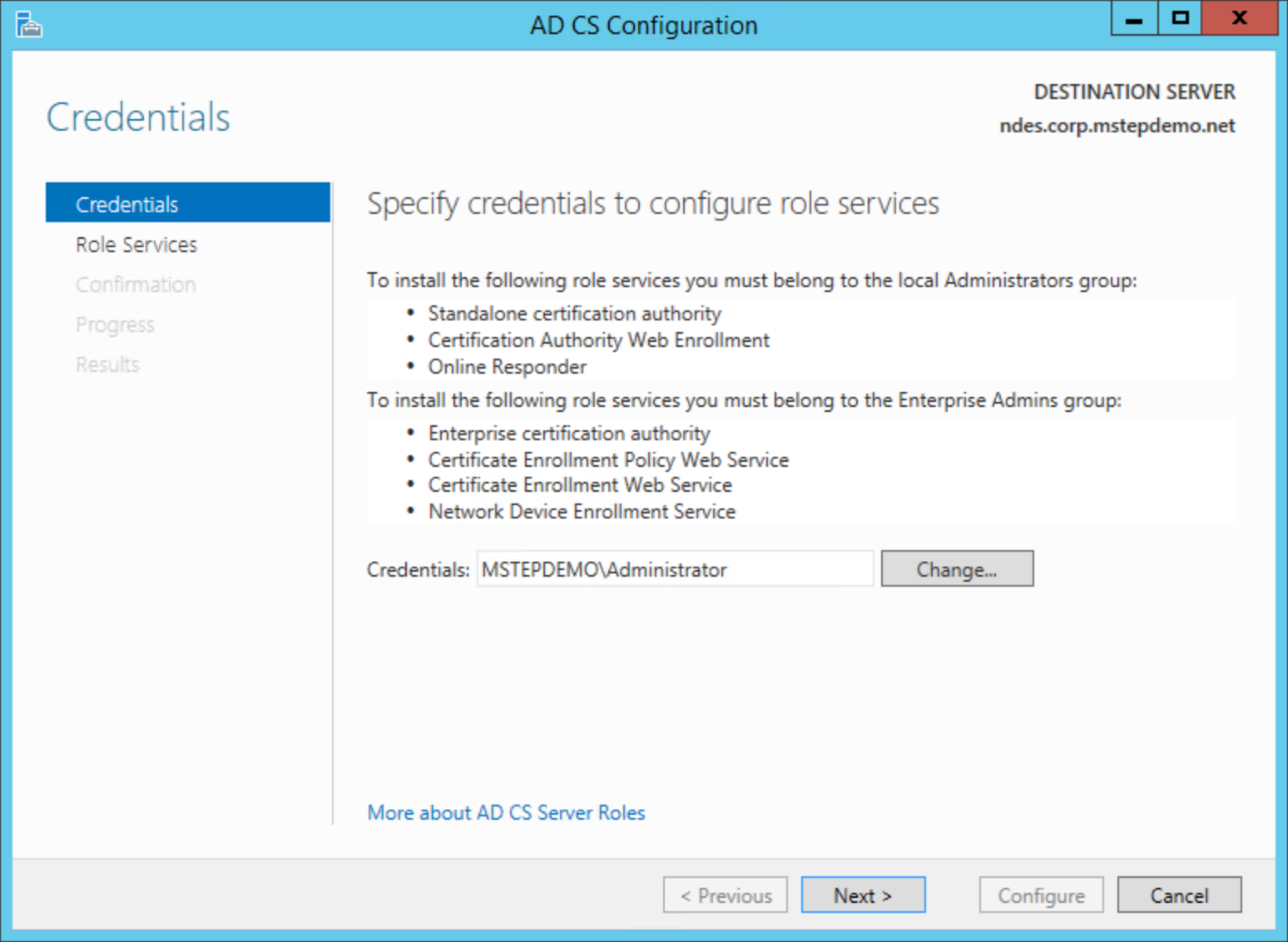

자격 증명 페이지에서 다음을 선택합니다.

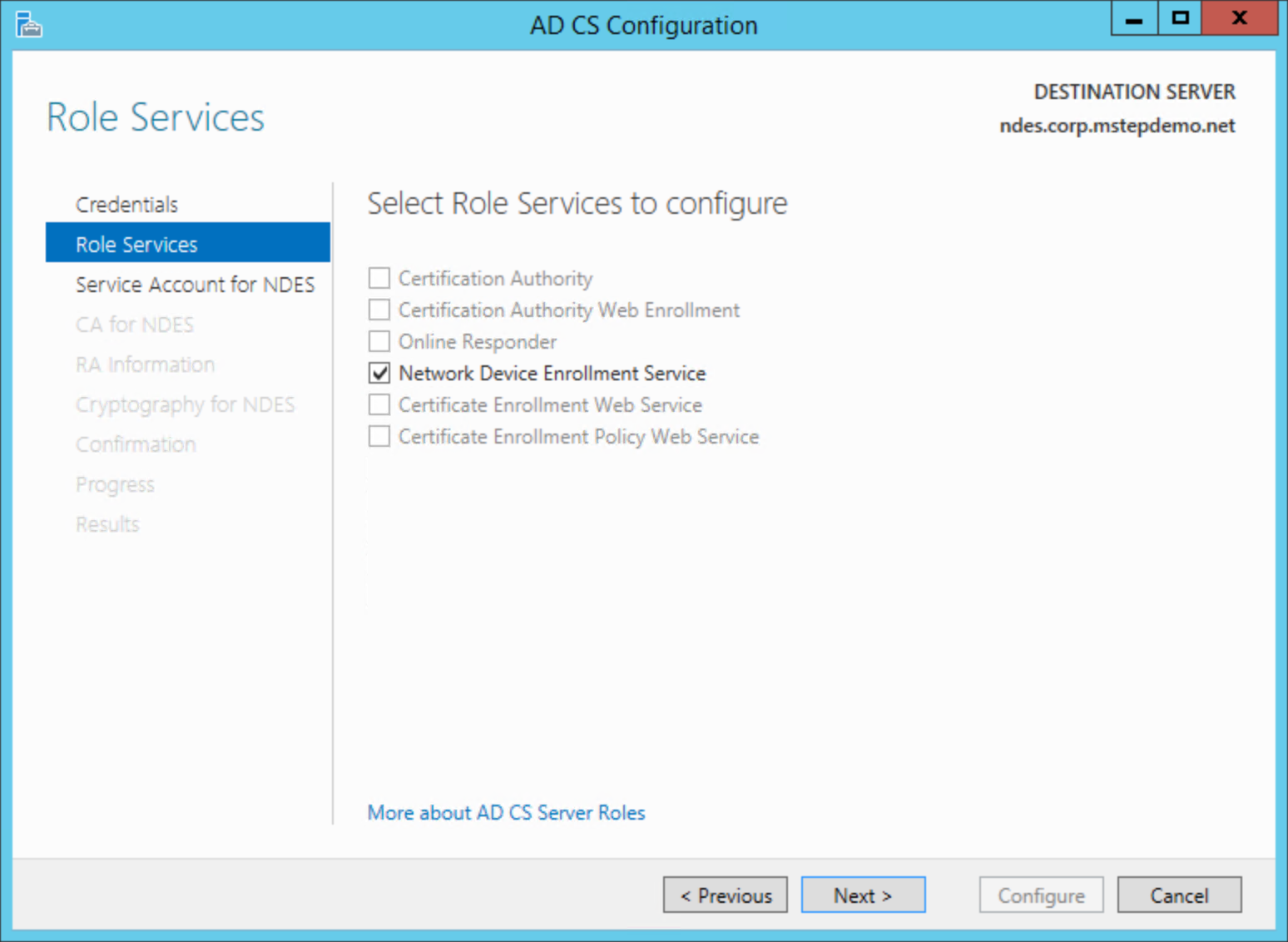

역할 서비스 페이지에서 네트워크 디바이스 등록 서비스를 선택한 다음, 다음을 선택합니다.

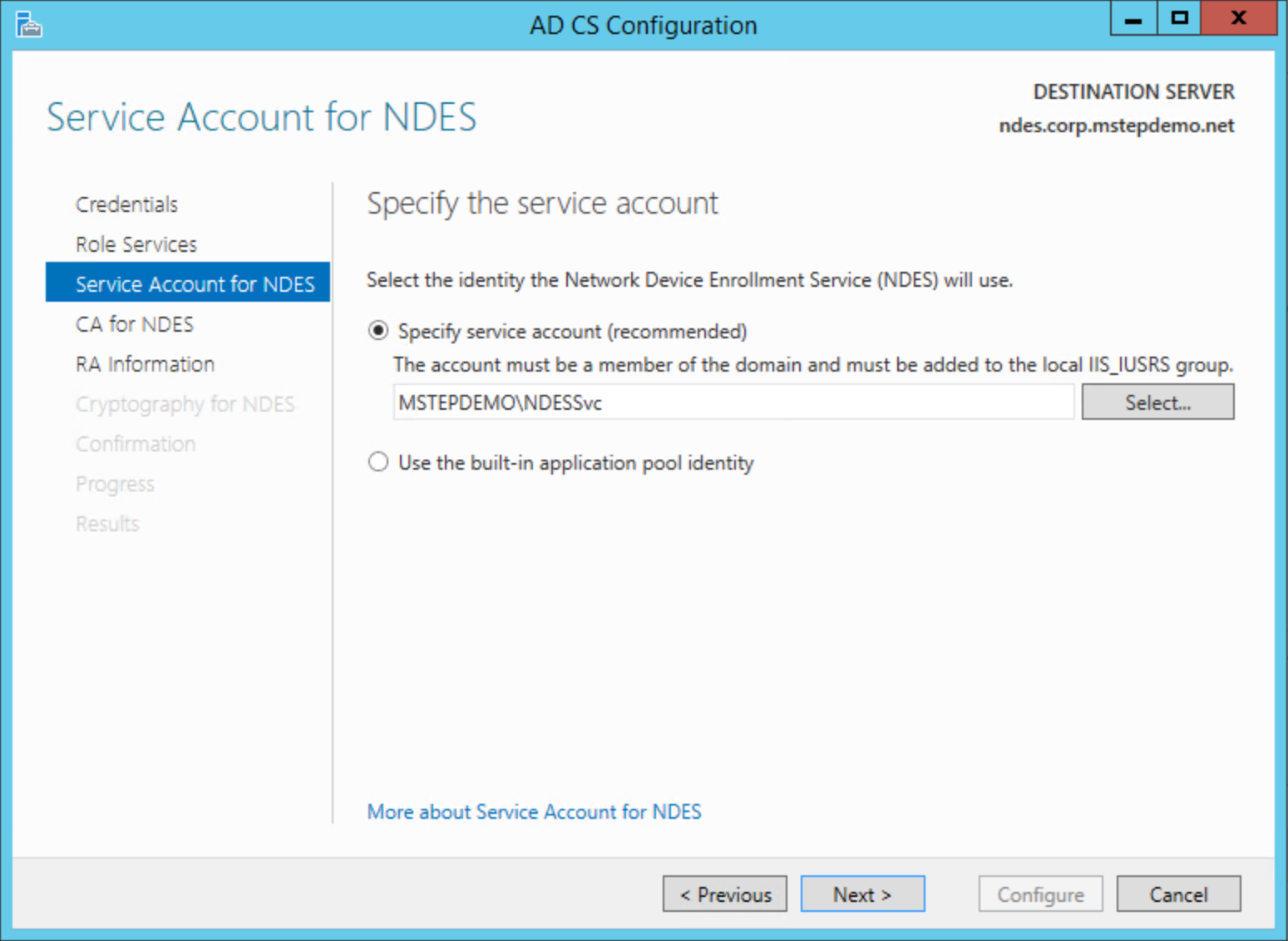

NDES용 서비스 계정 페이지에서 서비스 계정 지정(권장)을 선택합니다. 선택...을 선택합니다. Windows 보안 대화 상자에 NDES 서비스 계정의 사용자 이름과 암호를 입력합니다. 다음을 선택합니다.

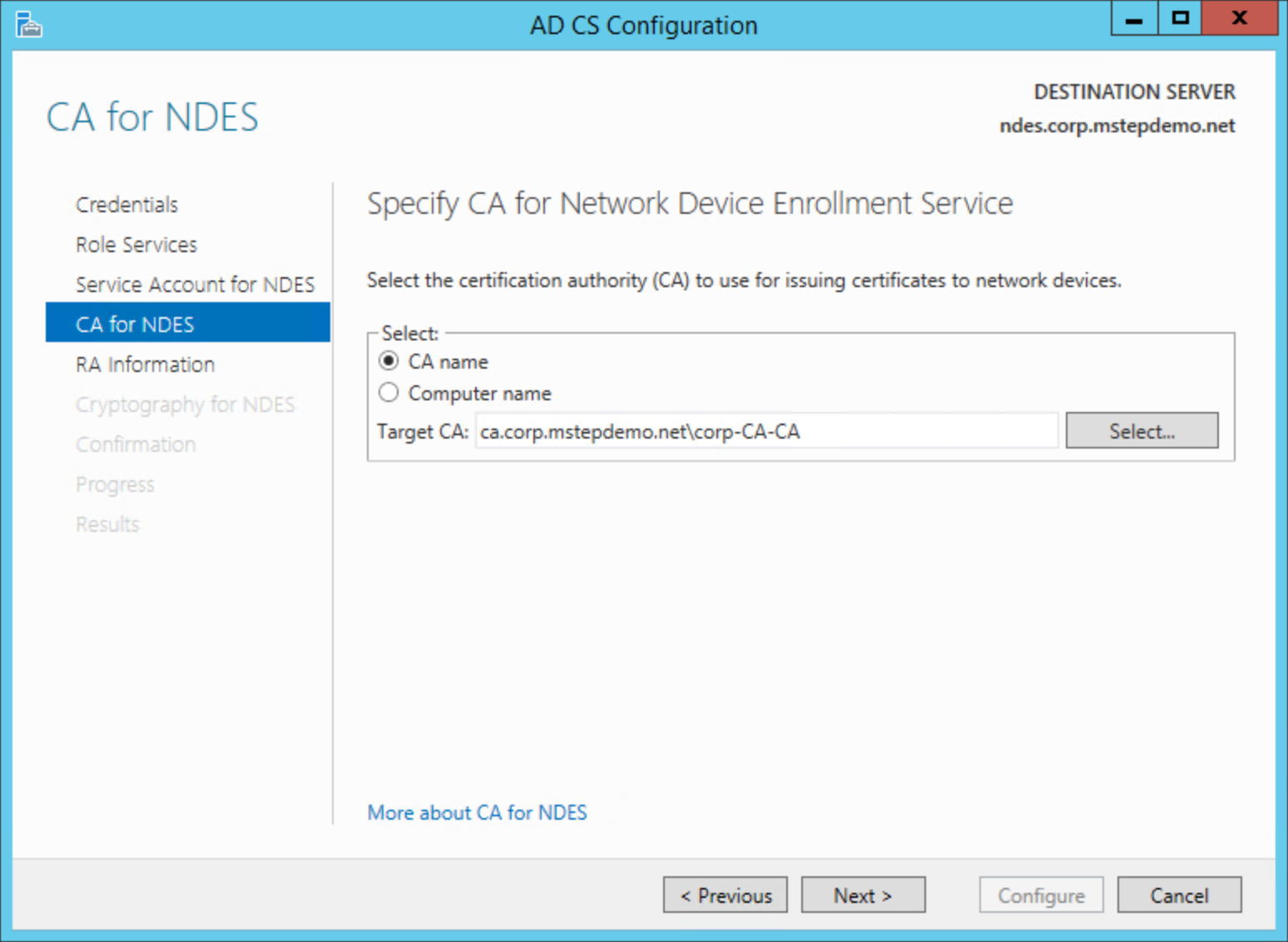

NDES용 CA 페이지에서 CA 이름을 선택합니다. 선택...을 선택합니다. NDES 서버에서 인증서를 요청하는 발급 인증 기관을 선택합니다. 다음을 선택합니다.

RA 정보에서 다음을 선택합니다.

NDES 암호화 페이지에서 다음을 선택합니다.

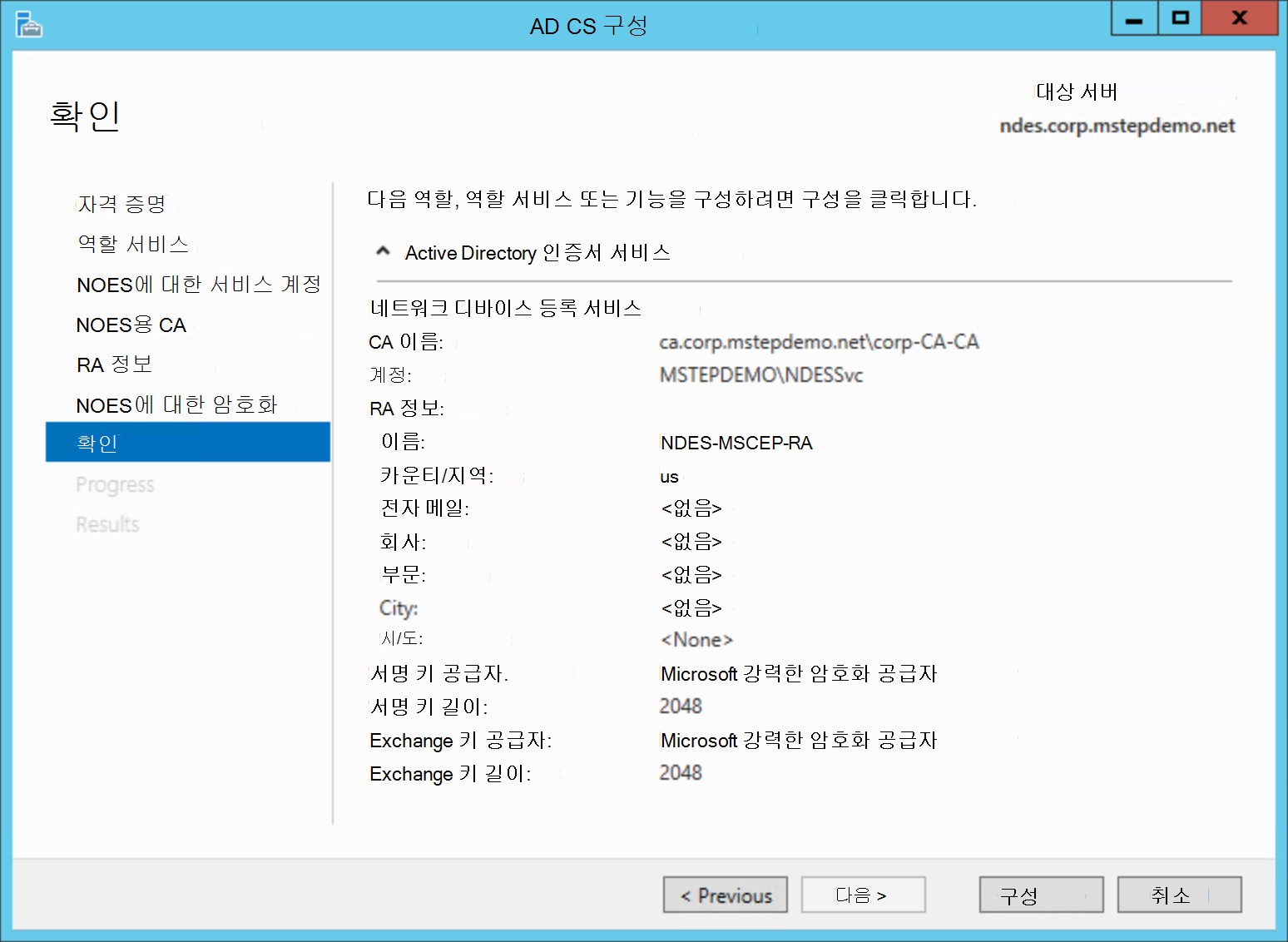

확인 페이지를 검토합니다. 구성을 선택합니다.

구성이 완료된 후 닫 기를 선택합니다.

NDES에서 인증서 템플릿 구성

단일 NDES 서버는 최대 3개의 인증서 템플릿을 요청할 수 있습니다. NDES 서버는 Microsoft Intune SCEP 인증서 프로필에 할당된 들어오는 인증서 요청에 따라 발급할 인증서를 결정합니다. Microsoft Intune SCEP 인증서 프로필에는 세 가지 값이 있습니다.

- 디지털 서명

- 키 암호화

- 키 암호화, 디지털 서명

각 값은 NDES 서버의 레지스트리 값 이름에 매핑됩니다. NDES 서버는 들어오는 SCEP 제공 값을 해당 인증서 템플릿으로 변환합니다. 아래 표에는 NDES 인증서 템플릿 레지스트리 값 이름의 SCEP 프로필 값이 나와 있습니다.

| SCEP 프로필 키 사용 | NDES 레지스트리 값 이름 |

|---|---|

| 디지털 서명 | SignatureTemplate |

| 키 암호화 | EncryptionTemplate |

| 키 암호화 디지털 서명 |

GeneralPurposeTemplate |

구성을 직관적으로 유지하려면 인증서 요청을 레지스트리 값 이름과 일치시켜야 합니다(암호화 인증서는 암호화 템플릿을 사용하고 서명 인증서는 서명 템플릿을 사용하는 등). 이 직관적인 디자인의 결과는 NDES 서버의 잠재적 기하급수적 증가입니다. 엔터프라이즈에서 9개의 고유한 서명 인증서를 발급해야 하는 organization 상상해 보십시오.

필요한 경우 암호화 레지스트리 값 이름에 서명 인증서를 구성하거나 서명 레지스트리 값의 암호화 인증서를 구성하여 NDES 인프라 사용을 최대화할 수 있습니다. 이 직관적인 디자인에는 실제 목적에 관계없이 SCEP 인증서 프로필이 올바른 인증서를 등록하도록 구성에 대한 최신의 정확한 설명서가 필요합니다. 각 organization 구성 및 관리의 용이성과 추가 NDES 인프라 및 그에 따른 관리 오버헤드의 균형을 유지해야 합니다.

로컬 관리자에 해당하는 자격 증명을 사용하여 NDES 서버에 로그인합니다.

관리자 권한 명령 프롬프트를 엽니다.

위의 표를 사용하여 Microsoft Entra 조인된 디바이스에 대한 비즈니스용 Windows Hello 인증 인증서를 요청하는 데 사용할 레지스트리 값 이름을 결정합니다.

다음 명령을 입력합니다.

reg add HKLM\Software\Microsoft\Cryptography\MSCEP /v [registryValueName] /t REG_SZ /d [certificateTemplateName]여기서 registryValueName은 위 표의 세 가지 값 이름 중 하나이며 여기서 certificateTemplateName은 비즈니스용 Windows Hello Microsoft Entra 조인된 디바이스에 대해 만든 인증서 템플릿의 이름입니다. 예제:

reg add HKLM\Software\Microsoft\Cryptography\MSCEP /v SignatureTemplate /t REG_SZ /d AADJWHFBAuthentication명령이 기존 값을 덮어쓸 수 있는 권한을 요청하면 Y 를 입력합니다.

명령 프롬프트를 닫습니다.

중요

인증서 템플릿의 이름을 사용합니다. 표시 이름이 아닙니다. 인증서 템플릿 이름에는 공백이 포함되지 않습니다. 인증서 템플릿 관리 콘솔(certtmpl.msc)에서 인증서 템플릿 속성의 일반 탭을 확인하여 인증서 이름을 볼 수 있습니다.

내부 NDES URL에 대한 웹 애플리케이션 프록시 만듭니다.

Microsoft Entra 조인된 디바이스에 대한 인증서 등록은 인터넷을 통해 발생합니다. 따라서 내부 NDES URL은 외부에서 액세스할 수 있어야 합니다. Microsoft Entra 애플리케이션 프록시를 사용하여 쉽고 안전하게 이 작업을 수행할 수 있습니다. Microsoft Entra 애플리케이션 프록시는 네트워크 디바이스 등록 서비스와 같이 온-프레미스에서 호스트되는 웹 애플리케이션에 대한 Single Sign-On 및 보안 원격 액세스를 제공합니다.

여러 외부 NDES URL을 사용하도록 Microsoft Intune SCEP 인증서 프로필을 구성하는 것이 가장 좋습니다. 이렇게 하면 Microsoft Intune 인증서 요청을 동일하게 구성된 NDES 서버로 부하를 분산할 수 있습니다(각 NDES 서버는 약 300개의 동시 요청을 수용할 수 있음). Microsoft Intune 이러한 요청을 Microsoft Entra 애플리케이션 프록시에 보냅니다.

Microsoft Entra 애플리케이션 프록시는 경량 애플리케이션 프록시 커넥터 에이전트에서 서비스됩니다. 자세한 내용은 애플리케이션 프록시란?을 참조하세요. 이러한 에이전트는 온-프레미스 도메인에 가입된 디바이스에 설치되고 Azure에 대한 인증된 보안 아웃바운드 연결을 만들고 Microsoft Entra Application Proxies의 요청을 처리하기 위해 대기합니다. Microsoft Entra ID 커넥터 그룹을 만들어 특정 커넥터를 서비스 특정 애플리케이션에 할당할 수 있습니다.

커넥터 그룹은 자동으로 라운드 로빈을 통해 할당된 커넥터 그룹 내의 커넥터에 Microsoft Entra 애플리케이션 프록시 요청의 부하를 분산합니다. 이렇게 하면 비즈니스용 Windows Hello 인증서 요청에 등록 요청을 충족하는 데만 사용할 수 있는 여러 전용 Microsoft Entra 애플리케이션 프록시 커넥터가 있습니다. NDES 서버 및 커넥터 부하 분산은 사용자가 비즈니스용 Windows Hello 인증서를 적시에 등록하도록 해야 합니다.

애플리케이션 프록시 커넥터 에이전트 다운로드 및 설치

도메인 사용자와 동등한 액세스를 사용하여 워크스테이션에 로그인합니다.

전역 관리자에 해당하는 액세스 권한으로 Azure Portal 로그인합니다.

모든 서비스를 선택합니다. Microsoft Entra ID 입력하여 서비스 목록을 필터링합니다. 서비스 아래에서 Microsoft Entra ID 선택합니다.

관리에서 애플리케이션 프록시를 선택합니다.

커넥터 서비스 다운로드를 선택합니다. 사용 약관 동의 & 다운로드를 선택합니다. 파일(AADApplicationProxyConnectorInstaller.exe)을 도메인의 다른 사용자가 액세스할 수 있는 위치에 저장합니다.

도메인 사용자에 해당하는 액세스 권한으로 커넥터를 실행할 컴퓨터에 로그인합니다.

중요

각 NDES 애플리케이션 프록시 대해 최소 2개의 Microsoft Entra ID 프록시 커넥터를 설치합니다. organization 전체에서 Microsoft Entra 애플리케이션 프록시 커넥터를 전략적으로 찾아 최대 가용성을 보장합니다. 커넥터를 실행하는 디바이스는 Azure 및 온-프레미스 NDES 서버와 통신할 수 있어야 합니다.

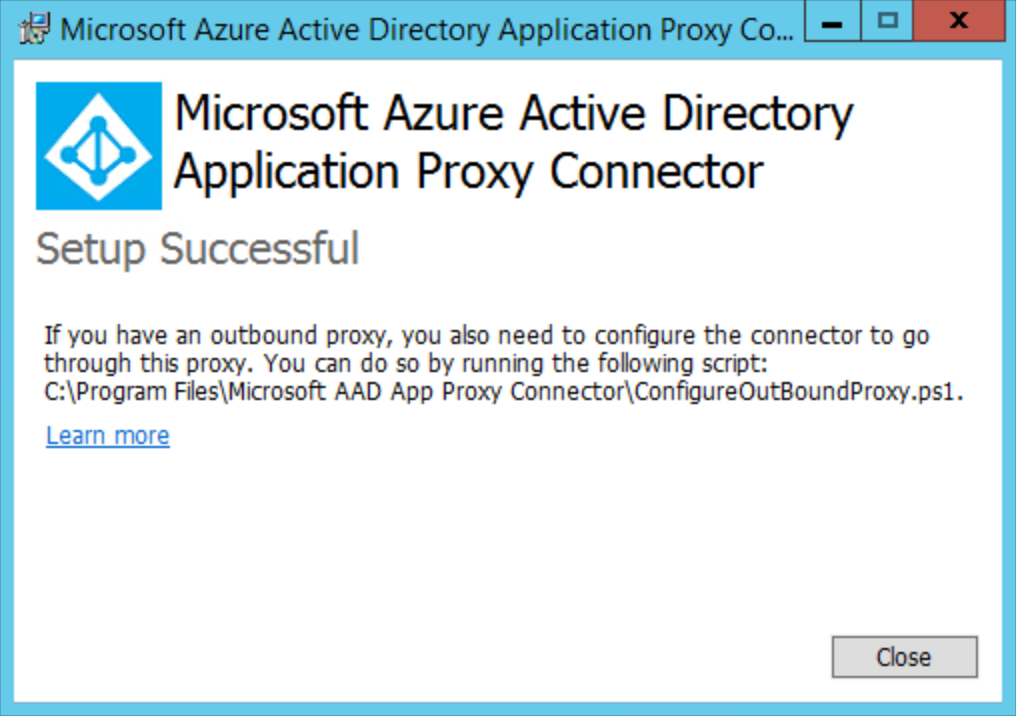

AADApplicationProxyConnectorInstaller.exe시작합니다.

사용 조건을 읽은 다음 사용 약관에 동의함 선택 설치를 선택합니다.

전역 관리자에 해당하는 액세스 권한으로 Microsoft Azure에 로그인합니다.

설치가 완료되면 아웃바운드 프록시 서버에 대한 정보를 읽습니다. 닫기를 선택합니다.

비즈니스용 Windows Hello 인증서 배포를 위해 Microsoft Entra 애플리케이션 프록시 커넥터를 실행하는 각 디바이스에 대해 5-10단계를 반복합니다.

커넥터 그룹 만들기

도메인 사용자와 동등한 액세스를 사용하여 워크스테이션에 로그인합니다.

전역 관리자에 해당하는 액세스 권한으로 Azure Portal 로그인합니다.

모든 서비스를 선택합니다. Microsoft Entra ID 입력하여 서비스 목록을 필터링합니다. 서비스 아래에서 Microsoft Entra ID 선택합니다.

관리에서 애플리케이션 프록시를 선택합니다.

새 커넥터 그룹을 선택합니다. 이름 아래에 NDES WHFB 커넥터를 입력합니다.

커넥터 목록에서 인증서 등록 요청을 비즈니스용 Windows Hello 서비스할 각 커넥터 에이전트를 선택합니다.

저장을 선택합니다.

Azure 애플리케이션 프록시 만들기

도메인 사용자와 동등한 액세스를 사용하여 워크스테이션에 로그인합니다.

전역 관리자에 해당하는 액세스 권한으로 Azure Portal 로그인합니다.

모든 서비스를 선택합니다. Microsoft Entra ID 입력하여 서비스 목록을 필터링합니다. 서비스 아래에서 Microsoft Entra ID 선택합니다.

관리에서 애플리케이션 프록시를 선택합니다.

앱 구성을 선택합니다.

이름 옆에 있는 기본 설정에서 WHFB NDES 01을 입력합니다. 이 Microsoft Entra 애플리케이션 프록시 설정과 온-프레미스 NDES 서버의 상관 관계를 지정하는 이름을 선택합니다. 두 NDES 서버가 동일한 내부 URL을 공유할 수 없으므로 각 NDES 서버에는 고유한 Microsoft Entra 애플리케이션 프록시가 있어야 합니다.

내부 URL 옆에 이 Microsoft Entra 애플리케이션 프록시와 연결된 NDES 서버의 정규화된 내부 DNS 이름을 입력합니다. 예를 들면

https://ndes.corp.mstepdemo.net입니다. NDES 서버의 기본 호스트 이름(AD 컴퓨터 계정 이름)을 일치시키고 URL 접두사를 https로 접두사로 지정해야 합니다.내부 URL 아래의 첫 번째 목록에서 https:// 선택합니다. https:// 옆의 텍스트 상자에 Microsoft Entra 애플리케이션 프록시의 외부 호스트 이름으로 사용할 호스트 이름을 입력합니다. 입력한 호스트 이름 옆의 목록에서 Microsoft Entra 애플리케이션 프록시에 외부에서 사용할 DNS 접미사를 선택합니다. 기본값인 -[tenantName].msapproxy.net을 사용하는 것이 좋습니다. 여기서 [tenantName]은 현재 Microsoft Entra 테넌트 이름(-mstephendemo.msappproxy.net)입니다.

사전 인증 목록에서 통과를 선택합니다.

커넥터 그룹 목록에서 NDES WHFB 커넥터를 선택합니다.

추가 설정에서 백 엔드 애플리케이션 시간 제한에서 기본값을 선택합니다. URL 번역 섹션 아래에서 헤더 옆에 있는 예를 선택하고 애플리케이션 본문 옆에 있는 아니요를 선택합니다.

추가를 선택합니다.

Azure 포털을 로그아웃합니다.

중요

내부 및 외부 URL을 적어 씁니다. NDES-Intune 인증 인증서를 등록할 때 이 정보가 필요합니다.

NDES-Intune 인증 인증서 등록

이 작업은 Intune 커넥터 및 NDES 서버에서 사용하는 클라이언트 및 서버 인증 인증서를 등록합니다.

로컬 관리자에 해당하는 액세스 권한으로 NDES 서버에 로그인합니다.

로컬 컴퓨터 인증서 관리자를 시작합니다(certlm.msc).

탐색 창에서 개인 노드를 확장합니다.

마우스 오른쪽 단추로 개인을 클릭합니다. 모든 작업과 새 인증서 요청을 선택합니다.

시작하기 전에 페이지에서 다음을 선택합니다.

인증서 등록 정책 선택 페이지에서 다음을 선택합니다.

인증서 요청 페이지에서 NDES Intune 인증 검사 상자를 선택합니다.

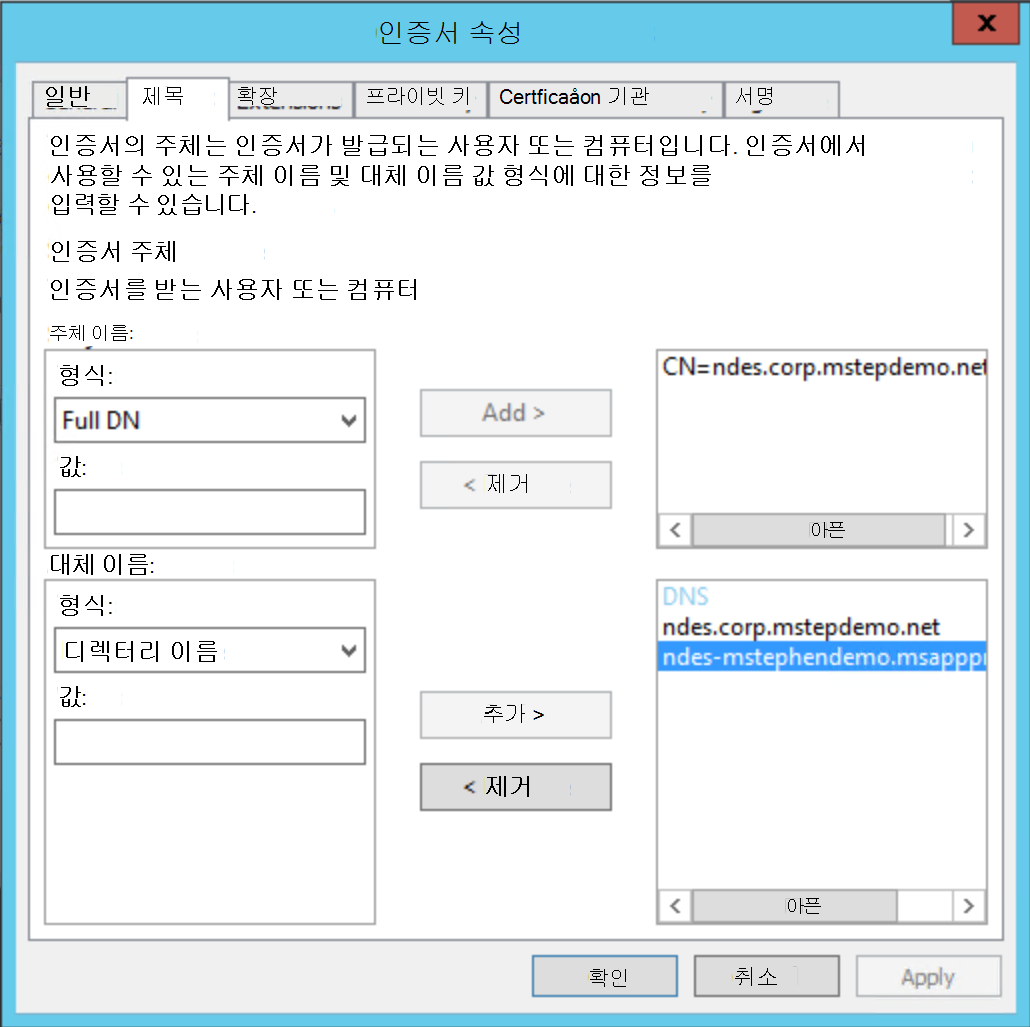

이 인증서에 등록하려면 추가 정보가 필요합니다를 선택합니다. 설정 링크를 구성하려면 여기를 클릭하세요.

주체 이름 아래의 유형 목록에서 일반 이름을 선택합니다. 이전 작업에서 사용된 내부 URL (예: ndes.corp.mstepdemo.net https:// 없음)을 입력한 다음 추가를 선택합니다.

대체 이름 아래의 유형 목록에서 DNS를 선택합니다. 이전 작업에서 사용된 내부 URL을 입력합니다 (예: ndes.corp.mstepdemo.net https:// 없음). 추가를 선택합니다. 이전 작업에 사용된 외부 URL을 입력합니다 (예: ndes-mstephendemo.msappproxy.net https:// 없음). 추가를 선택합니다. 완료되면 확인을 선택합니다.

등록 선택

Microsoft Entra 조인된 디바이스에 대한 비즈니스용 Windows Hello 인증 인증서를 요청하는 데 사용되는 모든 NDES 서버에 대해 이 단계를 반복합니다.

웹 서버 역할 구성

이 작업은 서버 인증 인증서를 사용하도록 NDES 서버에서 웹 서버 역할을 구성합니다.

로컬 관리자에 해당하는 액세스 권한으로 NDES 서버에 로그인합니다.

관리 도구에서 IIS(인터넷 정보 서비스) 관리자를 시작합니다.

NDES 서버 이름이 있는 노드를 확장합니다. 사이트를 확장하고 기본 웹 사이트를 선택합니다.

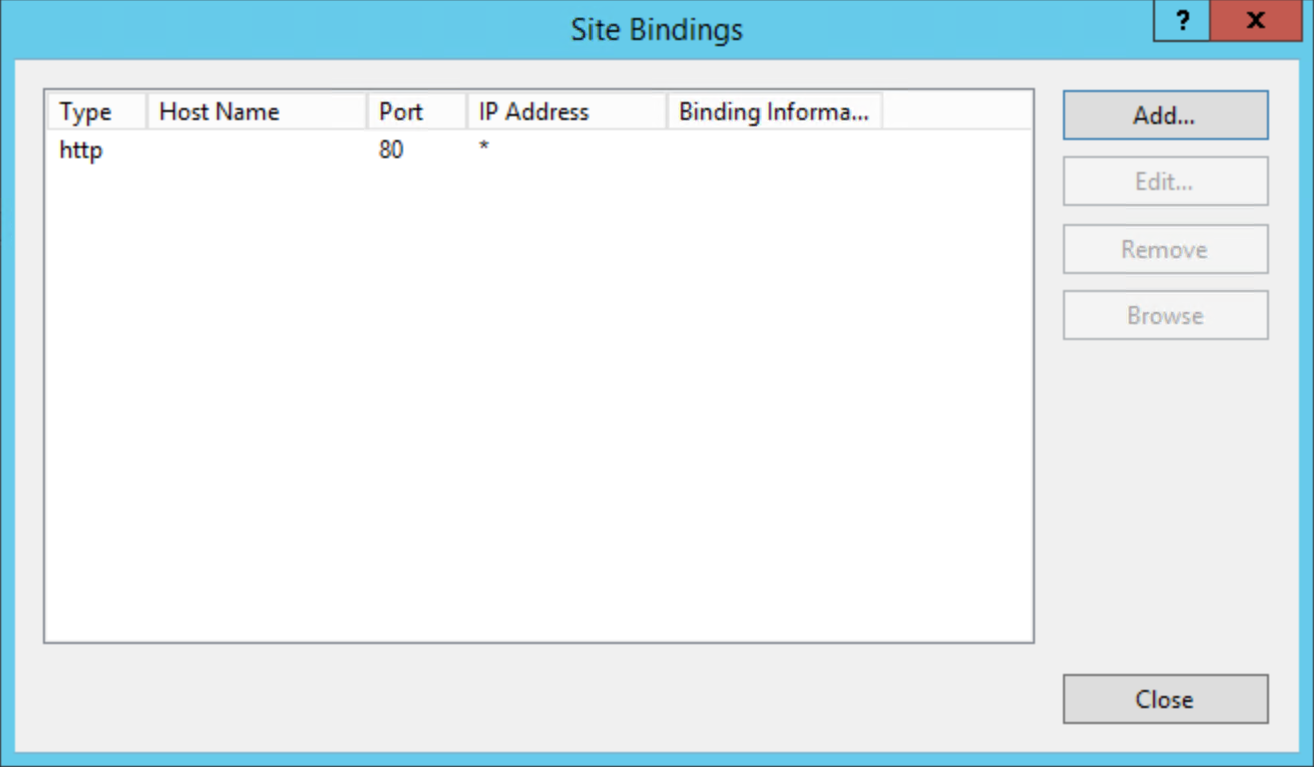

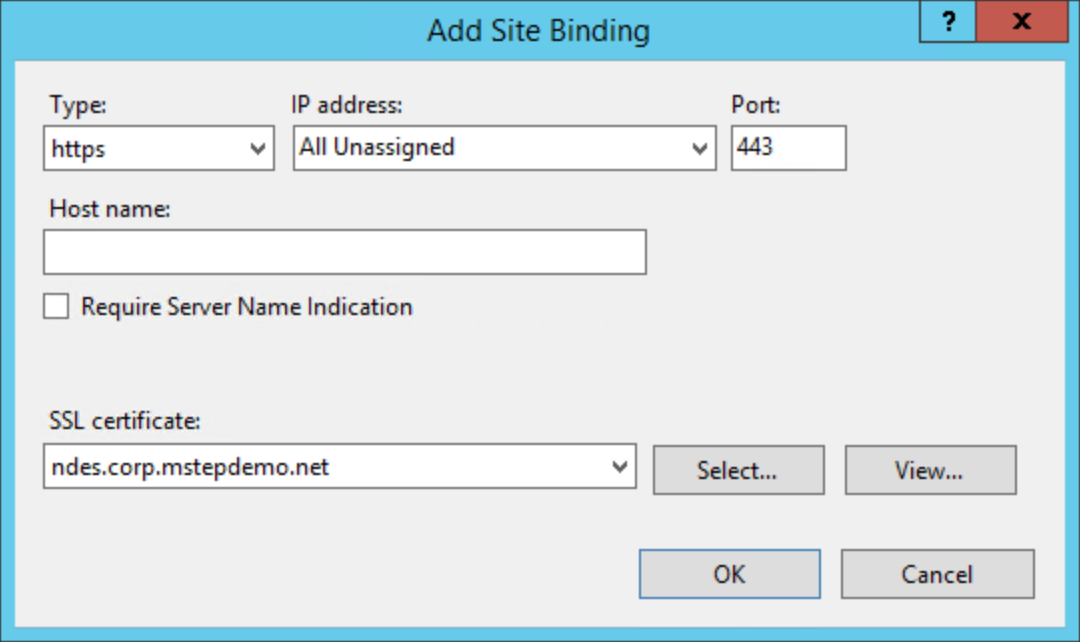

작업에서 바인딩...을 선택합니다. 추가를 선택합니다.

형식에서 https를 선택합니다. 포트 값이 443인지 확인합니다.

SSL 인증서 목록에서 이전에 등록한 인증서를 선택합니다. 확인을 선택합니다.

사이트 바인딩 목록에서 http를 선택합니다. 제거를 선택합니다.

사이트 바인딩 대화 상자에서 닫기를 선택합니다.

IIS(인터넷 정보 서비스) 관리자를 닫습니다.

구성 확인

이 작업은 NDES 서버에 대한 TLS 구성을 확인합니다.

로컬 관리자에 해당하는 액세스 권한으로 NDES 서버에 로그인합니다.

인터넷 Explorer 향상된 보안 구성 사용 안 함

서버 관리자를 엽니다. 탐색 창에서 로컬 서버를 선택합니다.

속성 섹션에서 IE 보안 강화 구성옆에 있는 켜기를 선택합니다.

인터넷 Explorer 향상된 보안 구성 대화 상자의 관리자 아래에서 끄기를 선택합니다. 확인을 선택합니다.

서버 관리자 닫습니다.

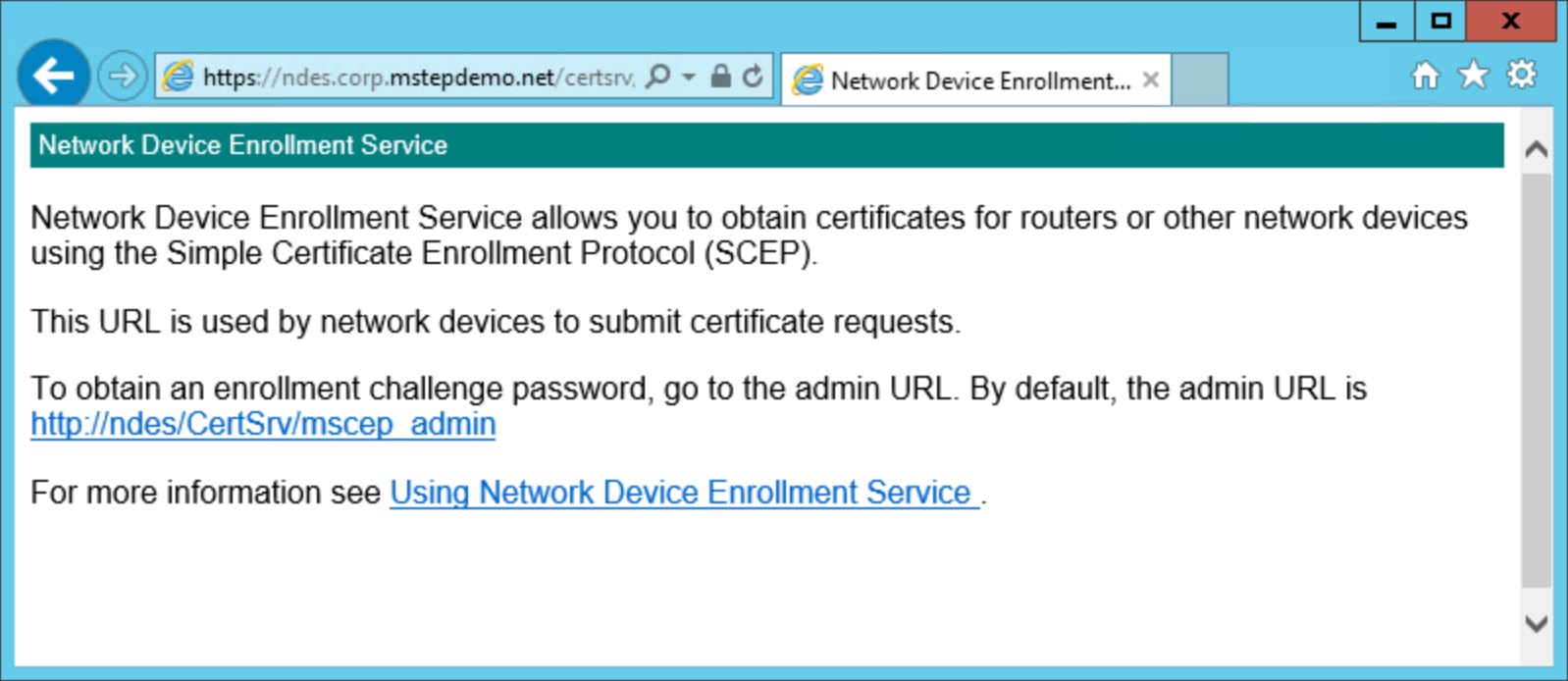

NDES 웹 서버 테스트

인터넷 Explorer 엽니다.

탐색 모음에 를 입력합니다.

https://[fqdnHostName]/certsrv/mscep/mscep.dll여기서 [fqdnHostName] 은 NDES 서버의 정규화된 내부 DNS 호스트 이름입니다.

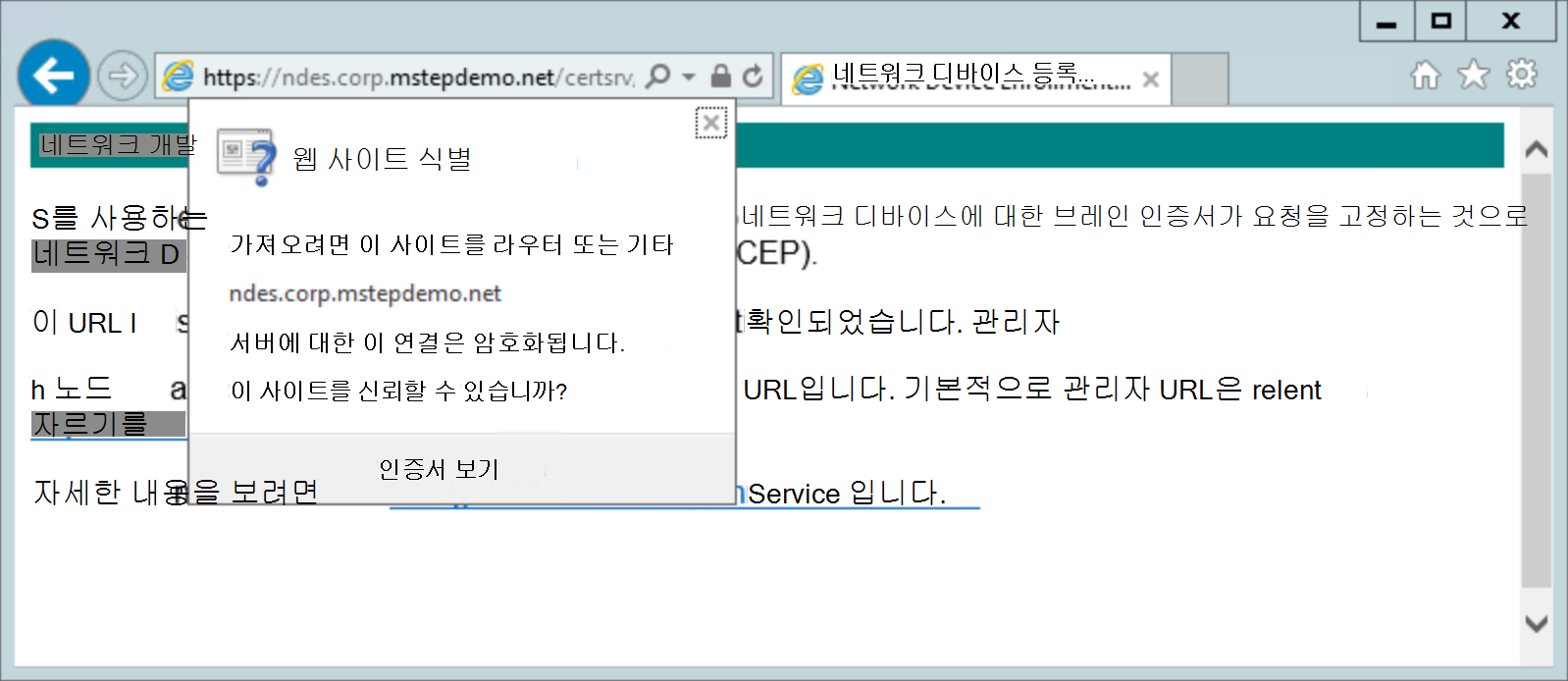

웹 브라우저에 다음과 유사한 웹 페이지가 표시됩니다. 비슷한 페이지가 표시되지 않거나 503 서비스를 사용할 수 없음 메시지가 표시되면 NDES 서비스 계정에 적절한 사용자 권한이 있는지 확인합니다. NetworkDeviceEnrollmentService 원본을 사용하여 이벤트에 대한 애플리케이션 이벤트 로그를 검토할 수도 있습니다.

웹 사이트에서 서버 인증 인증서를 사용하는지 확인합니다.

Microsoft Intune 작동하도록 네트워크 디바이스 등록 서비스 구성

네트워크 디바이스 등록 서비스를 성공적으로 구성했습니다. 이제 Intune 인증서 커넥터에서 작동하도록 구성을 수정해야 합니다. 이 작업에서는 NDES 서버 및 http.sys 긴 URL을 처리할 수 있도록 설정합니다.

- 긴 URL을 지원하도록 NDES 구성

긴 URL을 지원하도록 NDES 및 HTTP 구성

로컬 관리자에 해당하는 액세스 권한으로 NDES 서버에 로그인합니다.

기본 웹 사이트 구성

관리 도구에서 IIS(인터넷 정보 서비스) 관리자를 시작합니다.

NDES 서버 이름이 있는 노드를 확장합니다. 사이트를 확장하고 기본 웹 사이트를 선택합니다.

콘텐츠 창에서 요청 필터링을 두 번 클릭합니다. 작업 창에서 기능 설정 편집... 을 선택합니다.

목록에 없는 파일 이름 확장명 허용을 선택합니다.

목록에 없는 동사 허용을 선택합니다.

상위 비트 문자 허용을 선택합니다.

허용되는 최대 콘텐츠 길이(바이트)에 30000000을 입력합니다.

최대 URL 길이(바이트)로 65534를 입력합니다.

최대 쿼리 문자열(바이트)에 65534를 입력합니다.

확인을 선택합니다. IIS(인터넷 정보 서비스) 관리자를 닫습니다.

HTTP.SYS 대한 매개 변수 구성

관리자 권한 명령 프롬프트를 엽니다.

다음 명령을 실행합니다.

reg add HKLM\SYSTEM\CurrentControlSet\Services\HTTP\Parameters /v MaxFieldLength /t REG_DWORD /d 65534 reg add HKLM\SYSTEM\CurrentControlSet\Services\HTTP\Parameters /v MaxRequestBytes /t REG_DWORD /d 65534NDES 서버를 다시 시작합니다.

Intune 인증서 커넥터 다운로드, 설치 및 구성

Intune 인증서 커넥터 애플리케이션을 사용하면 Microsoft Intune Microsoft Intune 관리하는 디바이스의 사용자에 대해 온-프레미스 PKI를 사용하여 인증서를 등록할 수 있습니다.

Intune 인증서 커넥터를 다운로드, 설치 및 구성하는 방법을 알아보려면 Microsoft Intune 인증서 커넥터 설치를 참조하세요.

인증서 해지를 위해 NDES 커넥터 구성(선택 사항)

필요에 따라 디바이스를 초기화하거나 등록 취소하거나 대상 사용자에 대한 인증서 프로필이 scope 부족할 때(사용자가 제거, 삭제 또는 프로필 삭제됨) 인증서 해지를 위해 Intune 커넥터를 구성할 수 있습니다. Microsoft Active Directory 인증 기관에서 발급한 인증서 에 대해 자동 인증서 해지를 사용하도록 설정하려면 커넥터 구성 중에 인증서 해지 옵션을 선택해야 합니다. 또한 해지를 위해 NDES 서비스 계정을 사용하도록 설정해야 합니다.

도메인 관리자와 동등한 액세스 권한으로 NDES 커넥터에서 사용하는 인증 기관에 로그인합니다.

인증 기관 관리 콘솔 시작합니다.

탐색 창에서 인증 기관의 이름을 마우스 오른쪽 단추로 클릭하고 속성을 선택합니다.

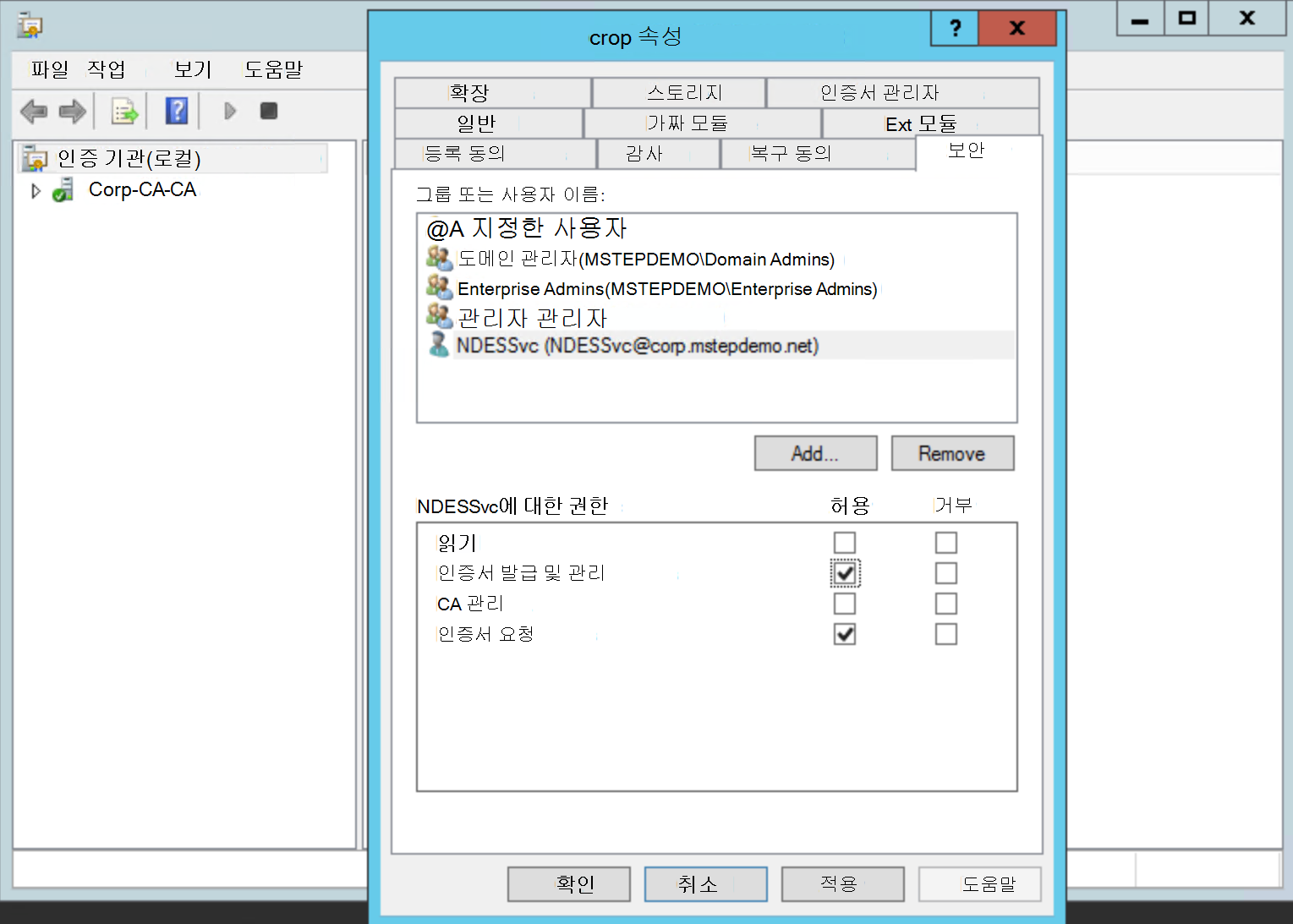

보안 탭을 선택한 다음, 추가를 선택합니다. 선택할 개체 이름 입력 상자에 NDESSvc(또는 NDES 서비스 계정에 지정한 이름)를 입력합니다. 이름 확인을 선택한 다음 확인을 선택합니다. 그룹 또는 사용자 이름 목록에서 NDES 서비스 계정을 선택합니다. 발급 및 인증서 관리 권한에 대해허용을 선택합니다. 확인을 선택합니다.

인증 기관을 닫습니다.

SCEP(단순 인증서 등록 프로토콜) 인증서 프로필 만들기 및 할당

AADJ WHFB 인증서 사용자 그룹 만들기

도메인 사용자와 동등한 액세스를 사용하여 워크스테이션에 로그인합니다.

전역 관리자에 해당하는 액세스 권한으로 Azure Portal 로그인합니다.

모든 서비스를 선택합니다. Microsoft Entra ID 입력하여 서비스 목록을 필터링합니다. 서비스 아래에서 Microsoft Entra ID 선택합니다.

그룹을 선택합니다. 새 그룹을 선택합니다.

그룹 유형 목록에서 보안을 선택합니다.

그룹 이름 아래에 그룹의 이름을 입력합니다. 예를 들어 AADJ WHFB 인증서 사용자입니다.

해당하는 경우 그룹 설명을 제공합니다.

멤버 자격 유형 목록에서 할당을 선택합니다.

멤버를 선택합니다. 구성원 선택 창을 사용하여 이 그룹에 멤버를 추가합니다. 완료되면 선택을 선택합니다.

만들기를 선택합니다.

SCEP 인증서 프로필 만들기

도메인 사용자와 동등한 액세스를 사용하여 워크스테이션에 로그인합니다.

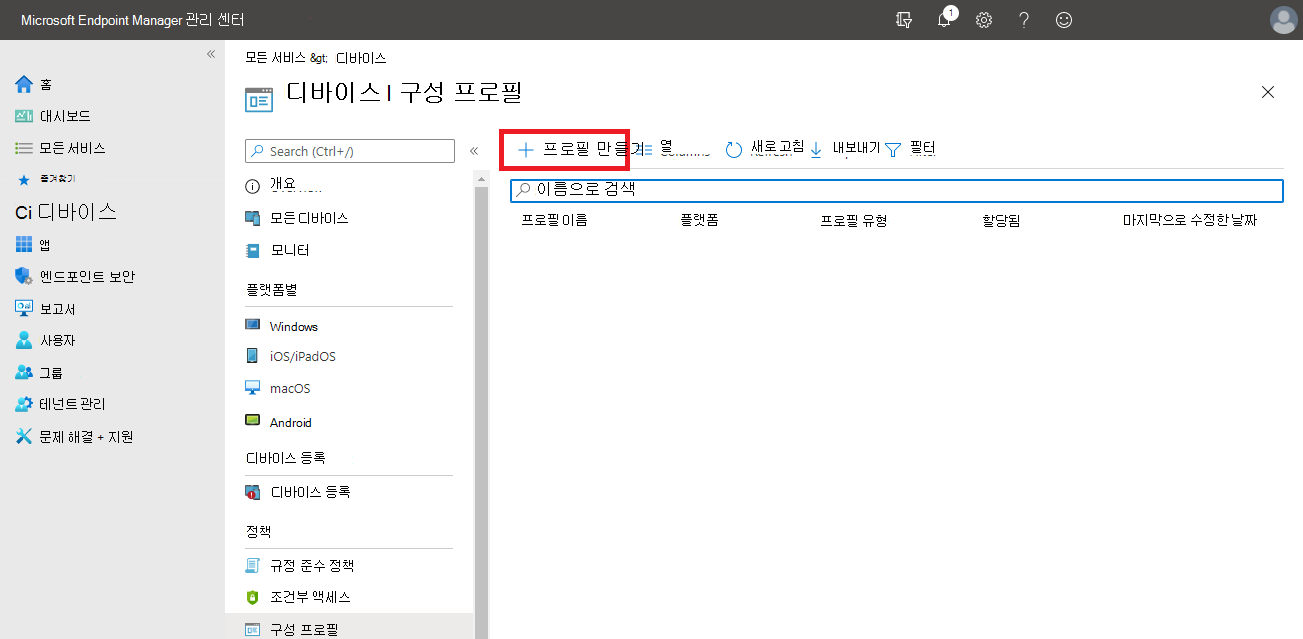

Microsoft Intune 관리 센터에 로그인합니다.

디바이스를 선택한 다음 구성 프로필을 선택합니다.

프로필 만들기를 선택합니다.

플랫폼 목록에서 Windows 10 이상을 선택합니다.

프로필 목록에서 SCEP 인증서를 선택하고 만들기를 선택합니다.

SCEP 인증서 마법사가 열립니다. 이름 옆에 WHFB 인증서 등록을 입력합니다.

설명 옆에 있는 사용자 환경에 의미 있는 설명을 제공한 다음, 다음을 선택합니다.

인증서 유형으로 사용자를 선택합니다.

organization 일치하도록 인증서 유효 기간을 구성합니다.

중요

Microsoft Intune 인증서 유효성을 구성할 수 있도록 인증 기관을 구성해야 합니다.

등록을 선택하여 비즈니스용 Windows Hello, 그렇지 않으면 KSP(키 스토리지 공급자) 목록에서 실패(Windows 10 이상)합니다.

주체 이름 형식 옆에 CN={{OnPrem_Distinguished_Name}}}을 입력하여 온-프레미스 고유 이름을 발급된 인증서의 주체로 만듭니다.

참고

고유 이름에 더하기 기호("+"), 쉼표(","), 세미콜론(";") 또는 등호("=")와 같은 특수 문자가 포함된 경우 대괄호 이름은 따옴표

CN="{{OnPrem_Distinguished_Name}}"로 묶어야 합니다.고유 이름의 길이가 64자를 초과하는 경우 인증 기관의 이름 길이 적용을 사용하지 않도록 설정해야 합니다.

UPN(사용자 계정 이름)을 주체 대체 이름 매개 변수로 지정합니다. 해당 값을 {{UserPrincipalName}}으로 설정합니다.

레지스트리에서 AADJ WHFB 인증 인증서 템플릿을 구성한 방법은 "NDES에서 인증서 템플릿 구성" 작업을 참조하세요. 레지스트리에서 구성된 NDES 템플릿에 매핑되는 키 사용량 목록에서 키 사용 량의 적절한 조합을 선택합니다. 이 예제에서는 AADJ WHFB 인증 인증서 템플릿이 SignatureTemplate 레지스트리 값 이름에 추가되었습니다. 해당 레지스트리 값 이름에 매핑되는 키 사용 법은 디지털 서명입니다.

발급 인증 기관의 루트 인증서와 일치하는 이전에 구성된 신뢰할 수 있는 인증서 프로필을 프로필의 루트 인증서로 선택합니다.

확장 키 사용에서 이름 아래에 스마트 카드 로그온을 입력합니다. 개체 식별자 아래에 1.3.6.1.4.1.311.20.2.2를 입력합니다. 추가를 선택합니다.

갱신 임계값 옆에 백분율(백분율 기호 없음)을 입력하여 인증서가 갱신을 시도할 시기를 결정합니다. 권장되는 값은 20입니다.

SCEP 서버 URL에서 구성한 Microsoft Entra 애플리케이션 프록시의 정규화된 외부 이름을 입력합니다. 이름 /certsrv/mscep/mscep.dll에 추가합니다. 예를 들면

https://ndes-mtephendemo.msappproxy.net/certsrv/mscep/mscep.dll입니다. 추가를 선택합니다. 비즈니스용 Windows Hello 인증서를 발급하도록 구성한 각 추가 NDES Microsoft Entra 애플리케이션 프록시에 대해 이 단계를 반복합니다. Microsoft Intune 라운드 로빈 부하는 SCEP 인증서 프로필에 나열된 URL 간에 요청을 분산합니다.다음을 선택합니다.

다음을 여러 번 선택하여 마법사의 범위 태그, 할당 및 적용 가능성 규칙 단계를 건너뛰고 만들기를 선택합니다.

WHFB 인증서 등록 인증서 프로필에 그룹 할당

도메인 사용자와 동등한 액세스를 사용하여 워크스테이션에 로그인합니다.

Microsoft Intune 관리 센터에 로그인합니다.

디바이스를 선택한 다음 구성 프로필을 선택합니다.

WHFB 인증서 등록을 선택합니다.

속성을 선택한 다음, 할당 섹션 옆에 있는 편집을 선택합니다.

할당 창의 할당 대상 목록에서 선택한 그룹을 선택합니다. 포함할 그룹 선택을 선택합니다.

AADJ WHFB 인증서 사용자 그룹을 선택합니다. 선택을 선택합니다.

검토 + 저장을 선택한 다음 저장을 선택합니다.

구성을 성공적으로 완료했습니다. 비즈니스용 Windows Hello 인증 인증서를 등록해야 하는 사용자를 AADJ WHFB 인증서 사용자 그룹에 추가합니다. 이 그룹은 디바이스 등록 비즈니스용 Windows Hello 구성과 결합되어 사용자에게 비즈니스용 Windows Hello 등록하고 온-프레미스 리소스에 인증하는 데 사용할 수 있는 인증서를 등록하라는 메시지를 표시합니다.

참고

MDM(Mobile 장치 관리)을 사용하여 비즈니스용 Windows Hello 관리하는 데 사용되는 CSP(Passport for Work 구성 서비스 공급자)에는 UseCertificateForOnPremAuth라는 정책이 포함되어 있습니다. 이 정책은 이 문서에 설명된 지침을 통해 비즈니스용 Windows Hello 사용자에게 인증서를 배포할 때 필요하지 않으며 구성해서는 안 됩니다. UseCertificateForOnPremAuth가 사용하도록 설정된 MDM으로 관리되는 디바이스는 비즈니스용 Windows Hello 프로비저닝을 위한 필수 구성 요소 검사 실패합니다. 이 오류는 사용자가 아직 구성하지 않은 경우 비즈니스용 Windows Hello 설정하지 못하도록 차단합니다.

섹션 검토

- 요구 사항

- Microsoft Entra 연결 준비

- NDES(네트워크 디바이스 등록 서비스) 서비스 계정 준비

- Active Directory 인증 기관 준비

- NDES 역할 설치 및 구성

- Microsoft Intune 작동하도록 네트워크 디바이스 등록 서비스 구성

- Intune 인증서 커넥터 다운로드, 설치 및 구성

- SCEP 인증서 프로필(단순 인증서 등록 프로토콜) 만들기 및 할당

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기