Power BI Security

Hvis du vil ha detaljert informasjon om Power BI-sikkerhet, kan du se power bi-sikkerhetsmeldingen.

Hvis du vil planlegge for Power BI-sikkerhet, kan du se sikkerhetsseriene for planlegging av power BI-implementering av artikler. Det utvides på innholdet i Power BI Security-hvitboken. Selv om power BI-sikkerhetsmeldingen fokuserer på viktige tekniske emner som godkjenning, datalagring og nettverksisolasjon, er det primære målet med serien å gi deg hensyn og beslutninger som hjelper deg med å planlegge sikkerhet og personvern.

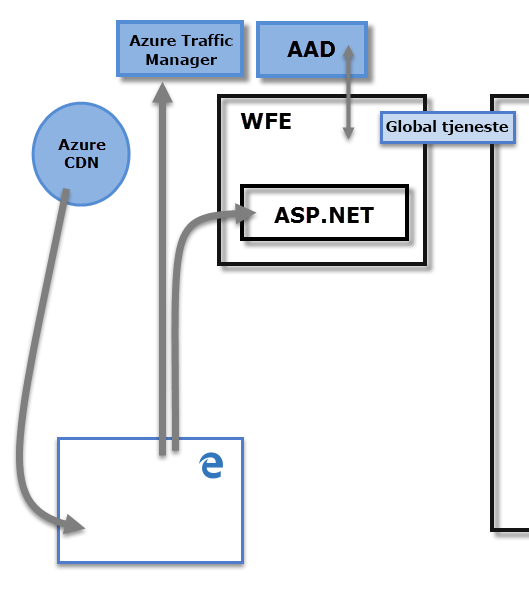

Den Power Bi-tjeneste er bygget på Azure, Microsofts infrastruktur og plattform for databehandling i skyen. Arkitekturen til Power Bi-tjeneste er basert på to klynger:

- WFE-klyngen (Web Front End). WFE-klyngen administrerer den første tilkoblingen og godkjenningen til Power Bi-tjeneste.

- Serverdel-klyngen. Når den er godkjent, håndterer bakenden alle etterfølgende brukersamhandlinger. Power BI bruker Microsoft Entra ID til å lagre og administrere brukeridentiteter. Microsoft Entra ID administrerer også datalagring og metadata ved hjelp av henholdsvis Azure BLOB og Azure SQL Database.

Power BI Architecture

WFE-klyngen bruker Microsoft Entra ID til å godkjenne klienter, og gir tokener for etterfølgende klienttilkoblinger til Power Bi-tjeneste. Power BI bruker Azure Traffic Manager (Traffic Manager) til å dirigere brukertrafikken til nærmeste datasenter. Traffic Manager dirigerer forespørsler ved hjelp av DNS-posten til klienten som prøver å koble til, godkjenne og laste ned statisk innhold og filer. Power BI bruker Azure Content Delivery Network (CDN) til effektivt å distribuere nødvendig statisk innhold og filer til brukere basert på geografisk nasjonal innstilling.

Serverdelklyngen bestemmer hvordan godkjente klienter samhandler med Power Bi-tjeneste. Serverdelklyngen administrerer visualiseringer, brukerinstrumentbord, semantiske modeller, rapporter, datalagring, datatilkoblinger, dataoppdatering og andre aspekter ved samhandling med Power Bi-tjeneste. Gateway-rollen fungerer som en gateway mellom brukerforespørsler og Power Bi-tjeneste. Brukere samhandler ikke direkte med andre roller enn gatewayrollen. Azure API Management håndterer til slutt Gateway-rollen.

Viktig

Bare Azure API Management- og Gateway-roller er tilgjengelige via offentlig Internett. De gir godkjenning, autorisasjon, DDoS-beskyttelse, begrensning, belastningsfordeling, ruting og andre funksjoner.

DataLagringssikkerhet

Power BI bruker to primære repositorier for lagring og administrasjon av data:

- Data som lastes opp fra brukere, sendes vanligvis til Azure Blob Storage.

- Alle metadata, inkludert elementer for selve systemet, lagres i Azure SQL Database.

Den prikkede linjen som vises i klyngediagrammet bak, klargjør grensen mellom de to komponentene som er tilgjengelige for brukere som vises til venstre for den prikkede linjen. Roller som bare er tilgjengelige for systemet, vises til høyre. Når en godkjent bruker kobler til Power BI-tjenesten, godtas og administreres tilkoblingen og alle forespørsler fra klienten av gatewayrollen , som deretter samhandler på brukerens vegne med resten av Power BI-tjenesten. Når en klient for eksempel prøver å vise et instrumentbord, godtar gatewayrollen denne forespørselen, og sender deretter en forespørsel til presentasjonsrollen separat for å hente dataene som nettleseren trenger for å vise instrumentbordet. Etter hvert håndteres tilkoblinger og klientforespørsler av Azure API Management.

Brukergodkjenning

Power BI bruker Microsoft Entra ID til å godkjenne brukere som logger på Power Bi-tjeneste. Påloggingslegitimasjon kreves når en bruker prøver å få tilgang til sikre ressurser. Brukere logger på Power Bi-tjeneste ved hjelp av e-postadressen de opprettet Power BI-kontoen med. Power BI bruker samme legitimasjon som det effektive brukernavnet og sender det til ressurser når en bruker prøver å koble til data. Det effektive brukernavnet tilordnes deretter til et brukerhovednavn og løses til den tilknyttede Windows-domenekontoen som godkjenning brukes mot.

For organisasjoner som brukte jobb-e-postadresser for Power BI-pålogging, er for eksempel david@contoso.comdet effektive brukernavnet til UPN-tilordning enkelt. For organisasjoner som ikke brukte e-postadresser for arbeid, krever for eksempel david@contoso.onmicrosoft.com tilordning mellom Microsoft Entra ID og lokal legitimasjon katalogsynkronisering for å fungere som den skal.

Plattformsikkerhet for Power BI omfatter også miljøsikkerhet med flere leiere, nettverkssikkerhet og muligheten til å legge til andre Microsoft Entra ID-baserte sikkerhetstiltak.

Data- og tjenestesikkerhet

Hvis du vil ha mer informasjon, kan du se Microsoft Klareringssenter, Produkter og tjenester som kjører på klarering.

Som beskrevet tidligere bruker lokale AD-servere en Power BI-pålogging til å tilordne til en UPN for legitimasjon. Brukere må imidlertid forstå følsomheten til dataene de deler. Når du har koblet til en datakilde på en sikker måte, og deretter deler rapporter, instrumentbord eller semantiske modeller med andre, får mottakerne tilgang til rapporten. Mottakerne trenger ikke å logge på datakilden.

Et unntak er å koble til SQL Server Analysis Services ved hjelp av lokal datagateway. Instrumentbord bufres i Power BI, men tilgang til underliggende rapporter eller semantiske modeller starter godkjenning for hver bruker som forsøker å få tilgang til rapporten eller semantisk modell. Access gis bare hvis brukeren har tilstrekkelig legitimasjon til å få tilgang til dataene. Hvis du vil ha mer informasjon, kan du se den lokale datagatewayen i dybden.

Aktivering av TLS-versjonsbruk

Nettverks- og IT-administratorer kan fremtvinge kravet om å bruke gjeldende Transport Layer Security (TLS) for sikker kommunikasjon på nettverket. Windows gir støtte for TLS-versjoner over Microsoft Schannel Provider, hvis du vil ha mer informasjon, kan du se Protokoller i TLS/SSL (Schannel SSP).

Denne håndhevelsen implementeres ved å angi registernøkler administrativt. Hvis du vil ha mer informasjon om håndhevelse, kan du se Administrere SSL/TLS-protokoller og Cipher Suites for AD FS.

Power BI Desktop krever TLS (Transport Layer Security) versjon 1.2 (eller høyere) for å sikre endepunktene. Nettlesere og andre klientprogrammer som bruker TLS-versjoner tidligere enn TLS 1.2, kan ikke koble til. Hvis nyere versjoner av TLS kreves, respekterer Power BI Desktop registernøkkelinnstillingene som er beskrevet i disse artiklene, og oppretter bare tilkoblinger som oppfyller versjonskravet for TLS som er tillatt basert på disse registerinnstillingene, når de finnes.

Hvis du vil ha mer informasjon om hvordan du angir disse registernøklene, kan du se Registerinnstillinger for Transport Layer Security (TLS).

Tilbakemeldinger

Kommer snart: Gjennom 2024 faser vi ut GitHub Issues som tilbakemeldingsmekanisme for innhold, og erstatter det med et nytt system for tilbakemeldinger. Hvis du vil ha mer informasjon, kan du se: https://aka.ms/ContentUserFeedback.

Send inn og vis tilbakemelding for