Beveiligingsbeleid voor apps vereisen op Windows-apparaten

App-beveiliging beleidsregels toepassen op Mobile Application Management (MAM) op specifieke toepassingen op een apparaat. Met deze beleidsregels kunt u gegevens binnen een toepassing beveiligen voor bepaalde scenario's zoals Bring Your Own Device (BYOD). We ondersteunen het toepassen van beleid op de Microsoft Edge-browser op Windows 11-apparaten.

Vereisten

- We ondersteunen het toepassen van beleid op de Microsoft Edge-browser op apparaten met Windows 11 en Windows 10 versie 20H2 en hoger met KB5031445.

- Geconfigureerd app-beveiligingsbeleid gericht op Windows-apparaten.

- Momenteel niet ondersteund in onafhankelijke clouds.

Uitsluitingen van gebruikers

Beleid voor voorwaardelijke toegang zijn krachtige hulpprogramma's. Het is raadzaam om de volgende accounts uit uw beleid uit te sluiten:

- noodtoegangaccounts of break glass-accounts om tenantbrede accountvergrendeling te voorkomen. In het onwaarschijnlijke scenario zijn alle beheerders uitgesloten van uw tenant, kan uw beheerdersaccount voor noodtoegang worden gebruikt om u aan te melden bij de tenant om stappen te ondernemen om de toegang te herstellen.

- Meer informatie vindt u in het artikel, Accounts voor toegang tot noodgevallen beheren in Microsoft Entra ID.

- Serviceaccounts en service-principals, zoals het Microsoft Entra-Verbinding maken-synchronisatieaccount. Serviceaccounts zijn niet-interactieve accounts die niet zijn gekoppeld aan een bepaalde gebruiker. Ze worden normaal gesproken gebruikt door back-endservices die programmatische toegang tot toepassingen toestaan, maar worden ook gebruikt om u aan te melden bij systemen voor administratieve doeleinden. Serviceaccounts zoals deze moeten worden uitgesloten omdat MFA niet programmatisch kan worden voltooid. Aanroepen van service-principals worden niet geblokkeerd door beleid voor voorwaardelijke toegang dat is gericht op gebruikers. Gebruik Voorwaardelijke toegang voor workloadidentiteiten om beleidsregels te definiëren die gericht zijn op service-principals.

- Als uw organisatie deze accounts in scripts of code gebruikt, kunt u overwegen om deze te vervangen door beheerde identiteiten. Als tijdelijke oplossing kunt u deze specifieke accounts uitsluiten van het basislijnbeleid.

Beleid voor voorwaardelijke toegang maken

Het volgende beleid wordt in de modus Alleen rapporteren geplaatst om te starten, zodat beheerders de impact kunnen bepalen die ze hebben op bestaande gebruikers. Wanneer beheerders vertrouwd zijn met het toepassen van het beleid zoals ze van plan zijn, kunnen ze overschakelen naar Aan of de implementatie klaarzetten door specifieke groepen toe te voegen en anderen uit te sluiten.

Beveiligingsbeleid voor apps vereisen voor Windows-apparaten

De volgende stappen helpen bij het maken van een beleid voor voorwaardelijke toegang waarvoor een app-beveiligingsbeleid is vereist bij het gebruik van een Windows-apparaat dat toegang heeft tot de Office 365-appsgroepering in voorwaardelijke toegang. Het beveiligingsbeleid voor apps moet ook worden geconfigureerd en toegewezen aan uw gebruikers in Microsoft Intune. Zie het artikel App-beveiliging beleidsinstellingen voor Windows voor meer informatie over het maken van het beveiligingsbeleid voor apps. Het volgende beleid bevat meerdere besturingselementen waarmee apparaten app-beveiligingsbeleid voor Mobile Application Management (MAM) kunnen gebruiken of kunnen worden beheerd en compatibel zijn met MDM-beleid (Mobile Device Management).

Tip

App-beveiliging-beleid (MAM) ondersteunt niet-beheerde apparaten:

- Als een apparaat al wordt beheerd via Mobile Device Management (MDM), wordt Intune MAM-inschrijving geblokkeerd en worden instellingen voor app-beveiligingsbeleid niet toegepast.

- Als een apparaat na MAM-inschrijving wordt beheerd, worden de beleidsinstellingen voor app-beveiliging niet meer toegepast.

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een Beheer istrator voor voorwaardelijke toegang.

- Blader naar voorwaardelijke toegang voor beveiliging>.

- Selecteer Nieuw beleid maken.

- Geef uw beleid een naam. We raden organisaties aan een zinvolle standaard te maken voor de namen van hun beleidsregels.

- Onder Toewijzingen selecteert u Gebruikers- of workload-identiteiten.

- Selecteer onder Opnemen de optie Alle gebruikers.

- Onder Uitsluiten selecteert u Gebruikers en groepen en kiest u ten minste de toegang tot noodgevallen of break-glass-accounts van uw organisatie.

- Selecteer Office 365 onder Cloud-apps>Doelresources>opnemen.

- Onder voorwaarden:

- Apparaatplatformen ingesteld op Configureren op Ja.

- Selecteer apparaatplatformen onder Opnemen.

- Kies alleen Windows .

- Selecteer Gereed.

- Client-apps ingesteld op Configureren op Ja.

- Selecteer alleen Browser .

- Apparaatplatformen ingesteld op Configureren op Ja.

- Selecteer bijToegangsbeheer>Verlenen de optie Toegang verlenen.

- Selecteer App-beveiligingsbeleid vereisen en Vereisen dat het apparaat als compatibel moet worden gemarkeerd.

- Onder Voor meerdere besturingselementen selecteert u Een van de geselecteerde besturingselementen vereisen

- Controleer uw instellingen en stel Beleid inschakelen in op Alleen rapporteren.

- Selecteer Maken om het beleid te kunnen inschakelen.

Nadat beheerders de instellingen hebben bevestigd met de modus Alleen-rapport, kunnen ze de wisselknop Beleid inschakelen van alleen rapport naar Aan verplaatsen.

Tip

Organisaties moeten ook een beleid implementeren dat de toegang blokkeert vanaf niet-ondersteunde of onbekende apparaatplatforms , samen met dit beleid.

Aanmelden bij Windows-apparaten

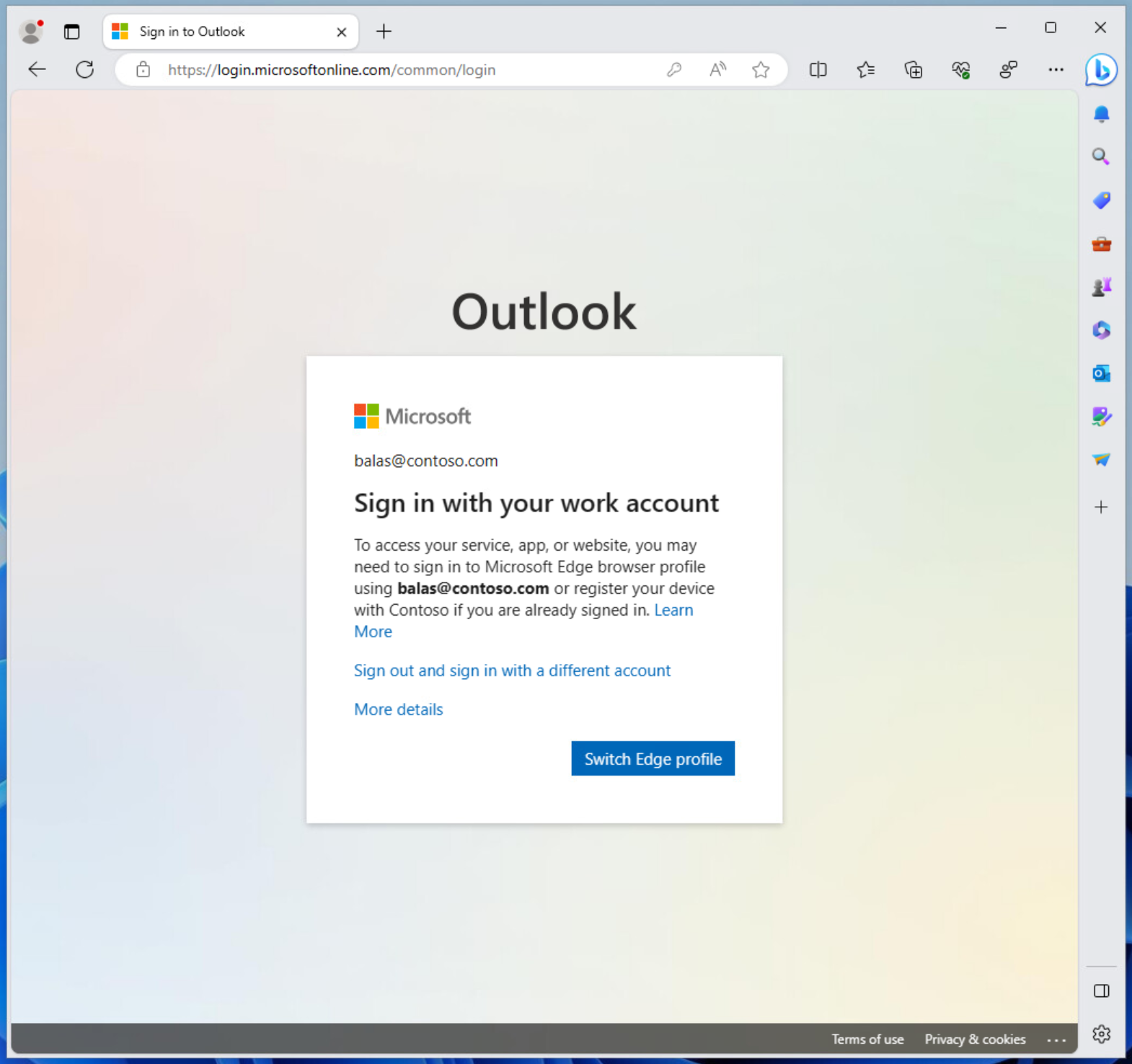

Wanneer gebruikers zich voor het eerst proberen aan te melden bij een site die wordt beveiligd door een app-beveiligingsbeleid, wordt hen gevraagd: Als u toegang wilt krijgen tot uw service, app of website, moet u zich mogelijk aanmelden bij Microsoft Edge met of username@domain.com uw apparaat organization registreren als u al bent aangemeld.

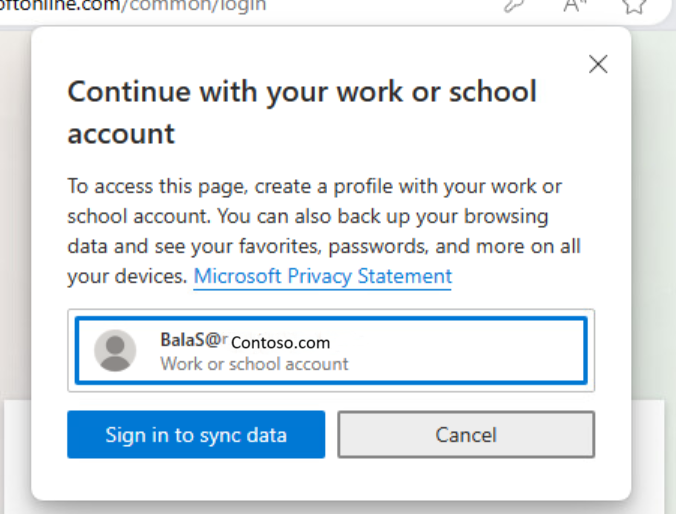

Als u op Een Switch Edge-profiel klikt, wordt een venster geopend met het werk- of schoolaccount, samen met een optie om u aan te melden om gegevens te synchroniseren.

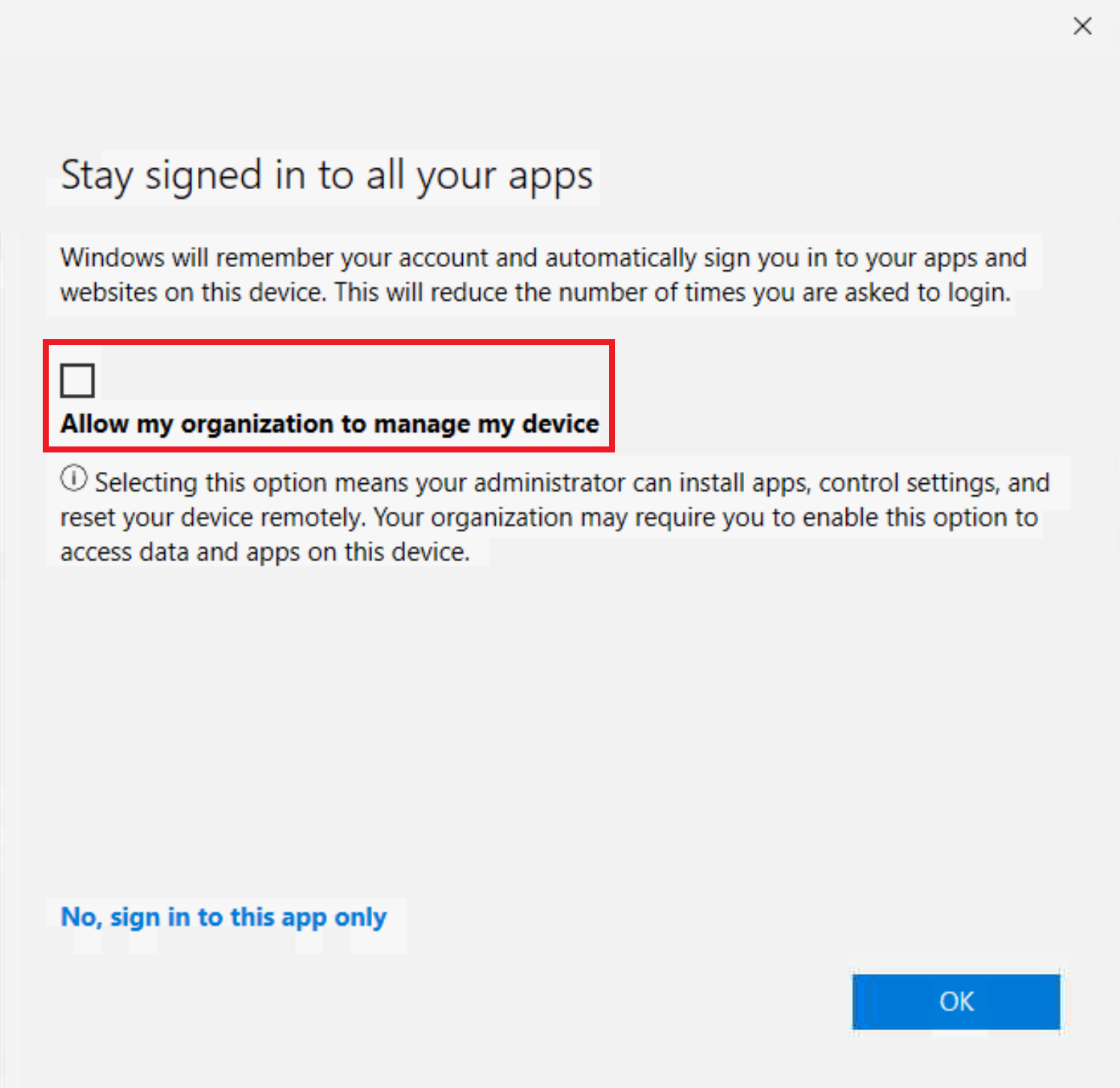

Met dit proces opent u een venster waarin Windows uw account kan onthouden en u automatisch kunt aanmelden bij uw apps en websites.

Let op

Schakel HET SELECTIEVAKJEIn dat mijn organisatie mijn apparaat kan beheren. Als u dit selectievakje inschakelt, wordt uw apparaat ingeschreven bij Mobile Device Management (MDM) niet voor Mobile Application Management (MAM).

Selecteer Nee niet, meld u alleen aan bij deze app.

Nadat u OK hebt geselecteerd, ziet u mogelijk een voortgangsvenster terwijl het beleid wordt toegepast. Na enkele ogenblikpen ziet u een venster waarin staat dat u klaar bent, app-beveiligingsbeleid wordt toegepast.

Problemen oplossen

Algemene problemen

In sommige gevallen wordt u na het ophalen van de pagina 'U bent klaar' mogelijk nog steeds gevraagd u aan te melden met uw werkaccount. Deze prompt kan optreden wanneer:

- Uw profiel wordt toegevoegd aan Microsoft Edge, maar MAM-inschrijving wordt nog steeds verwerkt.

- Uw profiel wordt toegevoegd aan Microsoft Edge, maar u hebt deze app alleen geselecteerd op de koppagina.

- U bent ingeschreven bij MAM, maar uw inschrijving is verlopen of u voldoet niet aan de vereisten van uw organisatie.

Ga als volgt te werk om deze mogelijke scenario's op te lossen:

- Wacht enkele minuten en probeer het opnieuw op een nieuw tabblad.

- Neem contact op met uw beheerder om te controleren of het MAM-beleid van Microsoft Intune correct op uw account wordt toegepast.

Bestaand account

Er is een bekend probleem waarbij er een bestaand, niet-geregistreerd account is, zoals user@contoso.com in Microsoft Edge, of als een gebruiker zich aanmeldt zonder zich te registreren met behulp van de heads-uppagina, dan is het account niet juist ingeschreven bij MAM. Deze configuratie blokkeert dat de gebruiker correct wordt ingeschreven bij MAM.