De locatievoorwaarde gebruiken in beleid voor voorwaardelijke toegang

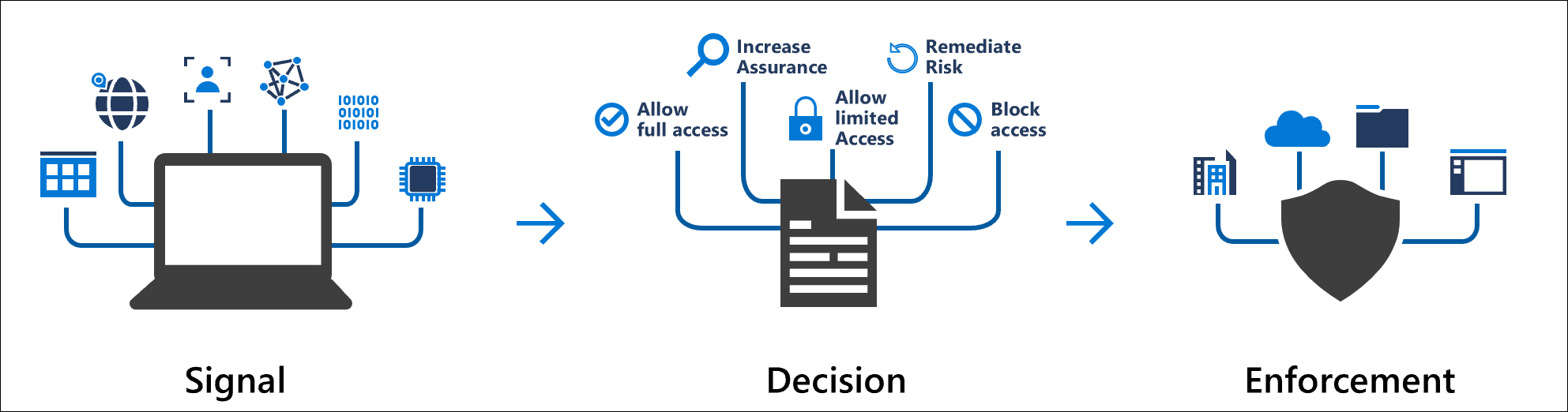

Beleidsregels voor voorwaardelijke toegang zijn in hun meest eenvoudige een if-then-instructie die signalen combineert, beslissingen neemt en organisatiebeleid afdwingt. Een van deze signalen is locatie.

Zoals vermeld in de blogpost IPv6 komt naar Microsoft Entra ID, ondersteunen we nu IPv6 in Microsoft Entra-services.

Organisaties kunnen deze locaties gebruiken voor algemene taken, zoals:

- Meervoudige verificatie vereisen voor gebruikers die toegang hebben tot een service wanneer ze zich buiten het bedrijfsnetwerk bevinden.

- Toegang blokkeren voor gebruikers die toegang hebben tot een service vanuit specifieke landen of regio's waar uw organisatie nooit van werkt.

De locatie wordt gevonden met behulp van het openbare IP-adres dat een client aan Microsoft Entra ID of GPS-coördinaten verstrekt door de Microsoft Authenticator-app. Beleid voor voorwaardelijke toegang is standaard van toepassing op alle IPv4- en IPv6-adressen. Zie het artikel IPv6-ondersteuning in Microsoft Entra ID voor meer informatie over IPv6-ondersteuning.

Tip

Beleid voor voorwaardelijke toegang wordt afgedwongen nadat verificatie van de eerste factor is voltooid. Voorwaardelijke toegang is niet zozeer bedoeld als de eerste verdedigingslinie van een organisatie tegen bijvoorbeeld DoS-aanvallen (Denial of Service), maar kan gebruikmaken van signalen van deze gebeurtenissen om wel of geen toegang te verlenen.

Benoemde locaties

Locaties bestaan onder >Voorwaardelijke toegang>met de beveiliging benoemde locaties. Deze benoemde netwerklocaties kunnen locaties bevatten, zoals de hoofdkantoornetwerkbereiken van een organisatie, VPN-netwerkbereiken of bereiken die u wilt blokkeren. Benoemde locaties worden gedefinieerd door IPv4- en IPv6-adresbereiken of door landen/regio's.

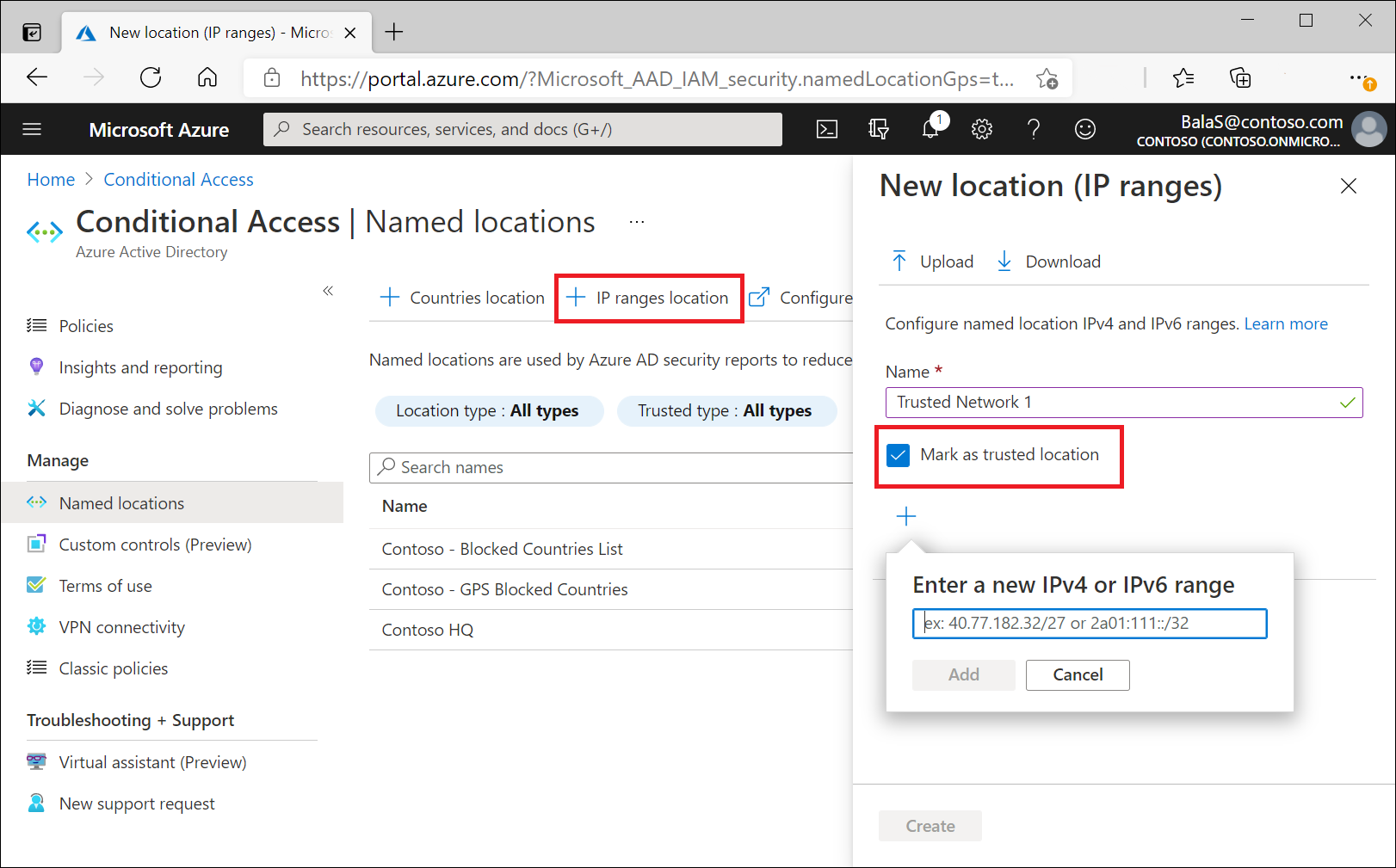

IPv4- en IPv6-adresbereiken

Als u een benoemde locatie wilt definiëren op basis van IPv4-/IPv6-adresbereiken, moet u het volgende opgeven:

- Een naam voor de locatie.

- Een of meer IP-bereiken.

- Optioneel markeren als vertrouwde locatie.

Benoemde locaties die zijn gedefinieerd door IPv4-/IPv6-adresbereiken zijn onderhevig aan de volgende beperkingen:

- Configureer maximaal 195 benoemde locaties.

- Configureer maximaal 2000 IP-bereiken per benoemde locatie.

- Zowel IPv4- als IPv6-bereiken worden ondersteund.

- Het aantal IP-adressen in een bereik is beperkt. Alleen CIDR-maskers die groter zijn dan /8 zijn toegestaan bij het definiëren van een IP-bereik.

Vertrouwde locaties

Locaties zoals de openbare netwerkbereiken van uw organisatie kunnen worden gemarkeerd als vertrouwd. Deze markering wordt op verschillende manieren gebruikt door functies.

- Beleidsregels voor voorwaardelijke toegang kunnen deze locaties bevatten of uitsluiten.

- Aanmeldingen van vertrouwde benoemde locaties verbeteren de nauwkeurigheid van de risicoberekening van Microsoft Entra ID Protection, waardoor het aanmeldingsrisico van een gebruiker wordt verlaagd wanneer deze zich verifieert vanaf een locatie die is gemarkeerd als vertrouwd.

- Locaties die als vertrouwd zijn gemarkeerd, kunnen niet worden verwijderd. Verwijder de vertrouwde aanduiding voordat u probeert te verwijderen.

Waarschuwing

Zelfs als u het netwerk kent en markeert als vertrouwd, betekent dit niet dat u het moet uitsluiten van beleid dat wordt toegepast. Controleer expliciet of dit een kernprincipe is van een Zero Trust-architectuur. Zie het Zero Trust Guidance Center voor meer informatie over Zero Trust en andere manieren om uw organisatie af te stemmen op de richtlijnen.

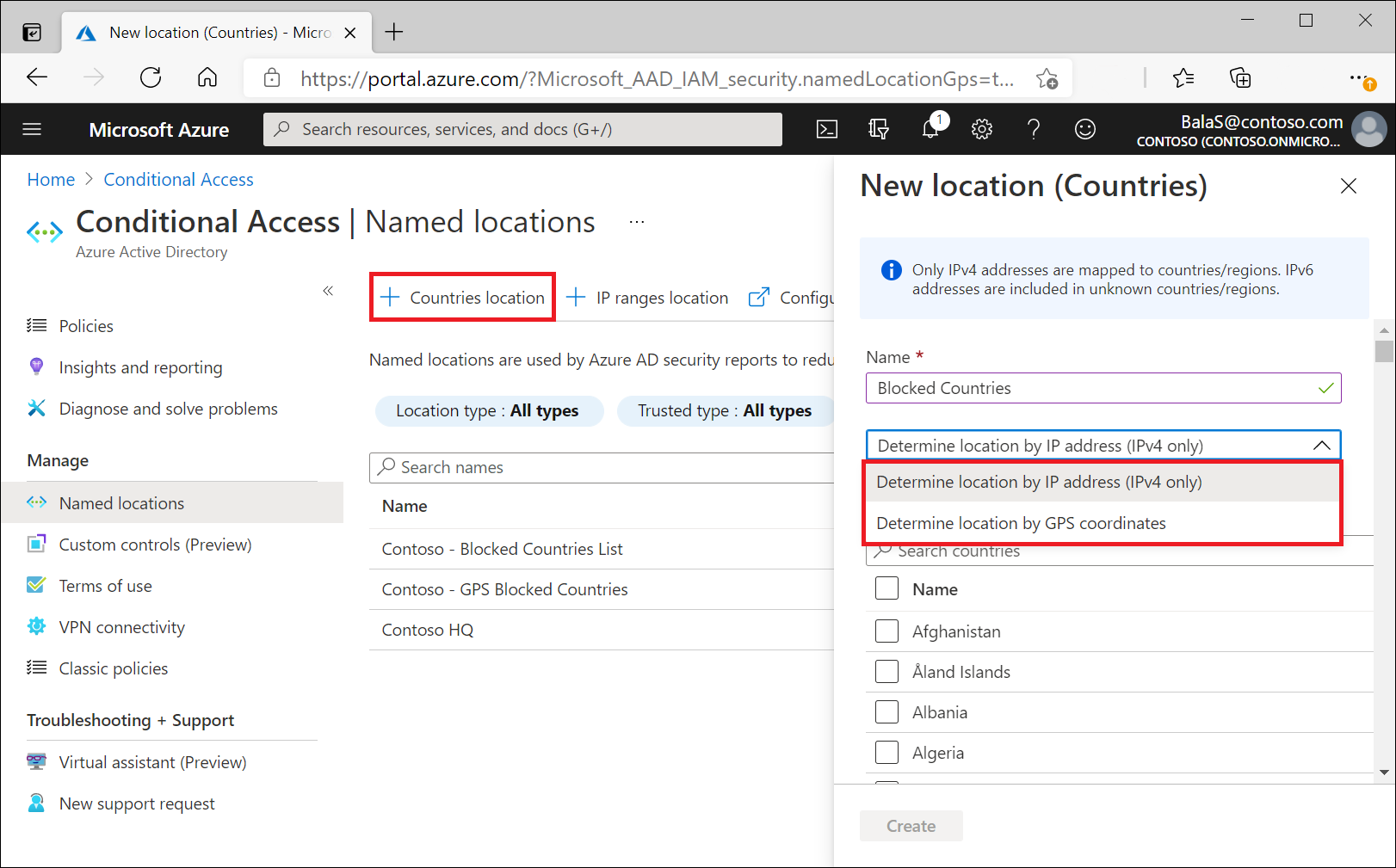

Landen/regio's

Organisaties kunnen land/regio-locatie bepalen op IP-adres of GPS-coördinaten.

Als u een benoemde locatie per land/regio wilt definiëren, moet u het volgende opgeven:

- Een naam voor de locatie.

- Kies ervoor om de locatie te bepalen op IP-adres of GPS-coördinaten.

- Voeg een of meer landen/regio's toe.

- Kies desgewenst voor het opnemen van onbekende landen/regio's.

Als u Locatie bepalen op IP-adres selecteert, verzamelt het systeem het IP-adres van het apparaat waarop de gebruiker zich aanmeldt. Wanneer een gebruiker zich aanmeldt, wordt het IPv4- of IPv6-adres van de gebruiker (vanaf 3 april 2023) omgezet in een land of regio en worden de toewijzingsupdates periodiek bijgewerkt. Organisaties kunnen benoemde locaties gebruiken die zijn gedefinieerd door landen/regio's om verkeer van landen/regio's te blokkeren waar ze geen zaken doen.

Als u Locatie bepalen op GPS-coördinaten selecteert, moet de gebruiker de Microsoft Authenticator-app installeren op hun mobiele apparaat. Elk uur neemt het systeem contact op met de Microsoft Authenticator-app van de gebruiker om de GPS-locatie van het mobiele apparaat van de gebruiker te verzamelen.

De eerste keer dat de gebruiker de locatie van de Microsoft Authenticator-app moet delen, ontvangt de gebruiker een melding in de app. De gebruiker moet de app openen en locatiemachtigingen verlenen. Als de gebruiker gedurende de komende 24 uur nog steeds toegang heeft tot de bron en de app toestemming heeft gegeven om op de achtergrond uit te voeren, wordt de locatie van het apparaat één keer per uur gedeeld.

- Na 24 uur moet de gebruiker de app openen en de melding goedkeuren.

- Gebruikers die een aantal overeenkomende of aanvullende context hebben ingeschakeld in de Microsoft Authenticator-app ontvangen geen meldingen op de achtergrond en moeten de app openen om meldingen goed te keuren.

Telkens wanneer de gebruiker diens GPS-locatie deelt, voert de app detectie op kraken uit (met dezelfde logica als de Intune MAM SDK). Als het apparaat is gekraakt, wordt de locatie niet als geldig beschouwd en krijgt de gebruiker geen toegang. De Microsoft Authenticator-app op Android maakt gebruik van de Google Play Integrity-API om jailbreakdetectie te vergemakkelijken. Als de Google Play Integrity-API niet beschikbaar is, wordt de aanvraag geweigerd en heeft de gebruiker geen toegang tot de aangevraagde resource, tenzij het beleid voor voorwaardelijke toegang is uitgeschakeld. Zie het artikel Veelgestelde vragen over de Microsoft Authenticator-app voor meer informatie over de Microsoft Authenticator-app.

Notitie

Een beleid voor voorwaardelijke toegang met op GPS gebaseerde benoemde locaties in de modus Alleen-rapport vraagt gebruikers om hun GPS-locatie te delen. Ook al worden ze niet geblokkeerd om zich aan te melden.

GPS-locatie werkt niet met verificatiemethoden zonder wachtwoord.

Meerdere beleidsregels voor voorwaardelijke toegang kunnen gebruikers vragen om hun GPS-locatie voordat alle worden toegepast. Vanwege de manier waarop beleid voor voorwaardelijke toegang wordt toegepast, kan een gebruiker toegang worden geweigerd als deze de locatiecontrole doorgeeft, maar een ander beleid mislukt. Zie het artikel Een beleid voor voorwaardelijke toegang bouwen voor meer informatie over het afdwingen van beleid.

Belangrijk

Gebruikers kunnen elk uur prompts ontvangen die hen laten weten dat Microsoft Entra ID hun locatie controleert in de Authenticator-app. Het voorbeeld mag alleen worden gebruikt om zeer gevoelige apps te beveiligen waarbij dit gedrag acceptabel is of wanneer de toegang moet worden beperkt tot een specifiek land/specifieke regio.

Aanvragen weigeren met gewijzigde locatie

Gebruikers kunnen de locatie wijzigen die wordt gerapporteerd door iOS- en Android-apparaten. Als gevolg hiervan werkt Microsoft Authenticator de beveiligingsbasislijn bij voor beleid voor voorwaardelijke toegang op basis van locatie. Verificator weigert verificaties waarbij de gebruiker mogelijk een andere locatie gebruikt dan de werkelijke GPS-locatie van het mobiele apparaat waarop Authenticator is geïnstalleerd.

In de release van november 2023 van Authenticator krijgen gebruikers die de locatie van hun apparaat wijzigen een denial-bericht in Authenticator wanneer ze verificatie op basis van locatie proberen. Vanaf januari 2024 worden gebruikers met oudere Authenticator-versies geblokkeerd tegen verificatie op basis van locatie:

- Authenticator versie 6.2309.6329 of eerder op Android

- Authenticator versie 6.7.16 of eerder op iOS

Als u wilt zoeken welke gebruikers oudere versies van Authenticator uitvoeren, gebruikt u Microsoft Graph-API's.

Onbekende landen/regio's opnemen

Sommige IP-adressen worden niet toegewezen aan een specifiek land of specifieke regio. Als u deze IP-locaties wilt vastleggen, schakelt u het selectievakje Onbekende landen/regio's opnemen in bij het definiëren van een geografische locatie. Met deze optie kunt u kiezen of deze IP-adressen moeten worden opgenomen in de benoemde locatie. Gebruik deze instelling wanneer het beleid met de benoemde locatie moet worden toegepast op onbekende locaties.

Vertrouwde IP-adressen voor MFA configureren

U kunt ook IP-adresbereiken configureren die het lokale intranet van uw organisatie vertegenwoordigen in de instellingen voor meervoudige verificatieservice. Met deze functie kunt u maximaal 50 IP-adresbereiken configureren. De IP-adresbereiken hebben een CIDR-indeling. Zie Vertrouwde IP-adressen voor meer informatie.

Als u de vertrouwde IP-adressen hebt geconfigureerd, worden deze weergegeven als vertrouwde IP-adressen met MFA in de lijst met locaties voor de locatievoorwaarde.

Meervoudige verificatie overslaan

Op de pagina met instellingen voor de meervoudige verificatieservice kunt u zakelijke intranetgebruikers identificeren door meervoudige verificatie overslaan te selecteren voor aanvragen van federatieve gebruikers op mijn intranet. Deze instelling geeft aan dat binnen netwerkclaims van bedrijven, die worden uitgegeven door AD FS, moet worden vertrouwd en gebruikt om de gebruiker te identificeren als in het bedrijfsnetwerk. Zie voor meer informatie De functie Vertrouwde IP-adressen inschakelen met voorwaardelijke toegang.

Na het controleren van deze optie, met inbegrip van de benoemde locatie MFA Vertrouwde IP-adressen, is van toepassing op elk beleid waarvoor deze optie is geselecteerd.

Voor mobiele en desktoptoepassingen, die een lange levensduur van sessies hebben, wordt voorwaardelijke toegang periodiek opnieuw geëvalueerd. De standaardwaarde is één keer per uur. Wanneer de claim binnen het bedrijfsnetwerk alleen wordt uitgegeven op het moment van de initiële verificatie, hebben we mogelijk geen lijst met vertrouwde IP-bereiken. In dit geval is het moeilijker om te bepalen of de gebruiker zich nog in het bedrijfsnetwerk bevindt:

- Controleer of het IP-adres van de gebruiker zich in een van de vertrouwde IP-bereiken bevindt.

- Controleer of de eerste drie octetten van het IP-adres van de gebruiker overeenkomen met de eerste drie octetten van het IP-adres van de eerste verificatie. Het IP-adres wordt vergeleken met de eerste verificatie toen de claim binnen het bedrijfsnetwerk oorspronkelijk werd uitgegeven en de gebruikerslocatie werd gevalideerd.

Als beide stappen mislukken, wordt een gebruiker beschouwd als niet langer met een vertrouwd IP-adres.

Locaties definiëren

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een Beheer istrator voor voorwaardelijke toegang.

- Blader naar >voorwaardelijke toegang>tot benoemde locaties voor beveiliging.

- Selecteer Nieuwe locatie.

- Geef uw locatie een naam.

- Selecteer IP-bereiken als u de specifieke, extern toegankelijke IPv4-adresbereiken kent waaruit die locatie of landen/regio's bestaan.

- Geef de IP-bereiken op of selecteer de landen/regio's voor de locatie die u opgeeft.

- Als u landen/regio's kiest, kunt u eventueel onbekende gebieden opnemen.

- Geef de IP-bereiken op of selecteer de landen/regio's voor de locatie die u opgeeft.

- Selecteer Opslaan

Locatievoorwaarde in beleid

Als u de locatievoorwaarde configureert, kunt u onderscheid maken tussen:

- Elke locatie

- Alle vertrouwde locaties

- Alle compatibele netwerklocaties

- Geselecteerde locaties

Elke locatie

Als u Elke locatie selecteert, wordt een beleid standaard toegepast op alle IP-adressen, wat betekent dat elk adres op internet wordt gebruikt. Deze instelling is niet beperkt tot IP-adressen die u hebt geconfigureerd als benoemde locatie. Wanneer u Elke locatie selecteert, kunt u nog steeds specifieke locaties uitsluiten van een beleid. U kunt bijvoorbeeld een beleid toepassen op alle locaties behalve vertrouwde locaties om het bereik in te stellen op alle locaties, met uitzondering van het bedrijfsnetwerk.

Alle vertrouwde locaties

Deze optie is van toepassing op:

- Alle locaties die zijn gemarkeerd als vertrouwde locaties.

- Vertrouwde IP-adressen van MFA, indien geconfigureerd.

Vertrouwde IP-adressen voor meervoudige verificatie

Het gebruik van de sectie vertrouwde IP-adressen van de service-instellingen voor meervoudige verificatie wordt niet meer aanbevolen. Dit besturingselement accepteert alleen IPv4-adressen en mag alleen worden gebruikt voor specifieke scenario's die worden beschreven in het artikel Microsoft Entra multi-factor authentication settings configureren

Als u deze vertrouwde IP-adressen hebt geconfigureerd, worden ze weergegeven als vertrouwde IP-adressen van MFA in de lijst met locaties voor de locatievoorwaarde.

Alle compatibele netwerklocaties

Organisaties met toegang tot de preview-functies van Global Secure Access hebben een andere locatie die bestaat uit gebruikers en apparaten die voldoen aan het beveiligingsbeleid van uw organisatie. Zie de sectie Global Secure Access signaling inschakelen voor voorwaardelijke toegang voor meer informatie. Het kan worden gebruikt met beleid voor voorwaardelijke toegang om een compatibele netwerkcontrole uit te voeren op toegang tot resources.

Geselecteerde locaties

Met deze optie kunt u een of meer benoemde locaties selecteren. Een gebruiker moet verbinding maken vanaf een van de geselecteerde locaties om een beleid met deze instelling toe kunnen te passen. Wanneer u Selecteert, wordt het benoemde netwerkselectiebeheer geopend waarin de lijst met benoemde netwerken wordt weergegeven. In de lijst wordt ook weergegeven of de netwerklocatie is gemarkeerd als vertrouwd.

IPv6-verkeer

Beleid voor voorwaardelijke toegang is van toepassing op alle IPv4 - enIPv6-verkeer (vanaf 3 april 2023).

IPv6-verkeer identificeren met aanmeldactiviteitenrapporten van Microsoft Entra

U kunt IPv6-verkeer in uw tenant detecteren door naar de activiteitenrapporten van Microsoft Entra te gaan. Nadat u het activiteitenrapport hebt geopend, voegt u de kolom IP-adres toe en voegt u een dubbele punt (:) toe aan het veld. Met dit filter kunt u IPv6-verkeer onderscheiden van IPv4-verkeer.

U kunt het IP-adres van de client ook vinden door op een rij in het rapport te klikken en vervolgens naar het tabblad Locatie te gaan in de details van aanmeldingsactiviteit.

Notitie

IPv6-adressen van service-eindpunten kunnen worden weergegeven in de aanmeldingslogboeken met fouten vanwege de manier waarop ze verkeer verwerken. Het is belangrijk om te weten dat service-eindpunten niet worden ondersteund. Als gebruikers deze IPv6-adressen zien, verwijdert u het service-eindpunt uit de configuratie van het subnet van het virtuele netwerk.

Wat u moet weten

Cloud-proxy's en VPN's

Wanneer u een in de cloud gehoste proxy of VPN-oplossing gebruikt, wordt het IP-adres van De Microsoft Entra-id gebruikt tijdens het evalueren van een beleid het IP-adres van de proxy. De X-Forwarded-For-header (XFF) die het openbare IP-adres van de gebruiker bevat, wordt niet gebruikt, omdat er geen validatie is dat deze afkomstig is van een vertrouwde bron, dus een methode voor het imiteren van een IP-adres.

Wanneer er een cloudproxy is geïmplementeerd, is een beleid dat vereist dat een hybride Apparaat van Microsoft Entra of compatibel is, eenvoudiger te beheren. Het kan bijna onmogelijk zijn om een lijst met IP-adressen die worden gebruikt door uw in de cloud gehoste proxy of VPN-oplossing up-to-date te houden.

Organisaties wordt aangeraden Global Secure Access te gebruiken om bron-IP-herstel in te schakelen om deze wijziging in adres te voorkomen en het beheer te vereenvoudigen.

Wanneer wordt een locatie geëvalueerd?

Beleid voor voorwaardelijke toegang wordt geëvalueerd wanneer:

- Een gebruiker meldt zich in eerste instantie aan bij een web-app, een mobiele toepassing of een bureaubladtoepassing.

- Een mobiele of desktoptoepassing die moderne verificatie gebruikt, gebruikt een vernieuwingstoken om een nieuw toegangstoken te verkrijgen. Deze controle is standaard één keer per uur.

Deze controle betekent dat voor mobiele en desktoptoepassingen met moderne verificatie een wijziging op locatie wordt gedetecteerd binnen een uur na het wijzigen van de netwerklocatie. Voor mobiele en desktoptoepassingen die geen moderne verificatie gebruiken, is het beleid van toepassing op elke tokenaanvraag. De frequentie van de aanvraag kan variëren op basis van de toepassing. Op dezelfde manier gelden beleidsregels voor webtoepassingen bij de eerste aanmelding en zijn ze goed voor de levensduur van de sessie in de webtoepassing. Vanwege verschillen in de levensduur van sessies tussen toepassingen, varieert de tijd tussen beleidsevaluatie. Telkens wanneer de toepassing een nieuw aanmeldingstoken aanvraagt, wordt het beleid toegepast.

Standaard geeft Microsoft Entra ID per uur een token uit. Nadat gebruikers het bedrijfsnetwerk hebben verplaatst, wordt binnen een uur het beleid afgedwongen voor toepassingen met moderne verificatie.

IP-adres van gebruiker

Het IP-adres dat wordt gebruikt in beleidsevaluatie is het openbare IPv4- of IPv6-adres van de gebruiker. Voor apparaten in een particulier netwerk is dit IP-adres niet het client-IP-adres van het apparaat van de gebruiker op het intranet, het adres dat door het netwerk wordt gebruikt om verbinding te maken met het openbare internet.

Wanneer kunt u locaties blokkeren?

Een beleid dat gebruikmaakt van de locatievoorwaarde om de toegang te blokkeren, wordt beschouwd als beperkend en moet zorgvuldig worden uitgevoerd na grondig testen. Sommige gevallen van het gebruik van de locatievoorwaarde om verificatie te blokkeren, zijn onder andere:

- Landen/regio's blokkeren waar uw organisatie nooit zaken doet.

- Specifieke IP-bereiken blokkeren, zoals:

- Bekende schadelijke IP-adressen voordat een firewallbeleid kan worden gewijzigd.

- Voor zeer gevoelige of bevoegde acties en cloudtoepassingen.

- Op basis van een gebruikersspecifiek IP-bereik, zoals toegang tot boekhoud- of salarisadministratietoepassingen.

Uitsluitingen van gebruikers

Beleid voor voorwaardelijke toegang zijn krachtige hulpprogramma's. Het is raadzaam om de volgende accounts uit uw beleid uit te sluiten:

- noodtoegangaccounts of break glass-accounts om tenantbrede accountvergrendeling te voorkomen. In het onwaarschijnlijke scenario zijn alle beheerders uitgesloten van uw tenant, kan uw beheerdersaccount voor noodtoegang worden gebruikt om u aan te melden bij de tenant om stappen te ondernemen om de toegang te herstellen.

- Meer informatie vindt u in het artikel, Accounts voor toegang tot noodgevallen beheren in Microsoft Entra ID.

- Serviceaccounts en service-principals, zoals het Microsoft Entra-Verbinding maken-synchronisatieaccount. Serviceaccounts zijn niet-interactieve accounts die niet zijn gekoppeld aan een bepaalde gebruiker. Ze worden normaal gesproken gebruikt door back-endservices die programmatische toegang tot toepassingen toestaan, maar worden ook gebruikt om u aan te melden bij systemen voor administratieve doeleinden. Serviceaccounts zoals deze moeten worden uitgesloten omdat MFA niet programmatisch kan worden voltooid. Aanroepen van service-principals worden niet geblokkeerd door beleid voor voorwaardelijke toegang dat is gericht op gebruikers. Gebruik Voorwaardelijke toegang voor workloadidentiteiten om beleidsregels te definiëren die gericht zijn op service-principals.

- Als uw organisatie deze accounts in scripts of code gebruikt, kunt u overwegen om deze te vervangen door beheerde identiteiten. Als tijdelijke oplossing kunt u deze specifieke accounts uitsluiten van het basislijnbeleid.

Bulksgewijs uploaden en downloaden van benoemde locaties

Wanneer u benoemde locaties maakt of bijwerkt, kunt u voor bulksgewijze updates een CSV-bestand uploaden of downloaden met de IP-bereiken. Een upload vervangt de IP-bereiken in de lijst door deze bereiken uit het bestand. Elke rij van het bestand bevat één IP-adresbereik in CIDR-indeling.

API-ondersteuning en PowerShell

Een voorbeeldversie van de Graph API voor benoemde locaties is beschikbaar voor meer informatie. Zie de namedLocation-API.

Volgende stappen

- Configureer een voorbeeld van beleid voor voorwaardelijke toegang met behulp van locatie. Zie het artikel Voorwaardelijke toegang: Toegang per locatie blokkeren.