Selfservicegroepsbeheer instellen in Microsoft Entra-id

U kunt inschakelen dat gebruikers hun eigen beveiligingsgroepen of Microsoft 365-groepen maken en beheren in Microsoft Entra-id. De eigenaar van de groep kan aanvragen voor een lidmaatschap goedkeuren of weigeren en het beheer van een groepslidmaatschap delegeren. Selfservice groepsbeheerfuncties zijn niet beschikbaar voor beveiligingsgroepen of distributielijsten met e-mail.

Selfservicegroepslidmaatschap

U kunt gebruikers toestaan beveiligingsgroepen te maken, die worden gebruikt om de toegang tot gedeelde resources te beheren. Gebruikers kunnen beveiligingsgroepen maken in Azure Portal met behulp van Azure Active Directory (Azure AD) PowerShell of vanuit de MyApps-groepen Toegangsvenster.

Belangrijk

Azure AD PowerShell is gepland voor afschaffing op 30 maart 2024. Lees de afschaffingsupdate voor meer informatie. Het is raadzaam om te migreren naar Microsoft Graph PowerShell om te communiceren met Microsoft Entra ID (voorheen Azure AD). Microsoft Graph PowerShell biedt toegang tot alle Microsoft Graph API's en is beschikbaar in PowerShell 7. Zie de veelgestelde vragen over migratie voor antwoorden op veelvoorkomende migratiequery's.

Alleen de eigenaren van de groep kunnen het lidmaatschap bijwerken, maar u kunt groepseigenaren de mogelijkheid bieden om lidmaatschapsaanvragen van de MyApps-groepen goed te keuren of te weigeren Toegangsvenster. Beveiligingsgroepen die zijn gemaakt door selfservice via de myApps-groepen Toegangsvenster zijn beschikbaar om lid te worden voor alle gebruikers, ongeacht of de eigenaar is goedgekeurd of automatisch is goedgekeurd. In de Toegangsvenster MyApps-groepen kunt u lidmaatschapsopties wijzigen wanneer u de groep maakt.

Microsoft 365-groepen bieden samenwerkingsmogelijkheden voor uw gebruikers. U kunt groepen maken in een van de Microsoft 365-toepassingen, zoals SharePoint, Microsoft Teams en Planner. U kunt ook Microsoft 365-groepen maken in Azure Portals met behulp van Microsoft Graph PowerShell of vanuit de MyApps-groepen Toegangsvenster. Zie Meer informatie over groepen voor meer informatie over het verschil tussen beveiligingsgroepen en Microsoft 365-groepen.

| Groepen gemaakt in | Standaardgedrag van beveiligingsgroep | Standaardgedrag voor Microsoft 365-groepen |

|---|---|---|

| Microsoft Graph PowerShell | Alleen eigenaren kunnen leden toevoegen. Zichtbaar maar niet beschikbaar om deel te nemen in MyApp Groups Toegangsvenster. |

Open om lid te worden voor alle gebruikers. |

| Azure-portal | Alleen eigenaren kunnen leden toevoegen. Zichtbaar maar niet beschikbaar om deel te nemen in MyApps Groups Toegangsvenster. Eigenaar wordt niet automatisch toegewezen bij het maken van groepen. |

Open om lid te worden voor alle gebruikers. |

| MyApps-groepen Toegangsvenster | Open om lid te worden voor alle gebruikers. Lidmaatschapsopties kunnen worden gewijzigd wanneer de groep wordt gemaakt. |

Open om lid te worden voor alle gebruikers. Lidmaatschapsopties kunnen worden gewijzigd wanneer de groep wordt gemaakt. |

Scenario's voor selfservice voor groepsbeheer

Twee scenario's helpen bij het uitleggen van selfservicegroepsbeheer.

Gedelegeerd groepsbeheer

In dit voorbeeldscenario beheert een beheerder de toegang tot een SaaS-toepassing (Software as a Service) die het bedrijf gebruikt. Het beheren van de toegangsrechten is lastig, dus de beheerder vraagt de eigenaar van het bedrijf om een nieuwe groep te maken. De beheerder wijst toegang voor de toepassing toe aan de nieuwe groep en voegt deze toe aan de groep die alle personen die al toegang hebben tot de toepassing. De bedrijfseigenaar kan meer gebruikers toevoegen en deze gebruikers worden automatisch ingericht op de toepassing.

De bedrijfseigenaar hoeft niet op de beheerder te wachten om de toegang voor gebruikers te beheren. Als de beheerder dezelfde machtigingen verleent aan een manager in een andere bedrijfsgroep, kan die persoon ook de toegang voor hun eigen groepsleden beheren. De eigenaar van het bedrijf en de manager kunnen elkaars groepslidmaatschappen niet bekijken of beheren. De beheerder kan nog steeds alle gebruikers zien die toegang hebben tot de toepassing en toegangsrechten blokkeren, indien nodig.

Groepsbeheer via selfservice

In dit voorbeeldscenario hebben twee gebruikers SharePoint Online-sites die ze onafhankelijk hebben ingesteld. Ze willen elkaars teams toegang geven tot hun sites. Om deze taak uit te voeren, kunnen ze één groep maken in Microsoft Entra-id. In SharePoint Online selecteert elke groep die groep om toegang te verlenen tot hun sites.

Wanneer iemand toegang wil, vraagt hij of zij deze aan bij de Groepen MyApps Toegangsvenster. Na goedkeuring krijgen ze automatisch toegang tot beide SharePoint Online-sites. Later beslist één van hen dat alle personen die de site openen ook toegang moeten krijgen tot een specifieke SaaS-toepassing. De beheerder van de SaaS-toepassing kan toegangsrechten toevoegen voor de toepassing aan de SharePoint Online-site. Vanaf dat moment geven alle aanvragen die worden goedgekeurd toegang tot de twee SharePoint Online-sites en ook naar de SaaS-toepassing.

Een groep beschikbaar maken voor self-service door gebruikers

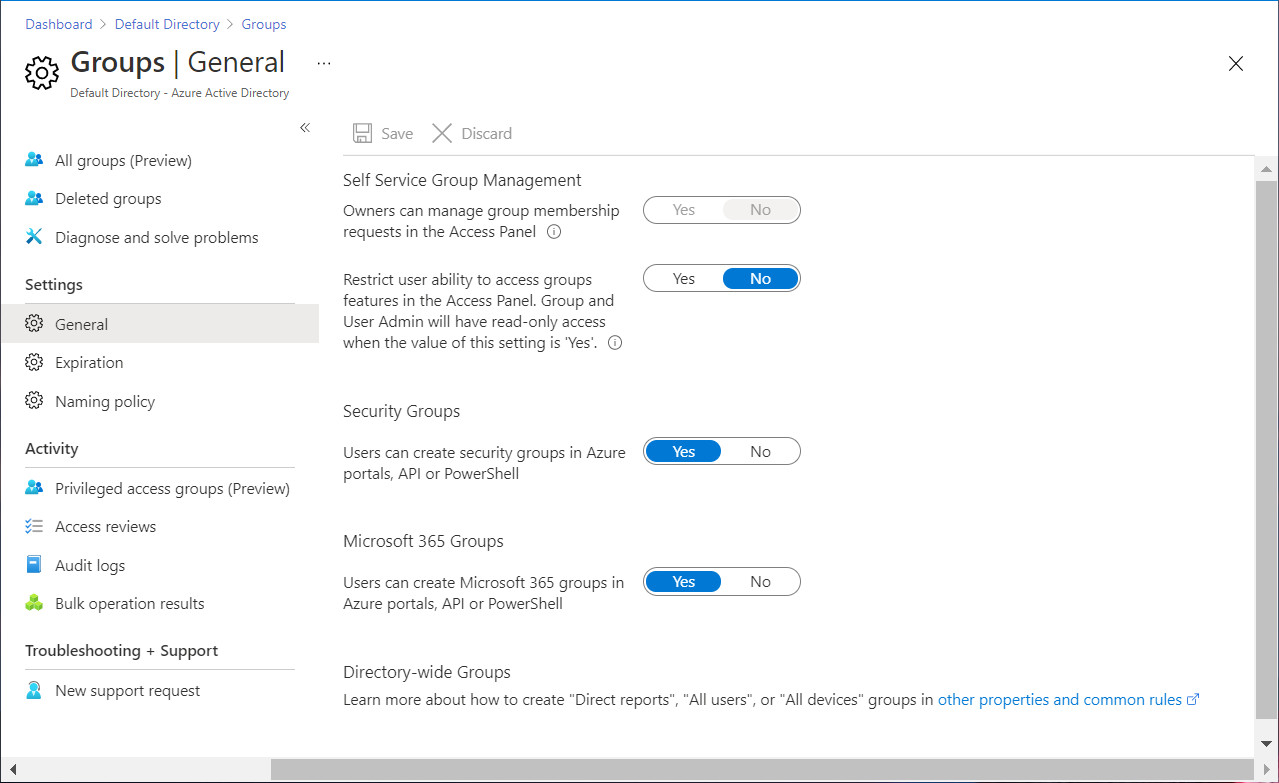

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een groepen-Beheer istrator.

Selecteer Microsoft Entra ID.

Selecteer Alle groepen>groepen en selecteer vervolgens Algemene instellingen.

Notitie

Deze instelling beperkt alleen de toegang tot groepsgegevens in Mijn groepen. De toegang tot groepsinformatie wordt niet beperkt via andere methoden, zoals Microsoft Graph API-aanroepen of het Microsoft Entra-beheercentrum.

Notitie

In juni 2024 wordt de instelling Gebruikerstoegang tot Mijn groepen beperken gewijzigd in Gebruikersrechten beperken om beveiligingsgroepen in Mijn groepen te bekijken en te bewerken. Als de instelling momenteel is ingesteld op Ja, hebben gebruikers in juni 2024 toegang tot Mijn groepen, maar kunnen ze geen beveiligingsgroepen zien.

Stel Eigenaren kunnen aanvragen voor groepslidmaatschap in het toegangsvenster beheren in op Ja.

Stel Mogelijkheid van gebruikers beperken om toegang te krijgen tot groepsfuncties in het toegangsvenster in op Nee.

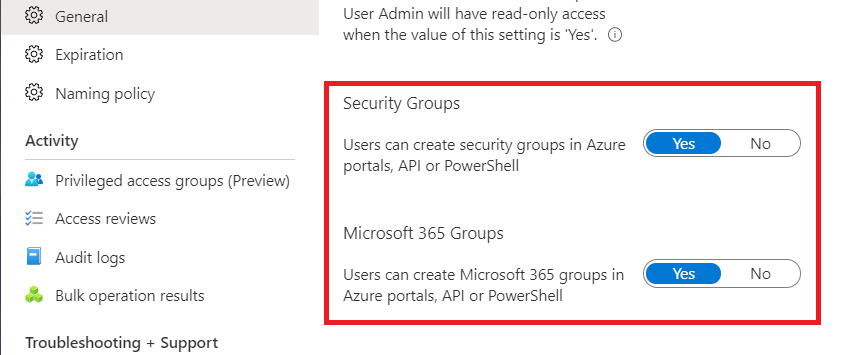

Stel Gebruikers kunnen beveiligingsgroepen maken in Azure-portals, API of PowerShell in op Ja of Nee.

Zie Groepsinstellingen voor meer informatie over deze instelling.

Stel Gebruikers kunnen Microsoft 365-groepen maken in Azure-portals, API of PowerShell in op Ja of Nee.

Zie Groepsinstellingen voor meer informatie over deze instelling.

U kunt ook de optie Eigenaren die leden kunnen toewijzen als groepseigenaren in Azure Portal gebruiken om gedetailleerder toegangsbeheer te bereiken voor selfservice voor groepsbeheer voor uw gebruikers.

Wanneer gebruikers groepen kunnen maken, mogen alle gebruikers in uw organisatie nieuwe groepen maken. Als standaardeigenaar kunnen ze vervolgens leden toevoegen aan deze groepen. U kunt geen personen opgeven die hun eigen groepen kunnen maken. U kunt personen alleen opgeven om een ander groepslid groepseigenaar te maken.

Notitie

Een Microsoft Entra ID P1- of P2-licentie is vereist voor gebruikers om lid te worden van een beveiligingsgroep of Microsoft 365-groep en voor eigenaren om lidmaatschapsaanvragen goed te keuren of te weigeren. Zonder een Microsoft Entra ID P1- of P2-licentie kunnen gebruikers hun groepen nog steeds beheren in de MyApp-groepen Toegangsvenster. Maar ze kunnen geen groep maken waarvoor goedkeuring van de eigenaar is vereist en ze kunnen geen verzoek indienen om lid te worden van een groep.

Groepsinstellingen

Met de groepsinstellingen kunt u bepalen wie beveiligings- en Microsoft 365-groepen kan maken.

In de volgende tabel kunt u bepalen welke waarden u wilt kiezen.

| Instelling | Weergegeven als | Effect op uw tenant |

|---|---|---|

| Gebruikers kunnen beveiligingsgroepen maken in Azure Portal, API of PowerShell. | Ja | Alle gebruikers in uw Microsoft Entra-organisatie mogen nieuwe beveiligingsgroepen maken en leden toevoegen aan deze groepen in de Azure-portal, API of PowerShell. Deze nieuwe groepen worden ook weergegeven in de Toegangsvenster voor alle andere gebruikers. Als de beleidsinstelling van de groep dit toestaat, kunnen andere gebruikers verzoeken maken om lid te worden van deze groepen. |

| Nee | Gebruikers kunnen geen beveiligingsgroepen maken. Ze kunnen nog steeds het lidmaatschap beheren van groepen waarvoor ze eigenaar zijn en aanvragen van andere gebruikers goedkeuren om lid te worden van hun groepen. | |

| Gebruikers kunnen Microsoft 365-groepen maken in Azure Portal, API of PowerShell. | Ja | Alle gebruikers in uw Microsoft Entra-organisatie mogen nieuwe Microsoft 365-groepen maken en leden toevoegen aan deze groepen in de Azure-portal, API of PowerShell. Deze nieuwe groepen worden ook weergegeven in de Toegangsvenster voor alle andere gebruikers. Als de beleidsinstelling van de groep dit toestaat, kunnen andere gebruikers verzoeken maken om lid te worden van deze groepen. |

| Nee | Gebruikers kunnen geen M365-groepen maken. Ze kunnen nog steeds het lidmaatschap beheren van groepen waarvoor ze eigenaar zijn en aanvragen van andere gebruikers goedkeuren om lid te worden van hun groepen. |

Hier volgen enkele meer details over deze groepsinstellingen:

- Het kan tot 15 minuten duren voordat deze instellingen van kracht zijn.

- Als u sommige, maar niet alle gebruikers in staat wilt stellen om groepen te maken, kunt u aan deze gebruikers een rol toewijzen waarmee groepen kunnen worden gemaakt, zoals groepsbeheerder.

- Deze instellingen zijn bedoeld voor gebruikers en hebben geen invloed op service-principals. Als u bijvoorbeeld een service-principal hebt met machtigingen om groepen te maken, zelfs als u deze instellingen instelt op Nee, kan de service-principal nog steeds groepen maken.

Groepsinstellingen configureren met Behulp van Microsoft Graph

Als u wilt configureren dat gebruikers beveiligingsgroepen kunnen maken in Azure Portals, API of PowerShell met behulp van Microsoft Graph, configureert u het EnableGroupCreation object in het groupSettings object. Zie Overzicht van groepsinstellingen voor meer informatie.

Als u de gebruikers wilt configureren, kunt u beveiligingsgroepen maken in Azure Portals, API of PowerShell met behulp van Microsoft Graph, de allowedToCreateSecurityGroups eigenschap van defaultUserRolePermissions het authorizationPolicy-object bijwerken .

Volgende stappen

Zie voor meer informatie over Microsoft Entra ID: