Op risico gebaseerd toegangsbeleid

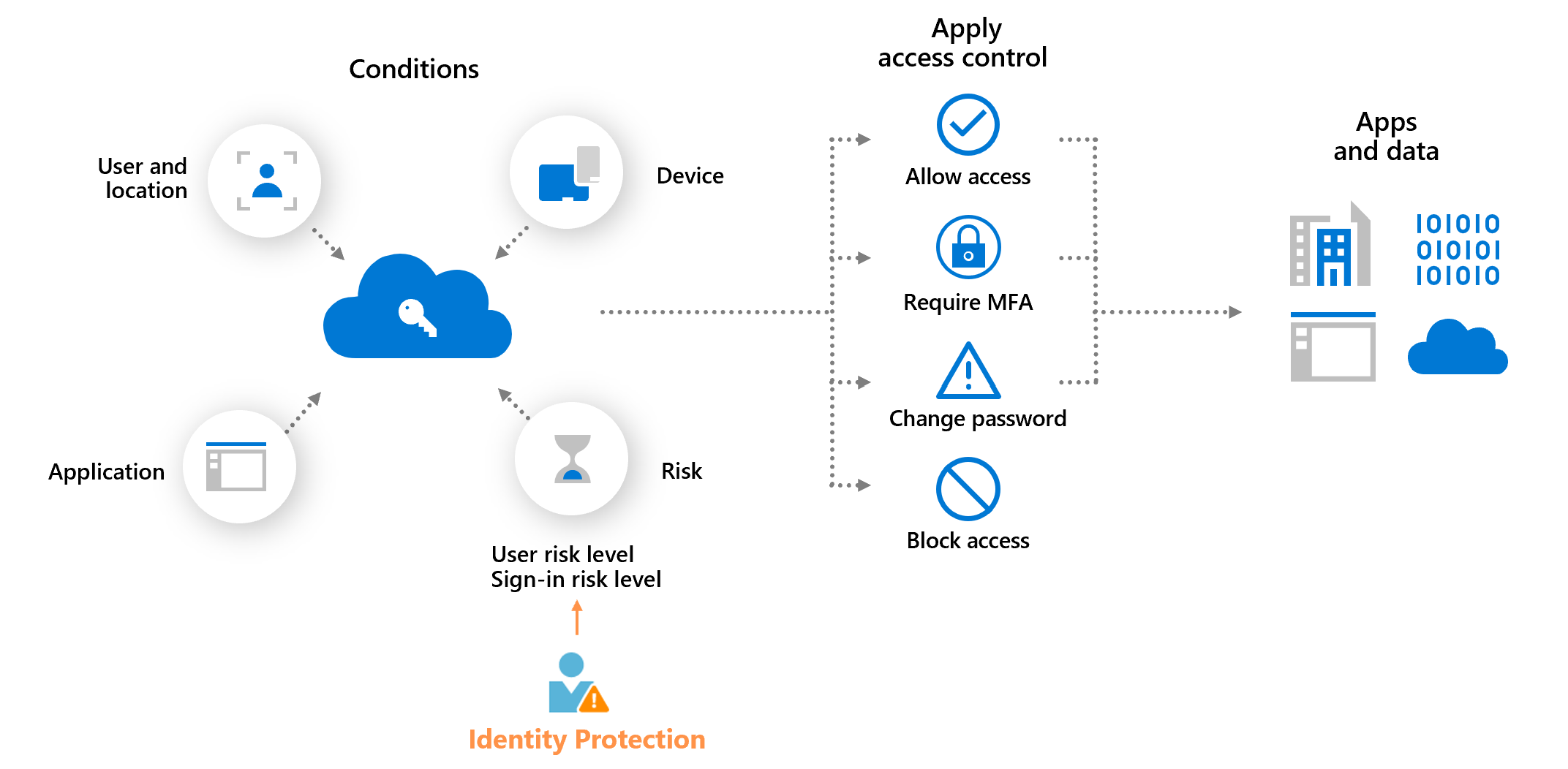

Beleidsregels voor toegangsbeheer kunnen worden toegepast om organisaties te beschermen wanneer wordt gedetecteerd dat een aanmelding of gebruiker risico loopt. Dergelijke beleidsregels worden op risico gebaseerde beleidsregels genoemd.

Voorwaardelijke toegang van Microsoft Entra biedt twee risicovoorwaarden die mogelijk worden gemaakt door Microsoft Entra ID Protection-signalen: aanmeldingsrisico en gebruikersrisico. Organisaties kunnen beleid voor voorwaardelijke toegang op basis van risico's maken door deze twee risicovoorwaarden te configureren en een methode voor toegangsbeheer te kiezen. Tijdens elke aanmelding verzendt ID Protection de gedetecteerde risiconiveaus naar voorwaardelijke toegang en zijn de op risico's gebaseerde beleidsregels van toepassing als aan de beleidsvoorwaarden wordt voldaan.

Mogelijk hebt u meervoudige verificatie nodig wanneer het niveau van het aanmeldingsrisico gemiddeld of hoog is, worden gebruikers alleen op dat niveau gevraagd.

In het vorige voorbeeld ziet u ook een belangrijk voordeel van een beleid op basis van risico's: automatisch risicoherstel. Wanneer een gebruiker het vereiste toegangsbeheer heeft voltooid, zoals een veilige wachtwoordwijziging, wordt het risico opgelost. Deze aanmeldingssessie en het gebruikersaccount lopen geen risico en er is geen actie van de beheerder nodig.

Als u gebruikers in staat stelt om dit proces zelf te herstellen, vermindert u het risicoonderzoek en de herstellast voor de beheerders aanzienlijk terwijl u uw organisaties beschermt tegen beveiligingsrisico's. Meer informatie over risicoherstel vindt u in het artikel, Risico's herstellen en gebruikers deblokkeren.

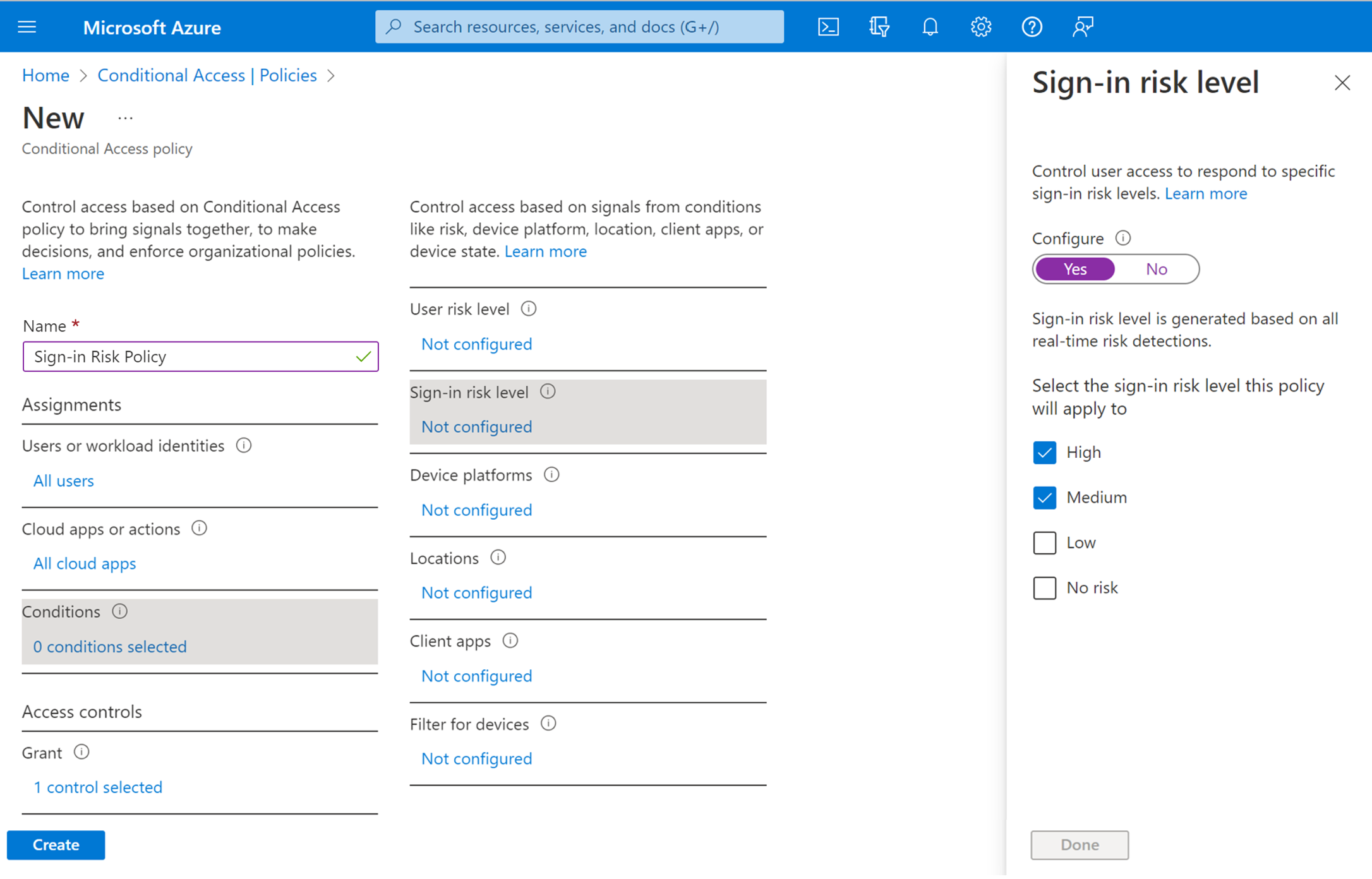

Beleid voor voorwaardelijke toegang op basis van risico's aanmelden

Tijdens elke aanmelding analyseert ID Protection honderden signalen in realtime en berekent een aanmeldingsrisiconiveau dat de kans aangeeft dat de opgegeven verificatieaanvraag niet is geautoriseerd. Dit risiconiveau wordt vervolgens verzonden naar voorwaardelijke toegang, waarbij het geconfigureerde beleid van de organisatie wordt geëvalueerd. Beheer istrators kunnen beleid voor voorwaardelijke toegang op basis van aanmeldingsrisico's configureren om toegangsbeheer af te dwingen op basis van aanmeldingsrisico's, waaronder vereisten zoals:

- Toegang blokkeren

- Toegang toestaan

- Meervoudige verificatie vereisen

Als er risico's worden gedetecteerd bij een aanmelding, kunnen gebruikers het vereiste toegangsbeheer uitvoeren, zoals meervoudige verificatie om zelf te herstellen en de riskante aanmeldingsgebeurtenis te sluiten om onnodige ruis voor beheerders te voorkomen.

Notitie

Gebruikers moeten zich eerder hebben geregistreerd voor Meervoudige Verificatie van Microsoft Entra voordat ze het beleid voor aanmeldingsrisico's activeren.

Beleid voor voorwaardelijke toegang op basis van risico's van gebruikers

ID Protection analyseert signalen over gebruikersaccounts en berekent een risicoscore op basis van de waarschijnlijkheid dat de gebruiker wordt aangetast. Als een gebruiker riskant aanmeldingsgedrag heeft of als hun referenties lekken, gebruikt ID Protection deze signalen om het risiconiveau van de gebruiker te berekenen. Beheer istrators kunnen beleid voor voorwaardelijke toegang op basis van gebruikersrisico's configureren om toegangsbeheer af te dwingen op basis van gebruikersrisico's, waaronder vereisten zoals:

- Toegang blokkeren.

- Toegang toestaan, maar een veilige wachtwoordwijziging vereisen.

Een veilige wachtwoordwijziging herstelt het gebruikersrisico en sluit de riskante gebruikersgebeurtenis om onnodige ruis voor beheerders te voorkomen.

Risicobeleid voor id-beveiliging migreren naar voorwaardelijke toegang

Als u het verouderde beleid voor gebruikersrisico's of het beleid voor aanmeldingsrisico's hebt ingeschakeld in ID Protection (voorheen Identity Protection), moet u deze migreren naar voorwaardelijke toegang.

Waarschuwing

Het verouderde risicobeleid dat is geconfigureerd in Microsoft Entra ID Protection, wordt op 1 oktober 2026 buiten gebruik gesteld.

Het configureren van risicobeleid in voorwaardelijke toegang biedt voordelen zoals de mogelijkheid om:

- Toegangsbeleid op één locatie beheren.

- Gebruik de modus Alleen-rapporten en Graph-API's.

- Afdwingen dat de aanmeldingsfrequentie telkens opnieuw moet worden geverifieerd.

- Geef gedetailleerd toegangsbeheer waarbij risico's worden gecombineerd met andere voorwaarden, zoals locatie.

- Verbeter de beveiliging met meerdere beleidsregels op basis van risico's die gericht zijn op verschillende gebruikersgroepen of risiconiveaus.

- Verbeter de diagnostische ervaring met details over welk beleid op basis van risico's is toegepast in aanmeldingslogboeken.

- Ondersteuning voor het back-upverificatiesysteem.

Registratiebeleid voor meervoudige verificatie van Microsoft Entra

Id Protection kan organisaties helpen bij het implementeren van Meervoudige Verificatie van Microsoft Entra met behulp van een beleid waarvoor registratie bij aanmelding is vereist. Het inschakelen van dit beleid is een uitstekende manier om ervoor te zorgen dat nieuwe gebruikers in uw organisatie zich op hun eerste dag registreren voor MFA. Meervoudige verificatie is een van de zelfherstelmethoden voor risicogebeurtenissen binnen ID Protection. Met zelfherstel kunnen uw gebruikers zelf actie ondernemen en hoeven ze minder vaak contact op te nemen met de helpdesk.

Meer informatie over Meervoudige Verificatie van Microsoft Entra vindt u in het artikel How it works: Microsoft Entra multifactor authentication.