Eenmalige aanmelding op basis van SAML: configuratie en beperkingen

In dit artikel leert u hoe u een toepassing configureert voor eenmalige aanmelding op basis van SAML met Microsoft Entra-id. Dit artikel bevat informatie over het toewijzen van gebruikers aan specifieke toepassingsrollen op basis van regels en beperkingen waarmee u rekening moet houden bij het toewijzen van kenmerken. Het omvat ook SAML-ondertekeningscertificaten, SAML-tokenversleuteling, verificatie van SAML-aanvraaghandtekening en aangepaste claimproviders.

Apps die gebruikmaken van SAML 2.0 voor verificatie kunnen worden geconfigureerd voor eenmalige aanmelding op basis van SAML. Met eenmalige aanmelding op basis van SAML kunt u gebruikers toewijzen aan specifieke toepassingsrollen op basis van de regels die u in uw SAML-claims definieert.

Zie Snelstart: eenmalige aanmelding op basis van SAML instellen als u een SaaS-toepassing wilt configureren voor eenmalige aanmelding op basis van SAML.

Voor veel SaaS-toepassingen is een toepassingsspecifieke zelfstudie beschikbaar waarmee u de configuratie voor eenmalige aanmelding op basis van SAML doorloopt.

Sommige apps kunnen eenvoudig worden gemigreerd. Apps met complexere vereisten, zoals aangepaste claims, vereisen mogelijk extra configuratie in Microsoft Entra id en/of Microsoft Entra Connect Health. Zie Procedure: claims die in tokens worden verzonden, aanpassen voor een specifieke app in een tenant (preview) voor meer informatie over toewijzingen van ondersteunde claims.

Houd rekening met de volgende beperkingen bij het toewijzen van kenmerken:

- Niet alle kenmerken die kunnen worden uitgegeven in AD FS worden weergegeven in Microsoft Entra id als kenmerken te verzenden naar SAML-tokens, zelfs als deze kenmerken zijn gesynchroniseerd. Wanneer u het kenmerk bewerkt, ziet u in de vervolgkeuzelijst Waarde de verschillende kenmerken die beschikbaar zijn in Microsoft Entra-id. Controleer Microsoft Entra configuratie van Connect Sync-artikelen om ervoor te zorgen dat een vereist kenmerk, bijvoorbeeld samAccountName, wordt gesynchroniseerd met Microsoft Entra-id. U kunt de extensiekenmerken gebruiken om een claim te verzenden die geen deel uitmaakt van het standaardgebruikersschema in Microsoft Entra-id.

- In de meest voorkomende scenario's zijn alleen de NameID-claim en andere algemene gebruikers-id-claims vereist voor een app. Als u wilt bepalen of extra claims zijn vereist, controleert u welke claims u uitGEEFT vanuit AD FS.

- Niet alle claims kunnen worden uitgegeven, omdat sommige claims zijn beveiligd in Microsoft Entra-id.

- De mogelijkheid om versleutelde SAML-tokens te gebruiken, is nu in preview. Zie Procedure: claims aanpassen die zijn uitgegeven in het SAML-token voor ondernemingstoepassingen.

SaaS-app (software als een dienst)

Als uw gebruikers zich aanmelden bij een SaaS-app als Salesforce, ServiceNow of Workday en met AD FS geïntegreerd zijn, gebruikt u federatieve aanmelding voor SaaS-apps.

De meeste SaaS-toepassingen kunnen worden geconfigureerd in Microsoft Entra-id. Microsoft heeft veel vooraf geconfigureerde verbindingen met SaaS-apps in de galerie met Microsoft Entra-apps, waardoor uw overgang eenvoudiger wordt. SAML 2.0-toepassingen kunnen worden geïntegreerd met Microsoft Entra-id via de Microsoft Entra app-galerie of als niet-galerietoepassingen.

Apps die gebruikmaken van OAuth 2.0 of OpenID Connect kunnen op dezelfde manier worden geïntegreerd met Microsoft Entra-id als app-registraties. Apps die gebruikmaken van verouderde protocollen kunnen Microsoft Entra toepassingsproxy gebruiken om te verifiëren met Microsoft Entra-id.

Voor problemen met het onboarden van uw SaaS-apps, kunt u contact opnemen met de ondersteuningsalias voor SaaS-toepassingsintegratie.

SAML-handtekeningcertificaten voor eenmalige aanmelding

Ondertekeningscertificaten vormen een belangrijk onderdeel van elke implementatie van eenmalige aanmelding. Microsoft Entra-id maakt de ondertekeningscertificaten om federatieve eenmalige aanmelding op basis van SAML tot stand te brengen voor uw SaaS-toepassingen. Zodra u galerie- of niet-galerietoepassingen hebt toegevoegd, configureert u de toegevoegde toepassing met behulp van de optie voor federatieve eenmalige aanmelding. Zie Certificaten voor federatieve eenmalige aanmelding beheren in Microsoft Entra-id.

SAML-tokenversleuteling

Zowel AD FS als Microsoft Entra-id bieden tokenversleuteling: de mogelijkheid om de SAML-beveiligingsverklaringen te versleutelen die naar toepassingen gaan. De asserties worden versleuteld met een openbare sleutel en door de ontvangende toepassing ontsleuteld met de overeenkomende persoonlijke sleutel. Wanneer u tokenversleuteling configureert, uploadt u X.509-certificaatbestanden om de openbare sleutels op te geven.

Notitie

Tokenversleuteling is een Microsoft Entra-id P1- of P2-functie. Zie Microsoft Entra prijzen voor meer informatie over Microsoft Entra edities, functies en prijzen.

Verificatie van SAML-aanvraaghandtekening

Deze functionaliteit valideert de handtekening van ondertekende verificatieaanvragen. Een app-Beheer schakelt het afdwingen van ondertekende aanvragen in en uit en uploadt de openbare sleutels die moeten worden gebruikt om de validatie uit te voeren. Zie Ondertekende SAML-verificatieaanvragen afdwingen voor meer informatie.

Aangepaste claimproviders (preview)

Voor het migreren van gegevens van verouderde systemen, zoals ADFS of gegevensarchieven zoals LDAP, zijn uw apps afhankelijk van bepaalde gegevens in de tokens. U kunt aangepaste claimproviders gebruiken om claims toe te voegen aan het token. Zie Overzicht van aangepaste claimsprovider voor meer informatie.

Apps en configuraties die vandaag kunnen worden verplaatst

Apps die u vandaag gemakkelijk kunt verplaatsen, zijn onder meer SAML 2.0-apps die gebruikmaken van de standaardset van configuratie-elementen en claims. Deze standaarditems zijn:

- User Principal Name

- E-mailadres

- Voornaam

- Achternaam

- Alternatief kenmerk als SAML NameID, met inbegrip van het e-mailkenmerk Microsoft Entra-id, e-mailvoorvoegsel, werknemer-id, extensiekenmerken 1-15 of on-premises SamAccountName-kenmerk. Zie voor meer informatie De NameIdentifier-claim bewerken.

- Aangepaste claims.

Voor het volgende zijn meer configuratiestappen vereist om te migreren naar Microsoft Entra-id:

- Aangepaste autorisatie- of MFA-regels (meervoudige verificatie) in AD FS. U configureert deze met behulp van de functie Microsoft Entra Voorwaardelijke toegang.

- Apps met meerdere eindpunten voor antwoord-URL's. U configureert ze in Microsoft Entra-id met behulp van PowerShell of de interface van het Microsoft Entra-beheercentrum.

- WS-Federation-apps, zoals SharePoint-apps waarvoor versie 1.1-SAML-tokens vereist zijn. U kunt ze handmatig configureren met behulp van PowerShell. U kunt ook een vooraf geïntegreerde algemene sjabloon voor SharePoint- en SAML 1.1-toepassingen toevoegen vanuit de galerie. Het SAML 2.0-protocol wordt ondersteund.

- Complexe transformatieregels voor claimuitgifte. Voor informatie over toewijzingen van ondersteunde claims raadpleegt u:

Apps en configuraties worden momenteel niet ondersteund in Microsoft Entra

Apps waarvoor bepaalde functionaliteit is vereist, kunnen vandaag niet worden gemigreerd.

Protocolfunctionaliteit

Apps waarvoor de volgende protocolfunctionaliteit zijn vereist, kunnen vandaag niet worden gemigreerd:

- Ondersteuning voor het WS-Trust ActAs-patroon

- SAML-artefactomzetting

App-instellingen van AD FS toewijzen aan Microsoft Entra-id

Migratie vereist dat wordt beoordeeld hoe de toepassing on-premises is geconfigureerd en dat die configuratie vervolgens wordt toegewezen aan Microsoft Entra-id. AD FS en Microsoft Entra-id werken op dezelfde manier, dus de concepten van het configureren van vertrouwens-, aanmeldings- en afmeldings-URL's en id's zijn in beide gevallen van toepassing. Documenteer de AD FS-configuratie-instellingen van uw toepassingen zodat u ze eenvoudig kunt configureren in Microsoft Entra-id.

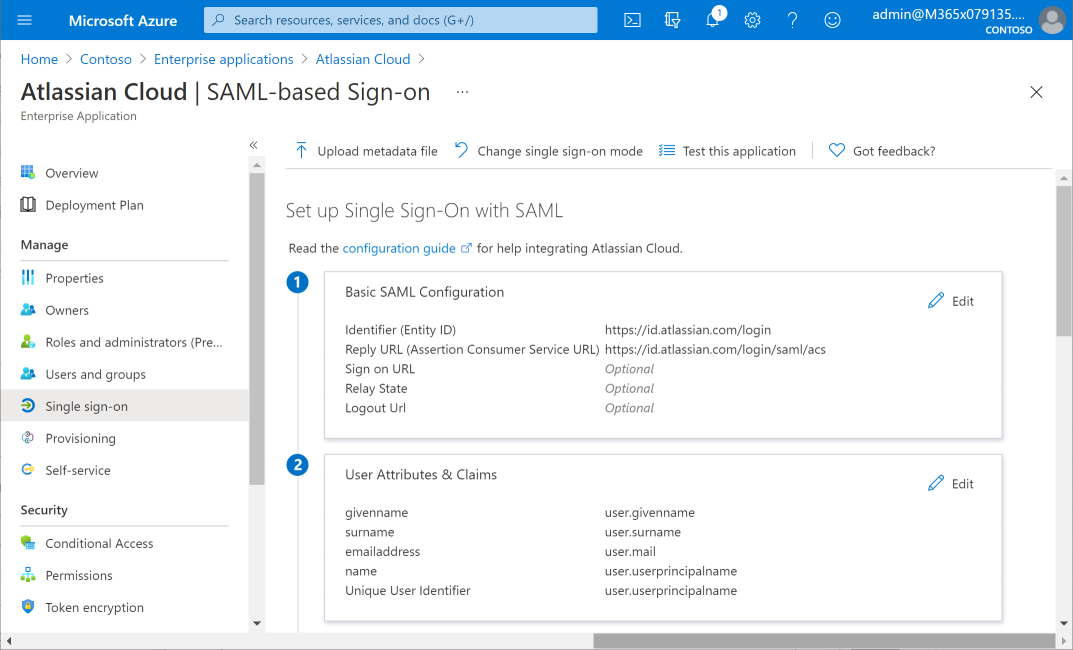

App-configuratie-instellingen toewijzen

De volgende tabel beschrijft enkele van de meest voorkomende toewijzing van instellingen tussen een AD FS Relying Party Trust aan Microsoft Entra Enterprise-toepassing:

- AD FS: zoek de instelling in de vertrouwensrelatie van de Relying Party in AD FS voor de app. Klik met de rechtermuisknop op de Relying Party en selecteer Eigenschappen.

- Microsoft Entra-id: de instelling wordt geconfigureerd in Microsoft Entra beheercentrum in de SSO-eigenschappen van elke toepassing.

| Configuratie-instelling | AD FS | Configureren in Microsoft Entra-id | SAML-token |

|---|---|---|---|

| Aanmeldings-URL van app De URL waarmee de gebruiker zich bij de app aanmeldt in een SAML-stroom die is geïnitieerd door een serviceprovider (SP). |

N.v.t. | Eenvoudige SAML-configuratie openen op basis van aanmelding op basis van SAML | N.v.t. |

| Antwoord-URL van app De URL van de app vanuit het perspectief van de id-provider (IdP). De IdP verzendt de gebruiker en het token hierheen nadat de gebruiker zich bij de IdP heeft aangemeld. Dit wordt ook wel Gebruikerseindpunt van SAML-assertie genoemd. |

Selecteer het tabblad Eindpunten | Eenvoudige SAML-configuratie openen op basis van aanmelding op basis van SAML | Doelelement in het SAML-token. Voorbeeldwaarde: https://contoso.my.salesforce.com |

| App-URL voor afmelden Dit is de URL waarnaar opschoningsaanvragen bij afmelding worden verzonden wanneer een gebruiker zich afmeldt bij een app. De IdP verzendt de aanvraag om de gebruiker ook af te melden bij alle andere apps. |

Selecteer het tabblad Eindpunten | Eenvoudige SAML-configuratie openen op basis van aanmelding op basis van SAML | N.v.t. |

| App-id Dit is de app-id vanuit het perspectief van de IdP. De waarde van de aanmeldings-URL wordt vaak (maar niet altijd) gebruikt als de id. In de app wordt deze id soms de entiteits-id genoemd. |

Tabblad Id's selecteren | Eenvoudige SAML-configuratie openen op basis van aanmelding op basis van SAML | Wordt toegewezen aan het element Audience in het SAML-token. |

| Federatieve metagegevens van app Dit is de locatie van de federatieve metagegevens van de app. De IdP gebruikt deze om bepaalde configuratie-instellingen automatisch bij te werken, zoals eindpunten of versleutelingscertificaten. |

Tabblad Bewaking selecteren | N.v.t. Microsoft Entra-id biedt geen ondersteuning voor het rechtstreeks gebruiken van toepassingsfederatiemetagegevens. U kunt de federatieve metagegevens handmatig importeren. | N.v.t. |

| Gebruikers-id/naam-id Kenmerk dat wordt gebruikt om de gebruikersidentiteit van Microsoft Entra id of AD FS naar uw app uniek aan te geven. Dit kenmerk is gewoonlijk de UPN of het e-mailadres van de gebruiker. |

Claimregels. In de meeste gevallen geeft de claimregel een claim uit met een type dat eindigt op NameIdentifier. | U vindt de id onder de header Gebruikerskenmerken en claims. Standaard wordt de UPN gebruikt | Wordt toegewezen aan het element NameID in het SAML-token. |

| Overige claims Voorbeelden van andere claimgegevens die vaak van de IdP naar de app worden verzonden, zijn onder meer voornaam, achternaam, e-mailadres en groepslidmaatschap. |

In AD FS kunt u deze gegevens vinden als andere claimregels op de Relying Party. | U vindt de id onder de header Gebruikerskenmerken en claims. Selecteer Beeld en bewerk alle andere gebruikerskenmerken. | N.v.t. |

IdP-instellingen (id-provider) toewijzen

Configureer uw toepassingen om te verwijzen naar Microsoft Entra-id versus AD FS voor eenmalige aanmelding. Hier richten we ons op SaaS-apps die gebruikmaken van het SAML-protocol. Dit concept is echter ook van toepassing op aangepaste Line-Of-Business-apps.

Notitie

De configuratiewaarden voor Microsoft Entra-id volgen het patroon waarbij uw Azure-tenant-id {tenant-id} vervangt en de toepassings-id {application-id} vervangt. U vindt deze informatie in het Microsoft Entra-beheercentrum onder Microsoft Entra id-eigenschappen>:

- Selecteer Map-id om uw tenant-id te zien.

- Selecteer Toepassings-id om uw toepassings-id te zien.

Wijs op hoog niveau de volgende belangrijke configuratie-elementen voor SaaS-apps toe aan Microsoft Entra-id.

| Element | Configuratiewaarde |

|---|---|

| Verlener van id-provider | https://sts.windows.net/{tenant-id}/ |

| Aanmeldings-URL van id-provider | https://login.microsoftonline.com/{tenant-id}/saml2 |

| Afmeldings-URL van id-provider | https://login.microsoftonline.com/{tenant-id}/saml2 |

| Locatie van federatieve metagegevens | https://login.windows.net/{tenant-id}/federationmetadata/2007-06/federationmetadata.xml?appid={application-id} |

Instellingen voor eenmalige aanmelding toewijzen voor SaaS-apps

Voor SaaS-apps moet bekend zijn waarheen verificatieaanvragen moeten worden verzonden en hoe de ontvangen tokens moeten worden gevalideerd. De volgende tabel beschrijft de elementen voor het configureren van SSO-instellingen in de app, en hun waarden of locaties binnen AD FS en Microsoft Entra-id

| Configuratie-instelling | AD FS | Configureren in Microsoft Entra-id |

|---|---|---|

| Aanmeldings-URL van IdP Aanmeldings-URL van de IdP vanuit het perspectief van de app (waarbij de gebruiker wordt omgeleid voor aanmelding). |

De AD FS-aanmeldings-URL is de naam van de AD FS-federatieservice gevolgd door /adfs/ls/. Bijvoorbeeld: |

Vervang [tenant_id] door uw tenant-id. Voor apps die gebruikmaken van het SAML-P-protocol: https://login.microsoftonline.com/{tenant-id}/saml2 Voor apps die gebruikmaken van het Webservices-federatie-protocol: https://login.microsoftonline.com/{tenant-id}/wsfed |

| Afmeldings-URL van IdP Afmeldings-URL van de IdP vanuit het perspectief van de app (waarnaar de gebruiker wordt omgeleid wanneer deze zich afmeldt bij de app). |

De afmeldings-URL is gelijk aan de aanmeldings-URL, of dezelfde URL met het achtervoegsel wa=wsignout1.0. Bijvoorbeeld: https://fs.contoso.com/adfs/ls/?wa=wsignout1.0 |

Vervang [tenant_id] door uw tenant-id. Voor apps die gebruikmaken van het SAML-P-protocol: https://login.microsoftonline.com/{tenant-id}/saml2 Voor apps die gebruikmaken van het Webservices-federatie-protocol: https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0 |

| Certificaat voor token-ondertekening De IdP gebruikt de persoonlijke sleutel van het certificaat om uitgegeven tokens te ondertekenen. Er wordt gecontroleerd of het token afkomstig is van de dezelfde IdP die de app is geconfigureerd om te vertrouwen. |

U vindt het AD FS-certificaat voor token-ondertekening in AD FS-beheer onder Certificaten. | U vindt deze in het Microsoft Entra-beheercentrum in de eigenschappen voor eenmalige aanmelding van de toepassing onder de kop SAML-handtekeningcertificaat. Daar kunt u het certificaat downloaden om het te uploaden naar de app. Als de toepassing meer dan één certificaat heeft, kunt u alle certificaten vinden in het XML-bestand met Federation Metadata. |

| Id/ 'verlener' Id van de IdP vanuit het perspectief van de app (ook wel 'verlener-id' genoemd). In het SAML-token wordt de waarde weergegeven als het element Verlener. |

De id voor AD FS is gewoonlijk de Federation-service-id in AD FS-beheer onder Service > Eigenschappen van Federation-service bewerken. Bijvoorbeeld: http://fs.contoso.com/adfs/services/trust |

Vervang [tenant_id] door uw tenant-id. https://sts.windows.net/{tenant-id}/ |

| Federatieve metagegevens van IdP Locatie van de openbaar beschikbare federatieve metagegevens van de IdP. (Sommige apps gebruiken federatiemetagegevens als alternatief voor het afzonderlijk door de beheerder configureren van URL's, id en tokenhandtekeningcertificaat.) |

U vindt de URL van de AD FS-federatiemetagegevens in AD FS-beheer onder Service > Eindpunten > Metagegevens > Type: federatieve metagegevens. Bijvoorbeeld: https://fs.contoso.com/FederationMetadata/2007-06/FederationMetadata.xml |

De bijbehorende waarde voor Microsoft Entra id volgt het patroon https://login.microsoftonline.com/{TenantDomainName}/FederationMetadata/2007-06/FederationMetadata.xml. Vervang {TenantDomainName} door de naam van uw tenant in de indeling contoso.onmicrosoft.com. Zie voor meer informatie Federatiemetagegevens. |