Zelfstudie: Integratie van eenmalige aanmelding van Microsoft Entra met Check Point Remote Secure Access VPN

In deze zelfstudie leert u hoe u Check Point Remote Access VPN integreert met Microsoft Entra ID. Wanneer u Check Point Remote Secure Access VPN integreert met Microsoft Entra ID, kunt u het volgende doen:

- In Microsoft Entra-id beheren wie toegang heeft tot Check Point Remote Secure Access VPN.

- Ervoor zorgen dat gebruikers automatisch met hun Microsoft Entra-account worden aangemeld bij Check Point Remote Secure Access VPN.

- Beheer uw accounts op één centrale locatie.

Vereisten

U hebt het volgende nodig om aan de slag te gaan:

- Een Microsoft Entra-abonnement. Als u geen abonnement hebt, kunt u een gratis account krijgen.

- Een abonnement op Check Point Remote Secure Access VPN waarvoor eenmalige aanmelding is ingeschakeld.

Beschrijving van scenario

In deze zelfstudie configureert en test u eenmalige aanmelding van Microsoft Entra in een testomgeving.

- Check Point Remote Secure Access VPN ondersteunt door SP geïnitieerde eenmalige aanmelding.

Check Point Remote Secure Access VPN toevoegen vanuit de galerie

Als u de integratie van Check Point Remote Secure Access VPN in Microsoft Entra ID wilt configureren, moet u Check Point Remote Secure Access VPN vanuit de galerie toevoegen aan uw lijst met beheerde SaaS-apps.

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een cloudtoepassing Beheer istrator.

- Blader naar Bedrijfstoepassingen voor identiteitstoepassingen>>>Nieuwe toepassing.

- Typ in de sectie Toevoegen uit de galerie Check Point Remote Secure Access VPN in het zoekvak.

- Selecteer Check Point Remote Secure Access VPN in het resultatenvenster en voeg vervolgens de app toe. Wacht enkele seconden tot de app aan de tenant is toegevoegd.

U kunt ook de wizard Enterprise App Configuration gebruiken. In deze wizard kunt u een toepassing toevoegen aan uw tenant, gebruikers/groepen toevoegen aan de app, rollen toewijzen en ook de configuratie van eenmalige aanmelding doorlopen. Meer informatie over Microsoft 365-wizards.

Eenmalige aanmelding van Microsoft Entra configureren en testen voor Check Point Remote Access VPN

Configureer en test eenmalige aanmelding van Microsoft Entra met Check Point Remote Secure Access VPN met behulp van een testgebruiker met de naam B.Simon. Eenmalige aanmelding werkt alleen als u een koppelingsrelatie tot stand brengt tussen een Microsoft Entra-gebruiker en de bijbehorende gebruiker in Check Point Remote Secure Access VPN.

Voer de volgende stappen uit om eenmalige aanmelding van Microsoft Entra met Check Point Remote Secure Access VPN te configureren en te testen:

Configureer eenmalige aanmelding van Microsoft Entra - zodat uw gebruikers deze functie kunnen gebruiken.

- Een Microsoft Entra-testgebruiker maken : eenmalige aanmelding van Microsoft Entra testen met B.Simon.

- Wijs de Microsoft Entra-testgebruiker toe om B.Simon in staat te stellen eenmalige aanmelding van Microsoft Entra te gebruiken.

Eenmalige aanmelding voor Check Point Remote Secure Access VPN configureren: zodat uw gebruikers deze functie kunnen gebruiken.

- Testgebruiker voor Check Point Remote Secure Access VPN maken: als u een tegenhanger van B.Simon in Check Point Remote Secure Access VPN wilt hebben die is gekoppeld aan de Microsoft Entra-weergave van de gebruiker.

Eenmalige aanmelding testen: om te controleren of de configuratie werkt.

Eenmalige aanmelding voor Microsoft Entra configureren

Volg deze stappen om eenmalige aanmelding van Microsoft Entra in te schakelen.

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een cloudtoepassing Beheer istrator.

Blader naar Identity>Applications Enterprise-toepassingen>>Check Point Remote Secure Access VPN-eenmalige> aanmelding.

Selecteer SAML op de pagina Selecteer een methode voor eenmalige aanmelding.

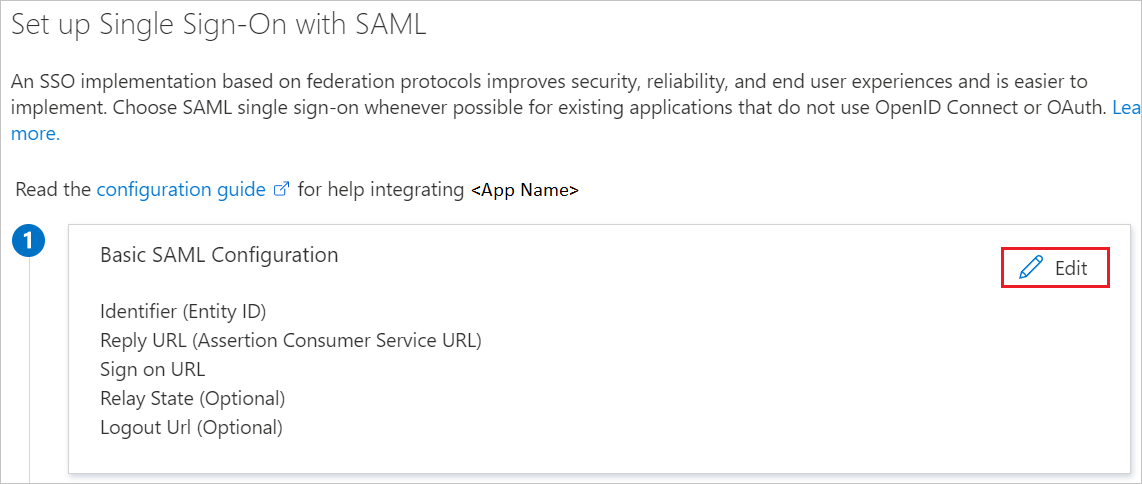

Op de pagina Eenmalige aanmelding instellen met SAML klikt u op het potloodpictogram voor Standaard-SAML-configuratie om de instellingen te bewerken.

In de sectie Standaard-SAML-configuratie voert u de waarden in voor de volgende velden:

In het tekstvak Id (Entiteits-id) typt u een URL met de volgende notatie:

https://<GATEWAY_IP>/saml-vpn/spPortal/ACS/ID/<IDENTIFIER_UID>In het tekstvak Antwoord-URL typt u een URL met de volgende notatie:

https://<GATEWAY_IP>/saml-vpn/spPortal/ACS/Login/<IDENTIFIER_UID>In het tekstvak Aanmeldings-URL typt u een URL met de volgende notatie:

https://<GATEWAY_IP>/saml-vpn/

Notitie

Dit zijn geen echte waarden. Werk deze waarden bij met de werkelijke id, antwoord-URL en aanmeldings-URL. Neem contact op met het clientondersteuningsteam van Check Point Remote Secure Access VPN om deze waarden te verkrijgen. U kunt ook verwijzen naar de patronen die worden weergegeven in de sectie Standaard SAML-configuratie .

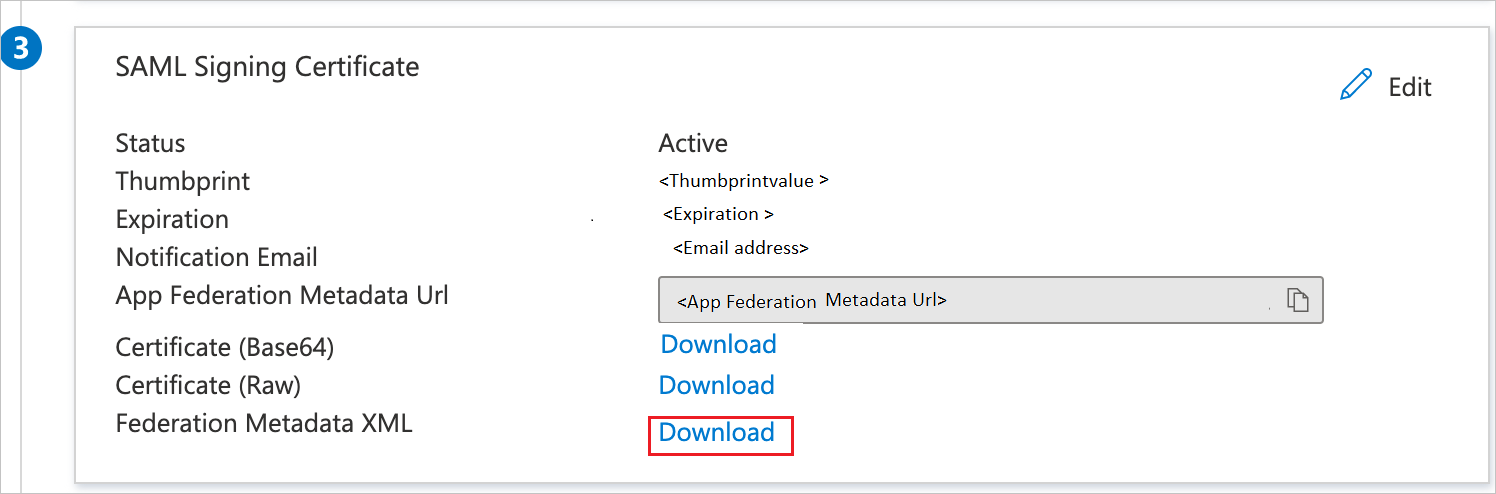

Ga op de pagina Eenmalige aanmelding met SAML instellen in de sectie SAML-handtekeningcertificaat naar XML-bestand met federatieve metagegevens en selecteer Downloaden om het certificaat te downloaden en vervolgens op te slaan op de computer.

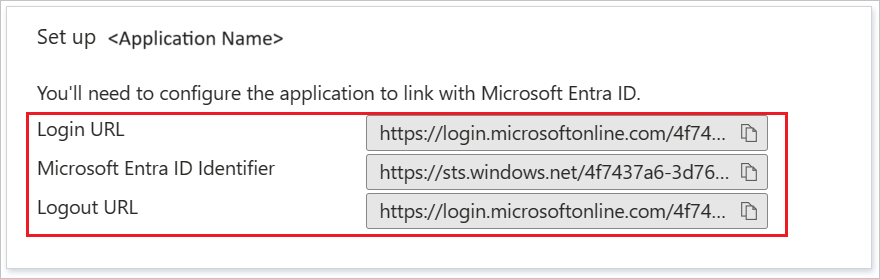

In de sectie Check Point Remote Secure Access VPN instellen kopieert u de juiste URL('s) op basis van uw behoeften.

Een Microsoft Entra-testgebruiker maken

In deze sectie maakt u een testgebruiker met de naam B.Simon.

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een gebruiker Beheer istrator.

- Blader naar Identiteitsgebruikers>>Alle gebruikers.

- Selecteer Nieuwe gebruiker Nieuwe gebruiker> maken bovenaan het scherm.

- Voer in de gebruikerseigenschappen de volgende stappen uit:

- Voer in het veld Weergavenaam de tekst in

B.Simon. - Voer in het veld User Principal Name de username@companydomain.extensionnaam in. Bijvoorbeeld:

B.Simon@contoso.com. - Schakel het selectievakje Wachtwoord weergeven in en noteer de waarde die wordt weergegeven in het vak Wachtwoord.

- Selecteer Controleren + maken.

- Voer in het veld Weergavenaam de tekst in

- Selecteer Maken.

De Microsoft Entra-testgebruiker toewijzen

In deze sectie geeft u B.Simon toestemming om eenmalige aanmelding te gebruiken door toegang te verlenen tot Check Point Remote Secure Access VPN.

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een cloudtoepassing Beheer istrator.

- Blader naar Identity>Applications Enterprise-toepassingen>>Check Point Remote Secure Access VPN.

- Selecteer gebruikers en groepen op de overzichtspagina van de app.

- Selecteer Gebruiker/groep toevoegen en selecteer vervolgens Gebruikers en groepen in het dialoogvenster Toewijzing toevoegen.

- Selecteer in het dialoogvenster Gebruikers en groepen de optie B.Simon in de lijst Gebruikers. Klik vervolgens op de knop Selecteren onderaan het scherm.

- Als u verwacht dat er een rol aan de gebruikers moet worden toegewezen, kunt u de rol selecteren in de vervolgkeuzelijst Selecteer een rol. Als er geen rol is ingesteld voor deze app, wordt de rol Standaardtoegang geselecteerd.

- Klik in het dialoogvenster Toewijzing toevoegen op de knop Toewijzen.

Eenmalige aanmelding voor Check Point Remote Secure Access VPN configureren

Een extern gebruikersprofielobject configureren

Notitie

Deze sectie is alleen nodig als u geen on-premises Active Directory (LDAP) wilt gebruiken.

Een algemeen gebruikersprofiel configureren in het verouderde SmartDashboard:

Ga in SmartConsole naar Blades beheren en Instellingen>.

Klik in de sectie Mobiele toegang op Configureren in SmartDashboard. Het verouderde SmartDashboard wordt geopend.

Klik in het deelvenster Netwerkobjecten op Gebruikers.

Klik met de rechtermuisknop op een lege ruimte en selecteer Nieuw > extern gebruikersprofiel > overeenkomen met alle gebruikers.

Configureer de eigenschappen van het externe gebruikersprofiel :

Op de pagina Algemene eigenschappen :

- Laat in het veld Naam van het externe gebruikersprofiel de standaardnaam staan

generic* - Stel in het veld Vervaldatum de toepasselijke datum in

- Laat in het veld Naam van het externe gebruikersprofiel de standaardnaam staan

Op de verificatie pagina:

- Selecteer in de vervolgkeuzelijst Verificatieschema

undefined

- Selecteer in de vervolgkeuzelijst Verificatieschema

Op de pagina's Locatie, Tijd en Versleuteling :

- Andere toepasselijke instellingen configureren

Klik op OK.

Klik in de bovenste werkbalk op Bijwerken (of druk op Ctrl+S).

Sluit SmartDashboard.

Installeer het toegangsbeheerbeleid in SmartConsole.

VPN voor externe toegang configureren

Open het object van de toepasselijke beveiligingsgateway.

Schakel op de pagina Algemene eigenschappen de blade IPSec VPN-software in.

Klik in de linkerstructuur op de PAGINA IPSec VPN .

Klik in de sectie Deze beveiligingsgateway in de volgende VPN-community's op Community voor externe toegang toevoegen en selecteren.

Klik in de linkerstructuur op VPN-clients > externe toegang.

Schakel de ondersteuningsbezoekermodus in.

Klik in de linkerstructuur op VPN-clients > in de Office-modus.

Selecteer De Office-modus toestaan en selecteer de toepasselijke Methode voor Office-modus.

Klik in de linkerstructuur op VPN Clients > SAML Portal Instellingen.

Zorg ervoor dat de hoofd-URL de volledig gekwalificeerde domeinnaam van de gateway bevat. Deze domeinnaam moet eindigen met een DNS-achtervoegsel dat is geregistreerd door uw organisatie. Bijvoorbeeld:

https://gateway1.company.com/saml-vpnZorg ervoor dat het certificaat wordt vertrouwd door de browser van de eindgebruikers.

Klik op OK.

Een id-providerobject configureren

Voer de volgende stappen uit voor elke beveiligingsgateway die deelneemt aan REMOTE Access VPN.

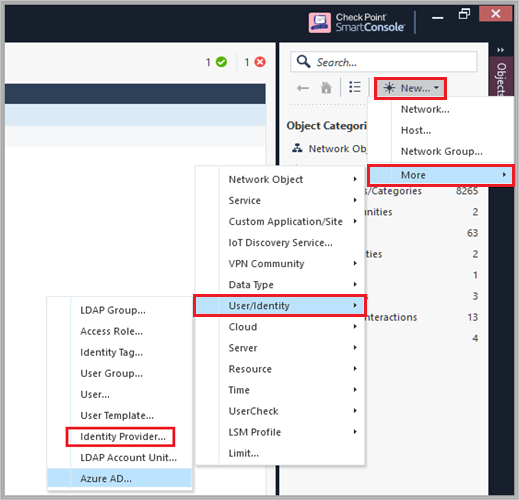

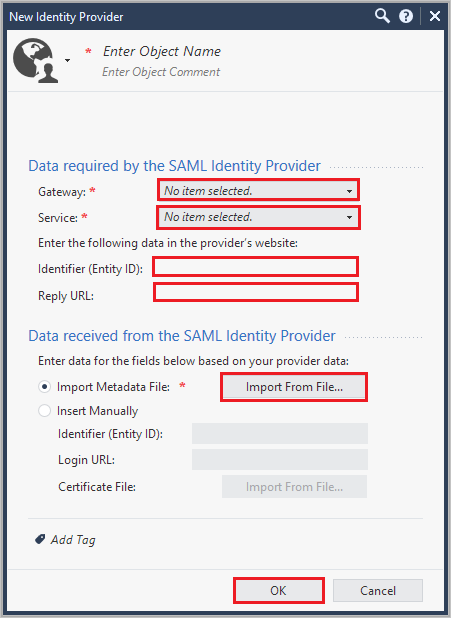

Klik in de weergave SmartConsole-gateways en -servers op Nieuwe > id-provider voor meer > gebruikers/identiteiten>.>

Voer de volgende stappen uit in het venster Nieuwe id-provider.

a. Selecteer in het veld Gateway de beveiligingsgateway die de SAML-verificatie moet uitvoeren.

b. Selecteer IN het veld Service vpn voor externe toegang in de vervolgkeuzelijst.

c. Kopieer de id-waarde (entiteits-id) en plak deze waarde in het tekstvak Id in de sectie Standaard SAML-configuratie .

d. Kopieer de waarde van de antwoord-URL , plak deze waarde in het tekstvak Antwoord-URL in de sectie Standaard SAML-configuratie .

e. Selecteer Import Metadata File om het gedownloade XML-bestand met federatieve metagegevens te uploaden.

Notitie

U kunt ook Handmatig invoegen selecteren om handmatig de waarden voor de entiteits-id en aanmeldings-URL in de bijbehorende velden te plakken en het certificaatbestand te uploaden.

f. Klik op OK.

De id-provider configureren als verificatiemethode

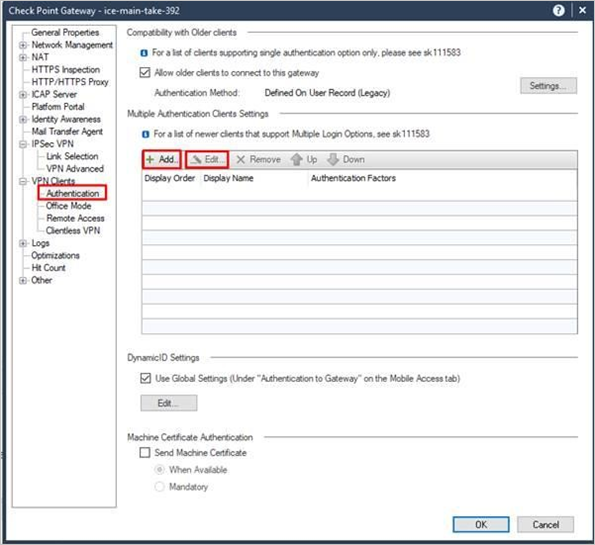

Open het object van de toepasselijke beveiligingsgateway.

Op de pagina VERIFICATIE van VPN-clients>:

a. Schakel het selectievakje Toestaan dat oudere clients verbinding maken met deze gateway.

b. Voeg een nieuw object toe of bewerk een bestaande realm.

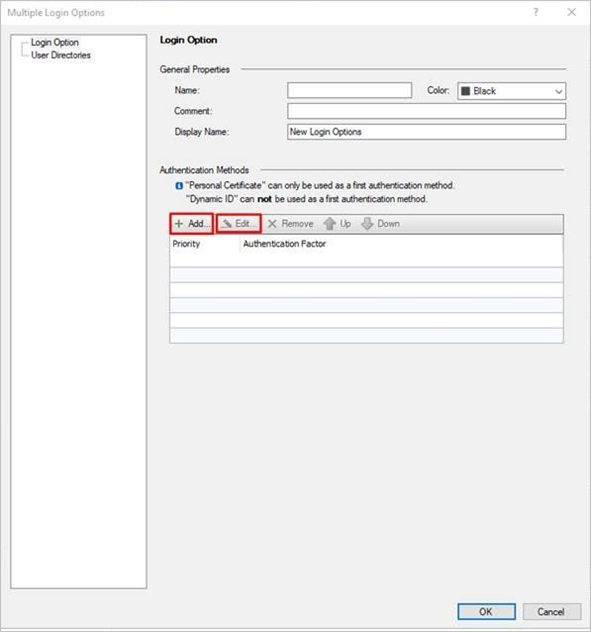

Voer een naam en een weergavenaam in en voeg een verificatiemethode toe/bewerk: als de aanmeldingsoptie wordt gebruikt voor GW's die deelnemen aan mep, om een soepele gebruikerservaring te bieden, moet de naam beginnen met

SAMLVPN_voorvoegsel.

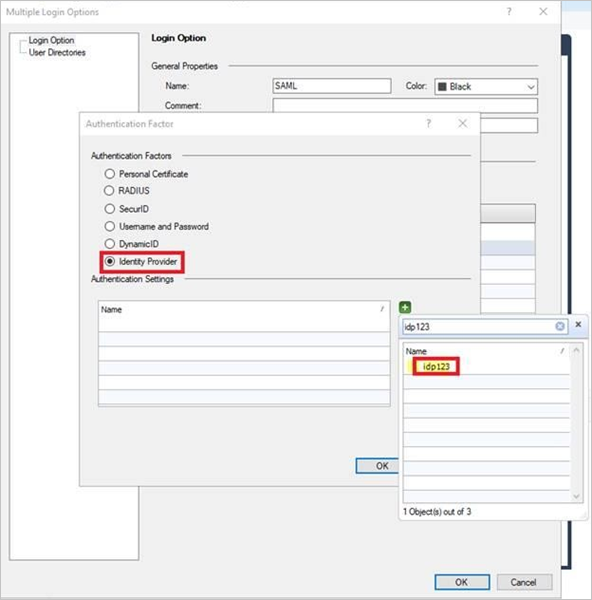

Selecteer de optie Identity Provider, klik op de groene

+knop en selecteer het betreffende id-providerobject.

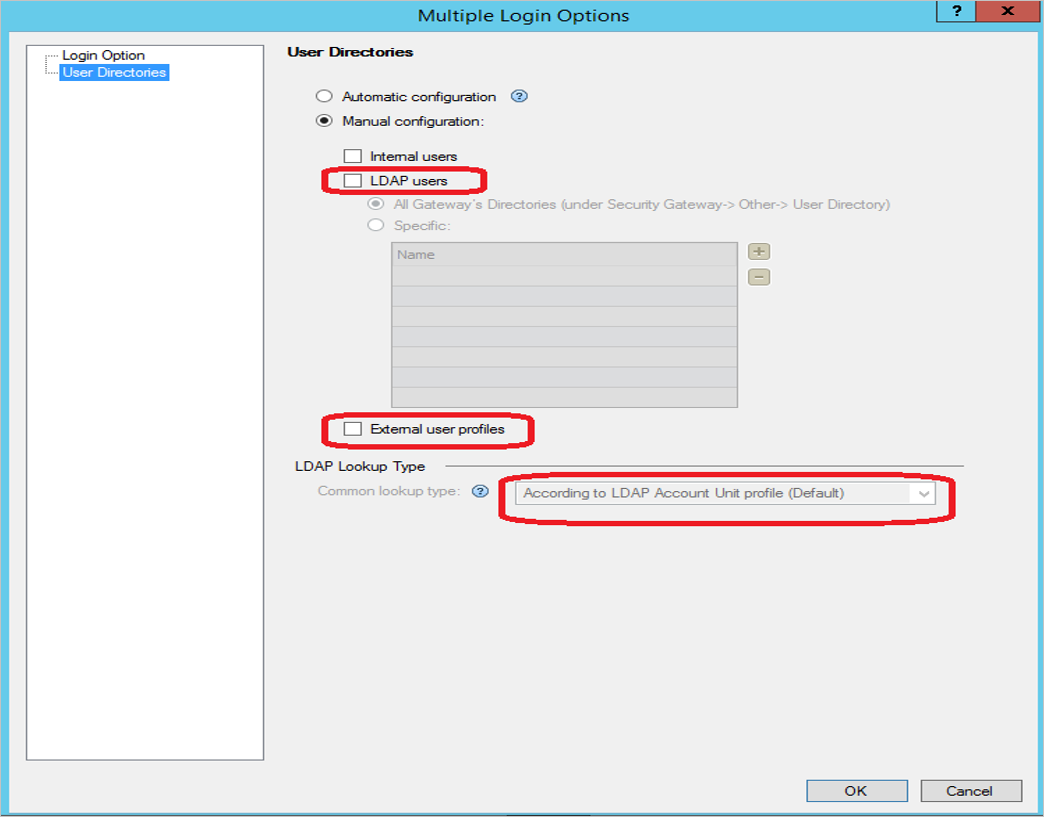

Klik in het venster Opties voor meerdere aanmeldingen: klik in het linkerdeelvenster op Gebruikersmappen en selecteer vervolgens Handmatige configuratie. Er zijn twee opties:

- Als u geen on-premises Active Directory (LDAP) wilt gebruiken, selecteert u alleen externe gebruikersprofielen en klikt u op OK.

- Als u een on-premises Active Directory (LDAP) wilt gebruiken, selecteert u alleen LDAP-gebruikers en selecteert u in het ldap-opzoektype e-mail. Klik vervolgens op OK.

Configureer de vereiste instellingen in de beheerdatabase:

Sluit SmartConsole.

Verbinding maken met het GuiDBEdit-hulpprogramma naar de beheerserver (zie sk13009).

Ga in het linkerbovenhoekvenster naar Netwerkobjecten bewerken>.

Selecteer in het deelvenster rechtsboven het object Security Gateway.

Ga in het onderste deelvenster naar realms_for_blades>VPN.

Als u geen on-premises Active Directory (LDAP) wilt gebruiken, stelt u do_ldap_fetch in op onwaar en do_generic_fetch op waar. Klik vervolgens op OK. Als u een on-premises Active Directory (LDAP) wilt gebruiken, stelt u do_ldap_fetch in op waar en do_generic_fetch op onwaar. Klik vervolgens op OK.

Herhaal stap 4 tot en met 6 voor alle toepasselijke beveiligingsgateways.

Sla alle wijzigingen op door Alles> opslaan te selecteren.

Sluit het GuiDBEdit-hulpprogramma.

Elke beveiligingsgateway en elke softwareblade hebben afzonderlijke instellingen. Controleer de instellingen in elke beveiligingsgateway en elke softwareblade die gebruikmaken van verificatie (VPN, mobiele toegang en identiteitsbewustzijn).

Zorg ervoor dat u de optie LDAP-gebruikers alleen selecteert voor softwareblades die GEBRUIKMAKEN van LDAP.

Zorg ervoor dat u de optie Externe gebruikersprofielen alleen selecteert voor softwarebladeën die geen LDAP gebruiken.

Installeer het toegangsbeheerbeleid op elke beveiligingsgateway.

INSTALLATIE en configuratie van VPN RA-client

Installeer de VPN-client.

Stel de browsermodus identity provider in (optioneel).

De Windows-client gebruikt standaard de ingesloten browser en de macOS-client gebruikt Safari om te verifiëren in de portal van de id-provider. Voor Windows-clients wijzigt u in plaats daarvan dit gedrag om Internet Explorer te gebruiken:

Open op de clientcomputer een editor zonder opmaak als een Beheer istrator.

Open het

trac.defaultsbestand in de teksteditor.In 32-bits Windows:

%ProgramFiles%\CheckPoint\Endpoint Connect\trac.defaultsIn 64-bits Windows:

%ProgramFiles(x86)%\CheckPoint\Endpoint Connect\trac.defaults

Wijzig de

idp_browser_modekenmerkwaarde vanembeddedinIE.Sla het bestand op.

Start de Check Point Endpoint Security VPN-clientservice opnieuw.

Open de Windows-opdrachtprompt als een Beheer istrator en voer deze opdrachten uit:

# net stop TracSrvWrapper# net start TracSrvWrapperVerificatie starten met browser die op de achtergrond wordt uitgevoerd:

Open op de clientcomputer een editor zonder opmaak als een Beheer istrator.

Open het

trac.defaultsbestand in de teksteditor.In 32-bits Windows:

%ProgramFiles%\CheckPoint\Endpoint Connect\trac.defaultsIn 64-bits Windows:

%ProgramFiles(x86)%\CheckPoint\Endpoint Connect\trac.defaultsIn macOS:

/Library/Application Support/Checkpoint/Endpoint Security/Endpoint Connect/trac.defaults

Wijzig de waarde van

idp_show_browser_primary_auth_flowinfalse.Sla het bestand op.

Start de Check Point Endpoint Security VPN-clientservice opnieuw.

Open op Windows-clients de Windows-opdrachtprompt als een Beheer istrator en voer deze opdrachten uit:

# net stop TracSrvWrapper# net start TracSrvWrapperVoer op macOS-clients het volgende uit:

sudo launchctl stop com.checkpoint.epc.servicesudo launchctl start com.checkpoint.epc.service

Testgebruiker voor Check Point Remote Secure Access VPN maken

In deze sectie maakt u een gebruiker met de naam Britta Simon in Check Point Remote Secure Access VPN. Neem contact op met het ondersteuningsteam van Check Point Remote Secure Access VPN om de gebruikers toe te voegen in het Check Point Remote Secure Access VPN-platform. Er moeten gebruikers worden gemaakt en geactiveerd voordat u eenmalige aanmelding kunt gebruiken.

Eenmalige aanmelding testen

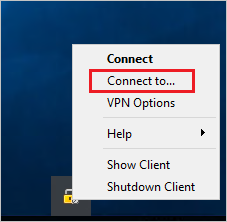

Open de VPN-client en klik op Verbinding maken naar....

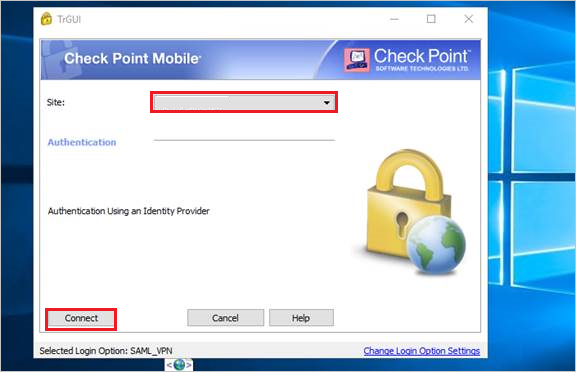

Selecteer Site in de vervolgkeuzelijst en klik op Verbinding maken.

Meld u in het pop-upvenster voor Microsoft Entra-aanmelding aan met behulp van Microsoft Entra-referenties die u hebt gemaakt in de sectie Een Microsoft Entra-testgebruiker maken.

Volgende stappen

Zodra u Check Point Remote Secure Access VPN hebt geconfigureerd, kunt u sessiebeheer afdwingen, waardoor exfiltratie en infiltratie van gevoelige gegevens van uw organisatie in realtime worden beschermd. Sessiebeheer is een uitbreiding van voorwaardelijke toegang. Meer informatie over het afdwingen van sessiebeheer met Microsoft Defender voor Cloud Apps.