Aanbevolen procedures voor Azure RBAC

In dit artikel worden enkele aanbevolen procedures beschreven voor het gebruik van op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC). Deze best practices zijn afgeleid van onze ervaring met Azure RBAC en de ervaringen van klanten zoals uzelf.

Alleen de toegang verlenen die gebruikers nodig hebben

Met op rollen gebaseerd toegangsbeheer van Azure kunt u taken scheiden binnen uw team en alleen de mate van toegang verlenen aan gebruikers die nodig is om de taken uit te voeren. In plaats van iedereen onbeperkte machtigingen te verlenen in uw Azure-abonnement of -resources, kunt u zelf bepalen welke acties er met een bepaalde bereik zijn toegestaan.

Het is een aanbevolen procedure om tijdens het plannen van een strategie voor toegangsbeheer gebruikers minimale bevoegdheden te verlenen om hun werk gedaan te krijgen. Vermijd het toewijzen van bredere rollen met bredere bereiken, zelfs als het in eerste instantie handiger lijkt om dit te doen. Neem bij het maken van aangepaste rollen alleen de machtigingen op die gebruikers nodig hebben. Door rollen en bereiken te beperken, beperkt u welke resources risico lopen als de beveiligingsprincipal ooit wordt aangetast.

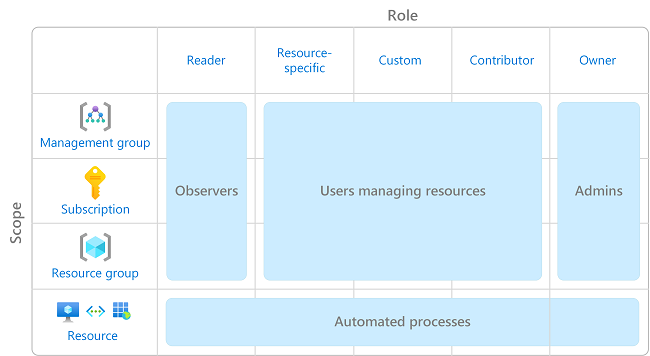

In het volgende diagram ziet u een voorgesteld patroon voor het gebruik van Azure RBAC.

Zie Azure-rollen toewijzen met behulp van Azure Portal voor meer informatie over het toewijzen van rollen.

Het aantal abonnementseigenaren beperken

U moet maximaal drie abonnementseigenaren hebben om de kans op inbreuk door een gecompromitteerde eigenaar te verminderen. Deze aanbeveling kan worden bewaakt in Microsoft Defender voor Cloud. Zie Beveiligingsaanbeveling - een referentiehandleiding voor andere aanbevelingen voor identiteiten en toegang in Defender voor Cloud.

Toewijzingen van bevoorrechte beheerdersrollen beperken

Sommige rollen worden geïdentificeerd als bevoorrechte beheerdersrollen. Overweeg de volgende acties uit te voeren om uw beveiligingspostuur te verbeteren:

- Verwijder onnodige bevoorrechte roltoewijzingen.

- Vermijd het toewijzen van een bevoorrechte beheerdersrol wanneer een functierol van een taak kan worden gebruikt.

- Als u een bevoorrechte beheerdersrol moet toewijzen, gebruikt u een beperkt bereik, zoals resourcegroep of resource, in plaats van een breder bereik, zoals beheergroep of abonnement.

- Als u een rol met machtigingen toewijst om roltoewijzingen te maken, kunt u een voorwaarde toevoegen om de roltoewijzing te beperken. Zie Azure-roltoewijzingsbeheer delegeren aan anderen met voorwaarden voor meer informatie.

Zie Lijst of beheer bevoorrechte beheerdersroltoewijzingen voor meer informatie.

Microsoft Entra Privileged Identity Management gebruiken

Als u bevoegde accounts wilt beschermen tegen schadelijke cyberaanvallen, kunt u Microsoft Entra Privileged Identity Management (PIM) gebruiken om de blootstellingstijd van bevoegdheden te verlagen en uw inzicht in het gebruik ervan te vergroten via rapporten en waarschuwingen. PIM helpt bevoegde accounts te beveiligen door Just-In-Time bevoegde toegang te bieden tot Microsoft Entra ID en Azure-resources. Toegang kan tijdsgebonden zijn waarna bevoegdheden automatisch worden ingetrokken.

Zie Wat is Microsoft Entra Privileged Identity Management? voor meer informatie.

Rollen toewijzen aan groepen, niet aan gebruikers

Als u roltoewijzingen beter beheerbaar wilt maken, moet u voorkomen dat u rollen rechtstreeks aan gebruikers toewijst. Wijs in plaats daarvan rollen toe aan groepen. Het toewijzen van rollen aan groepen in plaats van gebruikers helpt ook het aantal roltoewijzingen te minimaliseren, met een limiet aan roltoewijzingen per abonnement.

Rollen toewijzen met behulp van de unieke rol-id in plaats van de rolnaam

Er zijn een paar keer dat een rolnaam kan worden gewijzigd, bijvoorbeeld:

- U gebruikt uw eigen aangepaste rol en u besluit de naam te wijzigen.

- U gebruikt een preview-rol met (preview) in de naam. Wanneer de rol wordt vrijgegeven, wordt de naam van de rol gewijzigd.

Zelfs als de naam van een rol wordt gewijzigd, verandert de rol-id niet. Als u scripts of automatisering gebruikt om uw roltoewijzingen te maken, is het een best practice om de unieke rol-id te gebruiken in plaats van de rolnaam. Als de naam van een rol wordt gewijzigd, werken uw scripts waarschijnlijker.

Zie Een rol toewijzen met behulp van de unieke rol-id en Azure PowerShell en Een rol toewijzen met behulp van de unieke rol-id en Azure CLI voor meer informatie.

Vermijd het gebruik van een jokerteken bij het maken van aangepaste rollen

Wanneer u aangepaste rollen maakt, kunt u het jokerteken (*) gebruiken om machtigingen te definiëren. Het is raadzaam dat u het jokerteken () opgeeft Actions en DataActions expliciet in plaats van het jokerteken (*). De extra toegang en machtigingen die via de toekomst Actions worden verleend of DataActions mogelijk ongewenst gedrag met behulp van het jokerteken. Zie aangepaste Azure-rollen voor meer informatie.